總覽

Gemini for Google Cloud 是全天候運作的 AI 協作工具,無論使用者的技能程度為何,都能在需要時獲得協助。在本研究室中,您將瞭解如何使用 Security Command Center 的 Gemini 功能,找出及修正 Google Cloud 環境中的安全性設定錯誤。

注意:Duet AI 已更名為 Gemini,這是我們的新一代模型,本研究室的內容也已據此更新。參考研究室指示時,在使用者介面或說明文件中若有任何內容提及 Duet AI,請視為 Gemini。

注意:Gemini 仍處於早期技術階段,因此可能會輸出看似合理卻與事實不符的內容。使用輸出內容前,請先確認內容是否屬實。如要瞭解詳情,請參閱 Gemini 版 Google Cloud 和負責任的 AI 技術。

目標

在本實驗室中,您將瞭解如何執行下列工作:

- 在 Google Cloud 專案中啟用 Gemini

- 將範例工作負載部署至 Google Cloud 環境

- 利用 Gemini 找出安全性設定錯誤

- 利用 Gemini 修正安全性設定錯誤

情境

在您監控基礎架構,尋找改進安全防護機制的方法時,Gemini 可協助找出基礎架構或設定相關變更,避免日後發生問題。

在本範例中,您是電子商務公司的資安工程師,該公司會定期部署代管的 Kubernetes 叢集。您需要設法檢查出錯誤設定,同時希望快速取得操作說明,修正雲端環境問題。

設定和需求

每個實驗室都會提供新的 Google Cloud 專案和一組資源,讓您在時限內免費使用。

-

按一下「Start Lab」按鈕。如果研究室會產生費用,畫面中會出現選擇付款方式的彈出式視窗。左側的「Lab Details」窗格會顯示下列項目:

- 「Open Google Cloud console」按鈕

- 剩餘時間

- 必須在這個研究室中使用的臨時憑證

- 完成這個實驗室所需的其他資訊 (如有)

-

點選「Open Google Cloud console」;如果使用 Chrome 瀏覽器,也能按一下滑鼠右鍵,選取「在無痕視窗中開啟連結」。

接著,實驗室會啟動相關資源並開啟另一個分頁,當中顯示「登入」頁面。

提示:您可以在不同的視窗中並排開啟分頁。

注意:如果頁面中顯示「選擇帳戶」對話方塊,請點選「使用其他帳戶」。

-

如有必要,請將下方的 Username 貼到「登入」對話方塊。

{{{user_0.username | "Username"}}}

您也可以在「Lab Details」窗格找到 Username。

-

點選「下一步」。

-

複製下方的 Password,並貼到「歡迎使用」對話方塊。

{{{user_0.password | "Password"}}}

您也可以在「Lab Details」窗格找到 Password。

-

點選「下一步」。

重要事項:請務必使用實驗室提供的憑證,而非自己的 Google Cloud 帳戶憑證。

注意:如果使用自己的 Google Cloud 帳戶來進行這個實驗室,可能會產生額外費用。

-

按過後續的所有頁面:

- 接受條款及細則。

- 由於這是臨時帳戶,請勿新增救援選項或雙重驗證機制。

- 請勿申請免費試用。

Google Cloud 控制台稍後會在這個分頁開啟。

注意:如要查看列出 Google Cloud 產品和服務的選單,請點選左上角的「導覽選單」。

工作 1:啟用 Gemini

您將先在 Google Cloud 專案啟用 Gemini,並設定 Google Cloud Qwiklabs 使用者帳戶所需的權限。

-

在 Google Cloud 控制台工具列右上角,點選 Cloud Shell 圖示  。

。

-

執行下列指令,設定專案 ID 和區域環境變數:

PROJECT_ID=$(gcloud config get-value project)

REGION={{{project_0.default_region|lab region}}}

echo "PROJECT_ID=${PROJECT_ID}"

echo "REGION=${REGION}"

- 執行下列指令,將已登入的 Google 使用者帳戶儲存在環境變數:

USER=$(gcloud config get-value account 2> /dev/null)

echo "USER=${USER}"

-

如果出現提示訊息,請按一下「授權」。

-

為 Gemini 啟用 Cloud AI Companion API:

gcloud services enable cloudaicompanion.googleapis.com --project ${PROJECT_ID}

- 為您的 Google Cloud Qwiklabs 使用者帳戶授予必要的 IAM 角色,以便使用 Gemini:

gcloud projects add-iam-policy-binding ${PROJECT_ID} --member user:${USER} --role=roles/cloudaicompanion.user

gcloud projects add-iam-policy-binding ${PROJECT_ID} --member user:${USER} --role=roles/serviceusage.serviceUsageViewer

新增角色後,使用者即可透過 Gemini 取得協助。

點選「Check my progress」,確認工作已完成。

啟用 Gemini

工作 2:建立 GKE 叢集並部署網頁應用程式

您將建立 Google Kubernetes Engine (GKE) 叢集,執行多項微服務。

- 執行下列指令,建立名為

test 的 GKE 叢集:

gcloud container clusters create test --region={{{project_0.default_region|lab region}}} --num-nodes=1

這項程序應該需要幾分鐘的時間。程序完成後,您應看到類似如下的結果:

Creating cluster test in {{{project_0.default_region|lab region}}}... Cluster is being health-checked (master is healthy)...done.

Created [https://container.googleapis.com/v1/projects/agmsb-gke-lab/zones/us-central1/clusters/test].

To inspect the contents of your cluster, go to: https://console.cloud.google.com/kubernetes/workload_/gcloud/us-central1/test?project=agmsb-gke-lab

kubeconfig entry generated for test.

NAME: test

LOCATION: {{{project_0.default_region|lab region}}}

MASTER_VERSION: 1.27.3-gke.100

MASTER_IP: 34.66.224.143

MACHINE_TYPE: e2-medium

NODE_VERSION: 1.27.3-gke.100

NUM_NODES: 3

STATUS: RUNNING

- 複製含有網頁應用程式程式碼的存放區:

git clone https://github.com/GoogleCloudPlatform/microservices-demo && cd microservices-demo

- 使用 kubectl 將一組微服務部署至 GKE 叢集:

kubectl apply -f ./release/kubernetes-manifests.yaml

- 等待幾分鐘,接著執行下列指令,取得公開 IP 位址,以便在瀏覽器中存取網頁應用程式:

kubectl get service frontend-external | awk '{print $4}'

- 從上述指令的輸出結果中複製 IP 位址,然後貼上至新的瀏覽器分頁。

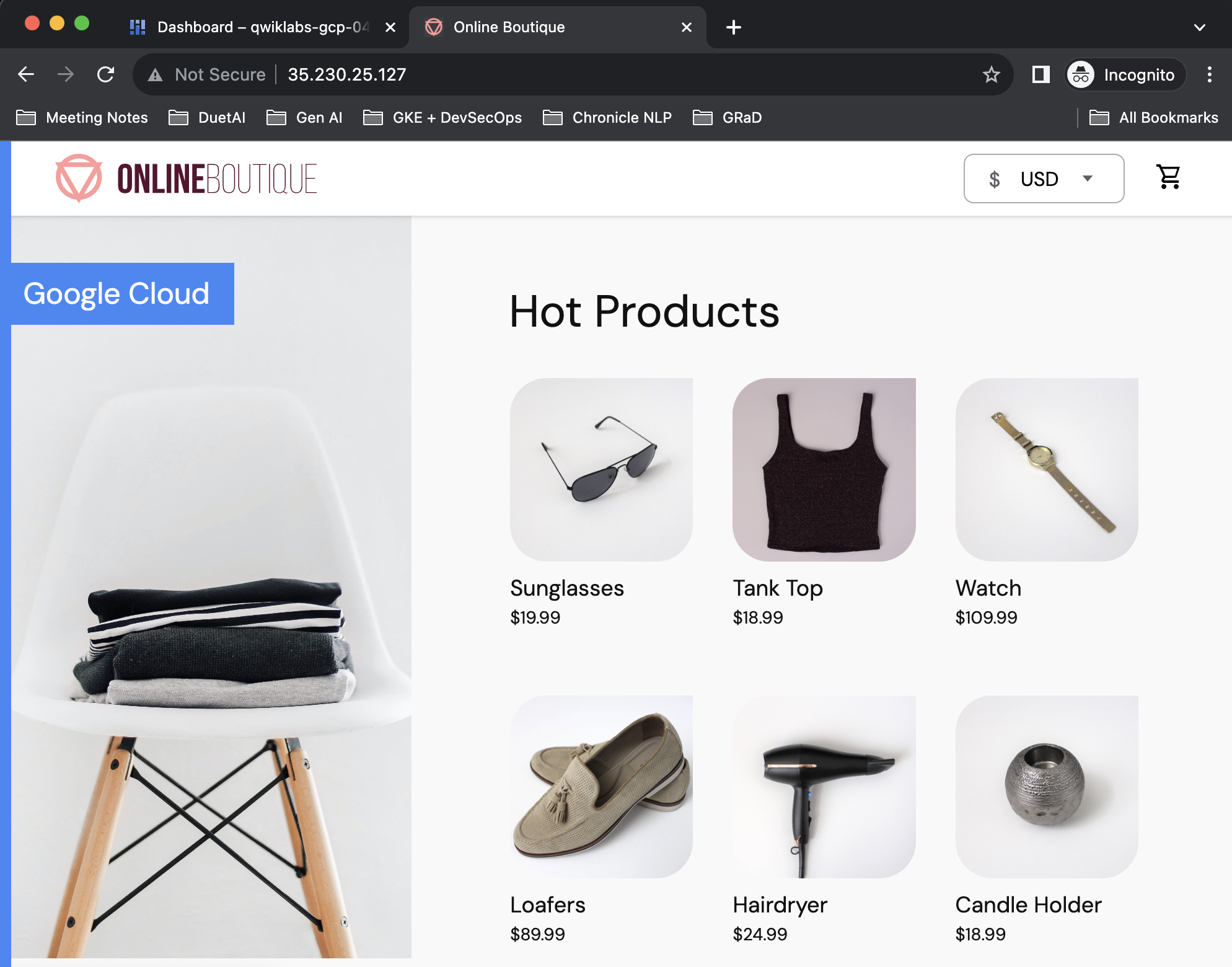

網頁應用程式看起來應類似如下:

點選「Check my progress」,確認工作已完成。

建立 GKE 叢集並部署網頁應用程式

工作 3:利用 Gemini 找出安全性設定錯誤

您現在已有用來執行電子商務應用程式的 GKE 叢集,接下來要使用 Gemini,找出安全防護機制的可改進之處。

-

透過 Google Cloud 控制台返回您的分頁。

-

重新整理 Google Cloud 控制台頁面。

-

將 Cloud Shell 窗格縮到最小。

-

在 Google Cloud 控制台工具列右上角,點選 Gemini 圖示  。

。

-

按一下「開始對話」。

-

輸入下列提示:

What services in Google Cloud can help me identify areas to improve security for a set of microservices running in a GKE cluster?

Gemini 的回覆應類似如下:

There are a number of services in Google Cloud that can help you identify areas to improve security for a set of microservices running in a GKE cluster. These include:

-

Security Command Center can help you identify and prioritize security risks across your Google Cloud environment, including GKE clusters.

-

Cloud Asset Inventory can help you track and manage your Google Cloud resources, including GKE clusters.

-

Cloud Logging can help you collect and analyze logs from your GKE clusters.

-

Cloud Monitoring can help you monitor the performance and health of your GKE clusters.

These are just a few of the many services in Google Cloud that can help you improve the security of your microservices. By using these services, you can help protect your data from unauthorized access, and you can also help improve your security posture over time.

在這個情境中,您決定要透過 Security Command Center 來處理。

- 開啟導覽選單,依序選取「安全性」>「風險總覽」。

您看到多張關於安全漏洞的圖表,想讓 Gemini 快速說明在 Security Command Center 中歸類為安全漏洞的情形。

- 輸入下列提示:

How does Security Command Center define a vulnerability?

Gemini 的回覆應類似如下:

Security Command Center defines a vulnerability as a flaw or weakness in software programs that an attacker could use to gain access to or otherwise compromise your Google Cloud environment.

Source: https://cloud.google.com/security-command-center/docs/finding-classes

-

點選說明文件連結,即可進一步分辨各個發現項目類別。

-

閱讀完畢後,請關閉分頁,返回 Google Cloud 控制台。

-

按一下 Google Cloud 控制台側欄的「發現項目」。

-

如要查看 GKE 叢集的發現項目,請找到「快速篩選器」部分,然後選取「資源類型」下方的「Google container cluster」。

您應會看到一些嚴重性為「中」的發現項目。

- 點按「叢集 Secret 加密功能已停用」發現項目。

在這個發現項目面板的頂端,應能看到標題為「說明」的部分,其中的摘要與以下內容相似:

應用程式層 Secret 加密可對機密資料多加一層防護,包括使用者定義的 Secret 和叢集運作所需的 Secret,例如服務帳戶金鑰。這類內容全都儲存於 etcd...

-

退出這個資訊面板。

-

接著,點按「帳戶權限過高」發現項目,並查看「說明」部分的摘要,內容大致如下:

這個 GKE 節點會使用 Compute Engine 預設服務節點。這類節點預設具備廣泛的存取權,權限可能比執行 Kubernetes Engine 叢集所需的權限高...

-

退出這個資訊面板。

-

最後,點按「Master authorized networks disabled」發現項目,應能看到與下方類似的摘要:

控制層授權網路會阻擋指定的 IP 位址存取叢集控制層,提高容器叢集的安全性...

- 退出這個資訊面板。

您已瞭解一些錯誤的環境安全性設定,接下來要按照 Gemini 的建議修正錯誤。

工作 4:修正安全性設定錯誤

您已瞭解可從多方面著手提升 GKE 叢集安全性,接下來就能在 Security Command Center,按照 Gemini 摘要中的操作說明,修正「Master authorized networks disabled」發現項目。

-

開啟導覽選單,依序選取「Kubernetes Engine」>「叢集」。

-

點按稍早建立的叢集名稱「test」。

-

向下捲動至「控制層網路」部分。

-

點按鉛筆圖示,即可編輯「控制層網路」。

-

勾選「啟用授權網路」旁的方塊。

-

勾選「為授權網路新增 Google Cloud 外部 IP 位址」下方的方塊。

-

點按「儲存變更」。

-

點按側欄的「叢集」。

系統會開始更新叢集,且「狀態」部分會顯示轉動的轉輪或綠色半圓圖示。

-

在控制層網路政策更新期間,請從 Google Cloud 控制台工具列開啟 Gemini。

-

輸入下列提示:

How do control plane authorized networks work in GKE?

Gemini 的回覆應類似如下:

透過控制層授權網路,您可以限制 GKE 叢集控制層的存取權。根據預設,控制層可透過任何位址存取。不過,您可以新增一或多個授權網路,將存取權限縮在這些網路。

如要新增授權網路,請前往 Google Cloud 控制台的「Google Kubernetes Engine」頁面。點按要修改的叢集名稱。在「網路」下方的「控制層授權網路」欄位中,點按「Edit control plane authorized networks」...

更新版控制層政策套用後,可能需要幾分鐘才能生效。

- 在叢集旁的「狀態」欄看到綠色勾號,就表示已順利更新叢集設定。

點選「Check my progress」,確認工作已完成。

修正安全性設定錯誤

關閉研究室

如果您已完成研究室,請按一下「End Lab」(關閉研究室)。Qwiklabs 會移除您已用的資源,並清除使用帳戶。

您可以為研究室的使用體驗評分。請選取合適的星級評等並提供意見,然後按一下「Submit」(提交)。

星級評等代表您的滿意程度:

- 1 星 = 非常不滿意

- 2 星 = 不滿意

- 3 星 = 普通

- 4 星 = 滿意

- 5 星 = 非常滿意

如果不想提供意見回饋,您可以直接關閉對話方塊。

如有任何想法、建議或指教,請透過「Support」(支援) 分頁提交。

Copyright 2024 Google LLC 保留所有權利。Google 和 Google 標誌是 Google LLC 的商標,其他公司和產品名稱則有可能是其關聯公司的商標。