チェックポイント

Create the cai bucket

/ 50

Create the two cai files

/ 50

CFT Scorecard で Google Cloud の安全性を確保

GSP698

概要

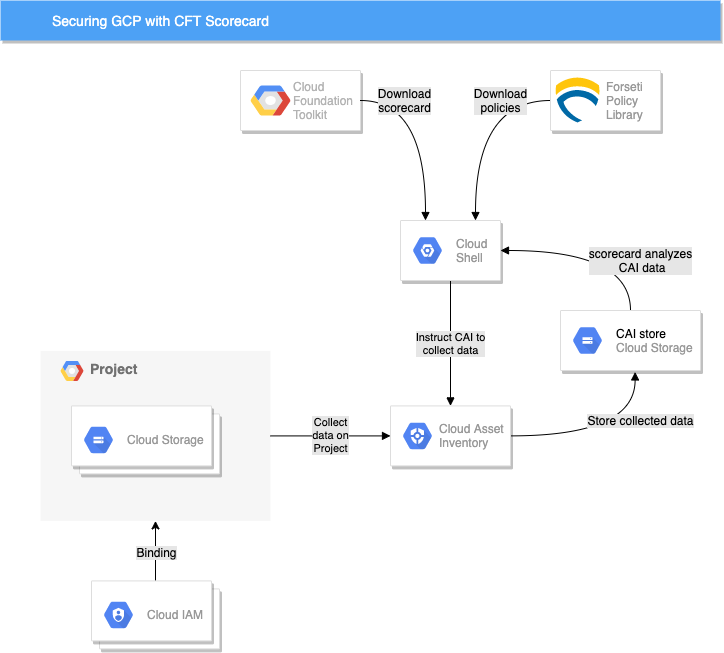

CFT Scorecard は、Forseti Config Validator のオープンソース コマンドライン クライアントです。また、より広範な Cloud Foundation Toolkit の一部でもあります。Google Cloud のリソース、プロジェクト、フォルダ、あるいは組織における、構成ミスや確立された標準への違反を可視化します。

現在、86 以上もの Google Cloud のリソースタイプがあり、その数は増え続けています。パブリック クラウドへの移行により、クラウド運用やリソースのデプロイを多くの個人の連携のもとに行うことがさらに容易になりました。インフラストラクチャ、リソース、ポリシーのデプロイにおけるこうした連携とアジリティが求められる傾向に伴い、ポリシーと標準の統制維持が難しくなってきています。

このラボでは、CFT Scorecard を構成して Google Cloud プロジェクトの可視性を高め、構成ミスを検出する方法を学びます。

このラボですること

ここでは、クラウドに複数の同時利用者がいる際の課題についてお話しします。CFT Scorecardを有効にし、Cloud Asset Inventory とオープンソースの Policy Library とのインテグレーションにより、リソース構成のモニタリングと違反検出の機能を拡張します。構成ミスやリソースの不必要な公開を検出するためのツールを設定する一方で、チーム内の他のメンバー、最終的には Google Cloud プロジェクトが、確立されたポリシー内でアジャイルに活動できるようにします。

取り上げるトピック

- CFT Scorecard の設定

- CFT Scorecard の評価の実行

- 新しい CFT Scorecard ポリシーの追加

シナリオ

あなたは 3 人のチームのテクニカル リードだとします。リモートのチームメイトであるアリスとボブとは頻繁にやりとりしながら仕事を進めており、同じ Google Cloud プロジェクトを共有して、多くのリソースをそこにデプロイしています。一緒に働き始めて数週間後、あなたは異変に気がつきます。アリスとボブが手抜きをして、構成ミスとなるプロジェクト構成を導入していたのです。ある構成ミスにより、Cloud Storage バケットが一般に公開されてしまいました。見つけたのはたった 1 つの構成ミスでしたが、あなたは他にもたくさんあるかもしれないと考えています。

そこで Google で検索すると、Cloud Foundation Toolkit(CFT)Scorecard CLI ユーティリティというものを見つけました。概要を読むと、Google Cloud 環境におけるポリシーの管理や、どこで構成ミスが起きているのかを把握するのに役立つことがわかりました。あなたはこれを試してみることにします。

設定と要件

[ラボを開始] ボタンをクリックする前に

こちらの手順をお読みください。ラボの時間は記録されており、一時停止することはできません。[ラボを開始] をクリックするとスタートするタイマーは、Google Cloud のリソースを利用できる時間を示しています。

このハンズオンラボでは、シミュレーションやデモ環境ではなく、実際のクラウド環境を使ってご自身でラボのアクティビティを行うことができます。そのため、ラボの受講中に Google Cloud にログインおよびアクセスするための、新しい一時的な認証情報が提供されます。

このラボを完了するためには、下記が必要です。

- 標準的なインターネット ブラウザ(Chrome を推奨)

- ラボを完了するために十分な時間を確保してください。ラボをいったん開始すると一時停止することはできません。

ラボを開始して Google Cloud コンソールにログインする方法

-

[ラボを開始] ボタンをクリックします。ラボの料金をお支払いいただく必要がある場合は、表示されるポップアップでお支払い方法を選択してください。 左側の [ラボの詳細] パネルには、以下が表示されます。

- [Google Cloud コンソールを開く] ボタン

- 残り時間

- このラボで使用する必要がある一時的な認証情報

- このラボを行うために必要なその他の情報(ある場合)

-

[Google Cloud コンソールを開く] をクリックします(Chrome ブラウザを使用している場合は、右クリックして [シークレット ウィンドウでリンクを開く] を選択します)。

ラボでリソースが起動し、別のタブで [ログイン] ページが表示されます。

ヒント: タブをそれぞれ別のウィンドウで開き、並べて表示しておきましょう。

注: [アカウントの選択] ダイアログが表示されたら、[別のアカウントを使用] をクリックします。 -

必要に応じて、下のユーザー名をコピーして、[ログイン] ダイアログに貼り付けます。

{{{user_0.username | "Username"}}} [ラボの詳細] パネルでも [ユーザー名] を確認できます。

-

[次へ] をクリックします。

-

以下のパスワードをコピーして、[ようこそ] ダイアログに貼り付けます。

{{{user_0.password | "Password"}}} [ラボの詳細] パネルでも [パスワード] を確認できます。

-

[次へ] をクリックします。

重要: ラボで提供された認証情報を使用する必要があります。Google Cloud アカウントの認証情報は使用しないでください。 注: このラボでご自身の Google Cloud アカウントを使用すると、追加料金が発生する場合があります。 -

その後次のように進みます。

- 利用規約に同意してください。

- 一時的なアカウントなので、復元オプションや 2 要素認証プロセスは設定しないでください。

- 無料トライアルには登録しないでください。

その後、このタブで Google Cloud コンソールが開きます。

Cloud Shell をアクティブにする

Cloud Shell は、開発ツールと一緒に読み込まれる仮想マシンです。5 GB の永続ホーム ディレクトリが用意されており、Google Cloud で稼働します。Cloud Shell を使用すると、コマンドラインで Google Cloud リソースにアクセスできます。

- Google Cloud コンソールの上部にある「Cloud Shell をアクティブにする」アイコン

をクリックします。

接続した時点で認証が完了しており、プロジェクトに各自の PROJECT_ID が設定されます。出力には、このセッションの PROJECT_ID を宣言する次の行が含まれています。

gcloud は Google Cloud のコマンドライン ツールです。このツールは、Cloud Shell にプリインストールされており、タブ補完がサポートされています。

- (省略可)次のコマンドを使用すると、有効なアカウント名を一覧表示できます。

-

[承認] をクリックします。

-

出力は次のようになります。

出力:

- (省略可)次のコマンドを使用すると、プロジェクト ID を一覧表示できます。

出力:

出力例:

gcloud ドキュメントの全文については、gcloud CLI の概要ガイドをご覧ください。

タスク 1. 環境を設定する

- まず Cloud Shell を開き、環境変数をいくつか設定します。

- ドキュメントを読んだところ、CFT Scorecard に以下の 2 つの依存関係があることがわかりました。

- Cloud Asset Inventory

- Policy Library

- プロジェクトで Cloud Asset API を有効にします。

- 以下のコマンドを実行して、デフォルトの Cloud Asset サービス アカウントを作成します。

- Cloud Asset サービス アカウントにストレージ管理者のロールを付与します。

- Policy Library のクローンを作成します。

- Policy Library は、policy-library/policies/constraints フォルダにあるポリシーを強制適用することがわかります。その場合、サンプル ポリシーを samples ディレクトリから constraints ディレクトリにコピーできます。

- Cloud Asset Inventory(CAI)がエクスポートするデータを格納するバケットを作成します。

[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

タスク 2. Cloud Asset Inventory(CAI)を使用してデータを収集する

環境の設定が終わったので、次に CFT Scorecard のデータ収集を開始します。

先述したように、CFT Scorecard への入力は、リソースと IAM データ、そして policy-library フォルダです。

プロジェクトのリソースと IAM ポリシー情報を生成するには、CAI を使用する必要があります。

- 以下のコマンドを使用してデータを作成します。

出力例:

- CAI がデータの収集を終了したことを確認します。前のコマンドの出力を見て、そこで提供された

gcloud asset operations describeのコマンドラインを使って、これらのオペレーションが終了したことを確認します。進行状況の確認に時間がかかる場合があります。

[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

タスク 3. CFT Scorecard で CAI のデータを分析する

- CFT Scorecard のアプリケーションをダウンロードして、実行できる状態にしておきます。

- すべての構成が終わったので、CFT Scorecard のアプリケーションを実行します。

出力例:

これは先ほど確認した公開バケットです。

タスク 4. CFT Scorecard に制約を追加する

- IAM を忘れていました。以下の制約を追加して、許可リストに登録されているユーザー以外で

roles/ownerロールを持つ人を完全に把握できるようにします。

- CFT Scorecard を再実行します。

見たところ問題なさそうですが、roles/editor も念のため確認します。

- 変数を 2 つ追加設定して、新しい制約を作成します。

- 以下の制約を作成して、すべての有効なアカウントを許可リストに登録します。

- CFT Scorecard を再実行します。

出力例:

これで、組織に存在しない編集者が表示されるはずです。さあ、アリスとボブに話しましょうか。

お疲れさまでした

CFT Scorecard をダウンロード、設定し、Google Cloud プロジェクトの分析に使用する方法を学びました。

クエストを完了する

このセルフペース ラボは、「Security & Identity Fundamentals」クエストの一部です。クエストとは学習プログラムを構成する一連のラボのことで、完了すると成果が認められてバッジが贈られます。バッジは公開して、オンライン レジュメやソーシャル メディア アカウントにリンクできます。このラボの修了後、こちらのクエストまたはこのラボが含まれるクエストに登録すれば、すぐにクレジットを受け取ることができます。受講可能なすべてのクエストについては、Google Cloud Skills Boost カタログをご覧ください。

次のラボを受講する

「VPC ネットワーク ピアリング」に進んでクエストを続けるか、その他の Google Cloud Skills Boost ラボをご確認ください。

Google Cloud トレーニングと認定資格

Google Cloud トレーニングと認定資格を通して、Google Cloud 技術を最大限に活用できるようになります。必要な技術スキルとベスト プラクティスについて取り扱うクラスでは、学習を継続的に進めることができます。トレーニングは基礎レベルから上級レベルまであり、オンデマンド、ライブ、バーチャル参加など、多忙なスケジュールにも対応できるオプションが用意されています。認定資格を取得することで、Google Cloud テクノロジーに関するスキルと知識を証明できます。

マニュアルの最終更新日: 2023 年 11 月 29 日

ラボの最終テスト日: 2023 年 11 月 29 日

Copyright 2024 Google LLC All rights reserved. Google および Google のロゴは Google LLC の商標です。その他すべての企業名および商品名はそれぞれ各社の商標または登録商標です。