Checkpoints

Create the cai bucket

/ 50

Create the two cai files

/ 50

Como proteger o Google Cloud usando o CFT Scorecard

GSP698

Visão geral

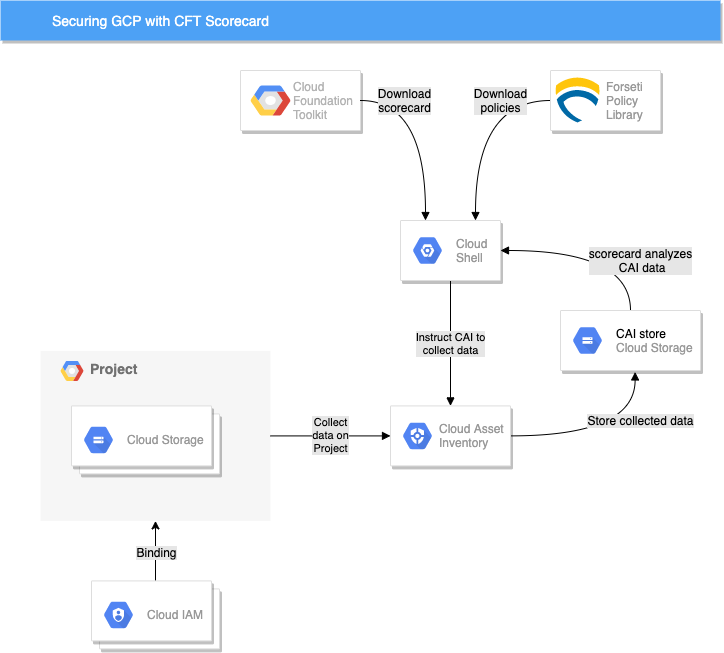

O CFT Scorecard é um cliente de linha de comando de código aberto do Forseti Config Validator e parte do Cloud Foundation Toolkit (links em inglês), que é mais amplo. Ele permite detectar configurações incorretas e violações de um conjunto estabelecido de padrões para recursos, projetos, pastas ou até organizações do Google Cloud.

São mais de 86 tipos de recursos no Google Cloud, e eles continuam aumentando. Com a mudança para a nuvem pública, nunca foi tão simples federar as operações de nuvem e a implantação de recursos para muitos usuários. Além da federação e da agilidade para implantar a infraestrutura, os recursos e as políticas, está ficando cada vez mais difícil organizar as políticas e os padrões.

Neste laboratório, você vai configurar o CFT Scorecard (em inglês) para melhorar a visibilidade de um projeto do Google Cloud e detectar configurações incorretas.

O que você vai aprender neste laboratório?

Este laboratório destaca os desafios de usar a nuvem com vários usuários simultâneos. Você vai aprender como ativar o CFT Scorecard e expandir a capacidade de monitoramento de configurações de recursos e detecção de violações usando a integração com o Inventário de recursos do Cloud e a Biblioteca de políticas (em inglês) de código aberto. Você também vai configurar ferramentas para detectar configurações incorretas e recursos superexpostos, além de permitir que as pessoas da equipe e do projeto do Google Cloud sejam ágeis com as políticas definidas.

Tópicos abordados

- Como configurar o CFT Scorecard

- Como fazer uma avaliação do CFT Scorecard

- Como adicionar uma nova política do CFT Scorecard

Cenário

Imagine que você é o líder técnico de uma equipe com três pessoas. Seus colegas remotos, Alice e Bob, trabalham juntos com você e implantam vários recursos no mesmo projeto compartilhado do Google Cloud que você usa. Depois de algumas semanas, você começa a encontrar possíveis problemas e percebe que, para ganhar tempo, Alice e Bob incluíram configurações de projeto que você considera incorretas. Uma delas expôs publicamente um bucket do Cloud Storage. Essa foi apenas uma das configurações incorretas que você identificou, e talvez tenham muitas outras.

Depois de pesquisar rapidamente no Google, você encontra o utilitário de CLI chamado Cloud Foundation Toolkit (CFT) Scorecard. Após uma leitura rápida, você descobre que essa ferramenta pode ajudar a gerenciar as políticas no ambiente do Google Cloud e a localizar as configurações incorretas. Então, você resolve fazer um teste.

Configuração e requisitos

Antes de clicar no botão Start Lab

Leia estas instruções. Os laboratórios são cronometrados e não podem ser pausados. O timer é iniciado quando você clica em Começar o laboratório e mostra por quanto tempo os recursos do Google Cloud vão ficar disponíveis.

Este laboratório prático permite que você realize as atividades em um ambiente real de nuvem, não em uma simulação ou demonstração. Você vai receber novas credenciais temporárias para fazer login e acessar o Google Cloud durante o laboratório.

Confira os requisitos para concluir o laboratório:

- Acesso a um navegador de Internet padrão (recomendamos o Chrome).

- Tempo para concluir o laboratório---não se esqueça: depois de começar, não será possível pausar o laboratório.

Como iniciar seu laboratório e fazer login no console do Google Cloud

-

Clique no botão Começar o laboratório. Se for preciso pagar, você verá um pop-up para selecionar a forma de pagamento. No painel Detalhes do laboratório à esquerda, você vai encontrar o seguinte:

- O botão Abrir console do Google Cloud

- O tempo restante

- As credenciais temporárias que você vai usar neste laboratório

- Outras informações, se forem necessárias

-

Se você estiver usando o navegador Chrome, clique em Abrir console do Google Cloud ou clique com o botão direito do mouse e selecione Abrir link em uma janela anônima.

O laboratório ativa os recursos e depois abre a página Fazer login em outra guia.

Dica: coloque as guias em janelas separadas lado a lado.

Observação: se aparecer a caixa de diálogo Escolher uma conta, clique em Usar outra conta. -

Se necessário, copie o Nome de usuário abaixo e cole na caixa de diálogo Fazer login.

{{{user_0.username | "Nome de usuário"}}} Você também encontra o Nome de usuário no painel Detalhes do laboratório.

-

Clique em Seguinte.

-

Copie a Senha abaixo e cole na caixa de diálogo de boas-vindas.

{{{user_0.password | "Senha"}}} Você também encontra a Senha no painel Detalhes do laboratório.

-

Clique em Seguinte.

Importante: você precisa usar as credenciais fornecidas no laboratório, e não as da sua conta do Google Cloud. Observação: se você usar sua própria conta do Google Cloud neste laboratório, é possível que receba cobranças adicionais. -

Acesse as próximas páginas:

- Aceite os Termos e Condições.

- Não adicione opções de recuperação nem autenticação de dois fatores (porque essa é uma conta temporária).

- Não se inscreva em testes gratuitos.

Depois de alguns instantes, o console do Google Cloud será aberto nesta guia.

Ativar o Cloud Shell

O Cloud Shell é uma máquina virtual com várias ferramentas de desenvolvimento. Ele tem um diretório principal permanente de 5 GB e é executado no Google Cloud. O Cloud Shell oferece acesso de linha de comando aos recursos do Google Cloud.

- Clique em Ativar o Cloud Shell

na parte de cima do console do Google Cloud.

Depois de se conectar, vai notar que sua conta já está autenticada, e que o projeto está configurado com seu PROJECT_ID. A saída contém uma linha que declara o projeto PROJECT_ID para esta sessão:

gcloud é a ferramenta de linha de comando do Google Cloud. Ela vem pré-instalada no Cloud Shell e aceita preenchimento com tabulação.

- (Opcional) É possível listar o nome da conta ativa usando este comando:

-

Clique em Autorizar.

-

A saída será parecida com esta:

Saída:

- (Opcional) É possível listar o ID do projeto usando este comando:

Saída:

Exemplo de saída:

gcloud, acesse o guia com informações gerais sobre a gcloud CLI no Google Cloud.

Tarefa 1: configurar o ambiente

- Primeiro, abra o Cloud Shell e configure algumas variáveis de ambiente:

- Depois de ler os documentos, você sabe que o CFT Scorecard tem duas dependências:

- Inventário de recursos do Cloud

- Biblioteca de políticas

- Continue para ativar a API Cloud Asset no projeto:

- Execute este comando para criar a conta de serviço padrão da API Cloud Asset:

- Conceda o papel Administrador de armazenamento à conta de serviço dos recursos do Cloud:

- Clone a biblioteca de políticas:

- Você percebe que a biblioteca de políticas impõe políticas localizadas na pasta policy-library/policies/constraints. Nesse caso, é possível copiar uma amostra de política do diretório de amostras para o de restrições.

- Crie o bucket para armazenar os dados que serão exportados pelo Inventário de recursos do Cloud (CAI, na sigla em inglês):

Clique em Verificar meu progresso para conferir o objetivo.

Tarefa 2: coletar dados usando o Inventário de recursos do Cloud (CAI)

Agora que você configurou o ambiente, comece a coletar os dados para o CFT Scorecard.

Como já mencionamos, a entrada para o CFT Scorecard é o recurso, os dados do IAM e a pasta policy-library.

Vai ser necessário usar o CAI para gerar as informações de recursos e de políticas do IAM no projeto.

- Crie os dados usando o comando a seguir:

Exemplo de saída:

- Confira se a coleta de dados pelo CAI foi concluída. Verifique a saída do comando anterior e use o

gcloud asset operations describeda saída desses comandos para confirmar se as operações foram concluídas. Pode levar algum tempo para o progresso ser verificado.

Clique em Verificar meu progresso para conferir o objetivo.

Tarefa 3: analisar dados do CAI usando o CFT scorecard

- Baixe o aplicativo CFT Scorecard e use o comando abaixo para que ele seja executável:

- Agora que tudo está configurado, execute o aplicativo CFT Scorecard:

Exemplo de saída:

Esse era o bucket público identificado antes.

Tarefa 4: adicionar mais restrições ao CFT Scorecard

- Você se esqueceu do IAM! Para garantir que você saiba quem tem o papel

roles/owneralém do seu usuário na lista de permissões, adicione a seguinte restrição:

- Execute o CFT Scorecard novamente:

Pronto, parece resolvido, mas também é bom conferir roles/editor.

- Defina mais duas variáveis para ajudar na criação da nova restrição:

- Crie a restrição a seguir para listar todas as contas válidas:

- Execute o CFT Scorecard novamente:

Exemplo de saída:

Agora você vai ver que há alguém de fora da sua organização com permissão de edição. É hora de conversar com Alice e Bob.

Parabéns!

Você aprendeu a baixar, configurar e usar o CFT Scorecard para analisar projetos do Google Cloud.

Termine a Quest

Este laboratório autoguiado faz parte da Quest Security & Identity Fundamentals. Uma Quest é uma série de laboratórios relacionados que formam um programa de aprendizado. Ao concluir uma Quest, você ganha um selo como reconhecimento da sua conquista. Você pode publicar os selos com um link para eles no seu currículo on-line ou nas redes sociais. Inscreva-se nesta Quest ou em outra que tenha este laboratório para receber os créditos de conclusão imediatamente. Consulte o catálogo do Google Cloud Ensina para ver todas as Quests disponíveis.

Comece o próximo laboratório

Continue a Quest com o laboratório Peering de redes VPC ou conheça outras opções do Google Cloud Ensina:

Treinamento e certificação do Google Cloud

Esses treinamentos ajudam você a aproveitar as tecnologias do Google Cloud ao máximo. Nossas aulas incluem habilidades técnicas e práticas recomendadas para ajudar você a alcançar rapidamente o nível esperado e continuar sua jornada de aprendizado. Oferecemos treinamentos que vão do nível básico ao avançado, com opções de aulas virtuais, sob demanda e por meio de transmissões ao vivo para que você possa encaixá-las na correria do seu dia a dia. As certificações validam sua experiência e comprovam suas habilidades com as tecnologias do Google Cloud.

Manual atualizado em 29 de novembro de 2023

Laboratório testado em 29 de novembro de 2023

Copyright 2024 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de produtos e empresas podem ser marcas registradas das respectivas empresas a que estão associados.