Prüfpunkte

Remove the overly permissive rules

/ 10

Start the bastion host instance

/ 10

Create a firewall rule that allows SSH (tcp/22) from the IAP service and add network tag on bastion

/ 20

Create a firewall rule that allows traffic on HTTP (tcp/80) to any address and add network tag on juice-shop

/ 20

Create a firewall rule that allows traffic on SSH (tcp/22) from acme-mgmt-subnet network address and add network tag on juice-shop

/ 20

SSH to bastion host via IAP and juice-shop via bastion

/ 20

Build a Secure Google Cloud Network: Challenge-Lab

GSP322

Einführung

In einem Challenge-Lab geht es um ein bestimmtes Szenario mit mehreren Aufgaben. Anders als bei einem normalen Lab erhalten Sie jedoch keine Schritt-für-Schritt-Anleitung, sondern nutzen die in den Labs des jeweiligen Kurses erlernten Fähigkeiten, um die Aufgaben selbst zu lösen. Ihre Lösungen werden automatisch bewertet. Die erzielten Punkte finden Sie rechts oben auf dieser Seite.

In Challenge-Labs werden keine neuen Grundlagen zu Google Cloud vermittelt. Sie sollen dabei Ihr Wissen erweitern und es wird erwartet, dass Sie beispielsweise Standardwerte ändern und Fehlermeldungen lesen und recherchieren, um Ihre eigenen Fehler zu beheben.

Die volle Punktzahl erreichen Sie nur, wenn Sie alle Aufgaben innerhalb der vorgegebenen Zeit lösen.

Dieses Lab wird Teilnehmern empfohlen, die sich für den Kurs Build a Secure Google Cloud Network angemeldet haben. Sind Sie bereit?

Einrichtung

Vor dem Klick auf „Start Lab“ (Lab starten)

Lesen Sie diese Anleitung. Labs sind zeitlich begrenzt und können nicht pausiert werden. Der Timer beginnt zu laufen, wenn Sie auf Lab starten klicken, und zeigt Ihnen, wie lange die Ressourcen für das Lab verfügbar sind.

In diesem praxisorientierten Lab können Sie die Lab-Aktivitäten in einer echten Cloud-Umgebung selbst durchführen – nicht in einer Simulations- oder Demo-Umgebung. Dazu erhalten Sie neue, temporäre Anmeldedaten, mit denen Sie für die Dauer des Labs auf Google Cloud zugreifen können.

Für dieses Lab benötigen Sie Folgendes:

- Einen Standardbrowser (empfohlen wird Chrome)

- Zeit für die Durchführung des Labs – denken Sie daran, dass Sie ein begonnenes Lab nicht unterbrechen können.

Das Szenario

Jeff, der Eigentümer eines kleinen örtlichen Unternehmens, hat Sie engagiert, ihm bei seiner überaus erfolgreichen Website (juice-shop) unter die Arme zu greifen. Er selbst hat keinerlei Erfahrung mit Google Cloud und hat seine erste Website vom Nachbarssohn einrichten lassen. Der ist zwar mittlerweile wieder in seine Unistadt zurückgekehrt, hat aber vorher die Website noch zum Laufen gebracht.

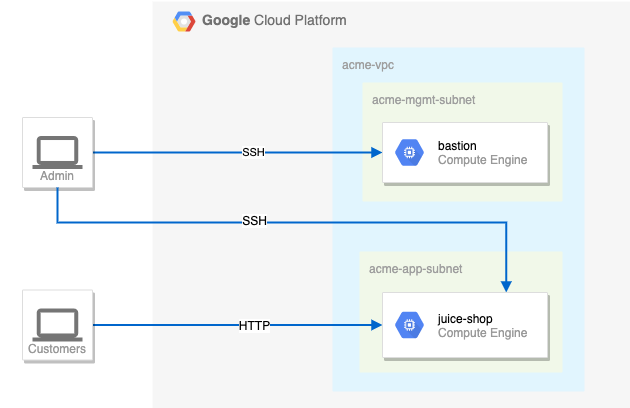

Unten sehen Sie die aktuelle Konfiguration:

Die Aufgabe

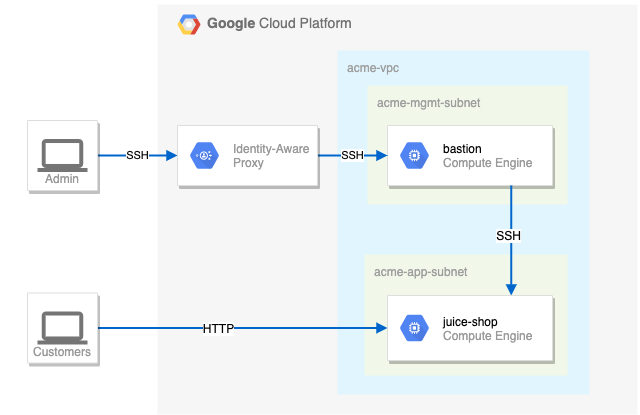

Sie müssen die passende Sicherheitskonfiguration für Jeffs Website einrichten. Die erste Aufgabe besteht darin, Firewallregeln und VM-Tags festzulegen. Außerdem müssen Sie dafür sorgen, dass der SSH-Zugriff auf den Bastion Host nur per IAP möglich ist.

Achten Sie bei den Firewallregeln auf folgende Punkte:

- Der Bastion Host hat keine öffentliche IP-Adresse.

- Der SSH-Zugriff ist nur auf den Bastion Host und nur per IAP möglich.

- Der SSH-Zugriff auf

juice-shopist nur über den Bastion Host möglich. - Von außen ist

juice-shopnur über HTTP erreichbar.

Tipps und Tricks:

- Achten Sie genau auf die Netzwerktags und die zugehörigen VPC-Firewallregeln.

- Machen Sie genaue Angaben und begrenzen Sie die Größe der Quellbereiche der VPC-Firewallregel.

- Zu moderate Berechtigungen werden als nicht korrekt gewertet.

Empfohlene Vorgehensweise:

- Prüfen Sie die Firewallregeln. Entfernen Sie zu moderate Regeln.

- Öffnen Sie die Compute Engine in der Cloud Console und ermitteln Sie den Bastion Host. Die Instanz sollte angehalten sein. Starten Sie die Instanz.

- Der Bastion Host ist die einzige Maschine, die externen SSH-Traffic empfangen darf. Erstellen Sie eine Firewallregel, die SSH (tcp/22) vom IAP-Dienst zulässt. Die Firewallregel muss für die Bastion-Host-Instanz mithilfe des Netzwerktags

aktiviert werden.

- Der

juice-shop-Server stellt HTTP-Traffic bereit. Erstellen Sie nun eine Firewallregel, die Traffic über HTTP (tcp/80) an beliebige Adressen zulässt. Die Firewallregel muss für die juice-shop-Instanz mithilfe des Netzwerktagsaktiviert werden.

- Sie müssen über den Bastion Host eine SSH-Verbindung mit

juice-shopherstellen. Erstellen Sie danach eine Firewallregel, die Traffic über SSH (tcp/22) von der Netzwerkadresseacme-mgmt-subnetzulässt. Die Firewallregel muss für diejuice-shop-Instanzmithilfe des Netzwerktagsaktiviert werden.

- Klicken Sie auf der Seite mit den Compute Engine-Instanzen auf die SSH-Schaltfläche für den Bastion Host. Sobald die Verbindung hergestellt ist, greifen Sie per SSH auf

juice-shopzu.

Das wars!

Damit ist das Challenge-Lab abgeschlossen und Sie haben Jeff geholfen, seine Website sicher zu machen.

Weitere Informationen

Dieses Skill-Logo ist Teil des Google Cloud-Lernpfads für Network Engineers und Security Engineers. Wenn Sie die anderen Kurse zum Erwerb eines Skill-Logos in diesem Lernpfad bereits absolviert haben, finden Sie im Google Cloud Skills Boost-Katalog über 20 weitere Skill-Logos, für die Sie sich anmelden können.

Google Cloud-Schulungen und -Zertifizierungen

In unseren Schulungen erfahren Sie alles zum optimalen Einsatz unserer Google Cloud-Technologien und können sich entsprechend zertifizieren lassen. Unsere Kurse vermitteln technische Fähigkeiten und Best Practices, damit Sie möglichst schnell mit Google Cloud loslegen und Ihr Wissen fortlaufend erweitern können. Wir bieten On-Demand-, Präsenz- und virtuelle Schulungen für Anfänger wie Fortgeschrittene an, die Sie individuell in Ihrem eigenen Zeitplan absolvieren können. Mit unseren Zertifizierungen weisen Sie nach, dass Sie Experte im Bereich Google Cloud-Technologien sind.

Anleitung zuletzt am 2. April 2024 aktualisiert

Lab zuletzt am 8. November 2023 getestet

© 2024 Google LLC. Alle Rechte vorbehalten. Google und das Google-Logo sind Marken von Google LLC. Alle anderen Unternehmens- und Produktnamen können Marken der jeweils mit ihnen verbundenen Unternehmen sein.