Puntos de control

Remove the overly permissive rules

/ 10

Start the bastion host instance

/ 10

Create a firewall rule that allows SSH (tcp/22) from the IAP service and add network tag on bastion

/ 20

Create a firewall rule that allows traffic on HTTP (tcp/80) to any address and add network tag on juice-shop

/ 20

Create a firewall rule that allows traffic on SSH (tcp/22) from acme-mgmt-subnet network address and add network tag on juice-shop

/ 20

SSH to bastion host via IAP and juice-shop via bastion

/ 20

Build a Secure Google Cloud Network: Lab de desafío

GSP322

Introducción

En un lab de desafío, se le proporcionarán una situación y un conjunto de tareas. En lugar de seguir instrucciones paso a paso, deberás utilizar las habilidades aprendidas en los labs del curso para decidir cómo completar las tareas por tu cuenta. Un sistema automatizado de puntuación (en esta página) mostrará comentarios y determinará si completaste tus tareas correctamente.

En un lab de desafío, no se explican conceptos nuevos de Google Cloud, sino que se espera que amplíes las habilidades que adquiriste, como cambiar los valores predeterminados y leer o investigar los mensajes de error para corregir sus propios errores.

Debe completar correctamente todas las tareas dentro del período establecido para obtener una puntuación del 100%.

Se recomienda este lab a los estudiantes inscritos en el curso Build a Secure Google Cloud Network. ¿Aceptas el desafío?

Configuración

Antes de hacer clic en el botón Comenzar lab

Lee estas instrucciones. Los labs son cronometrados y no se pueden pausar. El cronómetro, que comienza a funcionar cuando haces clic en Comenzar lab, indica por cuánto tiempo tendrás a tu disposición los recursos de Google Cloud.

Este lab práctico te permitirá realizar las actividades correspondientes en un entorno de nube real, no en uno de simulación o demostración. Para ello, se te proporcionan credenciales temporales nuevas que utilizarás para acceder a Google Cloud durante todo el lab.

Para completar este lab, necesitarás lo siguiente:

- Acceso a un navegador de Internet estándar (se recomienda el navegador Chrome)

- Tiempo para completar el lab: Recuerda que, una vez que comienzas un lab, no puedes pausarlo.

Situación del desafío

Supongamos que eres consultor de seguridad y que Julio, el dueño de una pequeña empresa local, te contrata para que lo ayudes con su exitoso sitio web (juiceshop). Julio es nuevo en Google Cloud y le pidió al hijo de su vecino que configurara el sitio inicial. Desde entonces, el hijo del vecino se encuentra en la universidad, pero antes de irse se aseguró de dejar el sitio en funcionamiento.

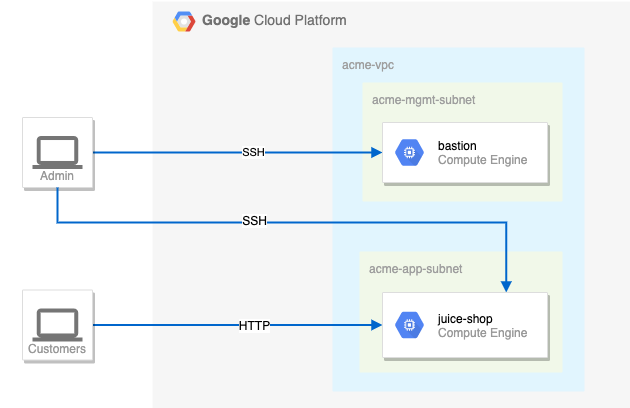

A continuación, se muestra la configuración actual:

Tu desafío

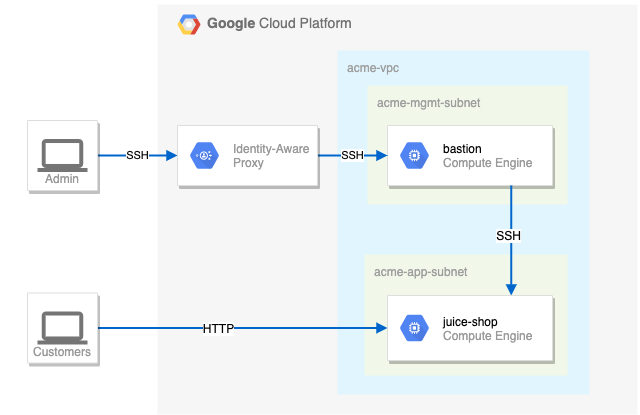

Debes crear la configuración de seguridad adecuada para el sitio de Julio. Tu primer desafío consiste en configurar las reglas del firewall y las etiquetas de instancias de máquina virtual. Además, debes asegurarte de que el acceso SSH esté disponible únicamente al host de bastión a través de IAP.

Para las reglas del firewall, asegúrate de que se cumplan los siguientes aspectos:

- El host de bastión no tiene una dirección IP pública.

- Solo puedes tener acceso SSH al host de bastión y únicamente a través de IAP.

- Solo puedes tener acceso SSH a

juice-shopa través del host de bastión. - Solamente HTTP está abierto al público para

juice-shop.

Sugerencias y trucos:

- Presta especial atención a las etiquetas de red y a las reglas del firewall de VPC asociadas.

- Sé específico y limita el tamaño de los rangos de origen de las reglas del firewall de VPC.

- Los accesos demasiado permisivos se considerarán incorrectos.

Orden de acción sugerido.

- Revisa las reglas del firewall. Quita las reglas demasiado permisivas.

- Navega a Compute Engine en la consola de Cloud e identifica el host de bastión. La instancia no debe estar en ejecución. Inicia la instancia.

- El host de bastión es la única máquina autorizada para recibir tráfico SSH externo. Crea una regla de firewall que permita el tráfico SSH (tcp/22) desde el servicio IAP. La regla de firewall se debe habilitar para la instancia de host de bastión mediante una etiqueta de red de

.

- El servidor

juice-shopentrega tráfico HTTP. Crea una regla de firewall que permita el tráfico en HTTP (tcp/80) a cualquier dirección. La regla de firewall se debe habilitar para la instancia de juice-shop mediante una etiqueta de red de.

- Debes conectarte a

juice-shopdesde el host de bastión mediante SSH. Crea una regla de firewall que permita el tráfico mediante SSH (tcp/22) desde la dirección de redacme-mgmt-subnet. La regla de firewall se debe habilitar para la instancia dejuice-shopmediante una etiqueta de red de.

- En la página de instancias de Compute Engine, haz clic en el botón SSH para conectarte al host de bastión. Una vez que te conectes, permite el acceso SSH a

juice-shop.

¡Felicitaciones!

Completaste el lab de desafío y ayudaste a Julio a reforzar la seguridad.

Próximos pasos y más información

Esta insignia de habilidad forma parte de las rutas de aprendizaje de Network Engineer y Security Engineer de Google Cloud. Si ya conseguiste las otras insignias de habilidad de esta ruta de aprendizaje, revisa el catálogo de Google Cloud Skills Boost y encuentra más de 20 insignias de habilidad adicionales que puedes obtener.

Capacitación y certificación de Google Cloud

Recibe la formación que necesitas para aprovechar al máximo las tecnologías de Google Cloud. Nuestras clases incluyen habilidades técnicas y recomendaciones para ayudarte a avanzar rápidamente y a seguir aprendiendo. Para que puedas realizar nuestros cursos cuando más te convenga, ofrecemos distintos tipos de capacitación de nivel básico a avanzado: a pedido, presenciales y virtuales. Las certificaciones te ayudan a validar y demostrar tus habilidades y tu conocimiento técnico respecto a las tecnologías de Google Cloud.

Última actualización del manual: 2 de abril de 2024

Prueba más reciente del manual: 8 de noviembre de 2023

Copyright 2024 Google LLC. All rights reserved. Google y el logotipo de Google son marcas de Google LLC. Los demás nombres de productos y empresas pueden ser marcas de las respectivas empresas a las que estén asociados.