Points de contrôle

Remove the overly permissive rules

/ 10

Start the bastion host instance

/ 10

Create a firewall rule that allows SSH (tcp/22) from the IAP service and add network tag on bastion

/ 20

Create a firewall rule that allows traffic on HTTP (tcp/80) to any address and add network tag on juice-shop

/ 20

Create a firewall rule that allows traffic on SSH (tcp/22) from acme-mgmt-subnet network address and add network tag on juice-shop

/ 20

SSH to bastion host via IAP and juice-shop via bastion

/ 20

Build a Secure Google Cloud Network : atelier challenge

GSP322

Introduction

Dans un atelier challenge, vous devez suivre un scénario et effectuer une série de tâches. Aucune instruction détaillée n'est fournie : vous devez utiliser les compétences acquises au cours des ateliers du cours correspondant pour déterminer comment procéder par vous-même. Vous saurez si vous avez exécuté correctement les différentes tâches grâce au score calculé automatiquement (affiché sur cette page).

Lorsque vous participez à un atelier challenge, vous n'étudiez pas de nouveaux concepts Google Cloud. Vous allez approfondir les compétences précédemment acquises. Par exemple, vous devrez modifier les valeurs par défaut ou encore examiner des messages d'erreur pour corriger vous-même les problèmes.

Pour atteindre le score de 100 %, vous devez mener à bien l'ensemble des tâches dans le délai imparti.

Cet atelier est recommandé aux participants inscrits pour le badge de compétence Build a Secure Google Cloud Network. Êtes-vous prêt pour le challenge ?

Préparation

Avant de cliquer sur le bouton "Démarrer l'atelier"

Lisez ces instructions. Les ateliers sont minutés, et vous ne pouvez pas les mettre en pause. Le minuteur, qui démarre lorsque vous cliquez sur Démarrer l'atelier, indique combien de temps les ressources Google Cloud resteront accessibles.

Cet atelier pratique vous permet de suivre vous-même les activités dans un véritable environnement cloud, et non dans un environnement de simulation ou de démonstration. Nous vous fournissons des identifiants temporaires pour vous connecter à Google Cloud le temps de l'atelier.

Pour réaliser cet atelier :

- vous devez avoir accès à un navigateur Internet standard (nous vous recommandons d'utiliser Chrome) ;

- vous disposez d'un temps limité ; une fois l'atelier commencé, vous ne pouvez pas le mettre en pause.

Scénario du challenge

Jeff, le dirigeant d'une petite entreprise locale, vous recrute en tant que consultant en sécurité pour que vous l'aidiez à gérer son site Web (juice-shop), qui est très populaire. Jeff ne connaît pas encore Google Cloud. C'est le fils de ses voisins qui a configuré le site initial, mais il est à présent parti étudier à l'université. Toutefois, il s'est assuré que le site fonctionnait bien avant son départ.

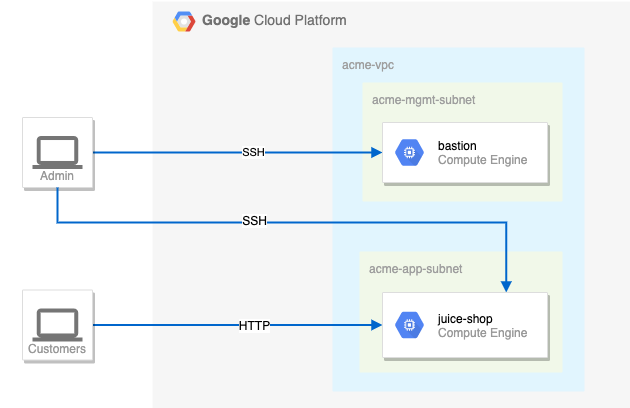

Voici la configuration actuelle :

Votre challenge

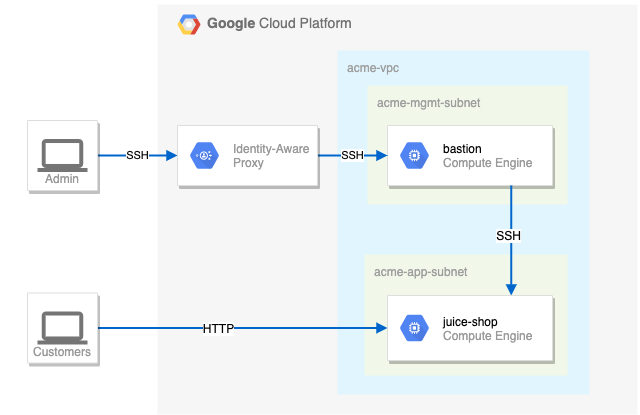

Vous devez créer la configuration de sécurité appropriée pour le site de Jeff. La première étape consiste à mettre en place des règles de pare-feu et des tags de machine virtuelle. Vous devez également vous assurer que l'accès SSH n'est disponible que pour le bastion via la fonctionnalité IAP.

Pour les règles de pare-feu, vérifiez que :

- l'hôte bastion ne dispose pas d'une adresse IP publique ;

- vous pouvez uniquement établir une connexion SSH à l'hôte bastion, et uniquement via la fonctionnalité IAP ;

- vous pouvez uniquement établir une connexion SSH à

juice-shopvia l'hôte bastion ; - seul le protocole HTTP est ouvert à tout le monde pour

juice-shop.

Conseils et astuces :

- Vérifiez attentivement les tags réseau et les règles de pare-feu VPC associées.

- Soyez précis et limitez la taille des plages sources de règles de pare-feu VPC.

- Les autorisations trop permissives ne seront pas considérées comme correctes.

Ordre suggéré :

- Vérifiez les règles de pare-feu. Supprimez les règles trop permissives.

- Accédez à Compute Engine dans Cloud Console, puis identifiez l'hôte bastion. L'instance devrait être arrêtée. Démarrez-la.

- L'hôte bastion est la seule machine autorisée à recevoir du trafic SSH externe. Créez une règle de pare-feu autorisant le trafic SSH (tcp/22) à partir du service IAP. La règle de pare-feu doit être activée pour l'instance de l'hôte bastion à l'aide du tag réseau

.

- Le serveur

juice-shopdiffuse le trafic HTTP. Créez une règle de pare-feu autorisant le trafic sur HTTP (tcp/80) vers toutes les adresses. La règle de pare-feu doit être activée pour l'instance juice-shop à l'aide du tag réseau.

- Vous devez vous connecter à

juice-shopdepuis le bastion via l'accès SSH. Créez une règle de pare-feu autorisant le trafic sur SSH (tcp/22) depuis l'adresse réseauacme-mgmt-subnet. La règle de pare-feu doit être activée pour l'instancejuice-shopà l'aide du tag réseau.

- Sur la page répertoriant les instances Compute Engine, cliquez sur le bouton SSH pour l'hôte bastion. Une fois connecté, établissez la connexion SSH au serveur

juice-shop.

Félicitations !

Vous avez terminé cet atelier challenge et aidé Jeff à renforcer la sécurité de son site Web.

Étapes suivantes et informations supplémentaires

Ce badge de compétence est associé aux parcours de formation Network Engineer et Security Engineer de Google Cloud. Si vous avez déjà terminé les autres cours de ce parcours de formation, explorez le catalogue Google Cloud Skills Boost pour découvrir plus de vingt autres cours auxquels vous pouvez vous inscrire pour gagner des badges de compétence.

Formations et certifications Google Cloud

Les formations et certifications Google Cloud vous aident à tirer pleinement parti des technologies Google Cloud. Nos cours portent sur les compétences techniques et les bonnes pratiques à suivre pour être rapidement opérationnel et poursuivre votre apprentissage. Nous proposons des formations pour tous les niveaux, à la demande, en salle et à distance, pour nous adapter aux emplois du temps de chacun. Les certifications vous permettent de valider et de démontrer vos compétences et votre expérience en matière de technologies Google Cloud.

Dernière mise à jour du manuel : 2 avril 2024

Dernier test du manuel : 8 novembre 2023

Copyright 2024 Google LLC Tous droits réservés. Google et le logo Google sont des marques de Google LLC. Tous les autres noms d'entreprises et de produits peuvent être des marques des entreprises auxquelles ils sont associés.