Punkty kontrolne

Configure HTTP and health check firewall rules

/ 25

Configure instance templates and instance group

/ 25

Configure the HTTP Load Balancer

/ 25

Blacklist the siege-vm

/ 25

System równoważenia obciążenia aplikacji z Cloud Armor

- GSP215

- Opis

- Konfiguracja i wymagania

- Zadanie 1. Konfigurowanie reguł HTTP i reguł kontroli stanu zapory sieciowej

- Zadanie 2. Konfigurowanie szablonów instancji i tworzenie grup instancji

- Zadanie 3. Konfigurowanie systemu równoważenia obciążenia aplikacji

- Zadanie 4. Testowanie systemu równoważenia obciążenia aplikacji

- Zadanie 5. Umieszczanie siege-vm na liście odrzuconych

- Gratulacje!

GSP215

Opis

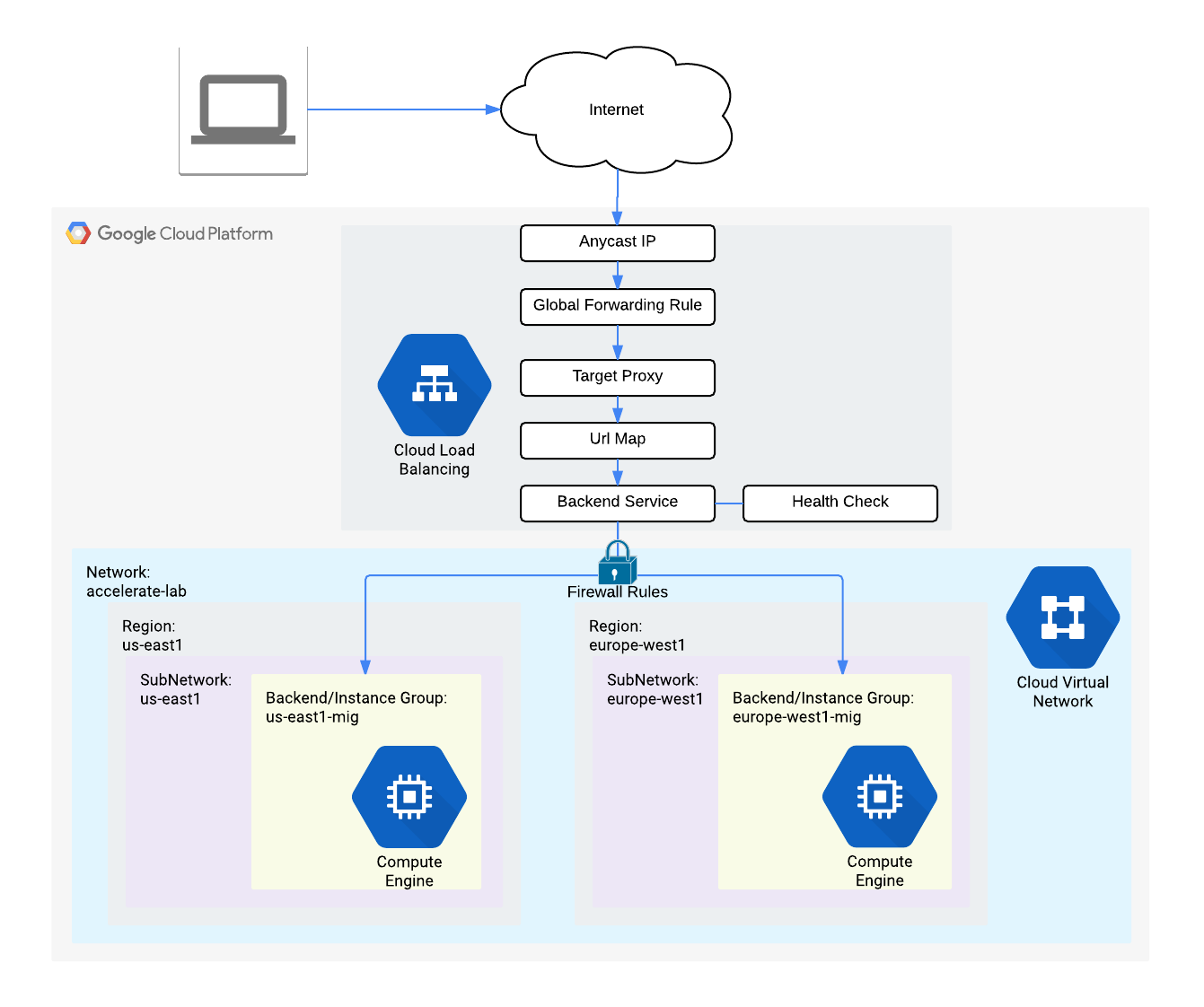

Równoważenie obciążenia aplikacji Google Cloud jest wdrażane na brzegu sieci Google w punktach dostępu Google na całym świecie. Ruch użytkowników kierowany do systemu równoważenia obciążenia aplikacji trafia do punktu dostępu najbliższego użytkownikowi, a następnie obciążenie jest równoważone w globalnej sieci Google do najbliższego backendu, który ma wystarczającą wydajność.

Listy dozwolonych i odrzuconych IP Cloud Armor pozwalają na ograniczanie lub umożliwianie dostępu do Twojego systemu równoważenia obciążenia aplikacji na brzegu Google Cloud – jak najbliżej użytkownika i szkodliwego ruchu. Dzięki temu szkodliwi użytkownicy lub szkodliwy ruch nie mogą zużywać zasobów ani dostawać się do Twoich sieci VPC (prywatnego środowiska wirtualnego w chmurze).

W tym module skonfigurujesz system równoważenia obciążenia aplikacji z backendami globalnymi, tak jak to widać na schemacie poniżej. Następnie przetestujesz system równoważenia obciążenia w warunkach skrajnych i umieścisz na liście odrzuconych testowe IP przy użyciu Cloud Armor.

Cele

Z tego modułu nauczysz się, jak:

- tworzyć reguły HTTP i reguły kontroli stanu zapory sieciowej,

- skonfigurować 2 szablony instancji,

- utworzyć 2 zarządzane grupy instancji,

- skonfigurować system równoważenia obciążenia aplikacji z IPv4 i IPv6,

- przeprowadzić test obciążeniowy systemu równoważenia obciążenia aplikacji,

- umieścić adres IP na liście odrzuconych w celu ograniczenia dostępu do systemu równoważenia obciążenia aplikacji.

Konfiguracja i wymagania

Zanim klikniesz przycisk Rozpocznij moduł

Zapoznaj się z tymi instrukcjami. Moduły mają limit czasowy i nie można ich zatrzymać. Gdy klikniesz Rozpocznij moduł, na liczniku wyświetli się informacja o tym, na jak długo udostępniamy Ci zasoby Google Cloud.

W tym praktycznym module możesz spróbować swoich sił w wykonywaniu opisywanych działań w prawdziwym środowisku chmury, a nie w jego symulacji lub wersji demonstracyjnej. Otrzymasz nowe, tymczasowe dane logowania, dzięki którym zalogujesz się i uzyskasz dostęp do Google Cloud na czas trwania modułu.

Do ukończenia modułu potrzebne będą:

- dostęp do standardowej przeglądarki internetowej (zalecamy korzystanie z przeglądarki Chrome).

- Odpowiednia ilość czasu na ukończenie modułu – pamiętaj, że gdy rozpoczniesz, nie możesz go wstrzymać.

Rozpoczynanie modułu i logowanie się w konsoli Google Cloud

-

Kliknij przycisk Rozpocznij moduł. Jeśli moduł jest odpłatny, otworzy się wyskakujące okienko, w którym możesz wybrać formę płatności. Po lewej stronie znajduje się panel Szczegóły modułu z następującymi elementami:

- przyciskiem Otwórz konsolę Google Cloud;

- czasem, który Ci pozostał;

- tymczasowymi danymi logowania, których musisz użyć w tym module;

- innymi informacjami potrzebnymi do ukończenia modułu.

-

Kliknij Otwórz konsolę Google Cloud (lub kliknij prawym przyciskiem myszy i wybierz Otwórz link w oknie incognito, jeśli korzystasz z przeglądarki Chrome).

Moduł uruchomi zasoby, po czym otworzy nową kartę ze stroną logowania.

Wskazówka: otwórz karty obok siebie w osobnych oknach.

Uwaga: jeśli pojawi się okno Wybierz konto, kliknij Użyj innego konta. -

W razie potrzeby skopiuj nazwę użytkownika znajdującą się poniżej i wklej ją w oknie logowania.

{{{user_0.username | "Username"}}} Nazwę użytkownika znajdziesz też w panelu Szczegóły modułu.

-

Kliknij Dalej.

-

Skopiuj podane niżej hasło i wklej je w oknie powitania.

{{{user_0.password | "Password"}}} Hasło znajdziesz też w panelu Szczegóły modułu.

-

Kliknij Dalej.

Ważne: musisz użyć danych logowania podanych w module. Nie używaj danych logowania na swoje konto Google Cloud. Uwaga: korzystanie z własnego konta Google Cloud w tym module może wiązać się z dodatkowymi opłatami. -

Na kolejnych stronach wykonaj następujące czynności:

- Zaakceptuj Warunki korzystania z usługi.

- Nie dodawaj opcji odzyskiwania ani uwierzytelniania dwuskładnikowego (ponieważ konto ma charakter tymczasowy).

- Nie rejestruj się w bezpłatnych wersjach próbnych.

Poczekaj, aż na karcie otworzy się konsola Google Cloud.

Zadanie 1. Konfigurowanie reguł HTTP i reguł kontroli stanu zapory sieciowej

Skonfiguruj reguły zapory sieciowej tak, aby przepuszczała ruch HTTP do backendów oraz ruch TCP z kontroli stanu Google Cloud.

Tworzenie reguły zapory sieciowej dla HTTP

Utwórz regułę zapory sieciowej, która umożliwi ruch HTTP do backendów.

-

W konsoli Google Cloud otwórz Menu nawigacyjne (

) i kliknij Sieć VPC > Zapora sieciowa.

-

Zwróć uwagę na istniejące reguły zapory sieciowej dotyczące ICMP, ruchu wewnętrznego, RDP i SSH.

Każdy projekt Google Cloud rozpoczyna się od sieci default (domyślnej) i tych reguł zapory sieciowej.

-

Kliknij Utwórz regułę zapory sieciowej.

-

Ustaw te wartości, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wpisz podaną wartość lub wybierz podaną opcję) Nazwa default-allow-http Sieć default Cele Określone tagi docelowe Tagi docelowe http-server Filtr źródeł Zakresy adresów IPv4 Zakresy źródłowych adresów IPv4 0.0.0.0/0 Protokoły i porty Określone protokoły i porty, a następnie zaznacz TCP i wpisz: 80

Sprawdź, czy w Zakresach źródłowych adresów IPv4 masz uwzględnione /0, co pozwala określić wszystkie sieci.

- Kliknij Utwórz.

Tworzenie reguł zapory sieciowej do kontroli stanu

Kontrola stanu wskazuje instancje systemu równoważenia obciążenia, które mogą otrzymywać nowe połączenia. Do równoważenia obciążenia aplikacji kontrola stanu sonduje Twoje instancje o zrównoważonym obciążeniu, które pochodzą z adresów w zakresach: 130.211.0.0/22 i 35.191.0.0/16. Twoje reguły zapory sieciowej muszą przepuszczać te połączenia.

-

Na stronie Zasady zapora sieciowej kliknij Utwórz regułę zapory sieciowej.

-

Ustaw te wartości, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wpisz podaną wartość lub wybierz podaną opcję) Nazwa default-allow-health-check Sieć default Cele Określone tagi docelowe Tagi docelowe http-server Filtr źródeł Zakresy adresów IPv4 Zakresy źródłowych adresów IPv4 130.211.0.0/22,35.191.0.0/16Protokoły i porty Określone protokoły i porty, a następnie zaznacz TCP Uwaga: pamiętaj, aby podać 2 Zakresy źródłowych adresów IPv4 jeden po drugim, rozdzielając je SPACJĄ. -

Kliknij Utwórz.

Kliknij Sprawdź postępy, aby zobaczyć, jak Ci poszło.

Zadanie 2. Konfigurowanie szablonów instancji i tworzenie grup instancji

Zarządzana grupa instancji używa szablonu do utworzenia grupy jednakowych instancji. Korzystając z nich, utwórz backendy systemu równoważenia obciążenia aplikacji.

Konfigurowanie szablonów instancji

Szablon instancji to zasób interfejsu API, którego możesz użyć do stworzenia instancji maszyny wirtualnej oraz zarządzanych grup instancji. Szablony instancji określają typ maszyny, obraz dysku rozruchowego, podsieć, etykiety i inne właściwości instancji.

Utwórz po 1 szablonie instancji dla regionów

-

W konsoli Cloud wybierz Menu nawigacyjne (

) > Compute Engine > Szablony instancji, a następnie kliknij Utwórz szablon instancji.

-

W polu Nazwa wpisz

-template. -

W polu Lokalizacja wybierz Globalna.

-

Z listy Seria wybierz E2.

-

Z listy Typ maszyny wybierz e2-micro.

-

Kliknij Opcje zaawansowane.

-

Kliknij Sieci. Ustaw tę wartość, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wpisz podaną wartość lub wybierz podaną opcję) Tagi sieci http-server -

W sekcji Interfejsy sieci kliknij default. Ustaw te wartości, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wpisz podaną wartość lub wybierz podaną opcję) Sieć default Podsieć default Kliknij Gotowe.

Tag sieci http-server sprawia, że reguły zapory sieciowej dla HTTP i kontroli stanu obejmują te instancje.

-

Kliknij kartę Zarządzanie.

-

W sekcji Metadane kliknij + DODAJ ELEMENT i podaj:

Klucz Wartość startup-script-url gs://cloud-training/gcpnet/httplb/startup.sh

Klucz startup-script-url definiuje skrypt, który zostanie wykonany wraz z uruchomieniem instancji. Skrypt instaluje serwer Apache i zmienia stronę powitalną tak, aby zawierała adres IP klienta oraz nazwę, region i strefę instancji maszyny wirtualnej. Tutaj możesz przyjrzeć się temu skryptowi.

- Kliknij Utwórz.

- Poczekaj, aż szablon instancji zostanie utworzony.

Teraz utwórz kolejny szablon instancji dla subnet-b, kopiując

- Kliknij

-template i u góry wybierz opcję +UTWÓRZ PODOBNĄ. - W polu Nazwa wpisz

-template. - W polu Lokalizacja wybierz Globalna.

- Kliknij Opcje zaawansowane.

- Kliknij Sieci.

- Pamiętaj, żeby jako tag sieci wpisać http-server.

- W sekcji Interfejsy sieci jako Podsieć wybierz default (

). - Kliknij Gotowe.

- Kliknij Utwórz.

Tworzenie zarządzanych grup instancji

Utwórz po 1 zarządzanej grupie instancji w regionach

-

Będąc na stronie Compute Engine, w menu po lewej stronie kliknij Grupy instancji.

-

Kliknij Utwórz grupę instancji.

-

Ustaw te wartości, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wpisz podaną wartość lub wybierz podaną opcję) Nazwa -mig (w razie potrzeby usuń dodatkową spację z nazwy) Szablon instancji -template Lokalizacja Wiele stref Region Minimalna liczba instancji 1 Maksymalna liczba instancji 2 Sygnały autoskalowania > kliknij menu > Typ sygnału Wykorzystanie procesora Docelowe wykorzystanie procesora 80, kliknij Gotowe. Okres inicjowania 45

Zarządzane grupy instancji oferują możliwość autoskalowania, co pozwala na automatyczne dodawanie lub usuwanie instancji z zarządzanej grupy instancji zależnie od wzrostu lub spadku obciążenia. Autoskalowanie pomaga aplikacjom płynnie obsługiwać zwiększony ruch, a ponadto obniża koszty, gdy zapotrzebowanie na zasoby jest niższe. Wystarczy zdefiniować zasadę autoskalowania, by odpowiedni mechanizm zaczął je przeprowadzać na podstawie pomiaru obciążenia.

- Kliknij Utwórz.

Teraz powtórz te kroki, by utworzyć drugą grupę instancji dla

-

Kliknij Utwórz grupę instancji.

-

Ustaw te wartości, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wpisz podaną wartość lub wybierz podaną opcję) Nazwa -mig Szablon instancji -template Lokalizacja Wiele stref Region Minimalna liczba instancji 1 Maksymalna liczba instancji 2 Sygnały autoskalowania > kliknij menu > Typ sygnału Wykorzystanie procesora Docelowe wykorzystanie procesora 80, kliknij Gotowe. Okres inicjowania 45 -

Kliknij Utwórz.

Kliknij Sprawdź postępy, aby zobaczyć, jak Ci poszło.

Sprawdzanie backendów

Sprawdź, czy instancje maszyn wirtualnych są tworzone w obu regionach i otwórz ich strony HTTP.

-

Będąc w Compute Engine, w menu po lewej stronie kliknij Instancje maszyn wirtualnych.

-

Zobaczysz tam instancje zaczynające się od

-mig i -mig. Są one częścią zarządzanych grup instancji.

-

Kliknij Zewnętrzny adres IP instancji

-mig. Powinny się wyświetlić Adres IP klienta (Twój adres IP), Nazwa hosta (zaczynająca się od

-mig) oraz Lokalizacja serwera (strefa w regionie ). -

Kliknij Zewnętrzny adres IP instancji

-mig. Powinny się wyświetlić Adres IP klienta (Twój adres IP), Nazwa hosta (zaczynająca się od

-mig) oraz Lokalizacja serwera (strefa w regionie ).

Zadanie 3. Konfigurowanie systemu równoważenia obciążenia aplikacji

Skonfiguruj system równoważenia obciążenia aplikacji, aby zrównoważyć ruch między 2 backendami (

Rozpoczynanie konfiguracji

-

W konsoli Cloud kliknij Menu nawigacyjne (

) > WYŚWIETL WSZYSTKIE USŁUGI > Sieć > Usługi sieciowe > Równoważenie obciążenia.

-

Kliknij Utwórz system równoważenia obciążenia.

-

W sekcji System równoważenia obciążenia aplikacji (HTTP/S) kliknij Dalej.

-

W polu Publiczny lub wewnętrzny wybierz Publiczny (zewnętrzny) i kliknij Dalej.

-

W polu Wdrożenie globalne lub w jednym regionie wybierz Najlepszy w przypadku zadań globalnych i kliknij Dalej.

-

W polu Utwórz system równoważenia obciążenia kliknij Skonfiguruj.

-

W polu Nazwa systemu równoważenia obciążenia ustaw

http-lb.

Konfigurowanie frontendu

Reguły hostów i ścieżek określają, w jaki sposób będzie kierowany ruch. Możesz na przykład skierować ruch wideo do jednego backendu, a ruch statyczny do innego. W tym module nie konfigurujesz jednak reguł hostów i ścieżek.

-

Kliknij Konfiguracja frontendu.

-

Określ te wartości, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wpisz podaną wartość lub wybierz podaną opcję) Protokół HTTP Wersja IP IPv4 Adres IP Efemeryczny Port 80 -

Kliknij Gotowe.

-

Kliknij Dodaj adres IP i port frontendu.

-

Określ te wartości, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wpisz podaną wartość lub wybierz podaną opcję) Protokół HTTP Wersja IP IPv6 Adres IP Automatyczne przydzielanie Port 80 -

Kliknij Gotowe.

W przypadku ruchu klienta równoważenie obciążenia aplikacji obsługuje zarówno adresy IPv4, jak i IPv6. Żądania IP klienta w wersji IPv6 są zatrzymywane w warstwie globalnej systemu równoważenia obciążenia, a następnie przesyłane przez IPv4 do Twoich backendów.

Konfigurowanie backendu

Usługi backendu kierują ruch przychodzący do co najmniej jednego z podłączonych backendów. Każdy backend składa się z grupy instancji i metadanych dotyczących dodatkowej obsługiwanej przepustowości.

-

Kliknij Konfiguracja backendu.

-

W obszarze Usługi backendu i zasobniki backendu kliknij Utwórz usługę backendu.

-

Ustaw te wartości, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wybierz podaną opcję) Nazwa http-backend Grupa instancji -mig Numery portów 80 Tryb równoważenia Częstotliwość żądań Maksymalna liczba żądań/s 50 Rozmiar 100

Ta konfiguracja oznacza, że system równoważenia obciążenia próbuje utrzymać każdą instancję w

-

Kliknij Gotowe.

-

Kliknij Dodaj backend.

-

Ustaw te wartości, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wybierz podaną opcję) Grupa instancji -mig Numery portów 80 Tryb równoważenia Wykorzystanie Maksymalne wykorzystanie backendu 80 Rozmiar 100

Ta konfiguracja oznacza, że system równoważenia obciążenia próbuje utrzymać każdą instancję w

-

Kliknij Gotowe.

-

W obszarze Kontrola stanu wybierz Utwórz kontrolę stanu.

-

Ustaw te wartości, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wybierz podaną opcję) Nazwa http-health-check Protokół TCP Port 80

Kontrola stanu wskazuje instancje, które mogą otrzymywać nowe połączenia. Kontrola stanu HTTP zbiera wyniki z instancji co 5 sekund, czeka na odpowiedź do 5 sekund i traktuje 2 sukcesy jako stan prawidłowy, 2 niepowodzenia – jako nieprawidłowy.

- Kliknij Zapisz.

- Zaznacz pole Włącz logowanie.

- Ustaw Częstotliwość próbkowania na

1. - Kliknij Utwórz, aby utworzyć usługę backendu.

- Kliknij OK.

Przeglądanie i tworzenie systemu równoważenia obciążenia aplikacji

- Kliknij Przejrzyj i zakończ.

- Przejrzyj usługi backendu i frontendu.

- Kliknij Utwórz.

- Poczekaj, aż system równoważenia obciążenia zostanie utworzony.

- Kliknij nazwę systemu równoważenia obciążenia (http-lb).

- Zapisz adresy IPv4 i IPv6 systemu równoważenia obciążenia – przydadzą się do następnego zadania. Będą oznaczone odpowiednio jako

[LB_IP_v4]i[LB_IP_v6].

Kliknij Sprawdź postępy, aby zobaczyć, jak Ci poszło.

Zadanie 4. Testowanie systemu równoważenia obciążenia aplikacji

Masz już system równoważenia obciążenia aplikacji dla swoich backendów. Sprawdź teraz, czy ruch jest przekierowywany do usługi backendu.

Dostęp do systemu równoważenia obciążenia aplikacji

Aby przetestować dostęp adresu IPv4 do systemu równoważenia obciążenia aplikacji, otwórz nową kartę w przeglądarce i wejdź na stronę http://[LB_IP_v4]. Pamiętaj, aby zastąpić [LB_IP_v4] adresem IPv4 systemu równoważenia obciążenia.

Jeśli masz lokalny adres IPv6, wypróbuj adres IPv6 systemu równoważenia obciążenia aplikacji, wchodząc na stronę http://[LB_IP_v6]. Pamiętaj, by zastąpić część [LB_IP_v6] adresem IPv6 systemu równoważenia obciążenia.

Test obciążeniowy systemu równoważenia obciążenia aplikacji

Utwórz nową maszynę wirtualną, by symulować obciążenie systemu równoważenia obciążenia aplikacji przy użyciu siege. Następnie, gdy obciążenie będzie wysokie, sprawdź, czy ruch pomiędzy oboma backendami jest zrównoważony.

-

W konsoli Cloud wybierz Menu nawigacyjne (

) > Compute Engine > Instancje maszyn wirtualnych.

-

Kliknij Utwórz instancję.

-

Ustaw te wartości, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wpisz podaną wartość lub wybierz podaną opcję) Nazwa siege-vm Region Strefa Seria E2

Ponieważ

- Kliknij Utwórz.

- Poczekaj na utworzenie instancji siege-vm.

- Dla siege-vm kliknij SSH, aby włączyć terminal i się połączyć.

- Uruchom następujące polecenie, aby zainstalować siege:

- Aby przechowywać adres IPv4 systemu równoważenia obciążenia aplikacji w zmiennej środowiskowej, uruchom następujące polecenie, zastępując

[LB_IP_v4]adresem IPv4:

- Aby przeprowadzić symulację obciążenia, uruchom następujące polecenie:

-

W konsoli Cloud kliknij Menu nawigacyjne (

) > WYŚWIETL WSZYSTKIE USŁUGI > Sieć > Usługi sieciowe > Równoważenie obciążenia.

-

Kliknij Backendy.

-

Kliknij http-backend.

-

Przejdź do http-lb.

-

Kliknij kartę Monitorowanie.

-

Przez 2–3 minuty monitoruj obszar Lokalizacja frontendu (Całkowity ruch przychodzący) pokazujący ruch między Ameryką Północną a dwoma backendami.

Najpierw ruch powinien zostać skierowany do

Pokazuje to, że domyślnie ruch jest przekierowywany do najbliższego backendu, ale jeśli obciążenie jest bardzo wysokie, może być rozprowadzany między backendami.

- Wróć do terminala SSH instancji siege-vm.

- Naciśnij CTRL+C, aby zatrzymać siege, jeśli nadal działa.

Dane wyjściowe powinny wyglądać tak:

Zadanie 5. Umieszczanie siege-vm na liście odrzuconych

Użyj Cloud Armor do umieszczenia siege-vm na liście odrzuconych, by uniemożliwić tej instancji dostęp do systemu równoważenia obciążenia aplikacji.

Tworzenie zasady zabezpieczeń

Utwórz zasadę zabezpieczeń Cloud Armor z regułą listy odrzuconych dla siege-vm.

- W konsoli Cloud wybierz Menu nawigacyjne (

) > Compute Engine > Instancje maszyn wirtualnych.

- Zapisz sobie Zewnętrzny adres IP instancji siege-vm. Będzie oznaczony jako

[SIEGE_IP].

-

W konsoli Cloud kliknij Menu nawigacyjne (

) > WYŚWIETL WSZYSTKIE USŁUGI > Sieć > Bezpieczeństwo sieciowe > Zasady Cloud Armor.

-

Kliknij Utwórz zasadę.

-

Ustaw te wartości, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wpisz podaną wartość lub wybierz podaną opcję) Nazwa denylist-siege Domyślne działanie reguły Zezwalaj -

Kliknij Następny krok.

-

Kliknij Dodaj regułę.

-

Ustaw te wartości, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wpisz podaną wartość lub wybierz podaną opcję) Warunek > Dopasowanie Wpisz SIEGE_IP Działanie Odmów Kod odpowiedzi 403 (brak dostępu) Priorytet 1000 -

Kliknij Gotowe.

-

Kliknij Następny krok.

-

Kliknij Dodaj cel.

-

W polu Typ wybierz Usługa backendu (zewnętrzny system równoważenia obciążenia aplikacji).

-

Jako Cel wybierz http-backend.

-

Kliknij Utwórz zasadę.

- Poczekaj na utworzenie zasady, zanim przejdziesz do kolejnego kroku.

Kliknij Sprawdź postępy, aby zobaczyć, jak Ci poszło.

Sprawdzanie zasady zabezpieczeń

Upewnij się, że siege-vm nie może uzyskać dostępu do systemu równoważenia obciążenia aplikacji.

- Wróć do terminala SSH instancji siege-vm.

- Aby uzyskać dostęp do systemu równoważenia obciążenia, uruchom to polecenie:

Dane wyjściowe powinny wyglądać tak:

- Otwórz nową kartę w przeglądarce i wejdź na stronę

http://[LB_IP_v4]. Pamiętaj, aby zastąpić[LB_IP_v4]adresem IPv4 systemu równoważenia obciążenia.

- Aby przeprowadzić symulację obciążenia, wróć do terminala SSH instancji siege-vm i uruchom następujące polecenie:

Polecenie nie wygeneruje żadnych danych wyjściowych.

Sprawdź logi zasad zabezpieczeń, by określić, czy ruch również jest blokowany.

- W konsoli otwórz Menu nawigacyjne > Bezpieczeństwo sieciowe > Zasady Cloud Armor.

- Kliknij denylist-siege.

- Kliknij Logi.

- Kliknij Wyświetl logi zasad.

- Na stronie Logowanie usuń cały tekst w polu Podgląd zapytań. Ustaw zasób na System równoważenia obciążenia aplikacji > http-lb-forwarding-rule > http-lb i kliknij Zastosuj.

- Teraz kliknij Uruchom.

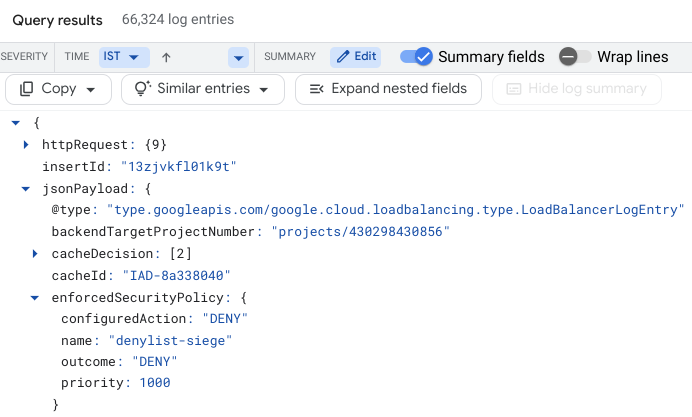

- Rozwiń wpis logu w sekcji Wyniki zapytania.

- Rozwiń httpRequest.

Żądanie powinno pochodzić z adresu IP instancji siege-vm. Jeśli tak nie jest, rozwiń kolejny wpis logu.

- Rozwiń jsonPayload.

- Rozwiń enforcedSecurityPolicy.

- Zauważ, że configuredAction (skonfigurowane działanie) to

DENY(odrzucanie) nazwydenylist-siege.

Do zadań zasad zabezpieczeń Cloud Armor należy tworzenie logów, które można sprawdzać, aby określić źródło ruchu oraz aby zaobserwować, kiedy jest on odrzucany, a kiedy dozwolony.

Gratulacje!

Skonfigurowaliśmy system równoważenia obciążenia aplikacji z backendami w regionach

Kolejne kroki / Więcej informacji

-

Informacje na temat podstawowych zagadnień dotyczących Cloud Armor znajdziesz w dokumentacji Cloud Armor (w języku angielskim).

-

Informacje o równoważeniu obciążenia znajdziesz na stronie dokumentacji równoważenia obciążenia Google Cloud.

Szkolenia i certyfikaty Google Cloud

…pomogą Ci wykorzystać wszystkie możliwości technologii Google Cloud. Nasze zajęcia obejmują umiejętności techniczne oraz sprawdzone metody, które ułatwią Ci szybką naukę i umożliwią jej kontynuację. Oferujemy szkolenia na poziomach od podstawowego po zaawansowany prowadzone w trybach wirtualnym, na żądanie i na żywo, dzięki czemu możesz dopasować program szkoleń do swojego napiętego harmonogramu. Certyfikaty umożliwią udokumentowanie i potwierdzenie Twoich umiejętności oraz doświadczenia w zakresie technologii Google Cloud.

Ostatnia aktualizacja instrukcji: 24 października 2024 r.

Ostatni test modułu: 18 kwietnia 2024 r.

Copyright 2024 Google LLC. Wszelkie prawa zastrzeżone. Google i logo Google są znakami towarowymi Google LLC. Wszelkie inne nazwy firm i produktów mogą być znakami towarowymi odpowiednich podmiotów, z którymi są powiązane.