Checkpoints

Configure HTTP and health check firewall rules

/ 25

Configure instance templates and instance group

/ 25

Configure the HTTP Load Balancer

/ 25

Blacklist the siege-vm

/ 25

Cloud Armor ile HTTP Yük Dengeleyici

- GSP215

- Genel Bakış

- Kurulum ve şartlar

- 1. görev: HTTP ve durum denetimi güvenlik duvarı kurallarını yapılandırma

- 2. görev: Örnek şablonlarını yapılandırma ve örnek grupları oluşturma

- 3. görev: HTTP yük dengeleyiciyi yapılandırma

- 4. görev: HTTP yük dengeleyiciyi test etme

- 5. görev: siege-vm'i ret listesine ekleme

- Tebrikler!

GSP215

Genel Bakış

Google Cloud HTTP(S) yük dengeleme işlemi Google'ın dünya çapındaki varlık noktalarında (POP) yer alan ağının ucunda uygulanır. HTTP(S) yük dengeleyiciye yönlendirilen kullanıcı trafiği, kullanıcıya en yakın varlık noktasına girer, ardından Google'ın global ağı üzerinden yeterli kapasiteye sahip en yakın arka uca doğru yük dengelemesi yapılır.

Cloud Armor'ın IP izin verilenler listesi ile ret listesi sayesinde Google Cloud'un ucunda, kullanıcıya ve kötü amaçlı trafiğe olabildiğince yakın bir noktada HTTP(S) yük dengeleyicinize erişimi kısıtlayabilir veya erişim izni verebilirsiniz. Böylece kötü amaçlı kullanıcıların veya trafiğin kaynakları tüketmesini ya da sanal özel bulut (VPC) ağlarınıza girmesini engelleyebilirsiniz.

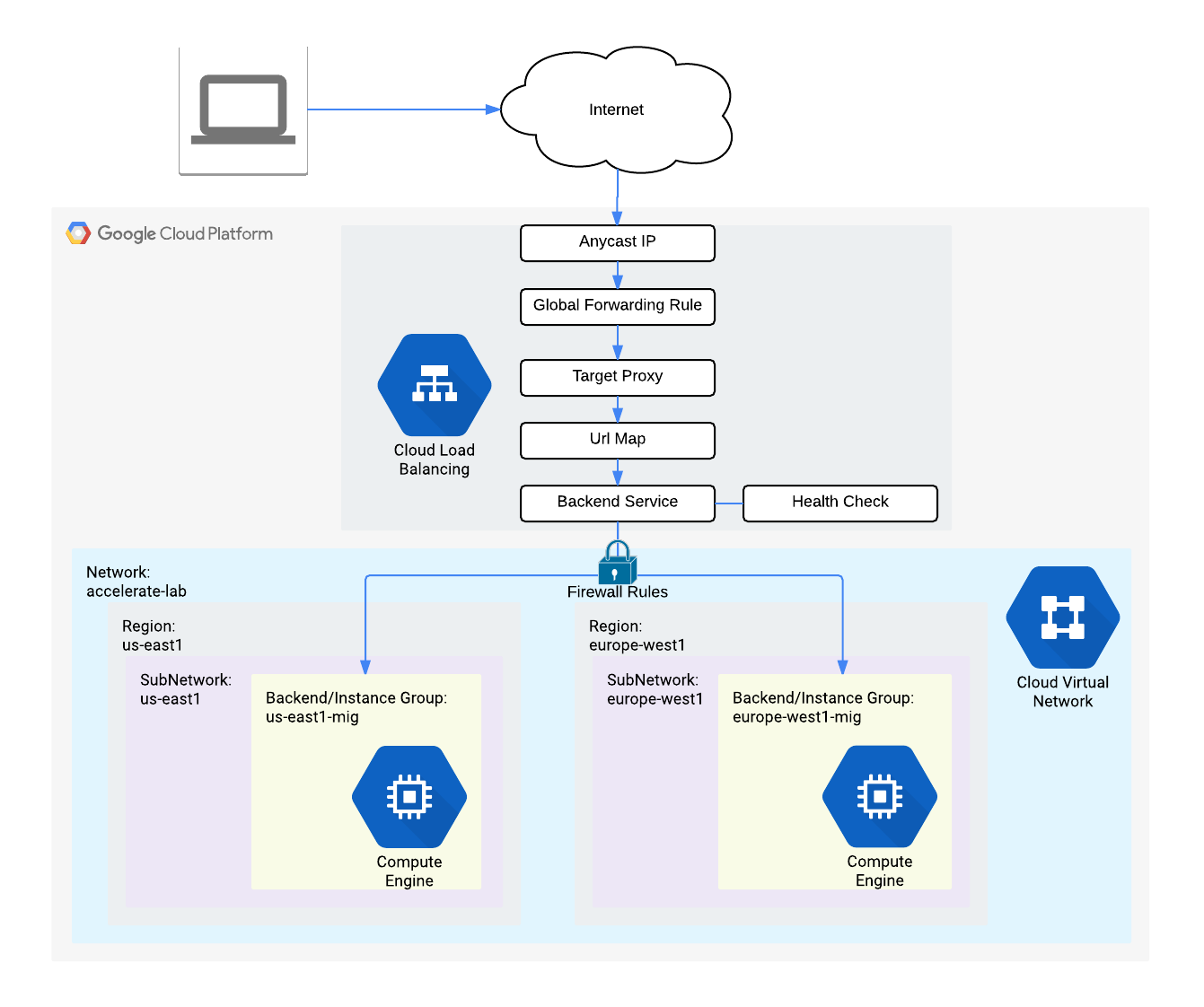

Bu laboratuvarda, global arka uçlara sahip bir HTTP yük dengeleyiciyi aşağıdaki şemada gösterildiği gibi yapılandıracaksınız. Ardından yük dengeleyiciye stres testi uygulayacak ve Cloud Armor'ı kullanarak stres testi IP'sini ret listesine ekleyeceksiniz.

Hedefler

Bu laboratuvarda, aşağıdaki görevleri nasıl gerçekleştireceğinizi öğreneceksiniz:

- HTTP ve durum denetimi güvenlik duvarı kuralları oluşturma

- İki örnek şablonunu yapılandırma

- İki yönetilen örnek grubu oluşturma

- IPv4 ve IPv6 ile HTTP yük dengeleyici yapılandırma

- HTTP yük dengeleyiciye stres testi uygulama

- HTTP yük dengeleyiciye erişimini kısıtlamak için bir IP adresini ret listesine ekleme

Kurulum ve şartlar

Laboratuvarı Başlat düğmesini tıklamadan önce

Buradaki talimatları okuyun. Laboratuvarlar süreli olduğundan duraklatılamaz. Laboratuvarı Başlat'ı tıkladığınızda başlayan zamanlayıcı, Google Cloud kaynaklarının ne süreyle kullanımınıza açık durumda kalacağını gösterir.

Bu uygulamalı laboratuvarı kullanarak, laboratuvar etkinliklerini gerçek bir bulut ortamında (Simülasyon veya demo ortamında değil.) gerçekleştirebilirsiniz. Bu olanağın sunulabilmesi için size yeni, geçici kimlik bilgileri verilir. Bu kimlik bilgilerini laboratuvar süresince Google Cloud'da oturum açmak ve Google Cloud'a erişmek için kullanırsınız.

Bu laboratuvarı tamamlamak için şunlar gerekir:

- Standart bir internet tarayıcısına erişim (Chrome Tarayıcı önerilir).

- Laboratuvarı tamamlamak için yeterli süre. (Laboratuvarlar, başlatıldıktan sonra duraklatılamaz)

Laboratuvarınızı başlatma ve Google Cloud Console'da oturum açma

-

Laboratuvarı Başlat düğmesini tıklayın. Laboratuvar için ödeme yapmanız gerekiyorsa ödeme yöntemini seçebileceğiniz bir pop-up açılır. Soldaki Laboratuvar Ayrıntıları panelinde şunlar yer alır:

- Google Cloud Console'u aç düğmesi

- Kalan süre

- Bu laboratuvarda kullanmanız gereken geçici kimlik bilgileri

- Bu laboratuvarda ilerlemek için gerekebilecek diğer bilgiler

-

Google Cloud Console'u aç'ı tıklayın (veya Chrome Tarayıcı'yı kullanıyorsanız sağ tıklayıp Bağlantıyı gizli pencerede aç'ı seçin).

Laboratuvar, kaynakları çalıştırır ve sonra Oturum açın sayfasını gösteren başka bir sekme açar.

İpucu: Sekmeleri ayrı pencerelerde, yan yana açın.

Not: Hesap seçin iletişim kutusunu görürseniz Başka bir hesap kullan'ı tıklayın. -

Gerekirse aşağıdaki kullanıcı adını kopyalayıp Oturum açın iletişim kutusuna yapıştırın.

{{{user_0.username | "Username"}}} Kullanıcı adını Laboratuvar ayrıntıları panelinde de bulabilirsiniz.

-

İleri'yi tıklayın.

-

Aşağıdaki şifreyi kopyalayıp Hoş geldiniz iletişim kutusuna yapıştırın.

{{{user_0.password | "Password"}}} Şifreyi Laboratuvar ayrıntıları panelinde de bulabilirsiniz.

-

İleri'yi tıklayın.

Önemli: Laboratuvarın sizinle paylaştığı giriş bilgilerini kullanmanız gerekir. Google Cloud hesabınızın kimlik bilgilerini kullanmayın. Not: Bu laboratuvarda kendi Google Cloud hesabınızı kullanabilmek için ek ücret ödemeniz gerekebilir. -

Sonraki sayfalarda ilgili düğmeleri tıklayarak ilerleyin:

- Şartları ve koşulları kabul edin.

- Geçici bir hesap kullandığınızdan kurtarma seçenekleri veya iki faktörlü kimlik doğrulama eklemeyin.

- Ücretsiz denemelere kaydolmayın.

Birkaç saniye sonra Google Cloud Console bu sekmede açılır.

1. görev: HTTP ve durum denetimi güvenlik duvarı kurallarını yapılandırma

Arka uçlara giden HTTP trafiğine ve Google Cloud durum denetleyicisinden gelen TCP trafiğine izin vermek için güvenlik duvarı kurallarını yapılandırın.

HTTP güvenlik duvarı kuralını oluşturma

Arka uçlara giden HTTP trafiğine izin vermek için bir güvenlik duvarı kuralı oluşturun.

-

Cloud Console'da Gezinme menüsü (

) > VPC network (VPC ağı) > Firewall'a (Güvenlik duvarı) gidin.

-

Mevcut ICMP, internal (dahili), RDP ve SSH güvenlik duvarı kurallarını görürsünüz.

Her Google Cloud projesi default (varsayılan) ağ ve bu güvenlik duvarı kurallarıyla başlar.

-

Create Firewall Rule'u (Güvenlik Duvarı Kuralı Oluştur) tıklayın.

-

Şu değerleri ayarlayın ve diğer tüm değerleri varsayılan ayarlarında bırakın:

Özellik Değer (değeri yazın veya belirtilen seçeneği kullanın) Ad default-allow-http Ağ varsayılan Hedefler Belirtilen hedef etiketler Hedef etiketler http-server Kaynak filtresi IPv4 aralıkları Kaynak IPv4 aralıkları 0.0.0.0/0 Protokoller ve bağlantı noktaları Protokolleri ve bağlantı noktalarını belirtin, ardından TCP'yi işaretleyip 80 yazın.

Tüm ağları belirtmek için Source IPv4 ranges'a (Kaynak IPv4 aralıkları) /0 kısmını dahil etmeyi unutmayın.

- Create'i (Oluştur) tıklayın.

Durum denetimi güvenlik duvarı kurallarını oluşturma

Durum denetimleri, yük dengeleyicinin hangi örneklerinin yeni bağlantılar alabileceğini belirler. Durum denetimi, HTTP yük dengeleme için 130.211.0.0/22 ve 35.191.0.0/16 aralığındaki adreslerden gelen yük dengeli örneklerinizde durum kontrolü yapar. Güvenlik duvarı kurallarınız bu bağlantılara izin vermelidir.

-

Firewall policies (Güvenlik duvarı politikaları) sayfasında Create Firewall Rule'u (Güvenlik Duvarı Kuralı Oluştur) tıklayın.

-

Şu değerleri ayarlayın ve diğer tüm değerleri varsayılan ayarlarında bırakın:

Özellik Değer (değeri yazın veya belirtilen seçeneği kullanın) Ad default-allow-health-check Ağ varsayılan Hedefler Belirtilen hedef etiketler Hedef etiketler http-server Kaynak filtresi IPv4 aralıkları Kaynak IPv4 aralıkları 130.211.0.0/22,35.191.0.0/16Protokoller ve bağlantı noktaları Protokolleri ve bağlantı noktalarını belirtin, ardından TCP'yi işaretleyin. Not: İki Kaynak IPv4 aralığını teker teker girdiğinizden ve aralarında boşluk bıraktığınızdan emin olun. -

Create'i (Oluştur) tıklayın.

Hedefi doğrulamak için İlerleme durumumu kontrol et'i tıklayın.

2. görev: Örnek şablonlarını yapılandırma ve örnek grupları oluşturma

Yönetilen örnek grupları, aynı örnekleri içeren bir grup oluşturmak için örnek şablonlarını kullanır. HTTP yük dengeleyicinin arka uçlarını oluşturmak için bunları kullanın.

Örnek şablonlarını yapılandırma

Örnek şablonları, sanal makine örnekleri ve yönetilen örnek grupları oluşturmak için kullanabileceğiniz API kaynaklarıdır. Bu şablonlar makine türünü, önyükleme diski görüntüsünü, alt ağı, etiketleri ve diğer örnek özelliklerini tanımlar.

-

Cloud Console'da Gezinme menüsü (

) > Compute Engine > Instance templates'a (Örnek şablonları) gidip Create instance template'ı (Örnek şablonu oluştur) tıklayın.

-

Name (Ad) alanına

-template yazın. -

Location (Konum) için Global'i seçin.

-

Series (Diziler) alanında E2'yi seçin.

-

Machine Type (Makine Türü) alanında e2-micro'yu seçin.

-

Advance Options'ı (Gelişmiş Seçenekler) tıklayın.

-

Networking'i (Ağ iletişimi) tıklayın. Şu değerleri ayarlayın ve diğer tüm değerleri varsayılan ayarlarında bırakın:

Özellik Değer (değeri yazın veya belirtilen seçeneği kullanın) Ağ etiketleri http-server -

Network interfaces (Ağ arayüzleri) bölümünde Default'u (varsayılan) tıklayın. Şu değerleri ayarlayın ve diğer tüm değerleri varsayılan ayarlarında bırakın:

Özellik Değer (değeri yazın veya belirtilen seçeneği kullanın) Ağ varsayılan Alt ağ varsayılan Done'ı (Bitti) tıklayın.

http-server ağ etiketi, HTTP ve Durum Denetimi güvenlik duvarı kurallarının bu örneklere uygulanmasını sağlar.

-

Management (Yönetim) sekmesini tıklayın.

-

Metadata (Meta veri) bölümünde + ADD ITEM'ı (+ ÖĞE EKLE) tıklayın ve aşağıdakileri belirleyin:

Anahtar Değer startup-script-url gs://cloud-training/gcpnet/httplb/startup.sh

startup-script-url, örnekler başlatıldığında yürütülecek bir komut dosyası belirtir. Bu komut dosyası Apache'yi yükler ve karşılama sayfasını istemci IP'si ile sanal makine örneğinin adını, bölgesini ve alt bölgesini içerecek şekilde değiştirir. Bu komut dosyasını inceleyebilirsiniz.

- Create'i (Oluştur) tıklayın.

- Örnek şablonunun oluşturulmasını bekleyin.

Ardından

-

-template'ı, ardından yukarıdaki +CREATE SIMILAR seçeneğini (+BENZERİNİ OLUŞTUR) tıklayın. -

Name (Ad) alanına

-template yazın. - Location (Konum) için Global'i seçin.

- Advance Options'ı (Gelişmiş Seçenekler) tıklayın.

- Networking'i (Ağ iletişimi) tıklayın.

- http-server'ın ağ etiketi olarak eklendiğinden emin olun.

-

Network interfaces (Ağ arayüzleri) bölümünün Subnetwork (Alt ağ) alanında varsayılan (

) seçeneğini belirleyin. - Done'ı (Bitti) tıklayın.

- Create'i (Oluştur) tıklayın.

Yönetilen örnek gruplarını oluşturma

-

Compute Engine'deki sol menüden Instance groups'u (Örnek grupları) tıklayın.

-

Create instance group'u (Örnek grubu oluştur) tıklayın.

-

Şu değerleri ayarlayın ve diğer tüm değerleri varsayılan ayarlarında bırakın:

Özellik Değer (değeri yazın veya belirtilen seçeneği kullanın) Ad -mig (Gerekirse adlarda bulunan fazla boşlukları kaldırın) Örnek şablonu -template Konum Birden fazla alt bölge Bölge Minimum örnek sayısı 1 Maksimum örnek sayısı 2 Autoscaling signals (Otomatik ölçeklendirme sinyalleri) > Açılır menü > Signal type'ı (Sinyal türü) tıklayın CPU kullanımı Hedef CPU kullanımı 80, Done'ı (Bitti) tıklayın. Başlatma süresi 45

Yönetilen örnek grupları, yükteki artışlara veya azalmalara göre otomatik olarak bir yönetilen örnek grubuna örnek eklemenizi veya gruptan örnek kaldırmanızı sağlayan otomatik ölçeklendirme özellikleri sunar. Otomatik ölçeklendirme, uygulamalarınızın trafik artışlarıyla sorunsuz şekilde başa çıkmasına yardımcı olur ve kaynak ihtiyacı azaldığında maliyetleri düşürür. Otomatik ölçeklendirme politikasını tanımlamanız yeterlidir. Otomatik ölçekleyici, ölçülen yüke göre otomatik olarak ölçeklendirme yapar.

- Create'i (Oluştur) tıklayın.

-

Create Instance group'u (Örnek grubu oluştur) tıklayın.

-

Aşağıdaki değerleri ayarlayın, diğer tüm değerleri varsayılan haliyle bırakın:

Özellik Değer (değeri yazın veya belirtilen seçeneği kullanın) Ad -mig Örnek şablonu -template Konum Birden fazla alt bölge Bölge Minimum örnek sayısı 1 Maksimum örnek sayısı 2 Autoscaling signals (Otomatik ölçeklendirme sinyalleri) > Açılır menü > Signal type'ı (Sinyal türü) tıklayın CPU kullanımı Hedef CPU kullanımı 80, Done'ı (Bitti) tıklayın. Başlatma süresi 45 -

Create'i (Oluştur) tıklayın.

Hedefi doğrulamak için İlerleme durumumu kontrol et'i tıklayın.

Arka uçları doğrulama

Sanal makine örneği oluşturma işleminin her iki bölgede de devam ettiğini doğrulayın ve bunların HTTP sitelerine erişin.

-

Compute Engine'de, soldaki menüden VM instances'ı (Sanal makine örnekleri) tıklayın.

-

-mig ve -mig ile başlayan örneklere dikkat edin. Bu örnekler yönetilen örnek gruplarının parçasıdır.

-

Bir

-mig örneğinde External IP'yi (Harici IP) tıklayın. Client IP (İstemci IP'si) (sizin IP adresiniz), Hostname (Ana Makine Adı) (

-mig ile başlar) ve Server Location (Sunucu Konumu) ( bölgesinde bulunan bir alt bölge) görünecektir. -

Bir

-mig örneğinde External IP'yi (Harici IP) tıklayın. Client IP (İstemci IP'si) (sizin IP adresiniz), Hostname (Ana Makine Adı) (

-mig ile başlar) ve Server Location (Sunucu Konumu) ( bölgesinde bulunan bir alt bölge) görünecektir.

3. görev: HTTP yük dengeleyiciyi yapılandırma

Ağ şemasında gösterildiği gibi, HTTP yük dengeleyiciyi iki arka uç (

Yapılandırmayı başlatma

-

Cloud konsolunda gezinme menüsü (

) > Network Services (Ağ Hizmetleri) > Load balancing'i (Yük dengeleme) tıklayın.

-

Create load balancer'ı (Yük dengeleyici oluştur) tıklayın.

-

Application Load Balancer HTTP(S) [Uygulama Yük Dengeleyicisi HTTP(S)] bölümünde Next'i (İleri) tıklayın.

-

Public facing or internal (Herkese açık veya dahili) için Public facing (external)'ı [Herkese açık (harici)] seçin.

-

Global or single region deployment (Global veya tek bölge dağıtımı) için Best for global workloads'u (Global iş yükleri için ideal) seçin ve Next'i (İleri) tıklayın.

-

Create load balancer (Yük dengeleyici oluştur) için Configure'ü (Yapılandır) tıklayın.

-

Yeni HTTP(S) yük dengeleyicisinin adını

http-lbolarak ayarlayın.

Ön ucu yapılandırma

Ana makine ve yol kuralları, trafiğinizin nasıl yönlendirileceğini belirler. Örneğin, video trafiğini bir arka uca, statik trafiği ise başka bir arka uca yönlendirebilirsiniz. Ancak bu laboratuvarda ana makine ve yol kurallarını yapılandırmayacaksınız.

-

Frontend configuration'ı (Ön uç yapılandırması) tıklayın.

-

Aşağıdakileri ayarlayın, diğer tüm değerleri varsayılan haliyle bırakın:

Özellik Değer (değeri yazın veya belirtilen seçeneği kullanın) Protokol HTTP IP sürümü IPv4 IP adresi Geçici Bağlantı noktası 80 -

Done'ı (Bitti) tıklayın.

-

Add Frontend IP and port'u (Ön uç IP ve bağlantı noktası ekle) tıklayın.

-

Aşağıdakileri ayarlayın, diğer tüm değerleri varsayılan haliyle bırakın:

Özellik Değer (değeri yazın veya belirtilen seçeneği kullanın) Protokol HTTP IP sürümü IPv6 IP adresi Otomatik ayır Bağlantı noktası 80 -

Done'ı (Bitti) tıklayın.

HTTP(S) yük dengeleme, istemci trafiği için hem IPv4 hem IPv6 adreslerini destekler. İstemci IPv6 istekleri global yük dengeleme katmanında sonlandırılır, ardından IPv4 üzerinden proxy uygulanarak arka uçlarınıza yönlendirilir.

Arka ucu yapılandırma

Arka uç hizmetleri, gelen trafiği bir veya daha fazla ekli arka uca yönlendirir. Her arka uç, bir örnek grubundan ve ek sunum kapasitesi meta verisinden oluşur.

-

Backend configuration'ı (Arka uç yapılandırması) tıklayın.

-

Backend services & backend buckets (Arka uç hizmetleri ve arka uç paketleri) için Create a backend service'i (Arka uç hizmeti oluştur) tıklayın.

-

Şu değerleri ayarlayın ve diğer tüm değerleri varsayılan ayarlarında bırakın:

Özellik Değer (belirtilen seçeneği kullanın) Ad http-backend Örnek grubu -mig Bağlantı noktası numaraları 80 Dengeleme modu Oran Maksimum RPS 50 Kapasite 100

Bu yapılandırmaya göre yük dengeleyici her bir

-

Done'ı (Bitti) tıklayın.

-

Add a backend'i (Arka uç ekle) tıklayın.

-

Şu değerleri ayarlayın ve diğer tüm değerleri varsayılan ayarlarında bırakın:

Özellik Değer (belirtilen seçeneği kullanın) Örnek grubu -mig Bağlantı noktası numaraları 80 Dengeleme modu Kullanım Maksimum arka uç kullanımı 80 Kapasite 100

Bu yapılandırmaya göre yük dengeleyici her bir

-

Done'ı (Bitti) tıklayın.

-

Health Check (Durum Denetimi) için Create a health check'i (Durum denetimi oluştur) seçin.

-

Şu değerleri ayarlayın ve diğer tüm değerleri varsayılan ayarlarında bırakın:

Özellik Değer (belirtilen seçeneği kullanın) Ad http-health-check Protokol TCP Bağlantı noktası 80

Durum denetimleri hangi örneklerin yeni bağlantılar alacağını belirler. Bu HTTP durum denetimi her 5 saniyede bir örnekleri denetler, yanıt gelmesi için 5 saniyeye kadar bekler ve 2 başarılı veya 2 başarısız denemeyi iyi ya da kötü durumda olarak değerlendirir.

- Save'i (Kaydet) tıklayın.

- Enable Logging (Günlük kaydını etkinleştir) kutusunu işaretleyin.

-

Sample Rate'i (Örnek hızı)

1olarak ayarlayın. - Arka uç hizmetini oluşturmak için Create'i (Oluştur) tıklayın.

- Ok'i (Tamam) tıklayın.

HTTP yük dengeleyiciyi inceleme ve oluşturma

- Review and finalize'ı (İnceleme ve sonlandırma) tıklayın.

- Backend (Arka uç) ve Frontend'deki (Ön üç) hizmetleri inceleyin.

- Create'i (Oluştur) tıklayın.

- Yük dengeleyicinin oluşturulmasını bekleyin.

- Yük dengeleyicinin adını (http-lb) tıklayın.

- Sonraki görev için yük dengeleyicinin IPv4 ve IPv6 adreslerini not edin. Adresler sırasıyla

[LB_IP_v4]ve[LB_IP_v6]olarak anılacaktır.

Hedefi doğrulamak için İlerleme durumumu kontrol et'i tıklayın.

4. görev: HTTP yük dengeleyiciyi test etme

Arka uçlarınız için HTTP yük dengeleyici oluşturduğunuza göre trafiğin arka uç hizmetine yönlendirildiğini doğrulayın.

HTTP yük dengeleyiciye erişme

HTTP yük dengeleyiciye IPv4 erişimini test etmek için tarayıcınızda yeni bir sekme açıp http://[LB_IP_v4] adresine gidin. [LB_IP_v4] ifadesinin yerine yük dengeleyicinin IPv4 adresini yazmayı unutmayın.

Yerel bir IPv6 adresiniz varsa HTTP yük dengeleyicinin IPv6 adresini denemek için http://[LB_IP_v6] adresine gidin. [LB_IP_v6] ifadesinin yerine yük dengeleyicinin IPv6 adresini yazmayı unutmayın.

HTTP yük dengeleyiciye stres testi uygulama

siege kodunu kullanarak HTTP yük dengeleyici üzerinde yük simülasyonu yapmak için yeni bir sanal makine oluşturun. Ardından, yük fazlayken trafiğin iki arka uç arasında dengelenip dengelenmediğini belirleyin.

-

Konsolda gezinme menüsü (

) > Compute Engine > VM instances'a (Sanal makine örnekleri) gidin.

-

Create instance'ı (Örnek oluştur) tıklayın.

-

Aşağıdaki değerleri ayarlayın, diğer tüm değerleri varsayılan haliyle bırakın:

Özellik Değer (değeri yazın veya belirtilen seçeneği kullanın) Ad siege-vm Bölge Alt bölge Diziler E2

- Create'i (Oluştur) tıklayın.

- siege-vm örneğinin oluşturulmasını bekleyin.

- siege-vm için SSH'yi tıklayarak bir terminal açıp bağlanın.

- siege'i yüklemek için aşağıdaki komutu çalıştırın:

- HTTP yük dengeleyicinin IPv4 adresini bir ortam değişkeninde depolamak için

[LB_IP_v4]ifadesinin yerine IPv4 adresini yazıp aşağıdaki komutu çalıştırın:

- Yük simülasyonu yapmak için şu komutu çalıştırın:

- Cloud Console'daki Gezinme menüsü'nde (

) Network Services (Ağ Hizmetleri) > Load balancing'i (Yük dengeleme) tıklayın.

- Backends'i (Arka uçlar) tıklayın.

- http-backend'i tıklayın.

- http-lb'ye gidin.

- Monitoring (İzleme) sekmesini tıklayın.

- Kuzey Amerika ile iki arka uç arasındaki Ön Uç Konumu (Toplam gelen trafik) bölümünü 2-3 dakika izleyin.

Başlangıçta trafik sadece

Burada, trafiğin varsayılan olarak en yakın arka uca yönlendirildiği ama yük çok arttığında başka arka uçlara dağıtılabildiği görülmektedir.

- siege-vm SSH terminaline dönün.

- siege hâlâ çalışıyorsa durdurmak için CTRL+C'ye basın.

Çıkış şu şekilde görünmelidir:

5. görev: siege-vm'i ret listesine ekleme

HTTP yük dengeleyiciye erişimini engellemek için Cloud Armor'ı kullanarak siege-vm'i ret listesine ekleyin.

Güvenlik politikasını oluşturma

siege-vm için ret listesi kuralı içeren bir Cloud Armor güvenlik politikası oluşturun.

- Konsolda Gezinme menüsü (

) > Compute Engine > VM instances'a (Sanal makine örnekleri) gidin.

-

siege-vm'in Harici IP adresini not edin. Adres burada

[SIEGE_IP]olarak yer alacaktır.

-

Cloud Console'da gezinme menüsü > Network Security (Ağ Güvenliği) > Cloud Armor Policies'e (Cloud Armor Politikaları) gidin.

-

Create policy'i (Politika oluştur) tıklayın.

-

Şu değerleri ayarlayın ve diğer tüm değerleri varsayılan ayarlarında bırakın:

Özellik Değer (değeri yazın veya belirtilen seçeneği kullanın) Ad denylist-siege Kuralla ilgili varsayılan işlem İzin ver -

Next step'i (Sonraki adım) tıklayın.

-

Add a rule'u (Kural ekle) tıklayın.

-

Şu değerleri ayarlayın ve diğer tüm değerleri varsayılan ayarlarında bırakın:

Özellik Değer (değeri yazın veya belirtilen seçeneği kullanın) Koşul > Eşleşme SIEGE_IP'yi girin İşlem Reddet Yanıt kodu 403 (Yasak) Öncelik 1000 -

Done'ı (Bitti) tıklayın.

-

Next step'i (Sonraki adım) tıklayın.

-

Add Target'ı (Hedef Ekle) tıklayın.

-

Type (Tür) için Backend service (external application load balancer)'ı [Arka uç hizmeti (harici uygulama yük dengeleyicisi)] seçin.

-

Target (Hedef) için http-backend'i seçin.

-

Create policy'i (Politika oluştur) tıklayın.

- Sonraki adıma geçmeden önce politikanın oluşturulmasını bekleyin.

Hedefi doğrulamak için İlerleme durumumu kontrol et'i tıklayın.

Güvenlik politikasını doğrulama

siege-vm'in HTTP yük dengeleyiciye erişemediğini doğrulayın.

- siege-vm SSH terminaline dönün.

- Yük dengeleyiciye erişmek için aşağıdaki komutu çalıştırın:

Çıkış şu şekilde görünmelidir:

- Tarayıcınızda yeni bir sekme açıp

http://[LB_IP_v4]adresine gidin.[LB_IP_v4]ifadesinin yerine yük dengeleyicinin IPv4 adresini yazmayı unutmayın.

- Yük simülasyonu yapmak için siege-vm SSH terminaline dönüp aşağıdaki komutu çalıştırın:

Komut sonucunda çıkış oluşmaz.

Bu trafiğin de engellenip engellenmediğini görmek için güvenlik politikası günlüklerini inceleyin.

- Konsolda gezinme menüsü > Network Security (Ağ Güvenliği) > Cloud Armor Policies'e (Cloud Armor Politikaları) gidin.

- denylist-siege'i tıklayın.

- Logs'u (Günlükler) tıklayın.

- View policy logs'u (Politika günlüklerini görüntüle) tıklayın.

- Logging (Günlük Kaydı) sayfasında, Query preview (Sorgu önizlemesi) alanındaki tüm metni temizleyin. Application Load Balancer (Uygulama Yük Dengeleyicisi) > http-lb-forwarding-rule > http-lb kaynağını seçin, ardından Apply'ı (Uygula) tıklayın.

- Şimdi Run Query'yi (Sorgu Çalıştır) tıklayın.

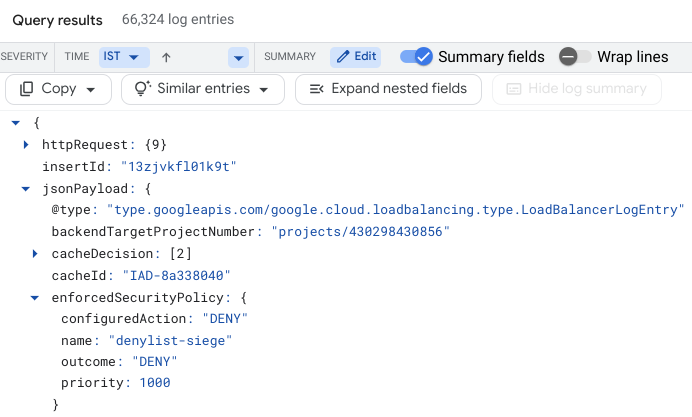

- Query results (Sorgu sonuçları) bölümünde bir günlük girişini genişletin.

- httpRequest'i genişletin.

İstek siege-vm IP adresinden gelmelidir. Öyle değilse başka bir günlük girişini genişletin.

- jsonPayload'u genişletin.

- enforcedSecurityPolicy'yi genişletin.

-

configuredAction'ın

DENY, adının isedenylist-siegeolduğunu göreceksiniz.

Cloud Armor güvenlik politikalarının oluşturduğu günlükleri inceleyerek trafiğin ne zaman engellendiğini, trafiğe ne zaman izin verildiğini ve trafiğin kaynağını öğrenebilirsiniz.

Tebrikler!

Sonraki adımlar / Daha fazla bilgi

-

Cloud Armor ile ilgili temel kavramlar hakkında bilgi edinmek için Cloud Armor belgelerini inceleyin.

-

Yük dengeleme hakkında daha fazla bilgi edinmek için Load Balancing belgelerini inceleyin.

Google Cloud eğitimi ve sertifikası

...Google Cloud teknolojilerinden en iyi şekilde yararlanmanıza yardımcı olur. Derslerimizde teknik becerilere odaklanırken en iyi uygulamalara da yer veriyoruz. Gerekli yetkinlik seviyesine hızlıca ulaşmanız ve öğrenim maceranızı sürdürebilmeniz için sizlere yardımcı olmayı amaçlıyoruz. Temel kavramlardan ileri seviyeye kadar farklı eğitim programlarımız mevcut. Ayrıca, yoğun gündeminize uyması için talep üzerine sağlanan, canlı ve sanal eğitim alternatiflerimiz de var. Sertifikasyonlar ise Google Cloud teknolojilerindeki becerilerinizi ve uzmanlığınızı doğrulamanıza ve kanıtlamanıza yardımcı oluyor.

Kılavuzun Son Güncellenme Tarihi: 18 Nisan 2024

Laboratuvarın Son Test Edilme Tarihi: 18 Nisan 2024

Telif Hakkı 2024 Google LLC Tüm hakları saklıdır. Google ve Google logosu, Google LLC şirketinin ticari markalarıdır. Diğer tüm şirket ve ürün adları ilişkili oldukları şirketlerin ticari markaları olabilir.