Points de contrôle

Configure HTTP and health check firewall rules

/ 40

Configure instance templates and create instance groups

/ 30

Configure the Internal Load Balancer

/ 30

Créer un équilibreur de charge interne

GSP216

Présentation

Google Cloud propose un équilibrage de charge interne pour le trafic basé sur les protocoles TCP et UDP. L'équilibrage de charge interne vous permet d'assurer l'exécution et le scaling de vos services derrière une adresse IP d'équilibrage de charge privée uniquement accessible à vos instances de machines virtuelles internes.

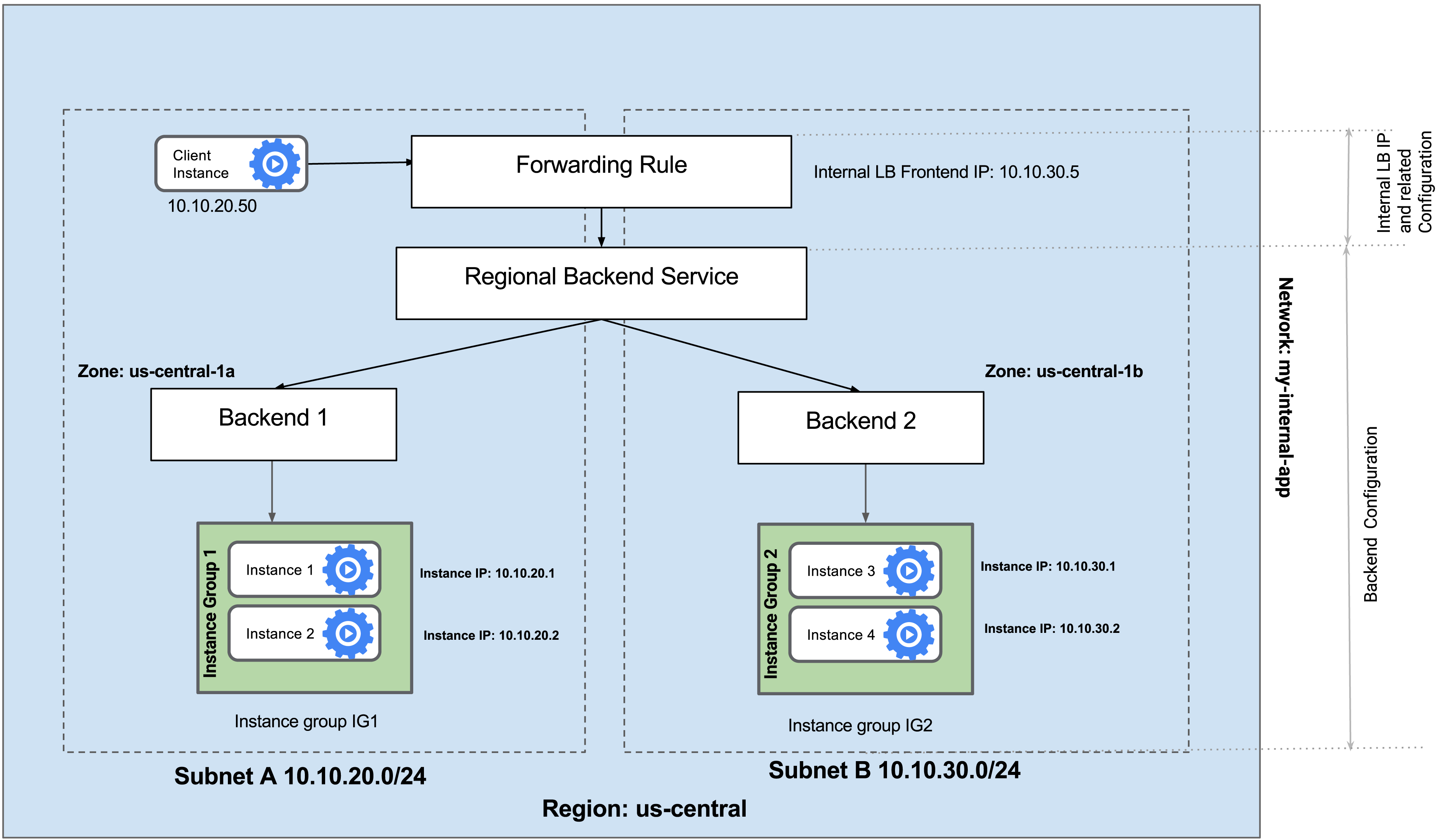

Dans cet atelier, vous créerez deux groupes d'instances gérés dans la même région. Ensuite, vous configurerez et testerez un équilibreur de charge interne en utilisant les groupes d'instances en tant que backends, comme illustré dans ce schéma réseau :

Objectifs

Dans cet atelier, vous allez apprendre à effectuer les tâches suivantes :

- Créer des règles de pare-feu HTTP et de vérification de l'état

- Configurer deux modèles d'instance

- Créer deux groupes d'instances gérés

- Configurer et tester un équilibreur de charge interne

Préparation

Avant de cliquer sur le bouton "Démarrer l'atelier"

Lisez ces instructions. Les ateliers sont minutés, et vous ne pouvez pas les mettre en pause. Le minuteur, qui démarre lorsque vous cliquez sur Démarrer l'atelier, indique combien de temps les ressources Google Cloud resteront accessibles.

Cet atelier pratique vous permet de suivre vous-même les activités dans un véritable environnement cloud, et non dans un environnement de simulation ou de démonstration. Nous vous fournissons des identifiants temporaires pour vous connecter à Google Cloud le temps de l'atelier.

Pour réaliser cet atelier :

- vous devez avoir accès à un navigateur Internet standard (nous vous recommandons d'utiliser Chrome) ;

- vous disposez d'un temps limité ; une fois l'atelier commencé, vous ne pouvez pas le mettre en pause.

Démarrer l'atelier et se connecter à la console Google Cloud

-

Cliquez sur le bouton Démarrer l'atelier. Si l'atelier est payant, un pop-up s'affiche pour vous permettre de sélectionner un mode de paiement. Sur la gauche, vous trouverez le panneau Détails concernant l'atelier, qui contient les éléments suivants :

- Le bouton Ouvrir la console Google Cloud

- Le temps restant

- Les identifiants temporaires que vous devez utiliser pour cet atelier

- Des informations complémentaires vous permettant d'effectuer l'atelier

-

Cliquez sur Ouvrir la console Google Cloud (ou effectuez un clic droit et sélectionnez Ouvrir le lien dans la fenêtre de navigation privée si vous utilisez le navigateur Chrome).

L'atelier lance les ressources, puis ouvre la page Se connecter dans un nouvel onglet.

Conseil : Réorganisez les onglets dans des fenêtres distinctes, placées côte à côte.

Remarque : Si la boîte de dialogue Sélectionner un compte s'affiche, cliquez sur Utiliser un autre compte. -

Si nécessaire, copiez le nom d'utilisateur ci-dessous et collez-le dans la boîte de dialogue Se connecter.

{{{user_0.username | "Username"}}} Vous trouverez également le nom d'utilisateur dans le panneau Détails concernant l'atelier.

-

Cliquez sur Suivant.

-

Copiez le mot de passe ci-dessous et collez-le dans la boîte de dialogue Bienvenue.

{{{user_0.password | "Password"}}} Vous trouverez également le mot de passe dans le panneau Détails concernant l'atelier.

-

Cliquez sur Suivant.

Important : Vous devez utiliser les identifiants fournis pour l'atelier. Ne saisissez pas ceux de votre compte Google Cloud. Remarque : Si vous utilisez votre propre compte Google Cloud pour cet atelier, des frais supplémentaires peuvent vous être facturés. -

Accédez aux pages suivantes :

- Acceptez les conditions d'utilisation.

- N'ajoutez pas d'options de récupération ni d'authentification à deux facteurs (ce compte est temporaire).

- Ne vous inscrivez pas à des essais gratuits.

Après quelques instants, la console Cloud s'ouvre dans cet onglet.

Tâche 1 : Configurer des règles de pare-feu HTTP et de vérification de l'état

Configurez des règles de pare-feu permettant d'autoriser le trafic HTTP vers les backends et le trafic TCP provenant du vérificateur d'état Google Cloud.

Explorer le réseau my-internal-app

Le réseau my-internal-app, composé des sous-réseaux subnet-a et subnet-b, et les règles de pare-feu pour le trafic RDP, SSH et ICMP ont été configurés pour vous.

-

Dans la console, accédez au menu de navigation > Réseau VPC > Réseaux VPC.

-

Faites défiler la page vers le bas. Vous voyez alors le réseau my-internal-app et ses sous-réseaux : subnet-a et subnet-b

Chaque projet Google Cloud commence avec le réseau default (par défaut). En outre, le réseau my-internal-app a été créé lors de l'élaboration du schéma réseau.

Vous allez créer les groupes d'instances gérés dans subnet-a et subnet-b. Ces deux sous-réseaux figurent dans la région

, car un équilibreur de charge interne est un service régional. Les groupes d'instances gérés se trouvent dans des zones distinctes, de manière à immuniser votre service contre les défaillances de zone.

Créer la règle de pare-feu HTTP

Créez une règle de pare-feu pour autoriser le trafic HTTP vers les backends en provenance de l'équilibreur de charge et d'Internet (afin d'installer Apache sur les backends).

-

Toujours dans Réseau VPC, dans le volet de gauche, cliquez sur Pare-feu.

-

Vous verrez alors les règles de pare-feu app-allow-icmp et app-allow-ssh-rdp.

Ces règles de pare-feu ont été créées en amont.

-

Cliquez sur + Créer une règle de pare-feu.

-

Indiquez les valeurs suivantes et conservez les valeurs par défaut des autres paramètres :

Propriété Valeur (saisissez la valeur ou sélectionnez l'option spécifiée) Nom app-allow-http Réseau my-internal-app Cibles Tags cibles spécifiés Tags cibles lb-backend Filtre source Plages IPv4 Plages IPv4 sources 10.10.0.0/16 Protocoles et ports Protocoles et ports spécifiés, puis cochez tcp et saisissez : 80

- Cliquez sur Créer.

Créer les règles de pare-feu de vérification de l'état

Les vérifications de l'état déterminent les instances d'un équilibreur de charge qui peuvent recevoir de nouvelles connexions. Pour l'équilibrage de charge interne, les vérifications de l'état portant sur vos instances à équilibrage de charge proviennent d'adresses situées dans les plages 130.211.0.0/22 et 35.191.0.0/16. Vos règles de pare-feu doivent autoriser ces connexions.

-

Toujours depuis la page Règles de pare-feu, cliquez sur + Créer une règle de pare-feu.

-

Indiquez les valeurs suivantes et conservez les valeurs par défaut des autres paramètres :

Propriété Valeur (saisissez la valeur ou sélectionnez l'option spécifiée) Nom app-allow-health-check Network (Réseau) my-internal-app Cibles Tags cibles spécifiés Tags cibles lb-backend Filtre source Plages IPv4 Plages IPv4 sources 130.211.0.0/22 et 35.191.0.0/16 Protocoles et ports Protocoles et ports spécifiés, puis cochez tcp

- Cliquez sur Créer.

Cliquez sur "Vérifier ma progression" pour valider l'objectif.

Tâche 2 : Configurer les modèles d'instance et créer les groupes d'instances

Un groupe d'instances géré crée un groupe d'instances identiques à l'aide d'un modèle d'instance. Ces instances permettent de créer les backends de l'équilibreur de charge interne.

Configurer les modèles d'instances

Un modèle d'instance est une ressource API qui vous permet de créer des instances de VM et des groupes d'instances gérés. Les modèles d'instances définissent le type de machine, l'image disque de démarrage, le sous-réseau, les étiquettes et d'autres propriétés d'instance. Créez un modèle d'instance pour les deux sous-réseaux du réseau my-internal-app.

-

Dans la console, accédez au menu de navigation > Compute Engine > Modèles d'instances.

-

Cliquez sur Créer un modèle d'instance.

-

Dans le champ Nom, saisissez instance-template-1.

-

Dans le champ Emplacement, sélectionnez Mondial.

-

Dans le champ Série, sélectionnez E2.

-

Dans le champ Type de machine, sélectionnez Cœur partagé > e2-micro.

-

Cliquez sur Options avancées.

-

Cliquez sur Mise en réseau.

-

Dans Tags réseau, saisissez lb-backend.

Remarque : Le tag réseau lb-backend garantit que les règles de pare-feu HTTP et Vérification d'état s'appliquent à ces instances. -

Pour Interfaces réseau, cliquez sur la flèche déroulante afin d'effectuer vos modifications.

-

Indiquez les valeurs suivantes et conservez les valeurs par défaut des autres paramètres :

Propriété Valeur (saisissez la valeur ou sélectionnez l'option spécifiée) Réseau my-internal-app Sous-réseau subnet-a Adresse IPv4 externe Aucune -

Cliquez sur OK.

-

Cliquez sur Gestion.

-

Sous Métadonnées, cliquez sur Ajouter un élément et spécifiez les valeurs suivantes :

Clé 1 Valeur 1 startup-script-url gs://cloud-training/gcpnet/ilb/startup.sh

- Cliquez sur Créer.

- Attendez que le modèle d'instance soit créé.

Configurer le modèle d'instance suivant

Créez un autre modèle d'instance pour le sous-réseau subnet-b en copiant instance-template-1 :

- Toujours dans Modèles d'instances, cochez la case instance-template-1, puis cliquez sur Copier. Veillez à changer le nom pour le remplacer par instance-template-2.

- Cliquez sur Options avancées.

- Cliquez sur l'onglet Mise en réseau.

- Pour Interfaces réseau, cliquez sur la flèche déroulante afin d'effectuer vos modifications.

- Sélectionnez subnet-b pour la propriété Sous-réseau.

- Cliquez sur OK, puis sur Créer.

Créer les groupes d'instances gérés

Créez un groupe d'instances géré dans subnet-a et un autre dans subnet-b.

us-west2-a, vous pouvez sélectionner us-west2-b pour subnet-b.

-

Toujours dans Compute Engine, dans le volet de gauche, cliquez sur Groupes d'instances, puis cliquez sur Créer un groupe d'instances.

-

Indiquez les valeurs suivantes et conservez les valeurs par défaut des autres paramètres :

Propriété Valeur (saisissez la valeur ou sélectionnez l'option spécifiée) Nom instance-group-1 Modèle d'instance instance-template-1 Emplacement Zone unique Région Zone Autoscaling > Nombre minimal d'instances 1 Autoscaling > Nombre maximal d'instances 5 Autoscaling > Signaux d'autoscaling (cliquez sur la flèche déroulante afin d'effectuer vos modifications) > Type de signal Utilisation du CPU Utilisation du processeur cible 80 Période d'initialisation 45

-

Cliquez sur Créer.

Effectuez la même procédure pour instance-group-2 dans l'autre zone de la même région que subnet-a :

-

Cliquez sur Créer un groupe d'instances.

-

Indiquez les valeurs suivantes et conservez les valeurs par défaut des autres paramètres :

Propriété Valeur (saisissez la valeur ou sélectionnez l'option spécifiée) Nom instance-group-2 Modèle d'instance instance-template-2 Emplacement Zone unique Région Zone Zone (utilisez l'autre zone de la même région que subnet-a) Autoscaling > Nombre minimal d'instances 1 Autoscaling > Nombre maximal d'instances 5 Autoscaling > Signaux d'autoscaling (cliquez sur la flèche déroulante afin d'effectuer vos modifications) > Type de signal Utilisation du CPU Utilisation du processeur cible 80 Période d'initialisation 45 -

Cliquez sur Créer.

Vérifier les backends

Vérifiez que les instances de VM sont créées dans les deux sous-réseaux, et créez une VM utilitaire pour accéder aux sites HTTP des backends.

-

Toujours dans Compute Engine, cliquez sur Instances de VM.

-

Vous verrez alors deux instances qui commencent par

instance-group-1etinstance-group-2.Ces instances figurent dans des zones distinctes, et leurs adresses IP internes font partie des blocs CIDR (Classless Inter-Domain Routing) subnet-a et subnet-b.

-

Cliquez sur Créer une instance.

-

Indiquez les valeurs suivantes et conservez les valeurs par défaut des autres paramètres :

Propriété Valeur (saisissez la valeur ou sélectionnez l'option spécifiée) Nom utility-vm Région Zone Série E2 Type de machine Shared-core > e2-micro (1 vCPU partagé) -

Cliquez sur Options avancées.

-

Cliquez sur Mise en réseau.

-

Pour Interfaces réseau, cliquez sur la flèche déroulante afin d'effectuer vos modifications.

-

Indiquez les valeurs suivantes et conservez les valeurs par défaut des autres paramètres :

Propriété Valeur (saisissez la valeur ou sélectionnez l'option spécifiée) Réseau my-internal-app Sous-réseau subnet-a Adresse IPv4 interne principale Éphémère (personnalisée) Adresse IP éphémère personnalisée 10.10.20.50 -

Cliquez sur OK, puis sur Créer.

Cliquez sur "Vérifier ma progression" pour valider l'objectif.

- Notez que les adresses IP internes des backends sont

10.10.20.2et10.10.30.2.

- Pour utility-vm, cliquez sur SSH pour lancer un terminal et vous y connecter.

- Pour vérifier la page d'accueil d'

instance-group-1-xxxx, exécutez la commande suivante :

Le résultat doit se présenter comme suit :

- Pour vérifier la page d'accueil d'

instance-group-2-xxxx, exécutez la commande suivante :

Le résultat doit se présenter comme suit :

- Fermez le terminal SSH pour utility-vm :

Tâche 3 : Configurer l'équilibreur de charge interne

Configurez l'équilibreur de charge interne pour qu'il équilibre le trafic entre les deux backends (instance-group-1 et instance-group-2), comme illustré dans le schéma suivant :

Démarrer la configuration

- Dans le menu de navigation, sélectionnez Afficher tous les produits. Sous Mise en réseau, sélectionnez Services réseau.

- Sélectionnez la page Équilibrage de charge.

- Cliquez sur Créer un équilibreur de charge.

- Pour Type d'équilibreur de charge, sélectionnez Équilibreur de charge réseau (TCP/UDP/SSL).

- Pour Proxy ou Passthrough, sélectionnez Équilibreur de charge Passthrough.

- Pour Public ou interne, sélectionnez Interne.

- Cliquez sur CONFIGURER.

- Dans le champ Nom, saisissez

my-ilb. - Pour Région, sélectionnez

. - Dans le champ Réseau, sélectionnez my-internal-app.

Configurer le service de backend régional

Le service de backend surveille les groupes d'instances et les empêche de dépasser l'utilisation configurée.

-

Cliquez sur Configuration du backend.

-

Indiquez les valeurs suivantes et conservez les valeurs par défaut des autres paramètres :

Propriété Valeur (sélectionnez l'option spécifiée) Groupe d'instances instance-group-1 -

Cliquez sur Ajouter un backend.

-

Dans le champ Groupe d'instances, sélectionnez instance-group-2.

-

Dans le champ Vérification d'état, sélectionnez Créer une vérification d'état.

-

Indiquez les valeurs suivantes et conservez les valeurs par défaut des autres paramètres :

Propriété Valeur (sélectionnez l'option spécifiée) Nom my-ilb-health-check Protocole TCP Port 80

- Cliquez sur Enregistrer.

- Vérifiez qu'il y a une coche bleue à côté de Configuration du backend dans la console Cloud. Dans le cas contraire, vérifiez que vous avez bien suivi la procédure ci-dessus dans son intégralité.

Configurer l'interface

L'interface transfère le trafic vers le backend.

-

Cliquez sur Configuration de l'interface.

-

Indiquez les paramètres suivants et conservez les valeurs par défaut des autres paramètres :

Propriété Valeur (saisissez la valeur ou sélectionnez l'option spécifiée) Sous-réseau subnet-b Adresse IP interne Sous Adresse IP, sélectionnez Créer une adresse IP. -

Indiquez les paramètres suivants et conservez les valeurs par défaut des autres paramètres :

Propriété Valeur (saisissez la valeur ou sélectionnez l'option spécifiée) Nom my-ilb-ip Adresse IP statique Laissez-moi choisir Adresse IP personnalisée 10.10.30.5 -

Cliquez sur Réserver.

-

Sous Numéro de port, saisissez

80. -

Cliquez sur OK.

Examiner et créer l'équilibreur de charge interne

-

Cliquez sur Vérifier et finaliser.

-

Examinez les sections Backend et Interface.

-

Cliquez sur Créer. Attendez que l'équilibreur de charge soit créé avant de passer à la tâche suivante.

Cliquez sur "Vérifier ma progression" pour valider l'objectif.

Tâche 4. Tester l'équilibreur de charge interne

Vérifiez que l'adresse IP my-ilb transfère le trafic vers instance-group-1 et instance-group-2.

Accéder à l'équilibreur de charge interne

- Dans la console Cloud, accédez au menu de navigation > Compute Engine > Instances de VM.

- Pour utility-vm, cliquez sur SSH pour lancer un terminal et vous y connecter.

- Pour vérifier que l'équilibreur de charge interne transfère le trafic, exécutez la commande suivante :

Le résultat doit se présenter comme suit :

- Exécutez la même commande à plusieurs reprises.

Dans le résultat, vous devez obtenir des réponses d'instance-group-1 dans

Félicitations !

Dans cet atelier, vous avez créé deux groupes d'instances gérés dans la région

Étapes suivantes et informations supplémentaires

Pour en savoir plus sur les concepts de base de l'équilibrage de charge, consultez la documentation sur Google Cloud Load Balancing.

Formations et certifications Google Cloud

Les formations et certifications Google Cloud vous aident à tirer pleinement parti des technologies Google Cloud. Nos cours portent sur les compétences techniques et les bonnes pratiques à suivre pour être rapidement opérationnel et poursuivre votre apprentissage. Nous proposons des formations pour tous les niveaux, à la demande, en salle et à distance, pour nous adapter aux emplois du temps de chacun. Les certifications vous permettent de valider et de démontrer vos compétences et votre expérience en matière de technologies Google Cloud.

Dernière modification du manuel : 2 octobre 2024

Dernier test de l'atelier : 2 octobre 2024

Copyright 2024 Google LLC Tous droits réservés. Google et le logo Google sont des marques de Google LLC. Tous les autres noms d'entreprises et de produits peuvent être des marques des entreprises auxquelles ils sont associés.