Prüfpunkte

Create a Cloud Storage bucket.

/ 25

Create a Keyring and Crypto key.

/ 25

Encrypt Your Data with the Cloud KMS key and upload it on the storage bucket.

/ 25

Encrypt multiple files using KMS API and upload to cloud storage.

/ 25

Erste Schritte mit Cloud KMS

- GSP079

- Übersicht

- Einrichtung und Anforderungen

- Aufgabe 1: Cloud Storage-Bucket erstellen

- Aufgabe 2: Daten analysieren

- Aufgabe 3: Cloud KMS aktivieren

- Aufgabe 4: KeyRing und CryptoKey erstellen

- Aufgabe 5: Daten verschlüsseln

- Aufgabe 6: IAM-Berechtigungen konfigurieren

- Aufgabe 7: Daten über die Befehlszeile sichern

- Aufgabe 8: Cloud-Audit-Logs ansehen

- Aufgabe 9: Wissen testen

- Das wars! Sie haben das Lab erfolgreich abgeschlossen.

GSP079

Übersicht

In diesem Lab lernen Sie, wie Sie einige der erweiterten Funktionen der Sicherheits- und Datenschutz-APIs von Google Cloud verwenden. Sie erledigen folgende Aufgaben:

- Sichere Cloud Storage-Buckets einrichten

- Schlüssel und verschlüsselte Daten mit dem Key Management Service verwalten

- Cloud Storage-Audit-Logs aufrufen

Sie verwenden dazu gekürzte Daten aus dem Enron Corpus, verschlüsseln sie und laden sie in Cloud Storage.

Lerninhalte

- Mit dem Cloud Key Management Service (KMS) Daten verschlüsseln und Verschlüsselungsschlüssel verwalten

Einrichtung und Anforderungen

Vor dem Klick auf „Start Lab“ (Lab starten)

Lesen Sie diese Anleitung. Labs sind zeitlich begrenzt und können nicht pausiert werden. Der Timer beginnt zu laufen, wenn Sie auf Lab starten klicken, und zeigt Ihnen, wie lange die Ressourcen für das Lab verfügbar sind.

In diesem praxisorientierten Lab können Sie die Lab-Aktivitäten in einer echten Cloud-Umgebung selbst durchführen – nicht in einer Simulations- oder Demo-Umgebung. Dazu erhalten Sie neue, temporäre Anmeldedaten, mit denen Sie für die Dauer des Labs auf Google Cloud zugreifen können.

Für dieses Lab benötigen Sie Folgendes:

- Einen Standardbrowser (empfohlen wird Chrome)

- Zeit für die Durchführung des Labs – denken Sie daran, dass Sie ein begonnenes Lab nicht unterbrechen können.

Lab starten und bei der Google Cloud Console anmelden

-

Klicken Sie auf Lab starten. Wenn Sie für das Lab bezahlen müssen, wird ein Pop-up-Fenster geöffnet, in dem Sie Ihre Zahlungsmethode auswählen können. Auf der linken Seite befindet sich der Bereich Details zum Lab mit diesen Informationen:

- Schaltfläche Google Cloud Console öffnen

- Restzeit

- Temporäre Anmeldedaten für das Lab

- Ggf. weitere Informationen für dieses Lab

-

Klicken Sie auf Google Cloud Console öffnen (oder klicken Sie mit der rechten Maustaste und wählen Sie Link in Inkognitofenster öffnen aus, wenn Sie Chrome verwenden).

Im Lab werden Ressourcen aktiviert. Anschließend wird ein weiterer Tab mit der Seite Anmelden geöffnet.

Tipp: Ordnen Sie die Tabs nebeneinander in separaten Fenstern an.

Hinweis: Wird das Dialogfeld Konto auswählen angezeigt, klicken Sie auf Anderes Konto verwenden. -

Kopieren Sie bei Bedarf den folgenden Nutzernamen und fügen Sie ihn in das Dialogfeld Anmelden ein.

{{{user_0.username | "Username"}}} Sie finden den Nutzernamen auch im Bereich Details zum Lab.

-

Klicken Sie auf Weiter.

-

Kopieren Sie das folgende Passwort und fügen Sie es in das Dialogfeld Willkommen ein.

{{{user_0.password | "Password"}}} Sie finden das Passwort auch im Bereich Details zum Lab.

-

Klicken Sie auf Weiter.

Wichtig: Sie müssen die für das Lab bereitgestellten Anmeldedaten verwenden. Nutzen Sie nicht die Anmeldedaten Ihres Google Cloud-Kontos. Hinweis: Wenn Sie Ihr eigenes Google Cloud-Konto für dieses Lab nutzen, können zusätzliche Kosten anfallen. -

Klicken Sie sich durch die nachfolgenden Seiten:

- Akzeptieren Sie die Nutzungsbedingungen.

- Fügen Sie keine Wiederherstellungsoptionen oder Zwei-Faktor-Authentifizierung hinzu (da dies nur ein temporäres Konto ist).

- Melden Sie sich nicht für kostenlose Testversionen an.

Nach wenigen Augenblicken wird die Google Cloud Console in diesem Tab geöffnet.

Cloud Shell aktivieren

Cloud Shell ist eine virtuelle Maschine, auf der Entwicklertools installiert sind. Sie bietet ein Basisverzeichnis mit 5 GB nichtflüchtigem Speicher und läuft auf Google Cloud. Mit Cloud Shell erhalten Sie Befehlszeilenzugriff auf Ihre Google Cloud-Ressourcen.

- Klicken Sie oben in der Google Cloud Console auf Cloud Shell aktivieren

.

Wenn Sie verbunden sind, sind Sie bereits authentifiziert und das Projekt ist auf Ihre Project_ID,

gcloud ist das Befehlszeilentool für Google Cloud. Das Tool ist in Cloud Shell vorinstalliert und unterstützt die Tab-Vervollständigung.

- (Optional) Sie können den aktiven Kontonamen mit diesem Befehl auflisten:

- Klicken Sie auf Autorisieren.

Ausgabe:

- (Optional) Sie können die Projekt-ID mit diesem Befehl auflisten:

Ausgabe:

gcloud finden Sie in Google Cloud in der Übersicht zur gcloud CLI.

Aufgabe 1: Cloud Storage-Bucket erstellen

Sie benötigen einen eigenen Cloud Storage-Bucket, in dem die Daten dieses Labs gespeichert werden.

- Wählen Sie einen Namen für den Cloud Storage-Bucket aus, z. B.

-enron_corpus. Weitere Informationen zum Benennen von Buckets finden Sie im Abschnitt Bucket-Namen unter „Informationen zu Cloud Storage-Buckets“. Führen Sie in der Cloud Shell-Befehlszeile den folgenden Befehl aus, um eine Variable für den Namen Ihres Buckets festzulegen:

- Erstellen Sie dann den Bucket, indem Sie folgenden Befehl ausführen:

Mit diesem Befehl können Sie auch überprüfen, ob Sie den Client für das Befehlszeilentool gsutil korrekt eingerichtet haben, ob die Authentifizierung funktioniert und ob Sie Schreibzugriff auf das Cloud-Projekt haben.

- Nachdem Ihr Bucket erstellt wurde, können Sie den Enron Corpus herunterladen.

Klicken Sie auf Fortschritt prüfen.

Aufgabe 2: Daten analysieren

Der Enron Corpus ist eine riesige Datenbank mit über 600.000 E-Mails, die von 158 Mitarbeitern der Enron Corporation verfasst wurden. Diese Daten wurden in den Cloud Storage-Bucket gs://enron_emails/ kopiert.

- Laden Sie eine der Quelldateien mit dem folgenden Befehl herunter, um sie sich anzusehen:

- Verwenden Sie für die heruntergeladene Datei nun den Befehl

tail, um zu prüfen, ob der E-Mail-Text vorhanden ist:

Sie sollten folgende Ausgabe erhalten:

Damit sollte der Inhalt der Klartext-E-Mail-Datei angezeigt werden. Sie arbeiten in diesem Lab mit folgenden zwei Dateitypen: Klartext-E-Mail-Dateien und Bilddateien. Wenn es Sie interessiert, sehen Sie sich mit dem gleichen Verfahren auch die anderen Dateien an.

Aufgabe 3: Cloud KMS aktivieren

Cloud KMS ist ein kryptografischer Key Management Service in Google Cloud. Bevor Sie KMS nutzen können, müssen Sie es in Ihrem Projekt aktivieren. Im Rahmen dieses Labs sollte die Aktivierung bereits vorgenommen worden sein. Sie können dies aber auch mithilfe eines der gcloud-Befehle in der Befehlszeile prüfen.

- Führen Sie in einer Cloud Shell-Sitzung Folgendes aus:

Sie sollten keine Ausgabe erhalten. Cloud KMS ist jetzt in Ihrem Projekt aktiviert.

Aufgabe 4: KeyRing und CryptoKey erstellen

Zum Verschlüsseln der Daten müssen Sie einen KeyRing (Schlüsselbund) und einen CryptoKey (Kryptografischer Schlüssel) erstellen. KeyRings sind hilfreich, um Schlüssel zu gruppieren. Schlüssel können nach Umgebung (wie test, staging und prod) oder auch nach einem anderen Konzept gruppiert werden. Für dieses Lab heißt Ihr KeyRing test und Ihr CryptoKey qwiklab.

- Führen Sie folgenden Befehl in Cloud Shell aus, um Umgebungsvariablen festzulegen:

- Führen Sie den folgenden

gcloud-Befehl aus, um den KeyRing zu erstellen. Im Rahmen dieses Labs verwenden Sie einen globalen Standort. Es kann aber auch eine bestimmte Region festgelegt werden:

- Erstellen Sie mit dem neuen KeyRing als Nächstes einen CryptoKey mit den Namen

qwiklab:

Sie sollten keine Ausgabe angezeigt bekommen. So einfach haben Sie nun einen KeyRing und einen CryptoKey erstellt.

- Öffnen Sie Key Management über die Console. Rufen Sie dazu im Navigationsmenü die Option Sicherheit > Key Management auf.

Über die Web-UI von Key Management können Sie sich die CryptoKeys und KeyRings ansehen und sie verwalten. Später werden Sie über diese UI auch Berechtigungen verwalten.

Klicken Sie auf Fortschritt prüfen.

Aufgabe 5: Daten verschlüsseln

Jetzt widmen wir uns dem Verschlüsseln von Daten.

- Dafür nehmen Sie eine

Base64-Codierung der oben angegebenen E-Mail-Inhalte vor, indem Sie Folgendes ausführen:

Mithilfe des Verschlüsselungsendpunkts können Sie den zu verschlüsselnden Base64-codierten Text an den angegebenen Schlüssel senden.

- Führen Sie den folgenden Befehl aus:

encrypt gibt jedes Mal ein anderes Ergebnis zurück, selbst wenn derselbe Text und derselbe Schlüssel verwendet werden.

Die Antwort ist eine JSON-Nutzlast, die in dem Attribut ciphertext den verschlüsselten Text enthält.

- Die nun verschlüsselten Daten können Sie in einer Datei speichern und dann in Ihren Cloud Storage-Bucket hochladen. Rufen Sie mit dem Befehlszeilentool jq den verschlüsselten Text aus der JSON-Antwort ab und speichern ihn in einer Datei. Das Ergebnis des vorherigen Aufrufs kann an jq übergeben werden. Dort wird die Datei

1.encryptedmit der Eigenschaftciphertextgeparst. Führen Sie den folgenden Befehl aus:

- Zur Überprüfung, ob die verschlüsselten Daten entschlüsselt werden können, rufen Sie den Entschlüsselungsendpunkt (

decrypt) auf. So können Sie prüfen, ob der entschlüsselte Text mit dem der Original-E-Mail übereinstimmt. Die verschlüsselten Daten enthalten Angaben über die CryptoKey-Version, die zum Verschlüsseln verwendet wurde. Die spezifische Version wird also niemals an den Entschlüsselungsendpunkt geliefert. Führen Sie den folgenden Befehl aus:

- Da Sie jetzt wissen, dass der Text erfolgreich verschlüsselt wurde, laden Sie die Datei in Ihren Cloud Storage-Bucket hoch.

Klicken Sie auf Fortschritt prüfen.

Aufgabe 6: IAM-Berechtigungen konfigurieren

Für KMS gibt es zwei Berechtigungen, die es besonders zu beachten gilt. Mit der einen können von einem Nutzer- oder Dienstkonto aus KMS-Ressourcen verwaltet werden, während mit der anderen über ein Nutzer- oder Dienstkonto Daten verschlüsselt und entschlüsselt werden.

Die Berechtigung für die Verwaltung von Schlüsseln lautet cloudkms.admin und ermöglicht jeder Person mit dieser Berechtigung das Erstellen von KeyRings sowie das Erstellen, Ändern, Deaktivieren und Vernichten von CryptoKeys. Die Berechtigung zum Ver- und Entschlüsseln lautet cloudkms.cryptoKeyEncrypterDecrypter und wird zum Aufrufen der API-Endpunkte für Ver- und Entschlüsselung verwendet.

Für diese Übung verwenden Sie den aktuell autorisierten Nutzer, um IAM-Berechtigungen zuzuweisen.

- Führen Sie den folgenden Befehl aus, um den aktuell autorisierten Nutzer abzurufen:

- Als Nächstes weisen Sie dem Nutzer die Berechtigung zu, KMS-Ressourcen zu verwalten. Führen Sie folgenden

gcloud-Befehl aus, um dem Nutzer die IAM-Berechtigung zuzuweisen, mit der er den KeyRing verwalten kann, den Sie gerade erstellt haben:

Da CryptoKeys zu KeyRings und KeyRings zu Projekten gehören, übernimmt ein Nutzer mit einer bestimmten Rolle oder Berechtigung auf höherer Ebene in dieser Hierarchie die gleichen Berechtigungen für die untergeordneten Ressourcen. Das bedeutet, dass ein Nutzer, der die Rolle „Inhaber“ für ein Projekt hat, auch ein Inhaber aller KeyRings und CryptoKeys in diesem Projekt ist. Wenn einem Nutzer die Rolle cloudkms.admin für einen KeyRing zugewiesen ist, hat er auch die zugehörigen Berechtigungen für die CryptoKeys in diesem KeyRing.

Ohne die Berechtigung cloudkms.cryptoKeyEncrypterDecrypter kann der autorisierte Nutzer die Schlüssel nicht verwenden, um Daten zu ver- oder entschlüsseln.

- Führen Sie folgenden

gcloud-Befehl aus, um die IAM-Berechtigung zuzuweisen, mit der der Nutzer Daten für jeden CryptoKey an dem von Ihnen erstellten KeyRing ver- und entschlüsseln kann:

Nun können Sie sich im Key Management im Bereich „Kryptografische Schlüssel“ die zugewiesenen Berechtigungen ansehen.

- Klicken Sie auf das Kästchen neben dem Namen des Schlüsselbunds (

test) und dann im Infofeld rechts auf Hauptkonten.

Für den gerade hinzugefügten Schlüsselbund werden in einem Menü die Konten und Berechtigungen angezeigt.

Aufgabe 7: Daten über die Befehlszeile sichern

Da Sie jetzt wissen, wie Sie eine einzelne Datei verschlüsseln und auch die Berechtigung dazu haben, können Sie ein Script ausführen, um alle Dateien in einem Verzeichnis zu sichern. Kopieren Sie dafür alle E-Mails für allen-p, verschlüsseln Sie sie und laden Sie sie in einen Cloud Storage-Bucket hoch.

- Kopieren Sie zuerst alle E-Mails für allen-p in Ihr aktuelles Arbeitsverzeichnis:

- Kopieren Sie nun folgendes Script und fügen Sie es in Cloud Shell ein. Damit werden alle Dateien im Verzeichnis allen-p im Cloud Storage-Bucket gesichert und verschlüsselt:

Das Script lässt alle Dateien eines bestimmten Verzeichnisses eine Schleife durchlaufen, verschlüsselt sie mit der KMS API und lädt sie in Cloud Storage hoch.

Klicken Sie auf Fortschritt prüfen.

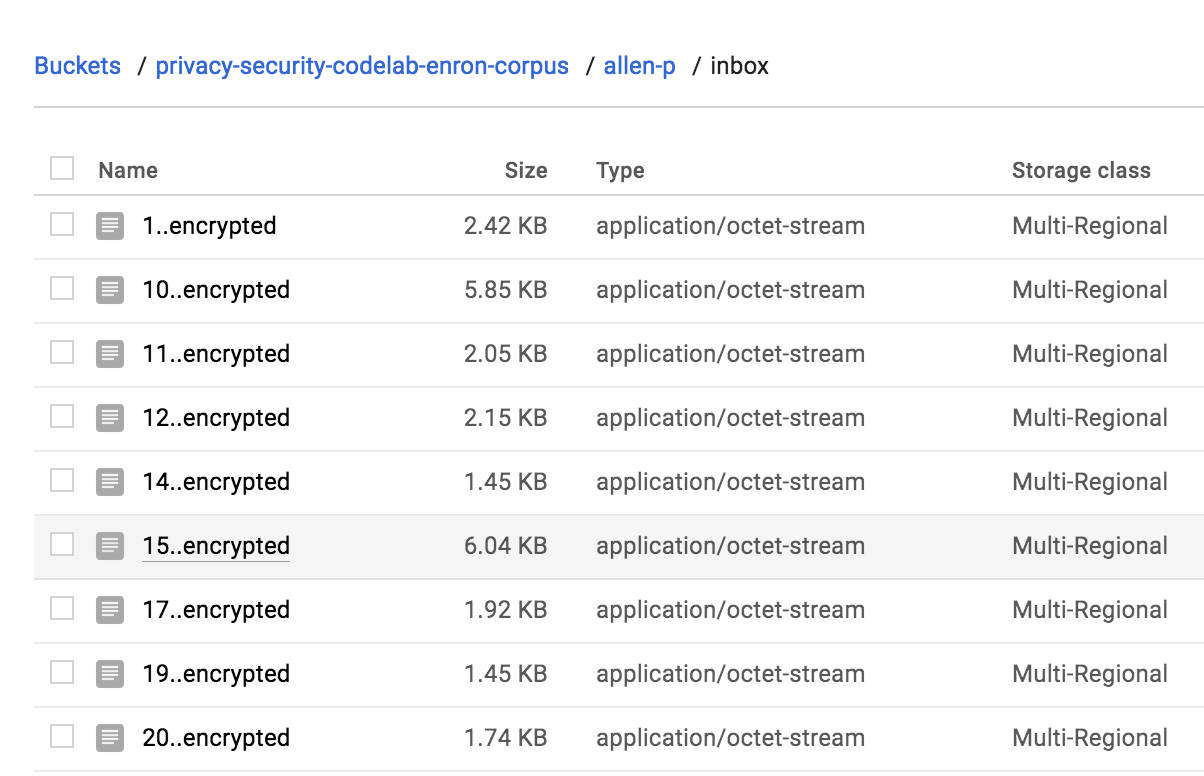

Nachdem das Script abgeschlossen ist, können Sie die verschlüsselten Dateien durch Klicken auf „Storage“ links im Console-Menü aufrufen.

- Wenn Sie sich die Dateien ansehen möchten, rufen Sie im Navigationsmenü die Option Cloud Storage > Buckets > IHR_BUCKET > allen-p > Posteingang auf. Auf dem Bildschirm sollte Folgendes zu sehen sein:

Aufgabe 8: Cloud-Audit-Logs ansehen

Das Google Cloud-Audit-Logging besteht aus zwei Logstreams (Administratoraktivität und Datenzugriff), die von Google Cloud-Diensten generiert werden. Mit diesen Streams können Sie für Ihre Google Cloud-Projekte herausfinden, wer was wo und wann getan hat.

- Sie können sich die Aktivitäten jeder Ressource in KMS ansehen. Öffnen Sie dazu im Navigationsmenü den Tab unter Cloud-Übersicht > Aktivität. So gelangen Sie zur Benutzeroberfläche der Cloud-Aktivität. Klicken Sie dann auf Im Log-Explorer ansehen und wählen Sie Cloud KMS-Schlüsselbund als

Ressourcentypaus. Dort sollten Sie die Erstellung des KeyRing sowie alle daran vorgenommenen Änderungen sehen können.

Sie haben jetzt Daten mithilfe von KMS und Cloud Storage verschlüsselt und hochgeladen.

Das wurde behandelt

- KMS-Berechtigungen mit IAM verwalten

- Daten mit KMS verschlüsseln

- Cloud Storage zum Speichern verschlüsselter Daten verwenden

- Mithilfe von Cloud-Audit-Logging die Aktivitäten von CryptoKeys und KeyRings ansehen

Aufgabe 9: Wissen testen

In diesem Quiz können Sie Ihr Wissen über Cloud KMS testen.

Das wars! Sie haben das Lab erfolgreich abgeschlossen.

Sie haben gelernt, wie Sie mit dem Cloud Key Management Service (KMS) Daten verschlüsseln und Verschlüsselungsschlüssel verwalten.

Weitere Informationen

Anleitung zuletzt am 15. April 2024 aktualisiert

Lab zuletzt am 31. August 2023 getestet

© 2024 Google LLC. Alle Rechte vorbehalten. Google und das Google-Logo sind Marken von Google LLC. Alle anderen Unternehmens- und Produktnamen können Marken der jeweils mit ihnen verbundenen Unternehmen sein.