체크포인트

Create a Cloud Storage bucket.

/ 25

Create a Keyring and Crypto key.

/ 25

Encrypt Your Data with the Cloud KMS key and upload it on the storage bucket.

/ 25

Encrypt multiple files using KMS API and upload to cloud storage.

/ 25

Cloud KMS 시작하기

GSP079

개요

이 실습에서는 Google Cloud 보안 및 개인 정보 보호 API의 다음과 같은 몇 가지 고급 기능을 사용하는 방법을 알아봅니다.

- 안전한 Cloud Storage 버킷 설정

- 키 관리 서비스를 사용하여 키 및 암호화된 데이터 관리

- Cloud Storage 감사 로그 보기

Enron Corpus의 요약 데이터를 사용하며, 이를 암호화하여 Cloud Storage에 로드합니다.

학습할 내용

- Cloud Key Management Service(KMS)를 사용하여 데이터를 암호화하고 암호화 키를 관리하는 방법

설정 및 요건

실습 시작 버튼을 클릭하기 전에

다음 안내를 확인하세요. 실습에는 시간 제한이 있으며 일시중지할 수 없습니다. 실습 시작을 클릭하면 타이머가 시작됩니다. 이 타이머에는 Google Cloud 리소스를 사용할 수 있는 시간이 얼마나 남았는지 표시됩니다.

실무형 실습을 통해 시뮬레이션이나 데모 환경이 아닌 실제 클라우드 환경에서 직접 실습 활동을 진행할 수 있습니다. 실습 시간 동안 Google Cloud에 로그인하고 액세스하는 데 사용할 수 있는 새로운 임시 사용자 인증 정보가 제공됩니다.

이 실습을 완료하려면 다음을 준비해야 합니다.

- 표준 인터넷 브라우저 액세스 권한(Chrome 브라우저 권장)

- 실습을 완료하기에 충분한 시간---실습을 시작하고 나면 일시중지할 수 없습니다.

실습을 시작하고 Google Cloud 콘솔에 로그인하는 방법

-

실습 시작 버튼을 클릭합니다. 실습 비용을 결제해야 하는 경우 결제 수단을 선택할 수 있는 팝업이 열립니다. 왼쪽에는 다음과 같은 항목이 포함된 실습 세부정보 패널이 있습니다.

- Google 콘솔 열기 버튼

- 남은 시간

- 이 실습에 사용해야 하는 임시 사용자 인증 정보

- 필요한 경우 실습 진행을 위한 기타 정보

-

Google 콘솔 열기를 클릭합니다. 실습에서 리소스가 가동된 후 로그인 페이지가 표시된 다른 탭이 열립니다.

팁: 두 개의 탭을 각각 별도의 창으로 나란히 정렬하세요.

참고: 계정 선택 대화상자가 표시되면 다른 계정 사용을 클릭합니다. -

필요한 경우 실습 세부정보 패널에서 사용자 이름을 복사하여 로그인 대화상자에 붙여넣습니다. 다음을 클릭합니다.

-

실습 세부정보 패널에서 비밀번호를 복사하여 시작 대화상자에 붙여넣습니다. 다음을 클릭합니다.

중요: 왼쪽 패널에 표시된 사용자 인증 정보를 사용해야 합니다. Google Cloud Skills Boost 사용자 인증 정보를 사용하지 마세요. 참고: 이 실습에 자신의 Google Cloud 계정을 사용하면 추가 요금이 발생할 수 있습니다. -

이후에 표시되는 페이지를 클릭하여 넘깁니다.

- 이용약관에 동의합니다.

- 임시 계정이므로 복구 옵션이나 2단계 인증을 추가하지 않습니다.

- 무료 평가판을 신청하지 않습니다.

잠시 후 Cloud 콘솔이 이 탭에서 열립니다.

Cloud Shell 활성화

Cloud Shell은 다양한 개발 도구가 탑재된 가상 머신으로, 5GB의 영구 홈 디렉터리를 제공하며 Google Cloud에서 실행됩니다. Cloud Shell을 사용하면 명령줄을 통해 Google Cloud 리소스에 액세스할 수 있습니다.

- Google Cloud 콘솔 상단에서 Cloud Shell 활성화

를 클릭합니다.

연결되면 사용자 인증이 이미 처리된 것이며 프로젝트가 PROJECT_ID로 설정됩니다. 출력에 이 세션의 PROJECT_ID를 선언하는 줄이 포함됩니다.

gcloud는 Google Cloud의 명령줄 도구입니다. Cloud Shell에 사전 설치되어 있으며 명령줄 자동 완성을 지원합니다.

- (선택사항) 다음 명령어를 사용하여 활성 계정 이름 목록을 표시할 수 있습니다.

-

승인을 클릭합니다.

-

다음과 비슷한 결과가 출력됩니다.

출력:

- (선택사항) 다음 명령어를 사용하여 프로젝트 ID 목록을 표시할 수 있습니다.

출력:

출력 예시:

gcloud 전체 문서는 Google Cloud에서 gcloud CLI 개요 가이드를 참조하세요.

작업 1. Cloud Storage 버킷 만들기

이 실습의 데이터를 저장하려면 자체 Cloud Storage 버킷을 만들어야 합니다.

- Cloud Storage 버킷 이름을

-enron_corpus와 같은 이름으로 선택합니다. 버킷 이름 지정에 대한 자세한 내용은 Cloud Storage 버킷 이름 지정 가이드라인을 참조하세요. Cloud Shell에서 다음 명령어를 실행하여 버킷 이름에 변수를 설정합니다.

- 이제 다음 명령어를 실행하여 버킷을 만듭니다.

이 명령어를 실행하면 gsutil 명령줄 클라이언트가 올바르게 설정되었는지, 인증이 작동하는지, 작업 중인 클라우드 프로젝트에 대한 쓰기 액세스 권한이 있는지 확인하는 데도 도움이 됩니다.

- 버킷이 생성되면 다음 단계로 이동하여 Enron Corpus를 다운로드합니다.

내 진행 상황 확인하기를 클릭하여 목표를 확인합니다.

작업 2. 데이터 검토

Enron Corpus는 Enron Corporation의 직원 158명이 생성한 600,000개 이상의 이메일로 구성된 대규모 데이터베이스입니다. 이 데이터의 사본이 Cloud Storage 버킷 gs://enron_emails/에 있습니다.

- 소스 파일 중 하나의 내용을 확인할 수 있도록 다음을 실행하여 이 파일을 로컬로 다운로드합니다.

- 이제

tail명령어를 통해 다운로드한 파일에 이메일 텍스트가 있는지 확인합니다.

다음과 같은 출력이 표시됩니다.

그러면 일반 텍스트 메일 파일의 내용이 표시됩니다. 일반 텍스트 메일 파일과 이미지 파일이라는 두 가지 유형의 파일을 찾을 수 있습니다. 다른 파일의 내용이 궁금하다면 동일한 메커니즘을 사용하여 확인하세요.

작업 3. Cloud KMS 사용 설정

Cloud KMS는 Google Cloud의 암호화 키 관리 서비스입니다. KMS를 사용하려면 프로젝트에서 KMS를 사용 설정해야 합니다. 이 실습에서는 KMS가 프로비저닝되어 있고 이미 사용 설정되어 있어야 합니다. gcloud CLI 명령어 중 하나를 사용하여 이를 확인할 수 있습니다.

- Cloud Shell 세션에서 다음 명령어를 실행합니다.

아무것도 출력되지 않습니다. 이제 프로젝트에 Cloud KMS가 사용 설정되었습니다.

작업 4. 키링 및 CryptoKey 만들기

데이터를 암호화하려면 키링과 CryptoKey를 만들어야 합니다. 키링은 키를 그룹화하는 데 유용합니다. 키는 환경(예: test, staging, prod) 또는 기타 개념적 그룹을 기준으로 그룹화될 수 있습니다. 이 실습에서는 키링을 test라고 하고 CryptoKey를 qwiklab이라고 합니다.

- Cloud Shell에서 다음 명령어를 실행하여 환경 변수를 설정합니다.

-

gcloud명령어를 실행하여 키링을 만듭니다. 이 실습에서는 전역 위치를 사용하지만 특정 리전으로 설정할 수도 있습니다.

- 다음으로, 새 키링을 사용하여

qwiklab이라는 CryptoKey를 만듭니다.

아무것도 출력되지 않습니다. 이렇게 해서 키링과 CryptoKey가 생성되었습니다.

- 콘솔을 통해 탐색 메뉴 > 보안 > 키 관리로 이동하여 키 관리를 엽니다.

키 관리 웹 UI를 사용하면 CryptoKey 및 키링을 보고 관리할 수 있습니다. 이 UI는 나중에 권한을 관리할 때 사용하게 됩니다.

내 진행 상황 확인하기를 클릭하여 목표를 확인합니다.

작업 5. 데이터 암호화

다음으로, 일부 데이터를 암호화해 봅니다.

- 앞서 살펴본 이메일의 내용을 가져와서 다음을 실행하여

base64로 인코딩합니다.

이 암호화 엔드포인트를 사용하면 base64로 인코딩된 암호화 대상 텍스트를 지정된 키로 전송할 수 있습니다.

- 다음을 실행합니다.

encrypt 작업은 동일한 텍스트와 키를 사용하더라도 매번 다른 결과를 반환합니다.

ciphertext 속성에 암호화된 텍스트가 포함된 JSON 페이로드가 반환됩니다.

- 데이터가 암호화되었으므로 이제 이를 파일에 저장하고 Cloud Storage 버킷에 업로드할 수 있습니다. JSON 응답에서 암호화된 텍스트를 가져와 파일에 저장하기 위해 명령줄 유틸리티 jq를 사용합니다. 이전 호출의 응답은 jq로 파이핑될 수 있으며, 이는

ciphertext속성을1.encrypted파일로 파싱할 수 있습니다. 다음을 실행합니다.

- 암호화된 데이터를 복호화할 수 있는지 확인하기 위해

decrypt엔드포인트를 호출하여 복호화된 텍스트가 원본 이메일과 일치하는지 확인합니다. 암호화에 사용된 CryptoKey 버전에 대한 정보가 암호화된 데이터에 있으므로 decrypt 엔드포인트에는 해당 버전에 대한 정보가 제공되지 않습니다. 다음을 실행합니다.

- 텍스트가 암호화되었음을 확인했으니 이제 암호화된 파일을 Cloud Storage 버킷에 업로드합니다.

내 진행 상황 확인하기를 클릭하여 목표를 확인합니다.

작업 6. IAM 권한 구성

KMS에서 중점적으로 살펴봐야 할 주요 권한은 두 가지가 있습니다. 하나는 사용자 또는 서비스 계정이 KMS 리소스를 관리하도록 허용하는 권한이고, 다른 하나는 사용자 또는 서비스 계정이 키를 사용하여 데이터를 암호화 및 복호화하도록 허용하는 권한입니다.

키 관리 권한은 cloudkms.admin이며, 이 권한이 있는 사람은 누구나 키링을 만들고 CryptoKey를 생성, 수정, 사용 중지, 폐기할 수 있습니다. 암호화 및 복호화 권한은 cloudkms.cryptoKeyEncrypterDecrypter이며, 암호화 및 복호화 API 엔드포인트를 호출하는 데 사용됩니다.

이 실습에서는 현재 승인된 사용자를 통해 IAM 권한을 할당합니다.

- 현재 승인된 사용자를 확인하려면 아래 명령어를 실행합니다.

- 그런 다음 해당 사용자에게 KMS 리소스를 관리할 수 있는 권한을 할당합니다. 다음

gcloud명령어를 실행하여 방금 생성한 키링을 관리하는 데 필요한 IAM 권한을 할당합니다.

CryptoKey는 키링에 속하고 키링은 프로젝트에 속하므로 해당 계층 구조에서 상위 수준의 역할이나 권한을 가진 사용자는 하위 리소스에 대한 동일한 권한을 상속합니다. 예를 들어, 프로젝트에서 소유자 역할을 부여받은 사용자는 해당 프로젝트의 모든 키링 및 CryptoKey의 소유자입니다. 마찬가지로, 키링에 대한 cloudkms.admin 역할을 부여받은 사용자는 이 키링의 CryptoKey에 대한 관련 권한을 보유합니다.

cloudkms.cryptoKeyEncrypterDecrypter 권한이 없으면 승인된 사용자가 키를 사용하여 데이터를 암호화하거나 복호화할 수 없습니다.

- 다음

gcloud명령어를 실행하여 생성한 키링에 속하는 모든 CryptoKey에 대한 데이터를 암호화 및 복호화하는 IAM 권한을 할당합니다.

이제 키 관리의 암호화 키 섹션에서 할당된 권한을 볼 수 있습니다.

- 키링 이름(

test) 옆의 확인란을 선택한 다음 오른쪽 정보 패널에서 주 구성원을 클릭합니다.

방금 추가한 키링에 대한 계정과 권한을 볼 수 있는 메뉴가 열립니다.

작업 7. 명령줄에서 데이터 백업

이제 단일 파일을 암호화하는 방법을 알고 있고 단일 파일을 암호화할 권한이 있으므로 스크립트를 실행하여 디렉터리의 모든 파일을 백업할 수 있습니다. 이 예시에서는 allen-p의 모든 이메일을 복사하고 암호화한 후 Cloud Storage 버킷에 업로드합니다.

- 먼저 allen-p의 모든 이메일을 현재 작업 디렉터리에 복사합니다.

- 이제 다음을 복사하여 Cloud Shell에 붙여넣고 allen-p 디렉터리의 모든 파일을 Cloud Storage 버킷에 백업하고 암호화합니다.

이 스크립트는 지정된 디렉터리의 모든 파일에 반복적으로 실행되며 KMS API를 사용하여 해당 파일을 암호화한 후 Cloud Storage에 업로드합니다.

내 진행 상황 확인하기를 클릭하여 목표를 확인합니다.

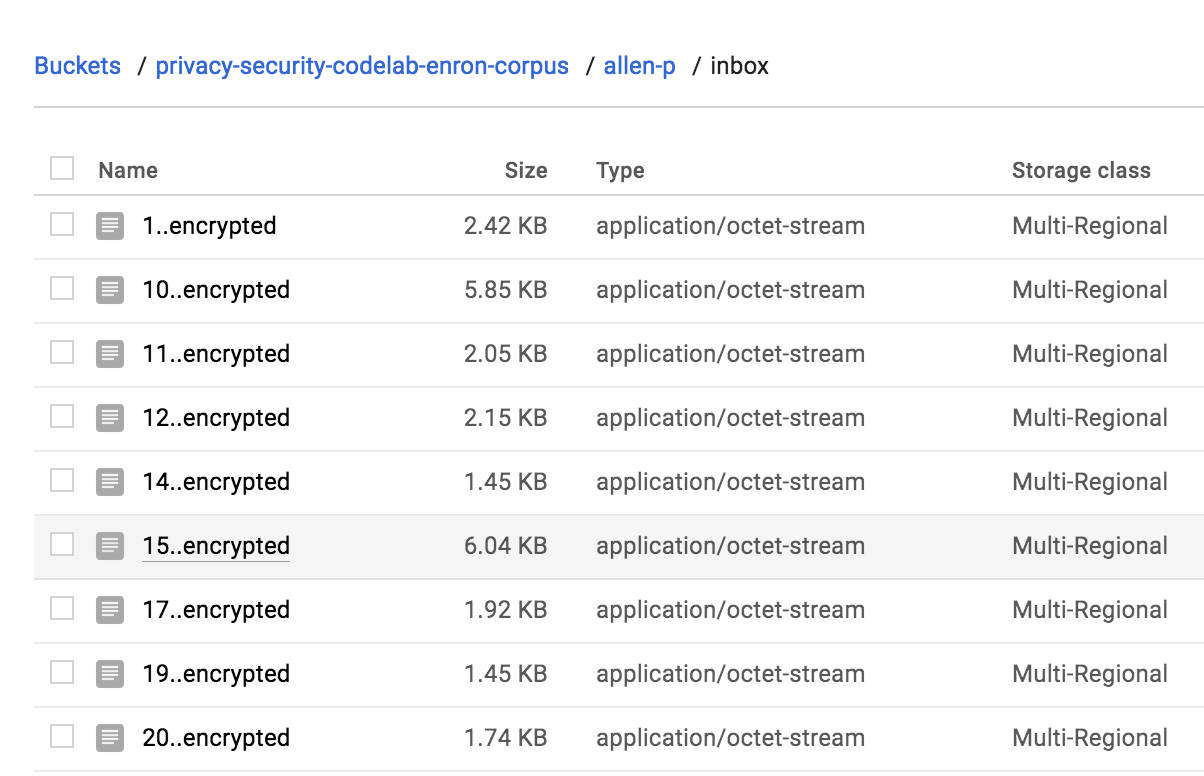

스크립트가 완료된 후 콘솔 왼쪽 메뉴에서 'Storage'를 클릭하면 암호화된 파일을 볼 수 있습니다.

- 파일을 찾으려면 탐색 메뉴 > Cloud Storage > 버킷 > YOUR_BUCKET > allen-p > 받은편지함으로 이동합니다. 다음과 같은 결과를 확인할 수 있습니다.

작업 8. Cloud 감사 로그 보기

Google Cloud 감사 로그는 Google Cloud 서비스에서 생성하는 관리자 활동과 데이터 액세스라는 두 가지 로그 스트림으로 구성되며, 이는 Google Cloud 프로젝트 내에서 누가, 어디서, 언제, 무엇을 했는지 확인하는 데 도움이 됩니다.

- KMS의 리소스에 대한 활동을 보려면 탐색 메뉴 > Cloud 개요 > 활동 탭으로 이동합니다. 그러면 Cloud 활동 UI로 이동됩니다. 로그 탐색기 보기를 클릭하고

리소스 유형으로 Cloud KMS 키링을 선택합니다. 그러면 키링의 생성과 모든 수정사항에 관한 정보가 표시됩니다.

KMS와 Cloud Storage를 사용하여 데이터를 암호화하고 업로드했습니다.

학습 내용

- IAM을 사용하여 KMS 권한 관리

- KMS를 사용하여 데이터 암호화

- Cloud Storage를 사용하여 암호화된 데이터 저장

- Cloud 감사 로그를 사용하여 CryptoKey 및 키링의 모든 활동 보기

작업 9. 학습한 내용 테스트

이 퀴즈를 풀어 Cloud KMS에 대한 지식을 테스트해 보세요.

수고하셨습니다

Cloud Key Management Service(KMS)를 사용하여 데이터를 암호화하고 암호화 키를 관리하는 방법을 배웠습니다.

다음 단계/더 학습하기

- 암호화 키 순환 자세히 알아보기

- 봉투 암호화 알아보기

- 데이터 암호화 옵션 자세히 알아보기

설명서 최종 업데이트: 2024년 4월 15일

실습 최종 테스트: 2023년 8월 31일

Copyright 2024 Google LLC All rights reserved. Google 및 Google 로고는 Google LLC의 상표입니다. 기타 모든 회사명 및 제품명은 해당 업체의 상표일 수 있습니다.