Puntos de control

Create a custom network, subnetworks and firewall rules

/ 50

Introducción a redes

GSP016

Descripción general

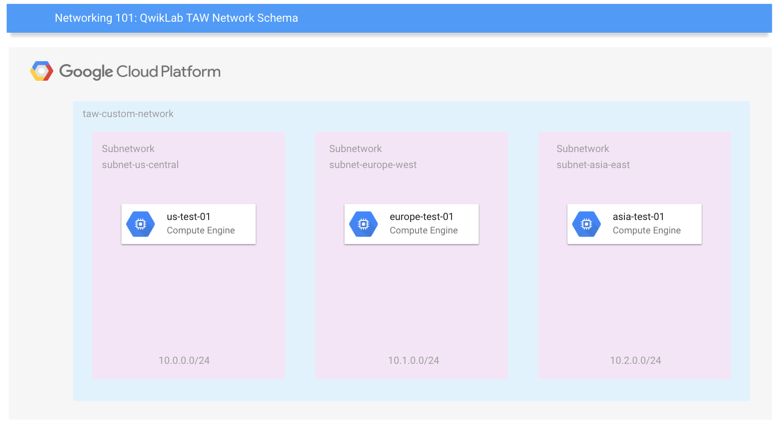

En este lab, aprenderás a realizar tareas básicas de redes en Google Cloud (incluidas instancias de Compute Engine), y en qué puede diferir Google Cloud de una configuración local. Desarrollarás una red y 3 subredes, lo que generará este entorno de estado final:

Por último, aprenderás a crear reglas de firewall y a usar etiquetas de instancia para aplicarlas.

Qué aprenderás

- Conceptos básicos y constructos de las redes de Google Cloud

- Cómo configurar redes predeterminadas y creadas por el usuario

- Cómo crear reglas de firewall y usar etiquetas de instancia para aplicarlas

Configuración y requisitos

Antes de hacer clic en el botón Comenzar lab

Lee estas instrucciones. Los labs son cronometrados y no se pueden pausar. El cronómetro, que comienza a funcionar cuando haces clic en Comenzar lab, indica por cuánto tiempo tendrás a tu disposición los recursos de Google Cloud.

Este lab práctico te permitirá realizar las actividades correspondientes en un entorno de nube real, no en uno de simulación o demostración. Para ello, se te proporcionan credenciales temporales nuevas que utilizarás para acceder a Google Cloud durante todo el lab.

Para completar este lab, necesitarás lo siguiente:

- Acceso a un navegador de Internet estándar (se recomienda el navegador Chrome)

- Tiempo para completar el lab: Recuerda que, una vez que comienzas un lab, no puedes pausarlo.

Cómo iniciar tu lab y acceder a la consola de Google Cloud

-

Haga clic en el botón Comenzar lab. Si debe pagar por el lab, se abrirá una ventana emergente para que seleccione su forma de pago. A la izquierda, se encuentra el panel Detalles del lab, que tiene estos elementos:

- El botón Abrir la consola de Google Cloud

- El tiempo restante

- Las credenciales temporales que debe usar para el lab

- Otra información para completar el lab, si es necesaria

-

Haz clic en Abrir la consola de Google Cloud (o haz clic con el botón derecho y selecciona Abrir el vínculo en una ventana de incógnito si ejecutas el navegador Chrome).

El lab inicia recursos y abre otra pestaña en la que se muestra la página de acceso.

Sugerencia: Ordene las pestañas en ventanas separadas, una junto a la otra.

Nota: Si ves el diálogo Elegir una cuenta, haz clic en Usar otra cuenta. -

De ser necesario, copia el nombre de usuario a continuación y pégalo en el diálogo Acceder.

{{{user_0.username | "Username"}}} También puedes encontrar el nombre de usuario en el panel Detalles del lab.

-

Haz clic en Siguiente.

-

Copia la contraseña que aparece a continuación y pégala en el diálogo Te damos la bienvenida.

{{{user_0.password | "Password"}}} También puedes encontrar la contraseña en el panel Detalles del lab.

-

Haz clic en Siguiente.

Importante: Debes usar las credenciales que te proporciona el lab. No uses las credenciales de tu cuenta de Google Cloud. Nota: Usar tu propia Cuenta de Google podría generar cargos adicionales. -

Haga clic para avanzar por las páginas siguientes:

- Acepta los Términos y Condiciones.

- No agregues opciones de recuperación o autenticación de dos factores (esta es una cuenta temporal).

- No te registres para obtener pruebas gratuitas.

Después de un momento, se abrirá la consola de Google Cloud en esta pestaña.

Activa Cloud Shell

Cloud Shell es una máquina virtual que cuenta con herramientas para desarrolladores. Ofrece un directorio principal persistente de 5 GB y se ejecuta en Google Cloud. Cloud Shell proporciona acceso de línea de comandos a tus recursos de Google Cloud.

- Haz clic en Activar Cloud Shell

en la parte superior de la consola de Google Cloud.

Cuando te conectes, habrás completado la autenticación, y el proyecto estará configurado con tu PROJECT_ID. El resultado contiene una línea que declara el PROJECT_ID para esta sesión:

gcloud es la herramienta de línea de comandos de Google Cloud. Viene preinstalada en Cloud Shell y es compatible con la función de autocompletado con tabulador.

- Puedes solicitar el nombre de la cuenta activa con este comando (opcional):

-

Haz clic en Autorizar.

-

Ahora, el resultado debería verse de la siguiente manera:

Resultado:

- Puedes solicitar el ID del proyecto con este comando (opcional):

Resultado:

Resultado de ejemplo:

gcloud, consulta la guía con la descripción general de gcloud CLI en Google Cloud.

Información sobre las regiones y zonas

Algunos recursos de Compute Engine se encuentran en regiones o zonas. Una región es una ubicación geográfica específica donde puedes ejecutar tus recursos. Cada región tiene una o más zonas. Por ejemplo, la región “us-central1” corresponde a una región en el centro de Estados Unidos que tiene las zonas us-central1-a, us-central1-b, us-central1-c y us-central1-f.

| Regiones | Zonas |

|---|---|

| Oeste de EE.UU. | us-west1-a, us-west1-b |

| EE.UU. central | us-central1-a, us-central1-b, us-central1-d, us-central1-f |

| Este de EE.UU. | us-east1-b, us-east1-c, us-east1-d |

| Europa Occidental | europe-west1-b, europe-west1-c, europe-west1-d |

| Asia oriental | asia-east1-a, asia-east1-b, asia-east1-c |

Los recursos ubicados en una zona se denominan recursos zonales. Las instancias de máquinas virtuales y los discos persistentes se alojan en una zona. Un disco persistente y una instancia de máquina virtual deben ubicarse en la misma zona para poder conectarlos. De forma similar, para asignar una dirección IP estática a una instancia, ambas deben ubicarse en la misma región.

Conceptos sobre redes de Google Cloud

Las redes de Google Cloud Platform proporcionan conexiones de datos desde tus recursos en la nube (principalmente instancias de Compute Engine) y hacia ellos. Es fundamental que protejas tus redes para garantizar la seguridad de tus datos y controlar el acceso a tus recursos.

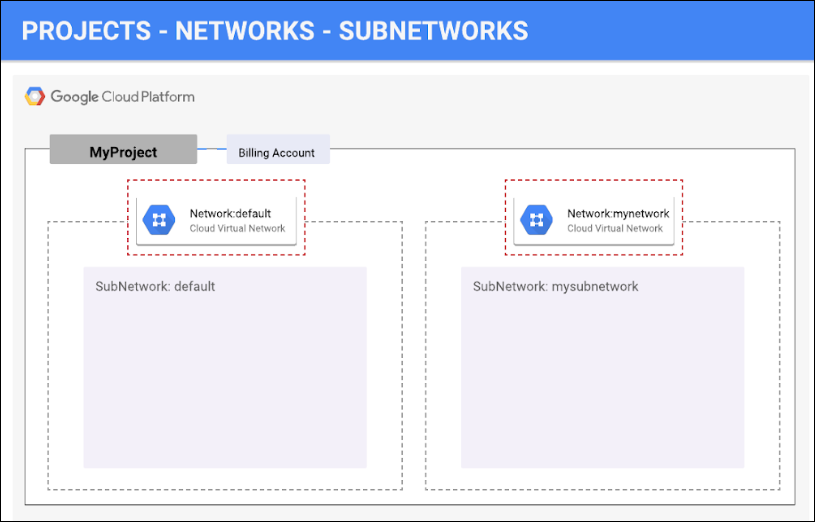

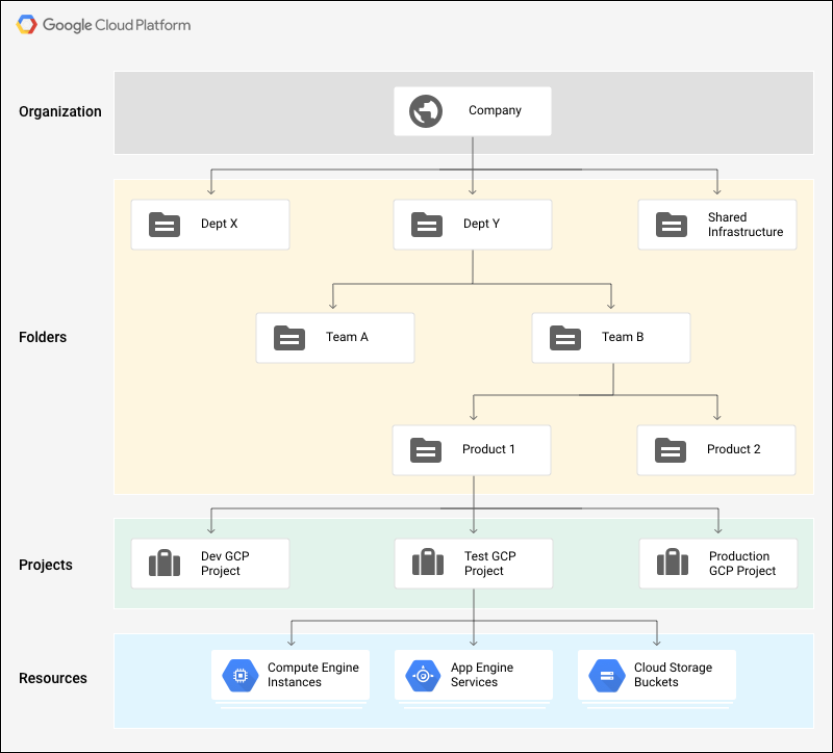

Google Cloud admite proyectos, redes y subredes para proporcionar un aislamiento flexible y lógico de los recursos no relacionados.

Los proyectos son los contenedores más externos y se usan para agrupar los recursos que tienen un mismo límite de confianza. Muchos desarrolladores asignan proyectos a equipos, debido a que cada proyecto tiene sus propias políticas de acceso (IAM) y listas de miembros. Además, los proyectos sirven para recopilar información de cuotas y facturación que muestra el consumo de recursos. Los proyectos tienen redes con subredes, reglas de firewall y rutas (consulta los siguientes diagramas de la arquitectura para ver ejemplos).

Las redes conectan directamente tus recursos entre sí y con el mundo exterior. Las redes con firewall también contienen las políticas de acceso para las conexiones entrantes y salientes. Las redes pueden ser globales (con escalabilidad horizontal en varias regiones) o regionales (con latencia baja en una sola región).

Las subredes permiten agrupar recursos relacionados, como instancias de Compute Engine, en espacios de direcciones RFC 1918 privados. Las subredes solo pueden ser regionales. Una subred se puede configurar en modo automático o personalizado.

- Las redes en modo automático tienen una subred por región, que cuenta con una puerta de enlace y un rango de IP predeterminado. Estas subredes se crean automáticamente cuando generas la red en modo automático, y cada subred tiene el mismo nombre que la red general.

- Las redes en modo personalizado no generan subredes en el momento de su creación. Para crear una instancia en una red en modo personalizado, primero debes generar una subred en esa región y, a continuación, especificar el rango de IP. Una red en modo personalizado puede tener cero, una o muchas subredes por región.

Configura tu región y zona

Algunos recursos de Compute Engine se encuentran en regiones y zonas. Una región es una ubicación geográfica específica donde puedes ejecutar tus recursos. Cada región tiene una o más zonas.

Ejecuta los siguientes comandos de gcloud en Cloud Shell para establecer la región y la zona predeterminadas de tu lab:

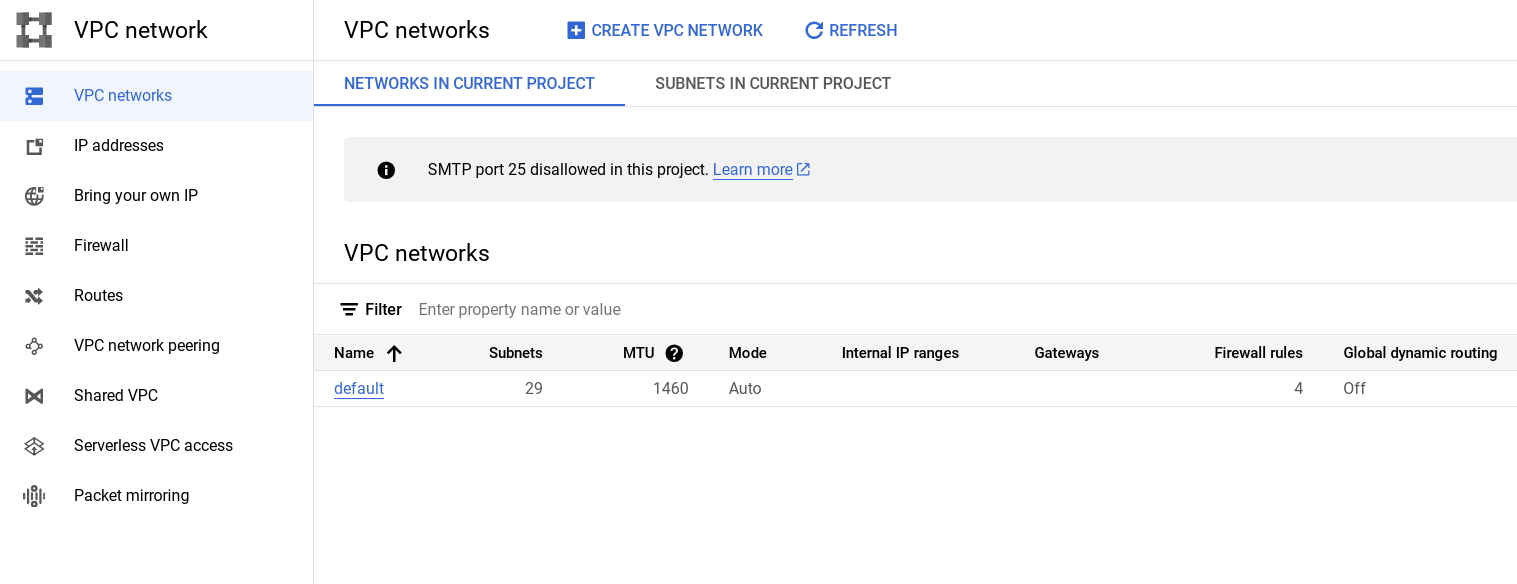

Tarea 1. Revisa la red predeterminada

Cuando se crea un proyecto nuevo, una configuración de red predeterminada proporciona a cada región una red con subredes automáticas. Puedes crear hasta cuatro redes adicionales en un proyecto. Las redes adicionales pueden ser redes con subredes automáticas, redes con subredes personalizadas o redes heredadas.

A cada instancia creada dentro de una subred se le asigna una dirección IPv4 del rango de esa subred.

- Revisa tu red. Haz clic en el menú de navegación > Red de VPC.

Firewalls

Si deseas obtener más información para usar reglas de firewall para aislar subredes, consulta la documentación de subredes y reglas de firewall.

Cada red tiene un firewall predeterminado que bloquea todo el tráfico entrante a las instancias. Para permitir que ingrese tráfico a una instancia, debes crear reglas de "permiso" para el firewall. Además, el firewall predeterminado permite el tráfico desde las instancias, a menos que lo configures para bloquear las conexiones de salida con una configuración de firewall de "salida". Por lo tanto, según la configuración predeterminada, puedes crear reglas de "permiso" para el tráfico que deseas que ingrese y reglas de "denegación" para el tráfico al que deseas restringir su salida. También puedes crear una política de denegación predeterminada para la salida y prohibir completamente las conexiones externas.

En general, se recomienda configurar la regla de firewall menos permisiva que sea compatible con el tipo de tráfico que intentas pasar. Por ejemplo, si necesitas permitir que llegue tráfico a algunas instancias, pero restringir su llegada a otras, crea reglas que solo permitan el tráfico a las instancias deseadas. Esta configuración más restrictiva es más predecible que una regla de firewall amplia que permite el tráfico a todas las instancias. Si deseas tener reglas de "denegación" que anulen ciertas reglas de "permiso", puedes configurar niveles de prioridad en cada regla, y la regla con la prioridad más baja se evaluará primero. Crear conjuntos grandes y complejos de reglas de anulación puede causar el permiso o bloqueo incorrecto del tráfico.

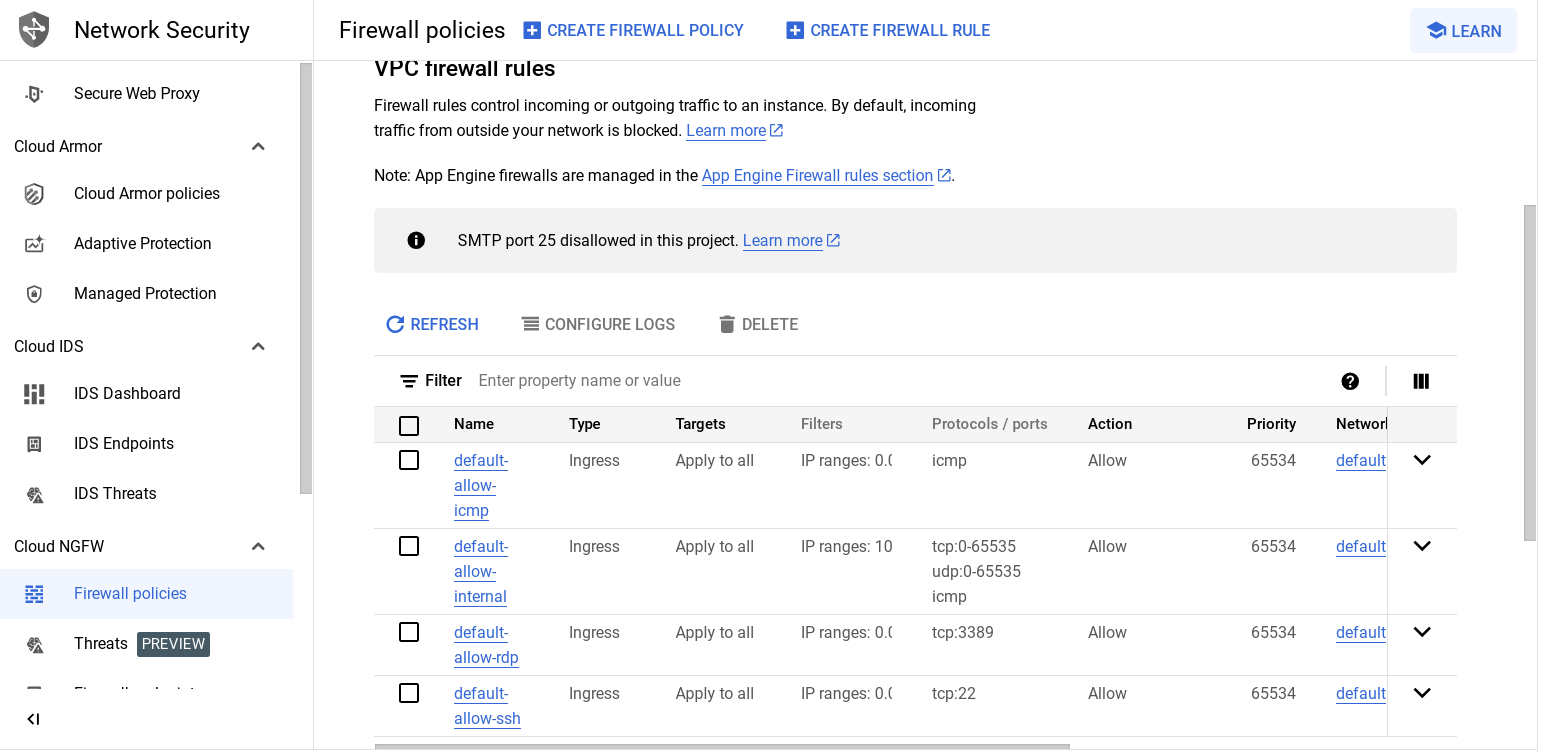

La red predeterminada creó automáticamente reglas de firewall, que se muestran a continuación. Ningún tipo de red creada manualmente creó reglas de firewall en forma automática. Para todas las redes, excepto la predeterminada, debes crear las reglas de firewall que necesites.

Las reglas de firewall de entrada creadas automáticamente para la red predeterminada son las siguientes:

|

|

Permite conexiones de red de cualquier protocolo y puerto entre instancias de la red. |

|

|

Permite conexiones SSH de cualquier fuente a cualquier instancia de la red a través del puerto TCP 22. |

|

|

Permite conexiones RDP de cualquier fuente a cualquier instancia de la red a través del puerto TCP 3389. |

|

|

Permite el tráfico ICMP de cualquier fuente a cualquier instancia de la red. |

- Para revisar las reglas de firewall predeterminadas, en la consola de Cloud, haz clic en el menú de navegación > Red de VPC > Firewall.

Ruta de red

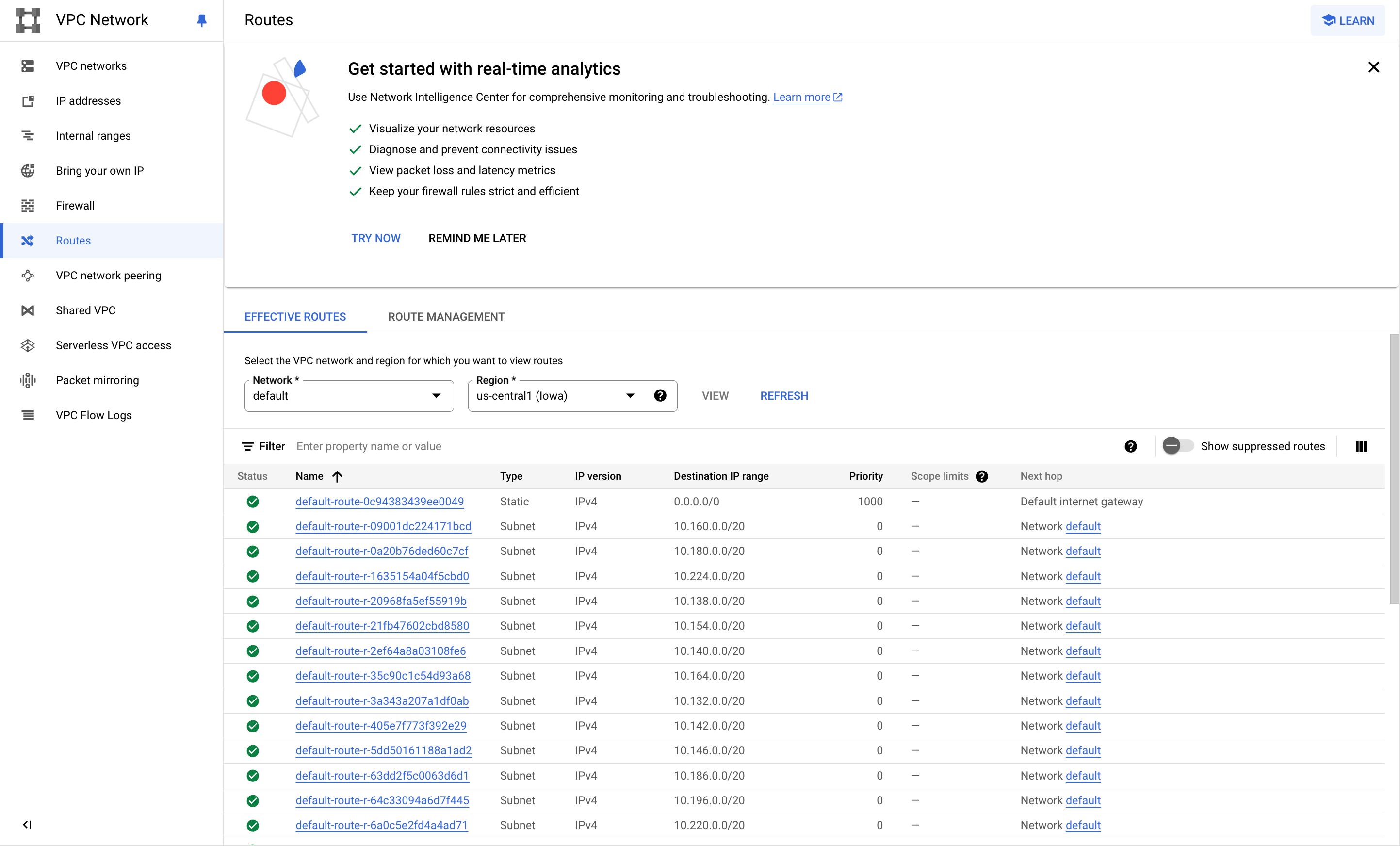

Todas las redes tienen rutas creadas automáticamente a Internet (ruta predeterminada) y a los rangos de IP de la red. Los nombres de las rutas se generan automáticamente y se verán diferentes en cada proyecto.

- Para revisar las rutas predeterminadas, haz clic en el menú de navegación > Red de VPC > Rutas > Selecciona Red y Región para ver las Rutas.

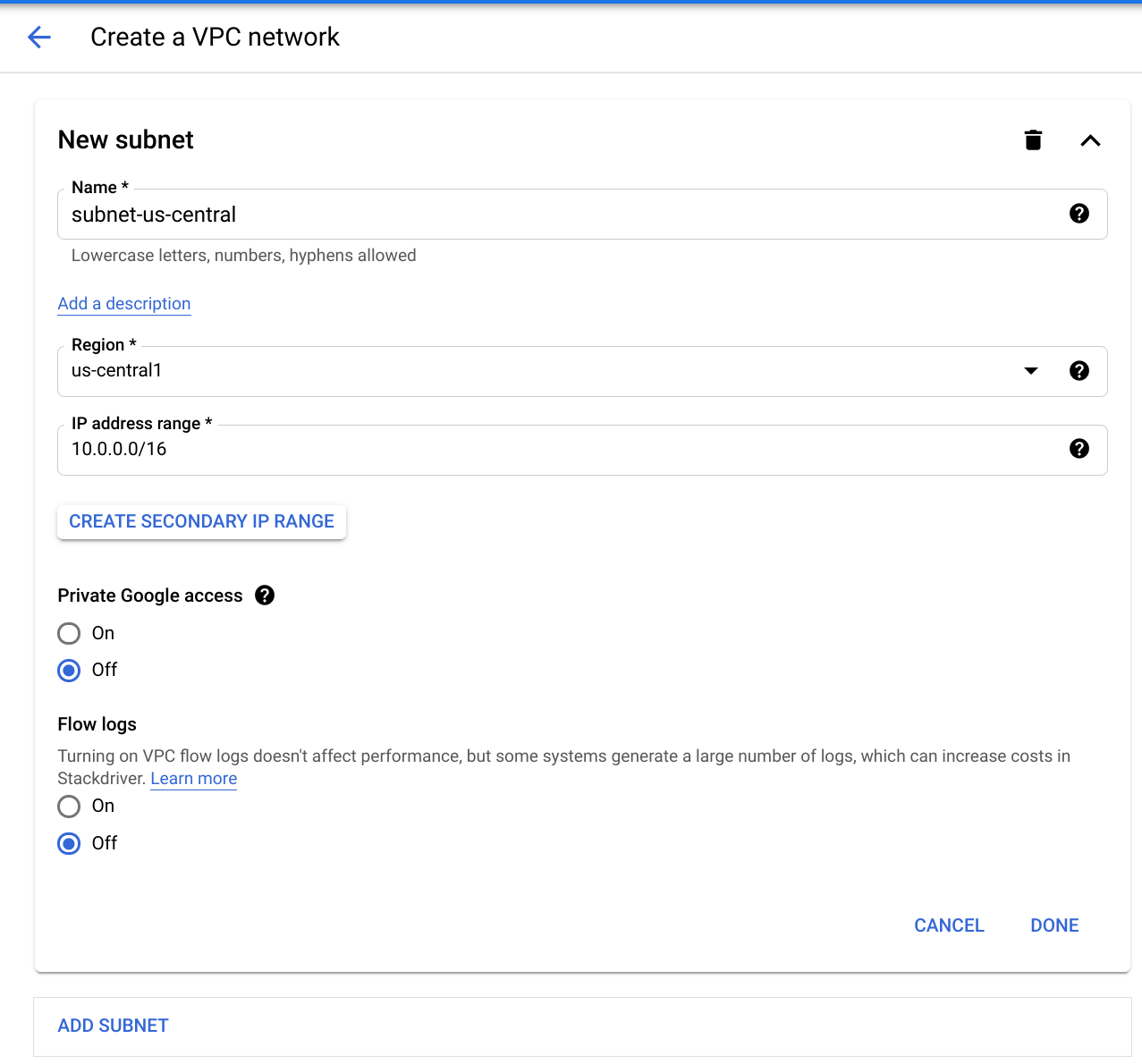

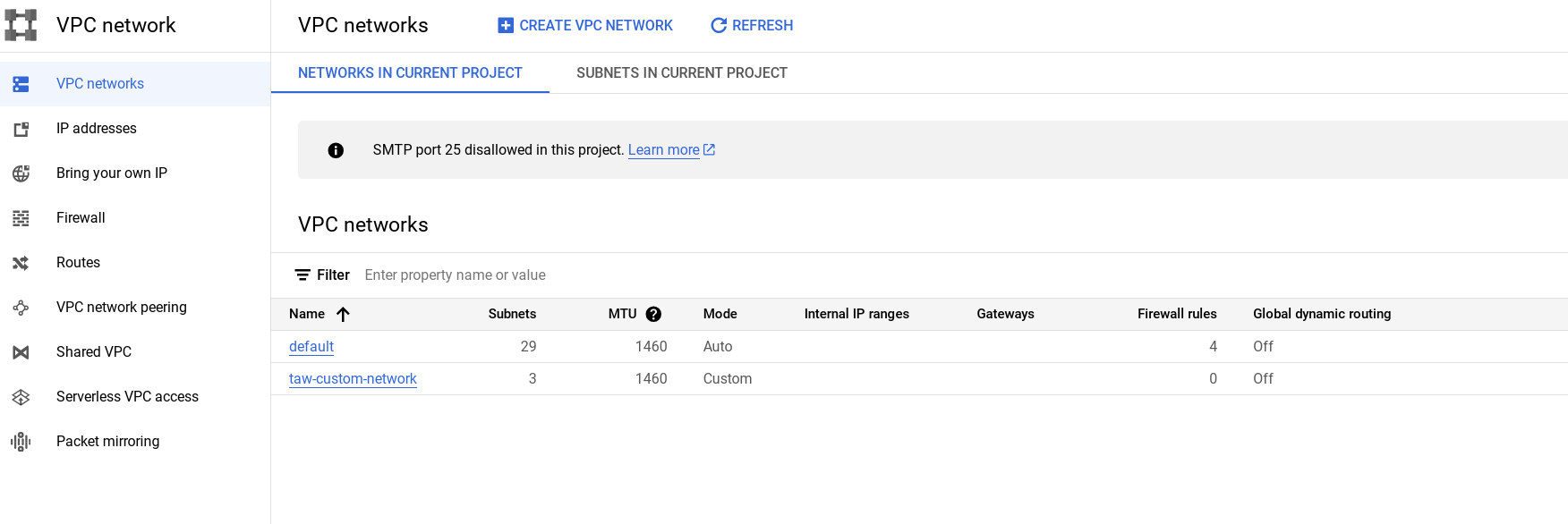

Tarea 2. Crea una red personalizada

Cuando asignes manualmente rangos de subredes, primero crea una red personalizada y, luego, crea las subredes que desees dentro de una región. No tienes que especificar subredes para todas las regiones de inmediato, o puedes directamente no hacerlo, pero no puedes crear instancias en regiones sin subredes definidas.

Cuando crees una subred nueva, su nombre debe ser único en ese proyecto para esa región, incluso entre las redes. El mismo nombre puede aparecer dos veces en un proyecto, siempre que cada uno se encuentre en una región diferente. Debido a que es una subred, no hay un rango IPv4 de nivel de red o una IP de puerta de enlace, por lo que no se mostrará ninguno.

Puedes crear tu red personalizada con la consola o con Cloud Shell. Se te mostrarán ambas opciones, pero tendrás que decidir qué método usar mientras realizas el lab. Por ejemplo, no puedes abordar una sección con las instrucciones para la consola y, luego, hacer la misma sección con la línea de comandos gcloud.

Para crear una red personalizada, sigue estos pasos:

-

Haz clic en el menú de navegación > Red de VPC.

-

Haz clic en Crear red de VPC y asígnale el nombre

taw-custom-network. -

En la pestaña Personalizada, crea lo siguiente:

- Nombre de la subred: subnet-

- Región:

- Rango de direcciones IP:

10.0.0.0/16

- Nombre de la subred: subnet-

-

Haz clic en Listo.

-

Ahora haz clic en Agregar subred y agrega 2 subredes más a sus regiones respectivas:

- subnet-

, , 10.1.0.0/16 - subnet-

, , 10.2.0.0/16

- subnet-

-

Haz clic en Crear para finalizar.

En este punto, la red tiene rutas a Internet y a cualquier instancia que puedas crear. Sin embargo, no tiene reglas de firewall que permitan el acceso a instancias, ni siquiera desde otras instancias. Para permitir el acceso, debes crear reglas de firewall.

Dirígete a la sección Agrega reglas de firewall.

Tarea 3. Agrega reglas de firewall

Para permitir el acceso a instancias de VM, debes aplicar reglas de firewall. En este lab, usarás una etiqueta de instancia para aplicar la regla de firewall a tus instancias de VM. La regla de firewall se aplicará a cualquier VM que use la misma etiqueta de instancia.

- Para empezar, abre el firewall para permitir las solicitudes HTTP de Internet. Luego, agrega más reglas de firewall.

Agrega reglas de firewall por medio de la consola

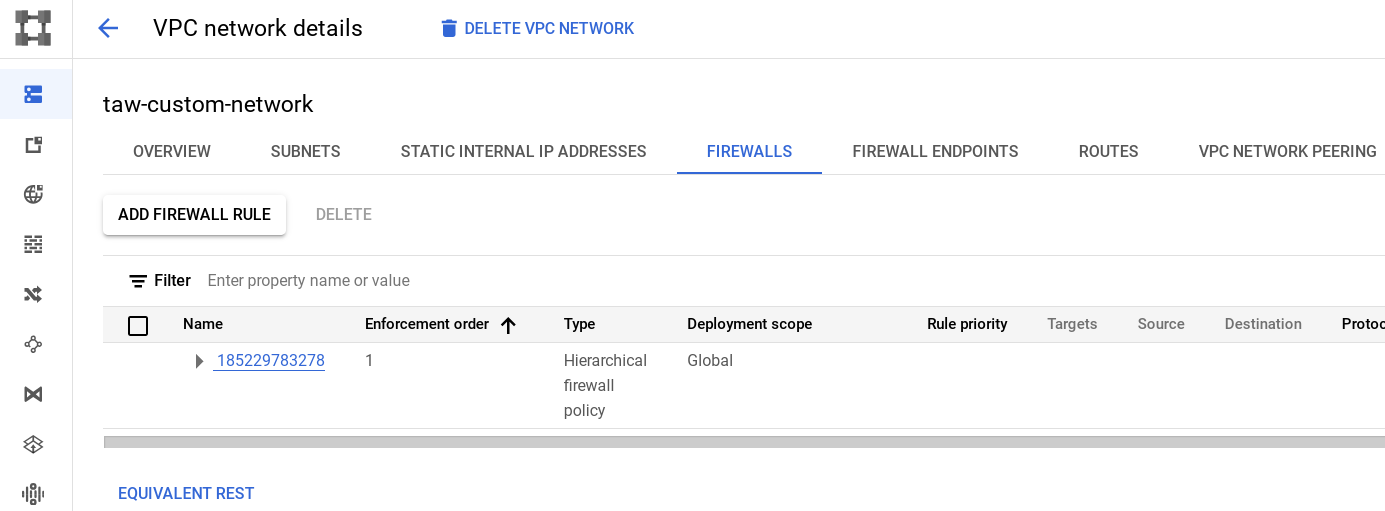

- En la consola de Cloud, navega a Redes de VPC y haz clic en taw-custom-network:

- Haz clic en la pestaña Firewalls y, luego, en Agregar regla de firewall.

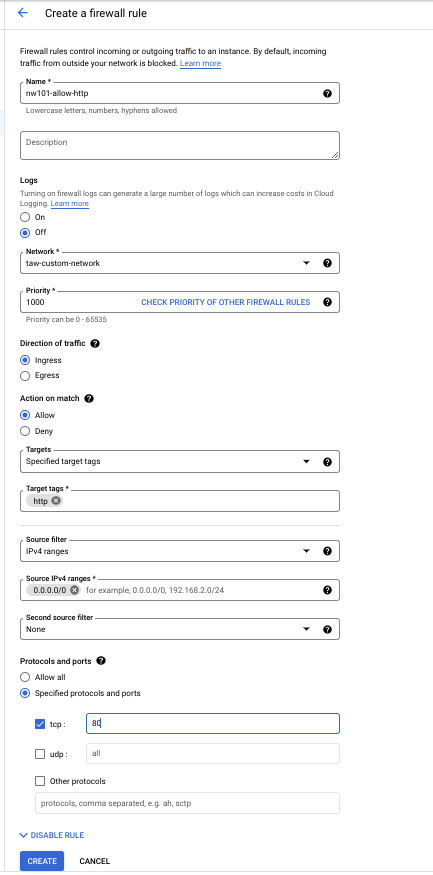

- Ingresa la siguiente información:

|

Campo |

Valor |

Comentarios |

|

Nombre |

nw101-allow-http |

Nombre de la nueva regla |

|

Destinos |

Etiquetas de destino especificadas |

Instancias a las que se aplica la regla de firewall |

|

Etiquetas de destino |

http |

La etiqueta que creamos |

|

Filtro de origen |

Rangos IPv4 |

Abriremos el firewall para cualquier dirección IP de Internet. |

|

Rangos IPv4 de origen |

0.0.0.0/0 |

Abrirás el firewall para cualquier dirección IP de Internet. |

|

Protocolos y puertos |

Selecciona Protocolos y puertos especificados, marca la casilla tcp y escribe 80 |

Solo HTTP |

Tu pantalla se verá de la siguiente manera:

- Haz clic en Crear y espera a que el comando funcione correctamente. A continuación, crearás las reglas de firewall adicionales que necesitarás.

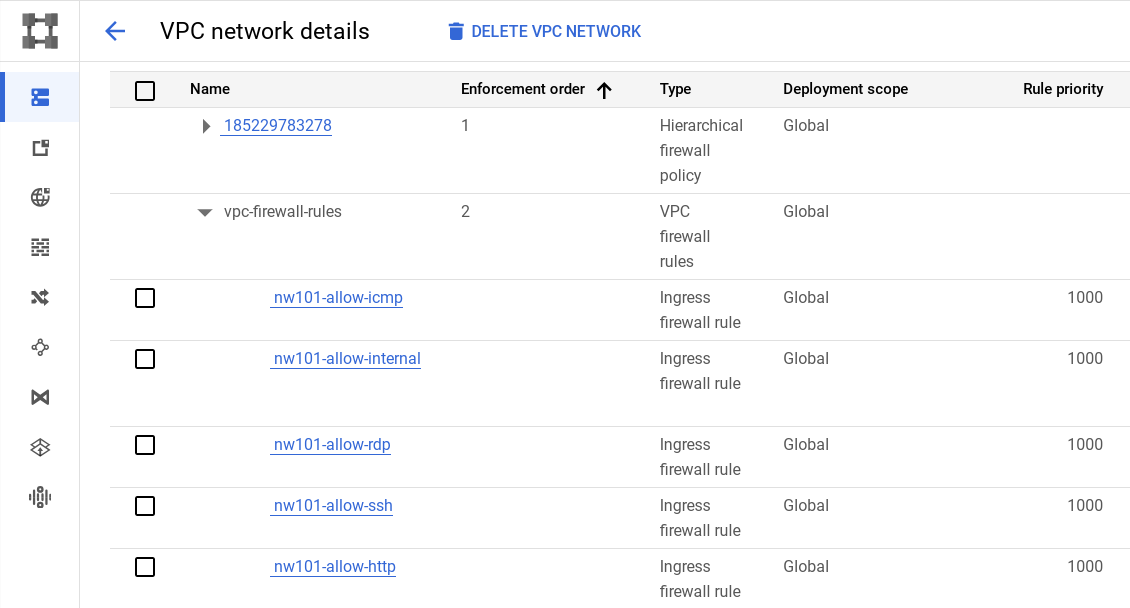

Crea reglas de firewall adicionales

Estas reglas de firewall adicionales permitirán el ICMP, la comunicación interna, el SSH y el RDP. Puedes crearlas con la consola.

- ICMP

|

Campo |

Valor |

Comentarios |

|

Nombre |

nw101-allow-icmp |

Nombre de la nueva regla |

|

Destinos |

Etiquetas de destino especificadas |

Selecciona una opción del menú desplegable Destinos |

|

Etiquetas de destino |

reglas |

etiqueta |

|

Filtro de origen |

Rangos IPv4 |

Abriremos el firewall para cualquier dirección IP de esta lista. |

|

Rangos IPv4 de origen |

0.0.0.0/0 |

Abriremos el firewall para cualquier dirección IP de Internet. |

|

Protocolos y puertos |

Selecciona Protocolos y puertos especificados, otros protocolos y luego escribe icmp |

Los protocolos y puertos a los que se aplica el firewall |

- Comunicación interna

|

Campo |

Valor |

Comentarios |

|

Nombre |

nw101-allow-internal |

Nombre de la nueva regla |

|

Destinos |

Todas las instancias en la red |

Selecciona una opción del menú desplegable Destinos |

|

Filtro de origen |

Rangos IPv4 |

El filtro utilizado para aplicar la regla a fuentes de tráfico específicas |

|

Rangos IPv4 de origen |

10.0.0.0/16, 10.1.0.0/16, 10.2.0.0/16 |

Abriremos el firewall para cualquier dirección IP de Internet. |

|

Protocolos y puertos |

Selecciona Protocolos y puertos especificados, tcp y escribe 0-65535. Luego, marca udp y escribe 0-65535. A continuación, marca Otros protocolos y escribe icmp |

Permite Tcp:0-65535, udp:0-65535,icmp |

- SSH

|

Campo |

Valor |

Comentarios |

|

Nombre |

nw101-allow-ssh |

Nombre de la nueva regla |

|

Destinos |

Etiquetas de destino especificadas |

ssh |

|

Etiquetas de destino |

ssh |

Las instancias a las que aplicas la regla de firewall |

|

Filtro de origen |

Rangos IPv4 |

El filtro utilizado para aplicar la regla a fuentes de tráfico específicas |

|

Rangos IPv4 de origen |

0.0.0.0/0 |

Abriremos el firewall para cualquier dirección IP de Internet. |

|

Protocolos y puertos |

Selecciona Protocolos y puertos especificados, marca la casilla tcp y, luego, escribe 22 |

Permite tcp:22 |

- RDP

|

Campo |

Valor |

Comentarios |

|

Nombre |

nw101-allow-rdp |

Nombre de la nueva regla |

|

Destinos |

Todas las instancias en la red |

Selecciona una opción del menú desplegable Destinos |

|

Filtro de origen |

Rangos IPv4 |

Filtra direcciones IP |

|

Rangos IPv4 de origen |

0.0.0.0/0 |

Abriremos el firewall para cualquier dirección IP de Internet. |

|

Protocolos y puertos |

Selecciona Protocolos y puertos especificados, marca la casilla tcp y, luego, escribe 3389 |

Permite tcp:3389 |

- Usa la consola para revisar las reglas de firewall en tu red. Se verá de la siguiente manera:

Haz clic en Revisar mi progreso para verificar el objetivo.

Finaliza el lab

Cuando completes el lab, haz clic en Finalizar lab. Tu cuenta y los recursos que usaste se quitaron de la plataforma del lab.

Tendrás la oportunidad de calificar tu experiencia en el lab. Selecciona la cantidad de estrellas que corresponda, ingresa un comentario y haz clic en Enviar.

La cantidad de estrellas indica lo siguiente:

- 1 estrella = Muy insatisfecho

- 2 estrellas = Insatisfecho

- 3 estrellas = Neutral

- 4 estrellas = Satisfecho

- 5 estrellas = Muy satisfecho

Puedes cerrar el cuadro de diálogo si no deseas proporcionar comentarios.

Para enviar comentarios, sugerencias o correcciones, usa la pestaña Asistencia.

¡Felicitaciones!

Aprendiste cómo se configuran las redes predeterminadas y las creadas por el usuario, cómo agregar subredes y cómo aplicar reglas de firewall para controlar el acceso.

Capacitación y certificación de Google Cloud

Recibe la formación que necesitas para aprovechar al máximo las tecnologías de Google Cloud. Nuestras clases incluyen habilidades técnicas y recomendaciones para ayudarte a avanzar rápidamente y a seguir aprendiendo. Para que puedas realizar nuestros cursos cuando más te convenga, ofrecemos distintos tipos de capacitación de nivel básico a avanzado: a pedido, presenciales y virtuales. Las certificaciones te ayudan a validar y demostrar tus habilidades y tu conocimiento técnico respecto a las tecnologías de Google Cloud.

Última actualización del manual: 22 de octubre de 2024

Prueba más reciente del lab: 22 de octubre de 2024

Copyright 2024 Google LLC. All rights reserved. Google y el logotipo de Google son marcas de Google LLC. Los demás nombres de productos y empresas pueden ser marcas de las respectivas empresas a las que estén asociados.