Checkpoint

Create a custom network, subnetworks and firewall rules

/ 50

Networking 101

GSP016

Ringkasan

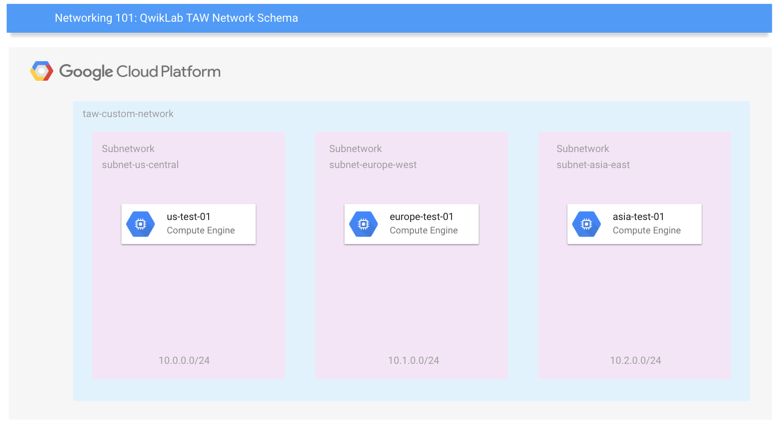

Di lab ini, Anda akan mempelajari cara menjalankan tugas jejaring dasar di Google Cloud (termasuk instance Compute Engine) serta mempelajari perbedaan yang mungkin ada antara Google Cloud dan penyiapan lokal. Anda akan mengembangkan sebuah jaringan dan 3 subnetwork yang akan menghasilkan lingkungan status akhir ini:

Terakhir, Anda akan mempelajari cara membuat aturan firewall dan menggunakan tag instance untuk menerapkan aturan firewall.

Yang akan Anda pelajari

- Konsep dan konstruksi dasar jaringan Google Cloud

- Cara mengonfigurasi jaringan default dan buatan pengguna.

- Cara membuat aturan firewall, dan menggunakan tag instance untuk menerapkan aturan firewall

Penyiapan dan persyaratan

Sebelum mengklik tombol Mulai Lab

Baca petunjuk ini. Lab memiliki timer dan Anda tidak dapat menjedanya. Timer, yang dimulai saat Anda mengklik Start Lab, akan menampilkan durasi ketersediaan resource Google Cloud untuk Anda.

Lab praktik ini dapat Anda gunakan untuk melakukan sendiri aktivitas lab di lingkungan cloud sungguhan, bukan di lingkungan demo atau simulasi. Untuk mengakses lab ini, Anda akan diberi kredensial baru yang bersifat sementara dan dapat digunakan untuk login serta mengakses Google Cloud selama durasi lab.

Untuk menyelesaikan lab ini, Anda memerlukan:

- Akses ke browser internet standar (disarankan browser Chrome).

- Waktu untuk menyelesaikan lab. Ingat, setelah dimulai, lab tidak dapat dijeda.

Cara memulai lab dan login ke Google Cloud Console

-

Klik tombol Start Lab. Jika Anda perlu membayar lab, jendela pop-up akan terbuka untuk memilih metode pembayaran. Di sebelah kiri adalah panel Lab Details dengan info berikut:

- Tombol Open Google Cloud console

- Waktu tersisa

- Kredensial sementara yang harus Anda gunakan untuk lab ini

- Informasi lain, jika diperlukan, untuk menyelesaikan lab ini

-

Klik Open Google Cloud console (atau klik kanan dan pilih Open Link in Incognito Window jika Anda menjalankan browser Chrome).

Lab akan menjalankan resource, lalu membuka tab lain yang menampilkan halaman Sign in.

Tips: Atur tab di jendela terpisah secara berdampingan.

Catatan: Jika Anda melihat dialog Choose an account, klik Use Another Account. -

Jika perlu, salin Username di bawah dan tempel ke dialog Sign in.

{{{user_0.username | "Username"}}} Anda juga dapat menemukan Username di panel Lab Details.

-

Klik Next.

-

Salin Password di bawah dan tempel ke dialog Welcome.

{{{user_0.password | "Password"}}} Anda juga dapat menemukan Password di panel Lab Details.

-

Klik Next.

Penting: Anda harus menggunakan kredensial yang diberikan lab. Jangan menggunakan kredensial akun Google Cloud Anda. Catatan: Menggunakan akun Google Cloud sendiri untuk lab ini dapat dikenai biaya tambahan. -

Klik halaman berikutnya:

- Setujui persyaratan dan ketentuan.

- Jangan tambahkan opsi pemulihan atau autentikasi 2 langkah (karena ini akun sementara).

- Jangan mendaftar uji coba gratis.

Setelah beberapa saat, Konsol Google Cloud akan terbuka di tab ini.

Mengaktifkan Cloud Shell

Cloud Shell adalah mesin virtual yang dilengkapi dengan berbagai alat pengembangan. Mesin virtual ini menawarkan direktori beranda persisten berkapasitas 5 GB dan berjalan di Google Cloud. Cloud Shell menyediakan akses command-line untuk resource Google Cloud Anda.

- Klik Activate Cloud Shell

di bagian atas konsol Google Cloud.

Setelah terhubung, Anda sudah diautentikasi, dan project ditetapkan ke PROJECT_ID Anda. Output berisi baris yang mendeklarasikan PROJECT_ID untuk sesi ini:

gcloud adalah alat command line untuk Google Cloud. Alat ini sudah terinstal di Cloud Shell dan mendukung pelengkapan command line.

- (Opsional) Anda dapat menampilkan daftar nama akun yang aktif dengan perintah ini:

-

Klik Authorize.

-

Output Anda sekarang akan terlihat seperti ini:

Output:

- (Opsional) Anda dapat menampilkan daftar project ID dengan perintah ini:

Output:

Contoh output:

gcloud yang lengkap di Google Cloud, baca panduan ringkasan gcloud CLI.

Memahami Region dan Zona

Resource Compute Engine tertentu berada di bawah zona atau region. Region adalah lokasi geografis spesifik tempat Anda dapat menjalankan resource. Setiap region memiliki satu atau beberapa zona. Misalnya, region us-central1 menunjukkan satu region di Amerika Serikat Bagian Tengah yang memiliki zona us-central1-a, us-central1-b, us-central1-c, dan us-central1-f.

| Region | Zona |

|---|---|

| Amerika Serikat Bagian Barat | us-west1-a, us-west1-b |

| Amerika Serikat Bagian Tengah | us-central1-a, us-central1-b, us-central1-d, us-central1-f |

| Amerika Serikat Bagian Timur | us-east1-b, us-east1-c, us-east1-d |

| Eropa Barat | europe-west1-b, europe-west1-c, europe-west1-d |

| Asia Timur | asia-east1-a, asia-east1-b, asia-east1-c |

Resource yang ada di suatu zona disebut sebagai resource zona. Instance dan persistent disk mesin virtual berada di bawah zona. Untuk memasang persistent disk ke instance mesin virtual, kedua resource harus berada di zona yang sama. Demikian pula, jika Anda ingin menetapkan alamat IP statis ke satu instance, instance tersebut harus berada di region yang sama dengan IP statis.

Konsep Jaringan Google Cloud

Di Google Cloud Platform, jaringan menyediakan koneksi data ke dalam dan keluar dari resource cloud Anda (sebagian besar berupa instance Compute Engine). Mengamankan Jaringan sangatlah penting dalam mengamankan data dan mengontrol akses ke resource Anda.

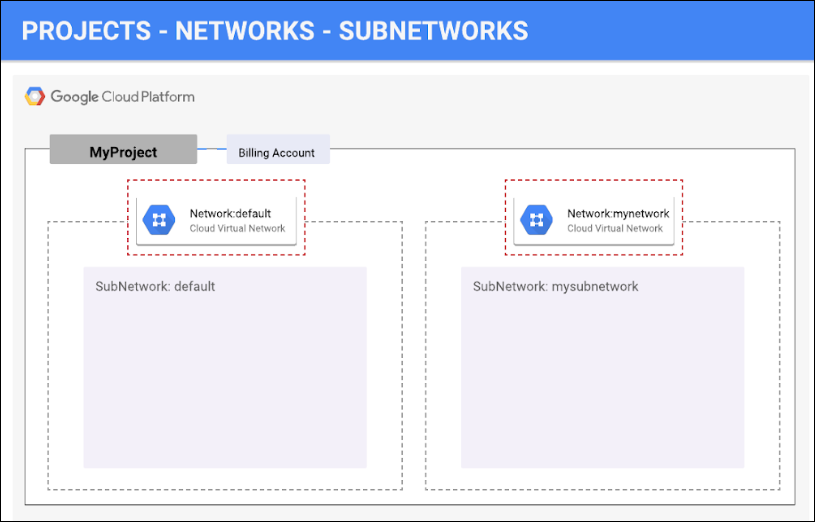

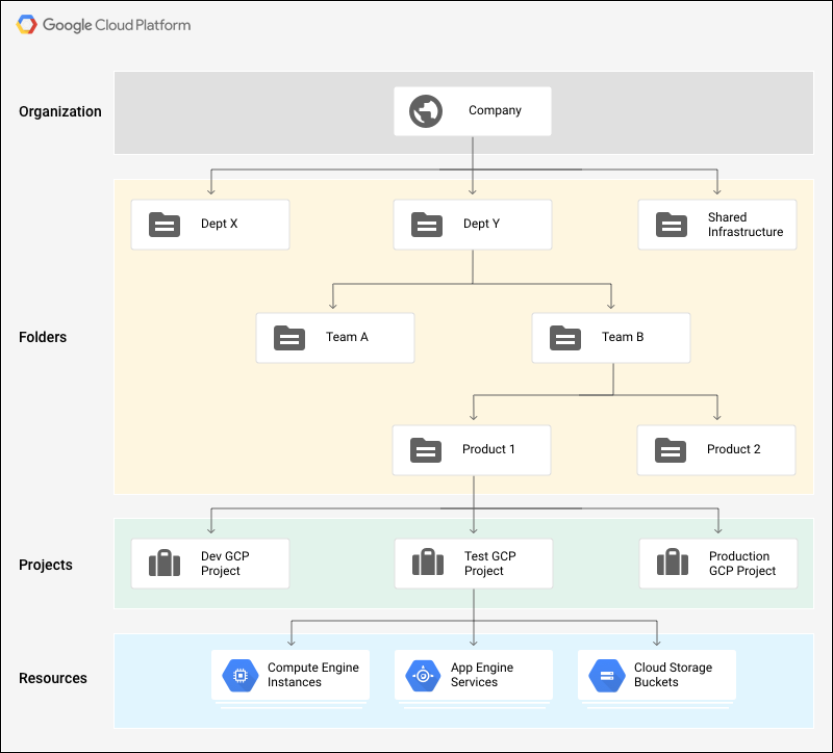

Google Cloud Platform mendukung Project, Jaringan, dan Subnetwork guna menyediakan pengisolasian yang logis dan fleksibel untuk resource yang tidak terkait.

Project adalah container terluar dan digunakan untuk mengelompokkan resource yang memiliki batas kepercayaan yang sama. Banyak developer memetakan Project ke tim karena setiap Project memiliki kebijakan akses (IAM) dan daftar anggotanya sendiri. Project juga berfungsi sebagai kolektor detail penagihan dan kuota yang mencerminkan konsumsi resource. Project mencakup Jaringan yang berisi Subnetwork, Aturan firewall, dan Rute (lihat diagram arsitektur di bawah untuk ilustrasinya).

Jaringan menghubungkan resource satu sama lain dan ke dunia luar secara langsung. Dengan menggunakan Firewall, Jaringan juga menampung kebijakan akses untuk koneksi masuk dan keluar. Jaringan dapat bersifat Global (menawarkan skalabilitas horizontal di beberapa Region) atau Regional (menawarkan latensi rendah di dalam satu Region).

Subnetwork memungkinkan Anda mengelompokkan resource terkait (instance Compute Engine) ke dalam ruang alamat pribadi RFC1918. Subnetwork hanya dapat bersifat Regional. Subnetwork dapat berada dalam mode otomatis atau mode kustom.

- Jaringan mode otomatis memiliki satu subnet per region, dengan gateway dan rentang IP yang telah ditentukan. Subnet ini dibuat secara otomatis saat Anda membuat jaringan mode otomatis, dan setiap subnet memiliki nama yang sama dengan jaringan keseluruhan.

- Jaringan mode kustom tidak memiliki subnet pada waktu pembuatan. Untuk membuat instance dalam jaringan mode kustom, pertama-tama Anda perlu membuat subnetwork di region tersebut dan menentukan rentang IP. Jaringan mode kustom dapat memiliki satu atau beberapa subnet per region, atau tidak memilikinya sama sekali.

Menetapkan region dan zona

Resource Compute Engine tertentu berada di region dan zona. Region adalah lokasi geografis spesifik tempat Anda dapat menjalankan resource. Setiap region memiliki satu atau beberapa zona.

Jalankan perintah gcloud berikut di Cloud Shell guna menetapkan region dan zona default untuk lab Anda:

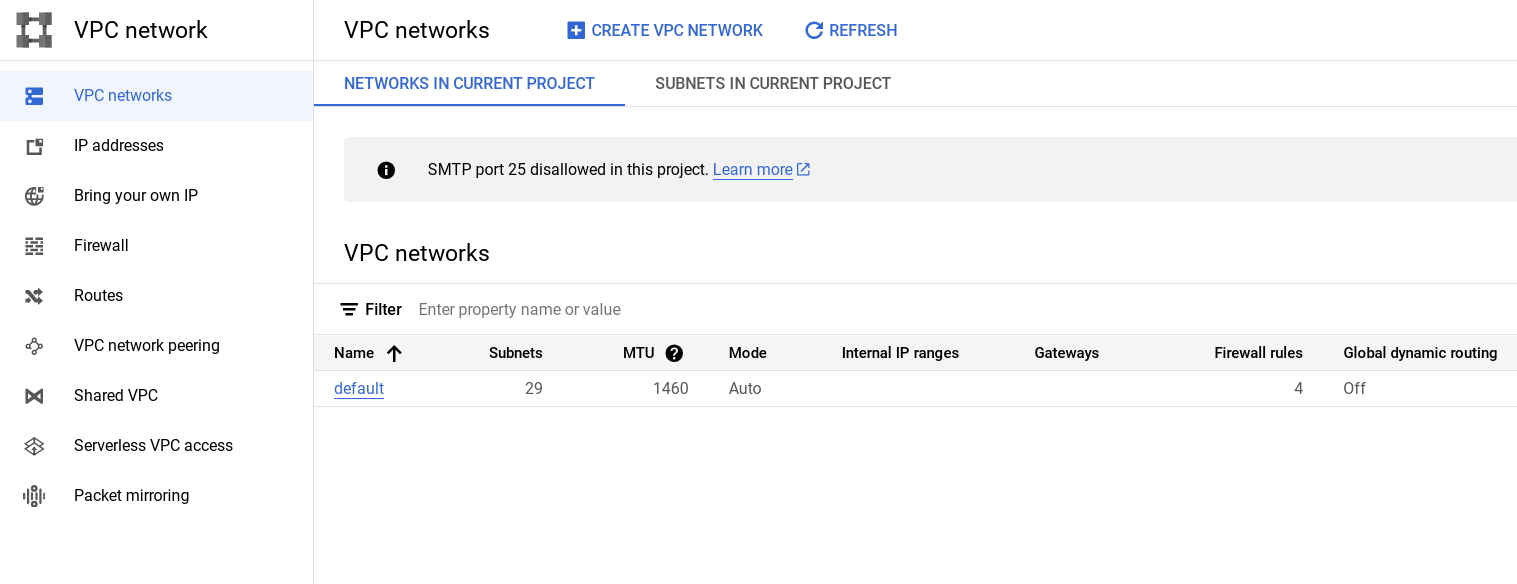

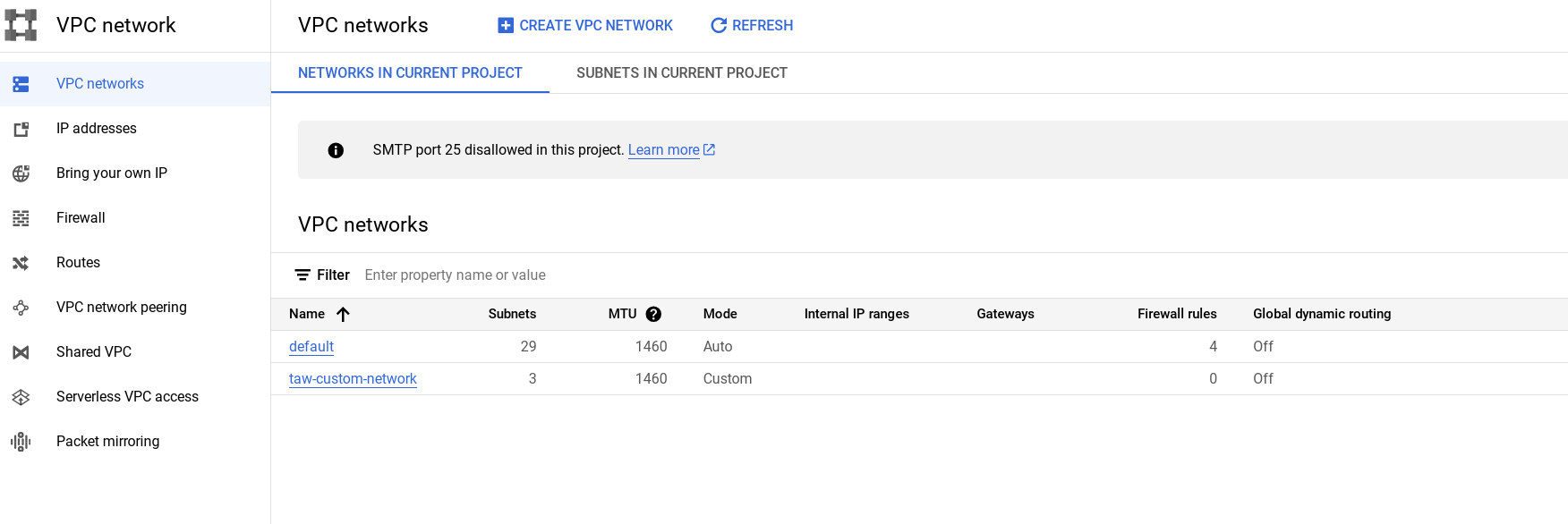

Tugas 1. Meninjau jaringan default

Saat project baru dibuat, konfigurasi jaringan default akan menyediakan sebuah jaringan subnet otomatis ke setiap region. Anda dapat membuat hingga empat jaringan tambahan dalam sebuah project. Jaringan tambahan ini dapat berupa jaringan subnet otomatis, jaringan subnet kustom, atau jaringan lama.

Setiap instance yang dibuat di dalam subnetwork diberi alamat IPv4 dari rentang subnetwork tersebut.

- Tinjau jaringan Anda. Klik Navigation menu > VPC network.

Firewall

Untuk mengetahui informasi selengkapnya tentang cara menggunakan aturan firewall untuk mengisolasi subnetwork, baca bagian mengenai subnetwork dan aturan firewall.

Tiap jaringan memiliki firewall default yang memblokir semua traffic masuk ke instance. Untuk mengizinkan traffic masuk ke instance, Anda harus membuat aturan "izinkan" untuk firewall tersebut. Selain itu, firewall default mengizinkan traffic dari instance kecuali jika Anda mengonfigurasinya untuk memblokir koneksi keluar menggunakan konfigurasi firewall "keluar". Oleh karena itu, secara default Anda dapat membuat aturan "izinkan" untuk traffic ingress yang ingin Anda teruskan, dan aturan "tolak" untuk traffic egress yang ingin Anda batasi. Anda juga dapat membuat kebijakan tolak default untuk traffic keluar dan mencegah koneksi eksternal sepenuhnya.

Secara umum, sebaiknya konfigurasi aturan firewall yang paling tidak permisif yang akan mendukung jenis traffic yang ingin Anda teruskan. Misalnya, jika Anda perlu mengizinkan traffic untuk menjangkau sebagian instance, tetapi perlu membatasi traffic untuk menjangkau sebagian yang lain, buatlah aturan yang mengizinkan traffic ke instance yang dikehendaki saja. Konfigurasi yang lebih ketat ini lebih mudah diprediksi dibandingkan aturan firewall luas yang mengizinkan traffic ke semua instance. Jika Anda ingin aturan "tolak" mengganti aturan "izinkan" tertentu, Anda dapat menetapkan level prioritas di setiap aturan, dan aturan dengan nomor prioritas paling rendah akan dievaluasi terlebih dahulu. Membuat set aturan pengganti yang luas dan kompleks dapat mengakibatkan diizinkannya atau diblokirnya traffic yang tidak dikehendaki.

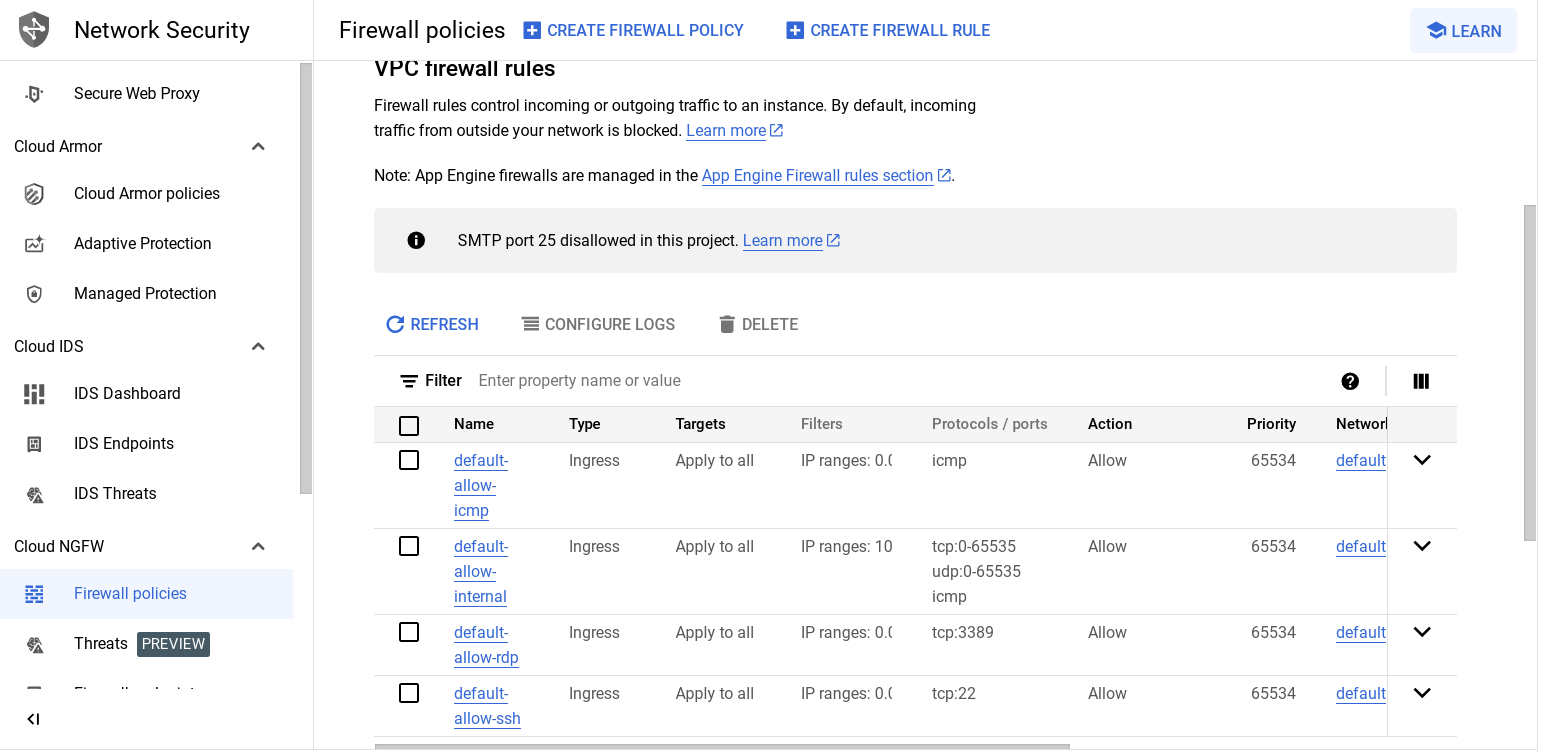

Jaringan default secara otomatis membuat aturan firewall, seperti yang ditampilkan di bawah. Jaringan jenis apa pun yang dibuat secara manual tidak secara otomatis membuat aturan firewall. Anda harus membuat aturan firewall yang Anda perlukan untuk semua jaringan, kecuali jaringan default.

Aturan firewall ingress yang otomatis dibuat untuk jaringan default adalah sebagai berikut:

|

|

Memungkinkan koneksi jaringan dari protokol dan port mana pun antara instance pada jaringan. |

|

|

Memungkinkan koneksi SSH dari sumber apa pun ke setiap instance pada jaringan melalui TCP port 22. |

|

|

Memungkinkan koneksi RDP dari sumber apa pun ke setiap instance pada jaringan melalui TCP port 3389. |

|

|

Memungkinkan traffic ICMP dari sumber apa pun ke tiap instance pada jaringan. |

- Untuk meninjau aturan Firewall default, di konsol Cloud, klik Navigation menu > VPC network > Firewall.

Rute jaringan

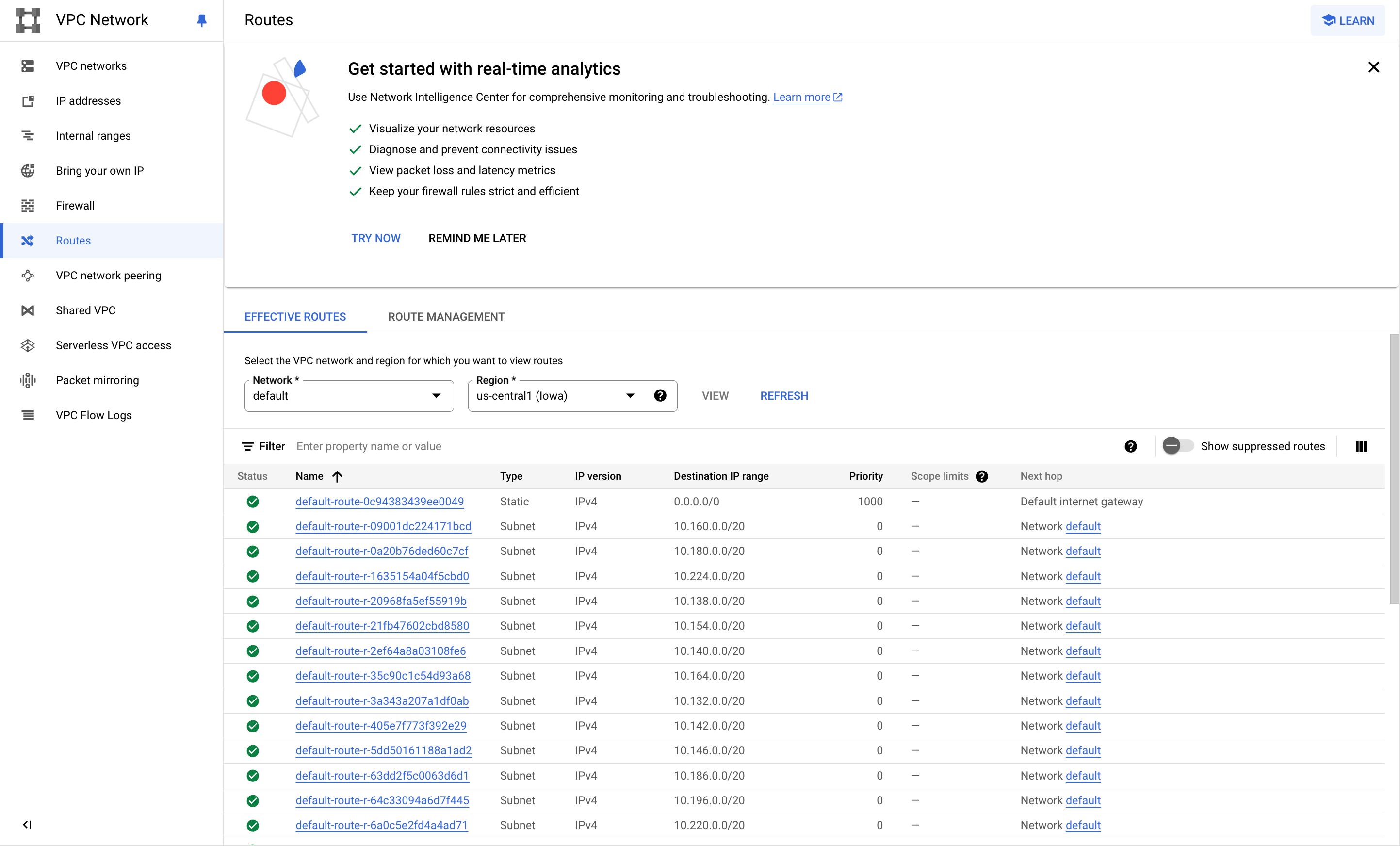

Semua jaringan memiliki rute ke Internet (rute default) dan ke rentang IP di jaringan yang dibuat secara otomatis. Nama rute dibuat secara otomatis dan terlihat berbeda untuk tiap project.

- Untuk meninjau rute default, klik Navigation menu > VPC network > Routes > Pilih Network dan Region untuk meninjau Routes.

Tugas 2. Membuat jaringan kustom

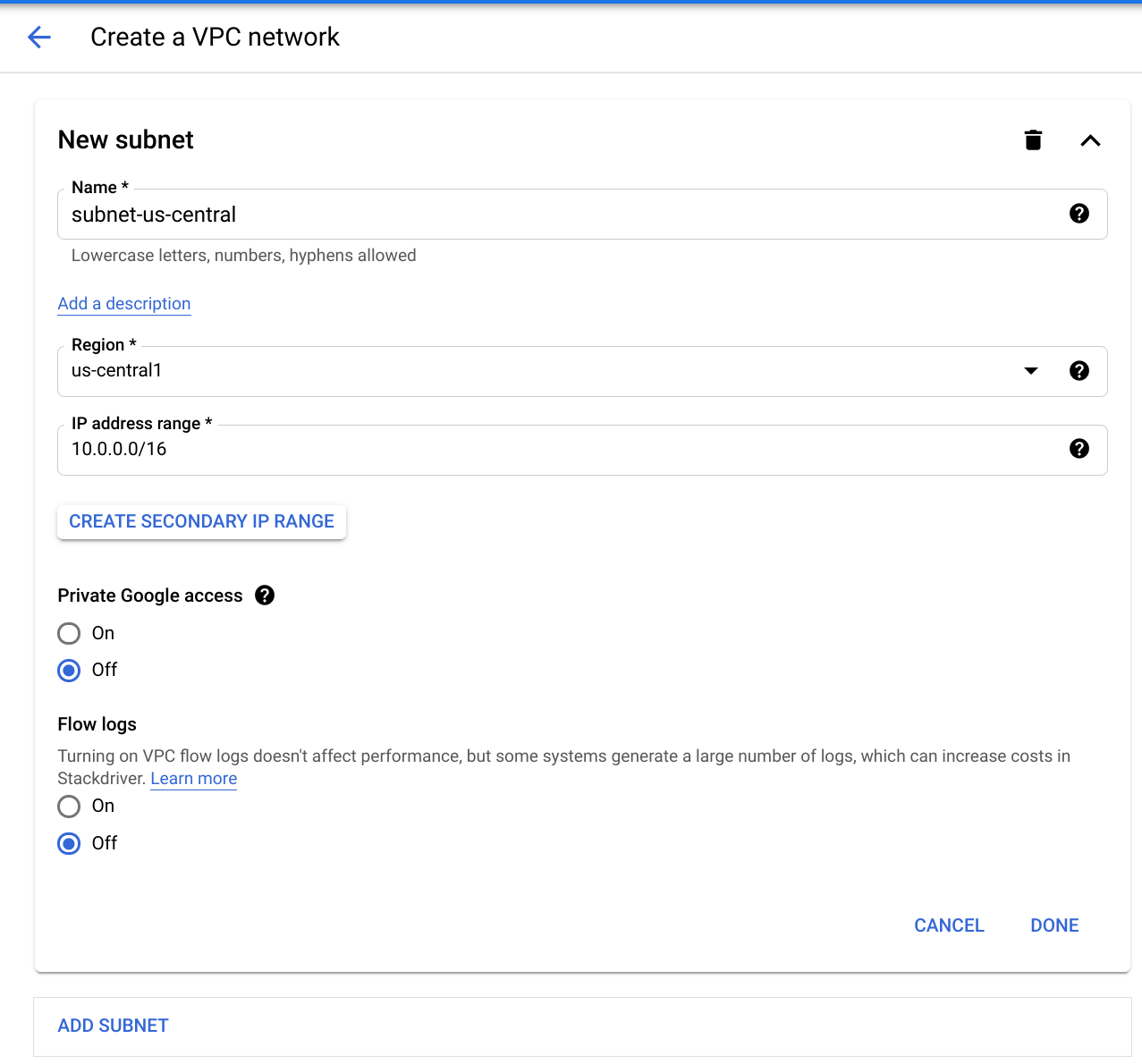

Saat menetapkan rentang subnetwork secara manual, pertama-tama Anda membuat jaringan kustom, lalu membuat subnet yang diinginkan dalam sebuah region. Anda tidak perlu segera menentukan subnetwork untuk semua region, atau bahkan tidak perlu sama sekali, tetapi Anda tidak dapat membuat instance di region yang belum memiliki subnetwork yang ditetapkan.

Saat Anda membuat subnetwork baru, Anda harus menggunakan nama yang unik dalam project tersebut untuk region tersebut, bahkan di seluruh jaringan. Dua nama yang sama dapat muncul bersamaan dalam sebuah project, asalkan keduanya berada di region berbeda. Karena ini adalah subnetwork, tidak ada rentang IPv4 tingkat jaringan atau Gateway IP, sehingga tidak ada yang ditampilkan.

Anda dapat membuat jaringan kustom dengan konsol atau Cloud Shell. Anda akan ditunjukkan cara menggunakan keduanya, tetapi Anda harus memutuskan metode yang akan digunakan saat mengikuti lab ini. Misalnya, Anda tidak dapat menyelesaikan sebuah bagian menggunakan petunjuk untuk konsol, kemudian beralih untuk menyelesaikan bagian yang sama menggunakan command line gcloud.

Untuk membuat jaringan kustom:

-

Klik Navigation menu > VPC network.

-

Klik Create VPC Network, lalu beri nama dengan

taw-custom-network. -

Pada tab Custom, buat:

- Subnet name: subnet-

- Region:

- IP address range:

10.0.0.0/16

- Subnet name: subnet-

-

Klik Done.

-

Sekarang klik Add Subnet lalu tambahkan 2 subnet lainnya di masing-masing region:

- subnet-

, , 10.1.0.0/16 - subnet-

, , 10.2.0.0/16

- subnet-

-

Klik Create untuk menyelesaikan prosesnya.

Pada tahap ini, jaringan memiliki rute ke Internet dan ke semua instance yang mungkin Anda buat. Tetapi jaringan belum memiliki aturan firewall yang mengizinkan akses ke instance, bahkan dari instance lainnya. Untuk mengizinkan akses, Anda harus membuat aturan firewall.

Lanjutkan ke bagian Menambahkan aturan firewall.

Tugas 3. Menambahkan aturan firewall

Untuk mengizinkan akses ke instance VM, Anda harus menerapkan aturan firewall. Untuk lab ini, Anda akan menggunakan tag instance untuk menerapkan aturan firewall ke instance VM Anda. Aturan firewall akan diterapkan ke tiap VM menggunakan tag instance yang sama.

- Mulailah dengan membuka firewall untuk mengizinkan permintaan Internet HTTP, lalu tambahkan aturan firewall lainnya.

Menambahkan aturan firewall menggunakan Konsol

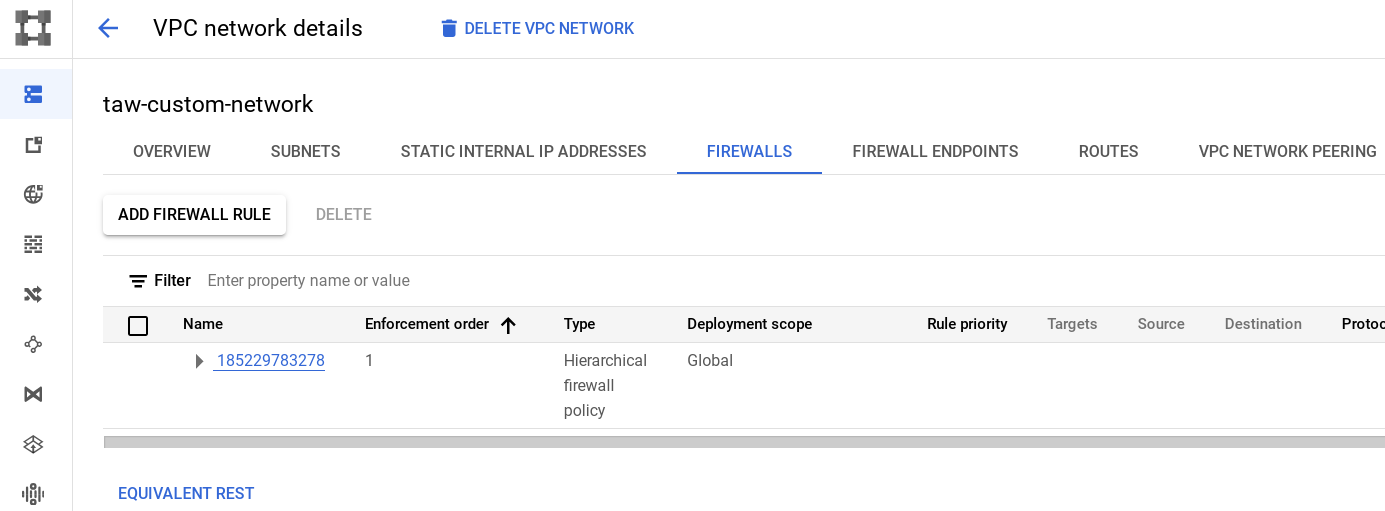

- Di konsol Cloud, buka VPC networks lalu klik taw-custom-network:

- Klik tab Firewalls, lalu Add Firewall rule.

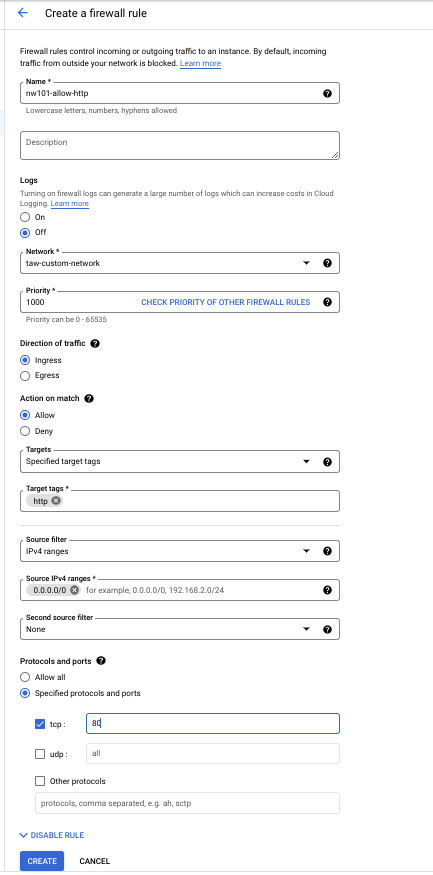

- Masukkan info berikut:

|

Kolom |

Nilai |

Komentar |

|

Name |

nw101-allow-http |

Nama aturan baru |

|

Targets |

Specified target tags |

Instance yang menerapkan aturan firewall. |

|

Target tags |

http |

Tag yang kita buat |

|

Source filter |

IPv4 ranges |

Kita akan membuka firewall untuk semua alamat IP dari Internet. |

|

Source IPv4 ranges |

0.0.0.0/0 |

Anda akan membuka firewall untuk semua alamat IP dari Internet. |

|

Protocols and ports |

Pilih Specified protocols and ports, lalu centang kotak tcp, dan ketik 80 |

Khusus HTTP |

Layar Anda akan terlihat seperti ini:

- Klik Create dan tunggu hingga perintah selesai. Berikutnya, Anda akan membuat aturan firewall tambahan yang diperlukan.

Membuat aturan firewall tambahan

Aturan firewall tambahan ini akan mengizinkan ICMP, komunikasi internal, SSH, dan RDP. Anda dapat membuatnya menggunakan Konsol.

- ICMP

|

Kolom |

Nilai |

Komentar |

|

Name |

nw101-allow-icmp |

Nama aturan baru |

|

Targets |

Specified target tags |

Pilih dari menu drop-down Targets |

|

Target tags |

rules |

tag |

|

Source filter |

IPv4 ranges |

Kita akan membuka firewall untuk semua alamat IP pada daftar ini. |

|

Source IPv4 ranges |

0.0.0.0/0 |

Kita akan membuka firewall untuk semua alamat IP dari Internet. |

|

Protocols and ports |

Pilih Specified protocols and ports, other protocols, lalu ketik icmp |

Protokol dan port yang menerapkan firewall |

- Komunikasi Internal

|

Kolom |

Nilai |

Komentar |

|

Name |

nw101-allow-internal |

Nama aturan baru |

|

Targets |

All instances in the network |

Pilih dari menu drop-down Targets |

|

Source filter |

IPv4 ranges |

Filter yang digunakan untuk menerapkan aturan ke sumber traffic tertentu |

|

Source IPv4 ranges |

10.0.0.0/16, 10.1.0.0/16, 10.2.0.0/16 |

Kita akan membuka firewall untuk semua alamat IP dari Internet. |

|

Protocols and ports |

Pilih Specified protocols and ports, lalu centang tcp dan ketik 0-65535; centang udp ketik 0-65535; centang Other protocols , dan ketik icmp |

Mengizinkan Tcp:0-65535, udp:0-65535,icmp |

- SSH

|

Kolom |

Nilai |

Komentar |

|

Name |

nw101-allow-ssh |

Nama aturan baru |

|

Targets |

Specified target tags |

ssh |

|

Target tags |

ssh |

Instance yang Anda pilih untuk menerapkan aturan firewall |

|

Source filter |

IPv4 ranges |

Filter yang digunakan untuk menerapkan aturan ke sumber traffic tertentu |

|

Source IPv4 ranges |

0.0.0.0/0 |

Kita akan membuka firewall untuk semua alamat IP dari Internet. |

|

Protocols and ports |

Pilih Specified protocols and ports, centang kotak tcp, lalu ketik 22 |

Mengizinkan tcp:22 |

- RDP

|

Kolom |

Nilai |

Komentar |

|

Name |

nw101-allow-rdp |

Nama aturan baru |

|

Targets |

All instances in the network |

Pilih dari menu drop-down Targets |

|

Source filter |

IPv4 ranges |

Filter alamat IP |

|

Source IPv4 ranges |

0.0.0.0/0 |

Kita akan membuka firewall untuk semua alamat IP dari Internet. |

|

Protocols and ports |

Pilih Specified protocols and ports, centang tcp, lalu ketik 3389 |

Mengizinkan tcp:3389 |

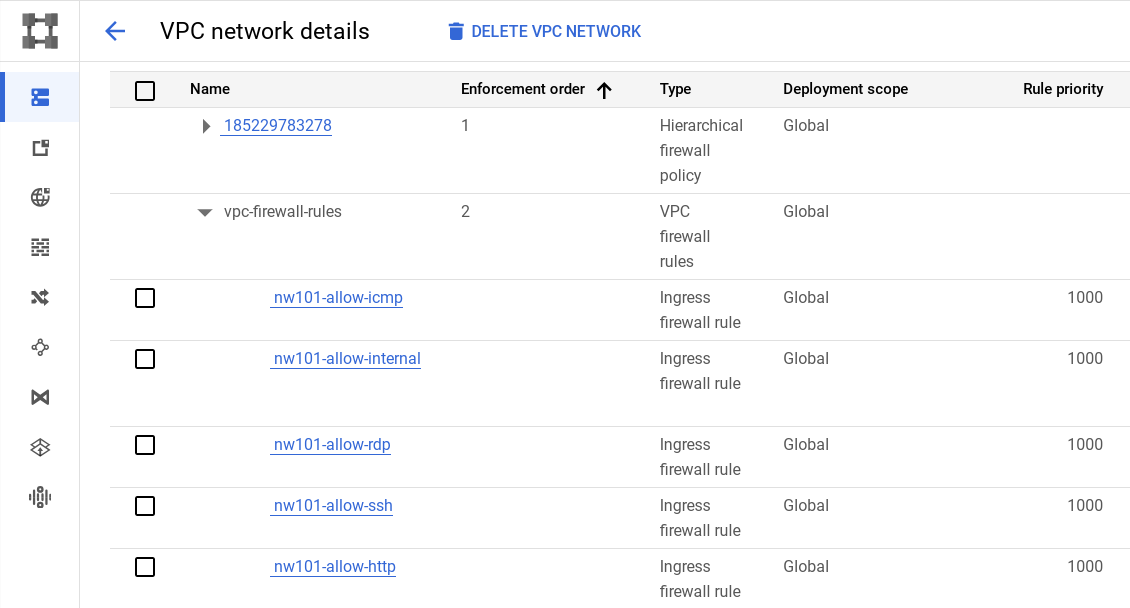

- Gunakan Konsol untuk meninjau aturan firewall di jaringan Anda. Kodenya akan terlihat seperti berikut:

Klik Check my progress untuk memverifikasi tujuan.

Mengakhiri lab Anda

Setelah Anda menyelesaikan lab, klik End Lab. Akun dan resource yang Anda gunakan dipindahkan dari platform lab.

Anda akan diberi kesempatan untuk menilai pengalaman menggunakan lab. Pilih jumlah bintang yang sesuai, ketik komentar, lalu klik Submit.

Makna jumlah bintang:

- 1 bintang = Sangat tidak puas

- 2 bintang = Tidak puas

- 3 bintang = Netral

- 4 bintang = Puas

- 5 bintang = Sangat puas

Anda dapat menutup kotak dialog jika tidak ingin memberikan masukan.

Untuk masukan, saran, atau koreksi, gunakan tab Support.

Selamat

Anda telah mempelajari cara mengonfigurasi Jaringan default dan yang dibuat pengguna, cara menambahkan subnet, dan menerapkan aturan firewall untuk mengontrol akses.

Sertifikasi dan pelatihan Google Cloud

...membantu Anda mengoptimalkan teknologi Google Cloud. Kelas kami mencakup keterampilan teknis dan praktik terbaik untuk membantu Anda memahami dengan cepat dan melanjutkan proses pembelajaran. Kami menawarkan pelatihan tingkat dasar hingga lanjutan dengan opsi on demand, live, dan virtual untuk menyesuaikan dengan jadwal Anda yang sibuk. Sertifikasi membantu Anda memvalidasi dan membuktikan keterampilan serta keahlian Anda dalam teknologi Google Cloud.

Manual Terakhir Diperbarui pada 22 Oktober 2024

Lab Terakhir Diuji pada 22 Oktober 2024

Hak cipta 2024 Google LLC Semua hak dilindungi undang-undang. Google dan logo Google adalah merek dagang dari Google LLC. Semua nama perusahaan dan produk lain mungkin adalah merek dagang masing-masing perusahaan yang bersangkutan.