检查点

Create a custom network, subnetworks and firewall rules

/ 50

網路基本概念 - Networking

GSP016

總覽

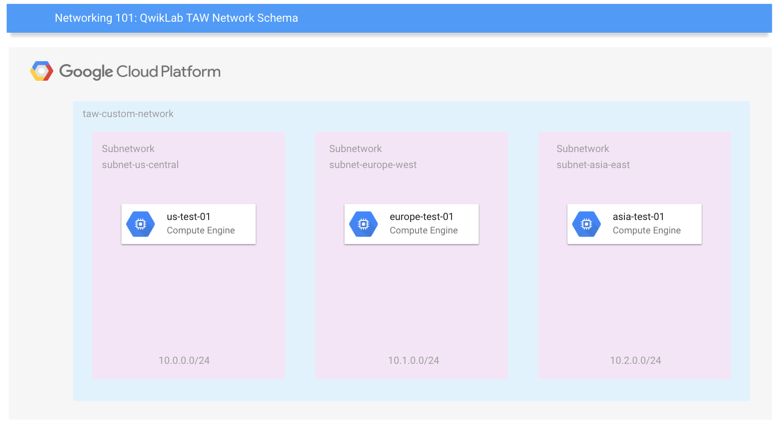

在本實驗室中,您將瞭解如何在 Google Cloud (包括 Compute Engine 執行個體) 執行基本的網路工作,以及 Google Cloud 與 on-premises 設定可能有哪些差異。您會設定 1 個網路和 3 個子網路,這些元素會形成下列最終環境:

最後,您將瞭解如何建立防火牆規則,並使用執行個體標記來套用防火牆規則。

課程內容

- Google Cloud 網路的基本概念和結構

- 如何設定預設與使用者建立的網路

- 如何建立防火牆規則,並使用執行個體標記來套用防火牆規則

設定和需求

點選「Start Lab」按鈕前的須知事項

請詳閱以下操作說明。研究室活動會計時,而且中途無法暫停。點選「Start Lab」 後就會開始計時,讓您瞭解有多少時間可以使用 Google Cloud 資源。

您將在真正的雲端環境中完成實作研究室活動,而不是在模擬或示範環境。為達此目的,我們會提供新的暫時憑證,讓您用來在研究室活動期間登入及存取 Google Cloud。

如要完成這個研究室活動,請先確認:

- 您可以使用標準的網際網路瀏覽器 (Chrome 瀏覽器為佳)。

- 是時候完成研究室活動了!別忘了,活動一開始將無法暫停。

如何開始研究室及登入 Google Cloud 控制台

-

按一下「Start Lab」(開始研究室) 按鈕。如果研究室會產生費用,畫面中會出現選擇付款方式的彈出式視窗。左側的「Lab Details」窗格會顯示下列項目:

- 「Open Google Cloud console」按鈕

- 剩餘時間

- 必須在這個研究室中使用的暫時憑證

- 完成這個實驗室所需的其他資訊 (如有)

-

點選「Open Google Cloud console」;如果使用 Chrome 瀏覽器,也能按一下滑鼠右鍵,然後選取「在無痕式視窗中開啟連結」。

接著,實驗室會啟動相關資源並開啟另一個分頁,當中顯示「登入」頁面。

提示:您可以在不同的視窗中並排開啟分頁。

注意:如果頁面中顯示「選擇帳戶」對話方塊,請點選「使用其他帳戶」。 -

如有必要,請將下方的 Username 貼到「登入」對話方塊。

{{{user_0.username | "Username"}}} 您也可以在「Lab Details」窗格找到 Username。

-

點選「下一步」。

-

複製下方的 Password,並貼到「歡迎使用」對話方塊。

{{{user_0.password | "Password"}}} 您也可以在「Lab Details」窗格找到 Password。

-

點選「下一步」。

重要事項:請務必使用實驗室提供的憑證,而非自己的 Google Cloud 帳戶憑證。 注意:如果使用自己的 Google Cloud 帳戶來進行這個實驗室,可能會產生額外費用。 -

按過後續的所有頁面:

- 接受條款及細則。

- 由於這是臨時帳戶,請勿新增救援選項或雙重驗證機制。

- 請勿申請免費試用。

Google Cloud 控制台稍後會在這個分頁開啟。

啟動 Cloud Shell

Cloud Shell 是搭載多項開發工具的虛擬機器,提供永久的 5 GB 主目錄,而且在 Google Cloud 中運作。Cloud Shell 提供指令列存取權,方便您使用 Google Cloud 資源。

- 點按 Google Cloud 控制台上方的「啟用 Cloud Shell」圖示

。

連線完成即代表已通過驗證,且專案已設為您的 PROJECT_ID。輸出內容中有一行宣告本工作階段 PROJECT_ID 的文字:

gcloud 是 Google Cloud 的指令列工具,已預先安裝於 Cloud Shell,並支援 Tab 鍵自動完成功能。

- (選用) 您可以執行下列指令來列出使用中的帳戶:

-

點按「授權」。

-

輸出畫面應如下所示:

輸出內容:

- (選用) 您可以使用下列指令來列出專案 ID:

輸出內容:

輸出內容範例:

gcloud 的完整說明,請前往 Google Cloud 並參閱「gcloud CLI overview guide」(gcloud CLI 總覽指南)。

瞭解區域和可用區

某些 Compute Engine 資源專屬於特定的區域或可用區。「區域」是您可以執行資源的特定地理位置,每個區域會有一或多個「可用區」。舉例來說,us-central1 區域是指美國中部,其中有 us-central1-a、us-central1-b、us-central1-c 和 us-central1-f 等多個可用區。

| 區域 | 可用區 |

|---|---|

| 美國西部 | us-west1-a、us-west1-b |

| 美國中部 | us-central1-a、us-central1-b、us-central1-d、us-central1-f |

| 美國東部 | us-east1-b、us-east1-c、us-east1-d |

| 西歐 | europe-west1-b、europe-west1-c、europe-west1-d |

| 東亞 | asia-east1-a、asia-east1-b、asia-east1-c |

可用區中的資源稱為「可用區資源」,像是虛擬機器執行個體和永久磁碟。如要將永久磁碟連接至虛擬機器執行個體,這兩項資源都必須位於同一個可用區。同樣地,如要將靜態 IP 位址指派給執行個體,這兩項資源的所在區域也須相同。

Google Cloud 網路概念

在 Google Cloud Platform 中,網路提供了數據連線,讓您連入/連出雲端資源 (大部分是 Compute Engine 執行個體)。維護網路安全是保護資料及控管資源存取權的關鍵。

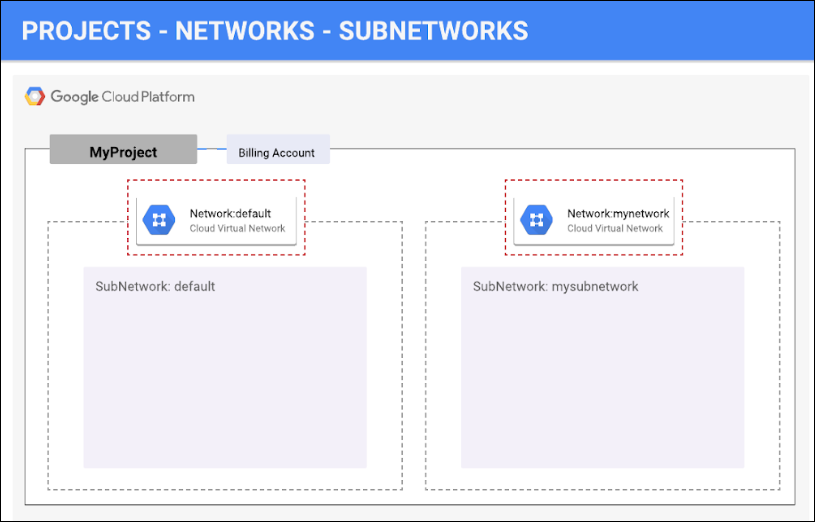

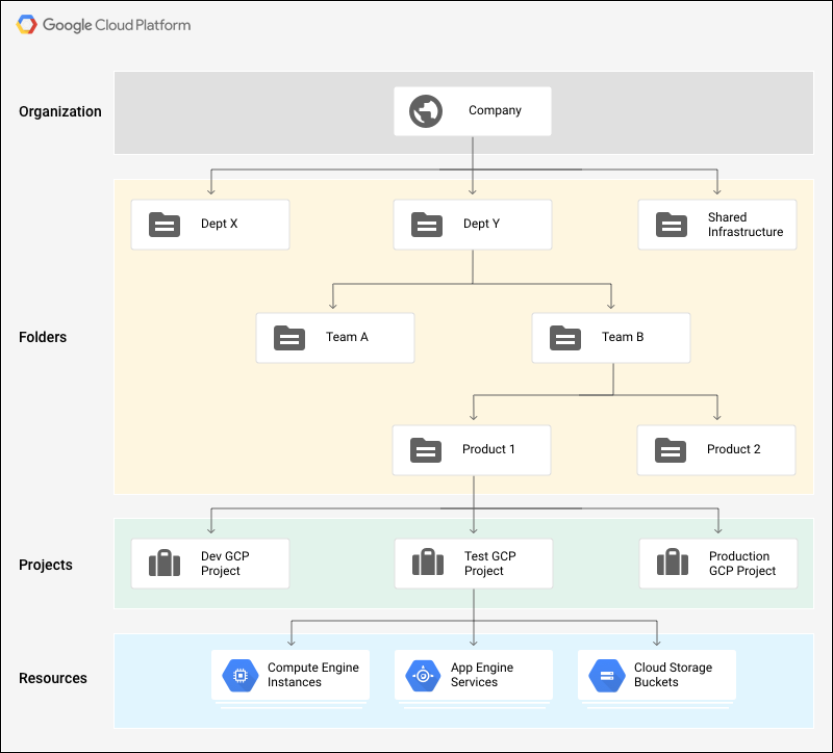

Google Cloud Platform 支援專案、網路和子網路,可以按邏輯彈性隔開不相關的資源區。

專案是最外層的容器,可將使用相同信任範圍的資源分成一組。許多開發人員會將專案對應至團隊,因為每項專案都有專屬的存取權政策 (IAM) 和成員清單。專案也可以匯總帳單和配額詳細資料,讓您掌握資源用量。專案含有網路,網路內含子網路、防火牆規則和路徑 (請參閱下方的架構示意圖)。

網路可以直接讓資源相互連結,並連線至外部環境。網路會使用防火牆,並存有傳入與傳出連線的存取權政策。網路分為「全域」和「區域性」兩種,前者可以在多個區域中提供水平擴充性,後者則能在單一區域中提供低延遲的優勢。

子網路可讓您將相關資源 (Compute Engine 執行個體) 歸入 RFC1918 私人位址空間。子網路均為「區域性」,可能採用自動模式或自訂模式。

- 在自動模式網路中,每個區域都有一個子網路,每個子網路均含預先定義的 IP 範圍和閘道。建立自動模式網路時就會自動建立這些子網路,各子網路的名稱與整個網路相同。

- 建立自訂模式網路時,系統不會建立子網路。如要在自訂模式網路中建立執行個體,您必須先在該區域中建立子網路,然後指定 IP 範圍。在自訂模式網路中,每個區域可能會有零個、一個或多個子網路。

設定區域和可用區

某些 Compute Engine 資源專屬於特定的區域和可用區。「區域」是您可以執行資源的特定地理位置,每個區域中會有一或多個「可用區」。

請在 Cloud Shell 執行下列 gcloud 指令,設定研究室的預設區域和可用區:

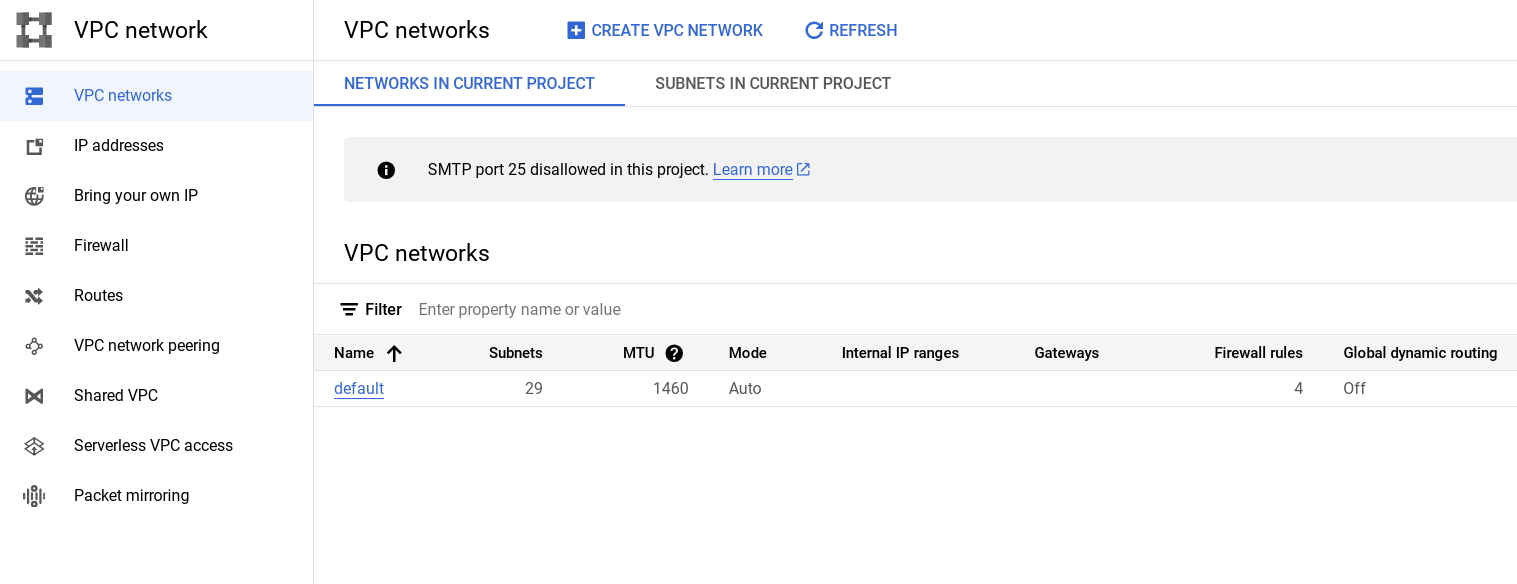

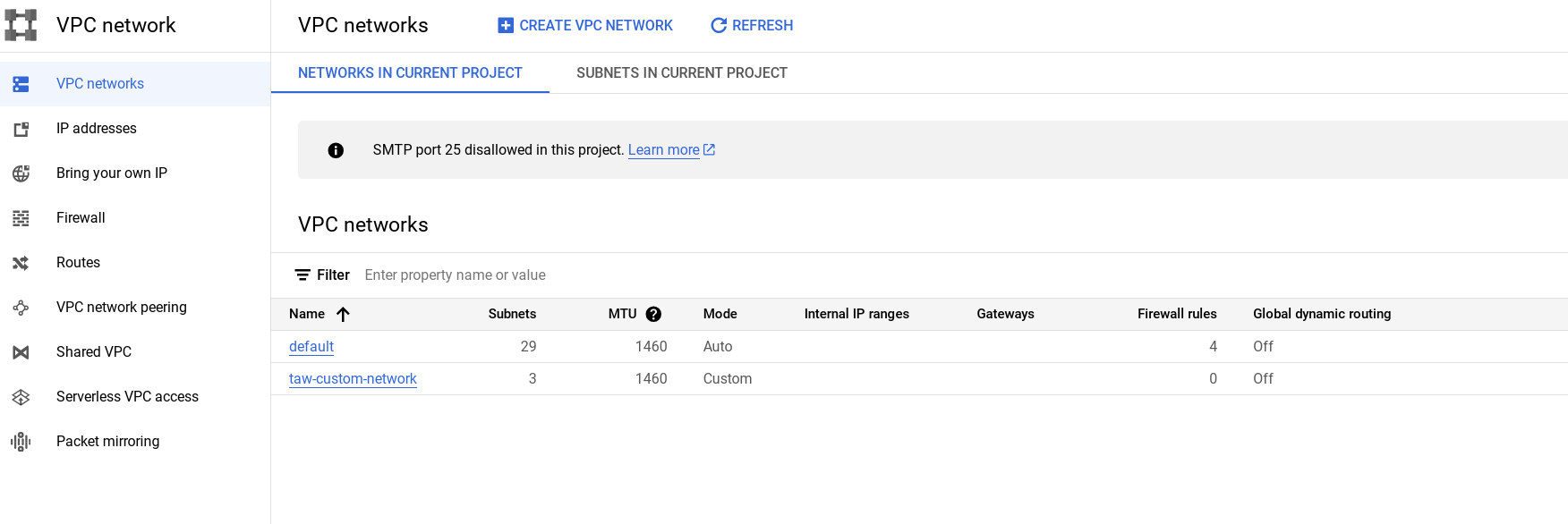

工作 1:查看預設網路

建立新專案,預設的網路設定會為各個區域提供一個自動子網路。一項專案最多可建立四個額外的網路,這些網路可以是自動子網路、自訂子網路或舊版網路。

對於在子網路內建立的各個執行個體,系統會指派該子網路範圍內的 IPv4 位址。

- 查看網路:依序點選「導覽選單」圖示 >「虛擬私有雲網路」。

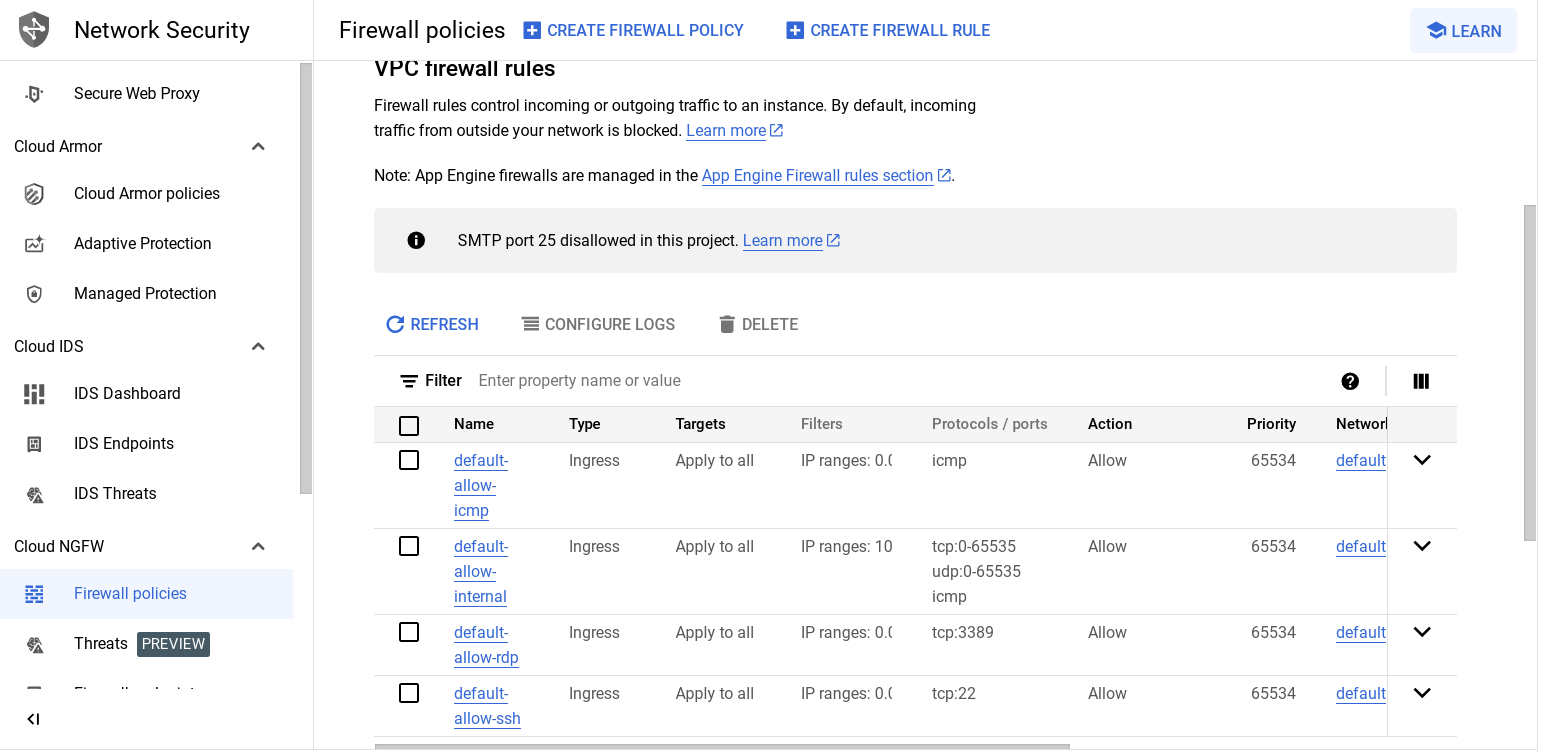

防火牆

如要進一步瞭解如何使用防火牆規則來隔離子網路,請參閱子網路和防火牆規則相關說明。

每個網路都有預設防火牆,會封鎖所有傳入執行個體的流量。如要允許流量進入執行個體,必須為防火牆建立「允許」規則。此外,除非透過「輸出」防火牆設定,將預設防火牆設為封鎖傳出連線,否則該防火牆會允許從執行個體傳出的流量。因此在預設情況下,您可以對要開放輸入的流量建立「允許」規則,對要限制輸出的流量建立「拒絕」規則。您也能對輸出流量建立預設拒絕政策,完全禁止對外連線。

一般而言,建議做法是根據要傳送的流量,設定最嚴格且支援該類流量的防火牆規則。舉例來說,如需允許流量傳送至某些執行個體,不得傳至其他執行個體,請建立規則,允許流量只能傳至預定的執行個體。相較於允許流量傳入所有執行個體的廣泛型防火牆規則,這種限制較多的設定會比較容易預測。如果希望「拒絕」規則覆寫特定「允許」規則,您可以為各項規則設定優先等級,優先順序編號最小的規則會先評估。建立複雜的大型覆寫規則集,可能會導致系統允許或封鎖不在預定範圍內的流量。

預設網路已自動建立防火牆規則,如下所示。所有類型的手動建立網路都不會自動建立防火牆規則。除了預設網路外,您必須根據需求為所有網路建立防火牆規則。

預設網路自動建立的 ingress 防火牆規則如下:

|

|

允許網路中執行個體之間的任何通訊協定及通訊埠網路連線。 |

|

|

允許使用 TCP 通訊埠 22 從任何來源透過 SSH 連至網路中的任何執行個體。 |

|

|

允許使用 TCP 通訊埠 3389 從任何來源透過 RDP 連至網路中的任何執行個體。 |

|

|

允許從任何來源透過 ICMP 傳送流量至網路中的任何執行個體。 |

- 如要查看預設防火牆規則,請前往 Cloud 控制台,依序點選「導覽選單」圖示 >「虛擬私有雲網路」>「防火牆」。

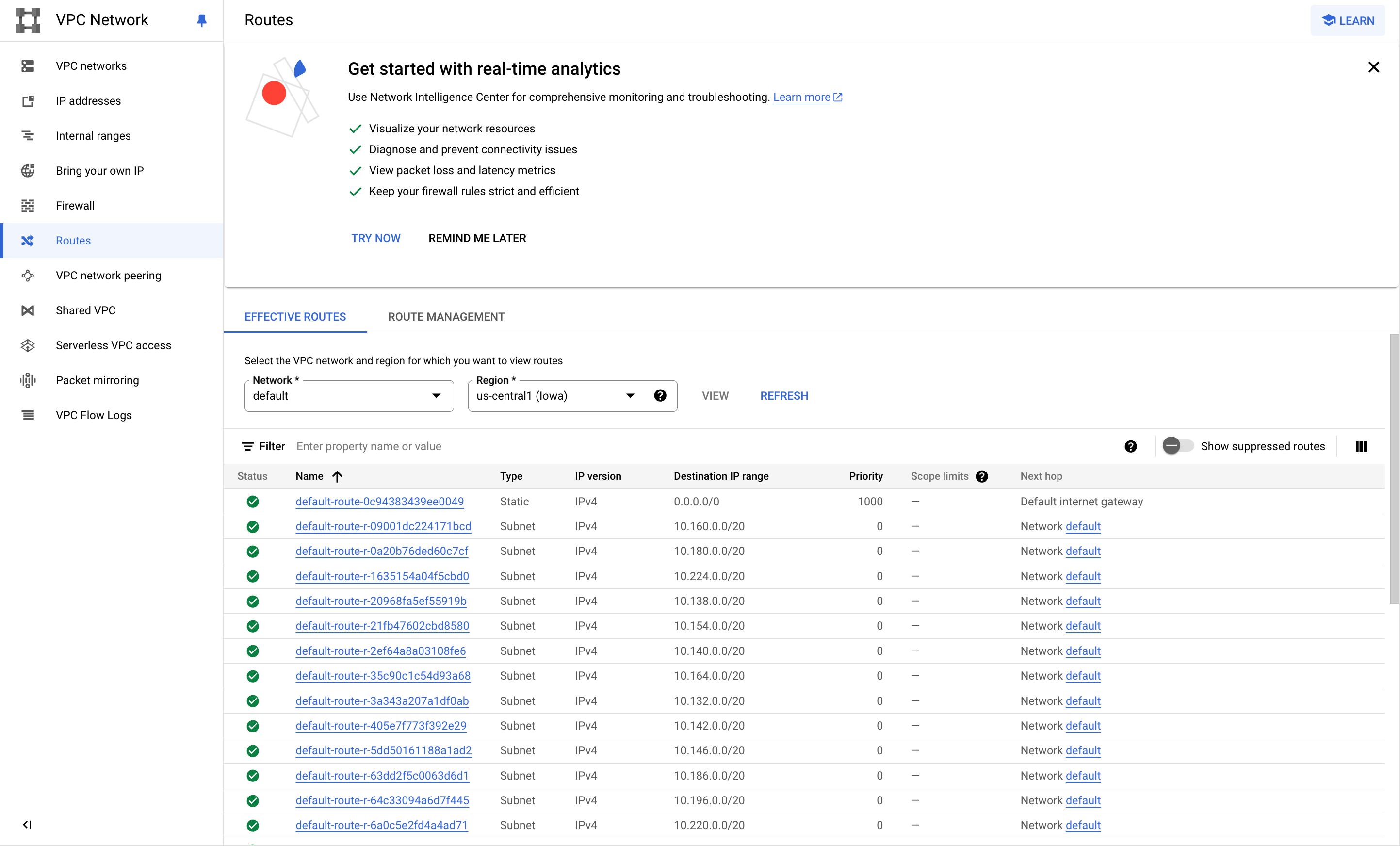

網路路徑

所有網路都有自動建立的路徑,可通往網際網路 (預設路徑) 和網路中的 IP 範圍。路徑名稱是由系統自動產生,會因個別專案而異。

- 如要查看預設路徑,請依序點選「導覽選單」圖示 >「虛擬私有雲網路」>「路徑」,選取網路和區域即可查看路徑。

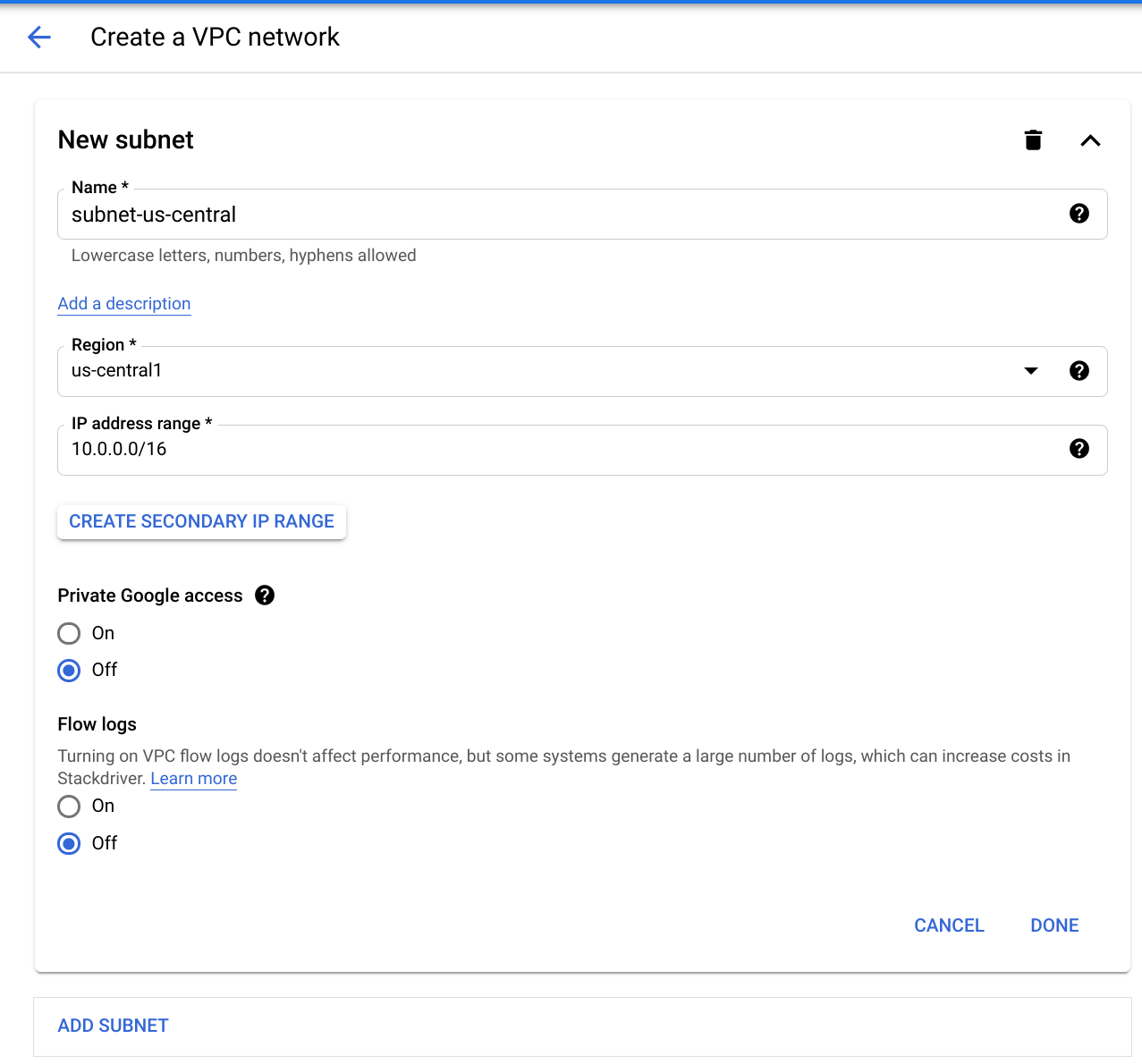

工作 2:建立自訂網路

手動指派子網路範圍時,必須先建立自訂網路,再於特定區域內建立所需的子網路。您不必立即為所有區域指定子網路,甚至完全不需要這麼做,但未定義子網路的區域無法建立執行個體。

建立新的子網路時,須採用專屬名稱,在該專案的該區域內,甚至在各個網路中都不得重複。在同一項專案中,只要所屬區域不同,相同的名稱可使用兩次。子網路沒有網路層級的 IPv4 範圍或閘道 IP,因此兩者都不會顯示。

您可以透過控制台或 Cloud Shell 建立自訂網路。兩種選項都會顯示,但在參加研究室時,必須決定要使用哪一種方法。舉例來說,您無法根據控制台操作說明完成某個部分,再透過 gcloud 指令列完成同一個部分。

建立自訂網路:

-

依序點選「導覽選單」圖示 >「虛擬私有雲網路」。

-

點選「建立虛擬私有雲網路」,並命名為

taw-custom-network。 -

在「自訂」分頁建立下列項目:

- 子網路名稱:subnet-

- 區域:

- IP 位址範圍:

10.0.0.0/16

- 子網路名稱:subnet-

-

點選「完成」。

-

接著點選「新增子網路」,在對應的區域中另外新增 2 個子網路:

- subnet-

、 、10.1.0.0/16 - subnet-

、 、10.2.0.0/16

- subnet-

-

點選「建立」,完成設定。

此時網路已有路徑,可通往網際網路,以及任何您可能會建立的執行個體,但沒有任何防火牆規則允許存取執行個體,甚至是從其他執行個體存取。如要允許存取,請建立防火牆規則。

請前往「新增防火牆規則」部分繼續操作。

工作 3:新增防火牆規則

如要允許存取 VM 執行個體,請套用防火牆規則。在本實驗室,您將使用執行個體標記,將防火牆規則套用至 VM 執行個體。使用同一個執行個體標記的 VM,都會套用相同的防火牆規則。

- 首先,開啟要允許 HTTP 網際網路要求的防火牆,新增更多防火牆規則。

透過控制台新增防火牆規則

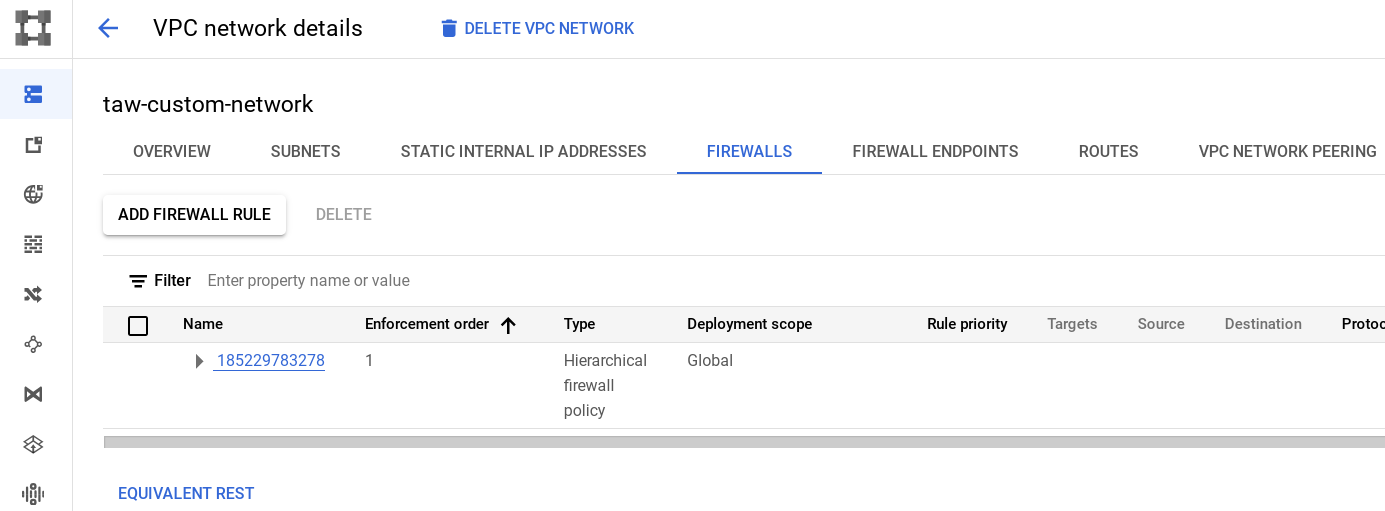

- 前往 Cloud 控制台中的「虛擬私有雲網路」,點選「taw-custom-network」:

- 依序點選「防火牆」分頁標籤和「新增防火牆規則」。

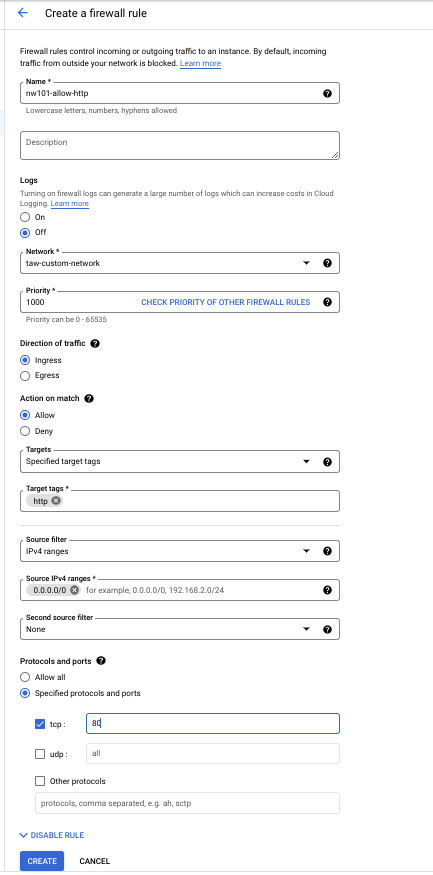

- 輸入下列資訊:

|

欄位 |

值 |

註解 |

|

名稱 |

nw101-allow-http |

新規則名稱 |

|

目標 |

指定的目標標記 |

要套用防火牆規則的執行個體 |

|

目標標記 |

http |

我們建立的標記 |

|

來源篩選器 |

IPv4 範圍 |

我們會開啟防火牆,接受來自網際網路中任何 IP 位址的流量 |

|

來源 IPv4 範圍 |

0.0.0.0/0 |

您會開啟防火牆,接受來自網際網路中任何 IP 位址的流量 |

|

通訊協定和通訊埠 |

選取「指定的通訊協定和埠」,勾選「tcp」方塊並輸入「80」 |

僅限 HTTP |

畫面內容會類似這樣:

- 點選「建立」,等待指令執行成功。接下來要根據需求建立額外的防火牆規則。

建立額外的防火牆規則

這些額外的防火牆規則會允許 ICMP、內部通訊、SSH 和 RDP 流量。您可以使用控制台建立規則。

- ICMP

|

欄位 |

值 |

註解 |

|

名稱 |

nw101-allow-icmp |

新規則名稱 |

|

目標 |

指定的目標標記 |

從「目標」下拉式選單選取 |

|

目標標記 |

rules |

標記 |

|

來源篩選器 |

IPv4 範圍 |

我們會開啟防火牆,接受來自這份清單中任何 IP 位址的流量 |

|

來源 IPv4 範圍 |

0.0.0.0/0 |

我們會開啟防火牆,接受來自網際網路中任何 IP 位址的流量 |

|

通訊協定和通訊埠 |

依序選取「指定的通訊協定和埠」和「其他通訊協定」,輸入「icmp」 |

要套用防火牆規則的通訊協定和通訊埠 |

- 內部通訊

|

欄位 |

值 |

註解 |

|

名稱 |

nw101-allow-internal |

新規則名稱 |

|

目標 |

網路中的所有執行個體 |

從「目標」下拉式選單選取 |

|

來源篩選器 |

IPv4 範圍 |

用來將規則套用至特定流量來源的篩選器 |

|

來源 IPv4 範圍 |

10.0.0.0/16、 10.1.0.0/16、 10.2.0.0/16 |

我們會開啟防火牆,接受來自網際網路中任何 IP 位址的流量 |

|

通訊協定和通訊埠 |

依序選取「指定的通訊協定和埠」和「tcp」,輸入「0-65535」;勾選「udp」,輸入「0-65535」;勾選「其他通訊協定」,輸入「icmp」 |

允許 Tcp:0-65535、udp:0-65535、icmp |

- SSH

|

欄位 |

值 |

註解 |

|

名稱 |

nw101-allow-ssh |

新規則名稱 |

|

目標 |

指定的目標標記 |

ssh |

|

目標標記 |

ssh |

要套用防火牆規則的執行個體 |

|

來源篩選器 |

IPv4 範圍 |

用來將規則套用至特定流量來源的篩選器 |

|

來源 IPv4 範圍 |

0.0.0.0/0 |

我們會開啟防火牆,接受來自網際網路中任何 IP 位址的流量 |

|

通訊協定和通訊埠 |

選取「指定的通訊協定和埠」,勾選「tcp」方塊並輸入「22」 |

允許 tcp:22 |

- RDP

|

欄位 |

值 |

註解 |

|

名稱 |

nw101-allow-rdp |

新規則名稱 |

|

目標 |

網路中的所有執行個體 |

從「目標」下拉式選單選取 |

|

來源篩選器 |

IPv4 範圍 |

篩選 IP 位址 |

|

來源 IPv4 範圍 |

0.0.0.0/0 |

我們會開啟防火牆,接受來自網際網路中任何 IP 位址的流量 |

|

通訊協定和通訊埠 |

選取「指定的通訊協定和埠」,勾選「tcp」並輸入「3389」 |

允許 tcp:3389 |

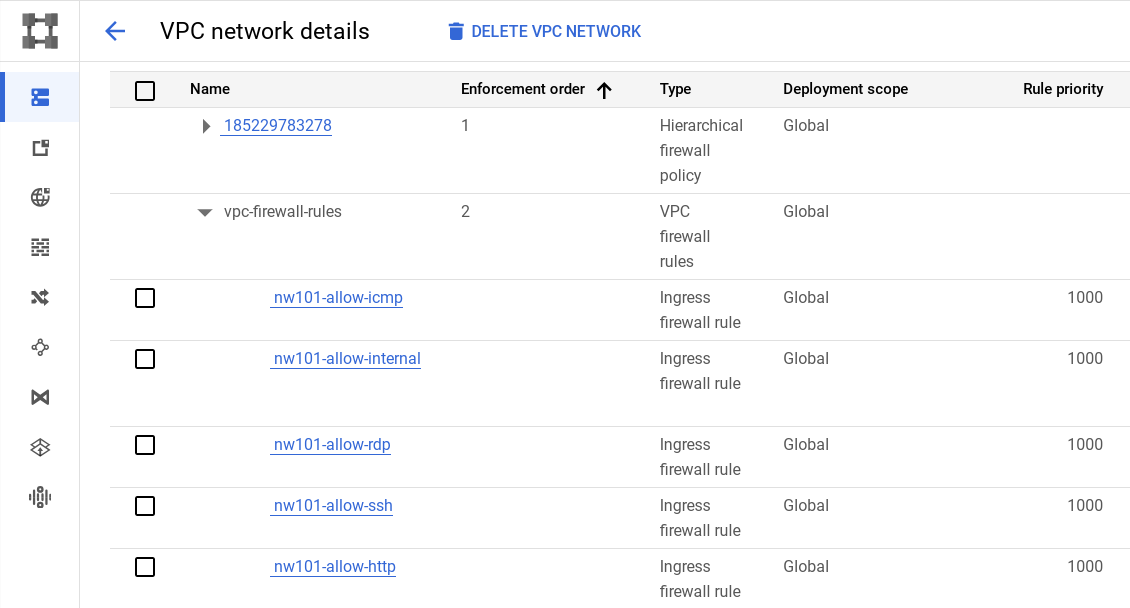

- 透過控制台查看網路的防火牆規則,內容應該會類似這樣:

點選「Check my progress」,確認目標已達成。

關閉研究室

如果您已完成研究室,請按一下「End Lab」。您的帳戶和已用資源會從研究室平台中移除。

您可以為研究室的使用體驗評分。請選取合適的星級評等並提供意見,然後按一下「Submit」。

星級評等代表您的滿意程度:

- 1 星 = 非常不滿意

- 2 星 = 不滿意

- 3 星 = 普通

- 4 星 = 滿意

- 5 星 = 非常滿意

如果不想提供意見回饋,您可以直接關閉對話方塊。

如有任何想法、建議或指教,請透過「Support」分頁提交。

恭喜

您已瞭解預設與使用者建立的網路設定方式、如何新增子網路,以及套用防火牆規則來控制存取權。

Google Cloud 教育訓練與認證

協助您瞭解如何充分運用 Google Cloud 的技術。我們的課程會介紹專業技能和最佳做法,讓您可以快速掌握要領並持續進修。我們提供從基本到進階等級的訓練課程,並有隨選、線上和虛擬課程等選項,方便您抽空參加。認證可協助您驗證及證明自己在 Google Cloud 技術方面的技能和專業知識。

使用手冊上次更新日期:2024 年 10 月 22 日

實驗室上次測試日期:2024 年 10 月 22 日

Copyright 2024 Google LLC 保留所有權利。Google 和 Google 標誌是 Google LLC 的商標,其他公司和產品名稱則有可能是其關聯公司的商標。