Points de contrôle

Configure internal traffic and health check firewall rules

/ 25

Create a NAT configuration using Cloud Router

/ 25

Configure instance templates and create instance groups

/ 25

Configure the internal Network Load Balancer

/ 25

Configurer un équilibreur de charge réseau interne

- Présentation

- Préparation

- Tâche 1 : Configurer des règles de pare-feu de trafic interne et de vérification de l'état

- Tâche 2 : Créer une configuration NAT à l'aide de Cloud Router

- Tâche 3 : Configurer les modèles d'instance et créer les groupes d'instances

- Tâche 4 : Configurer l'équilibreur de charge réseau interne

- Tâche 5 : Tester l'équilibreur de charge réseau interne

- Félicitations !

- Terminer l'atelier

Présentation

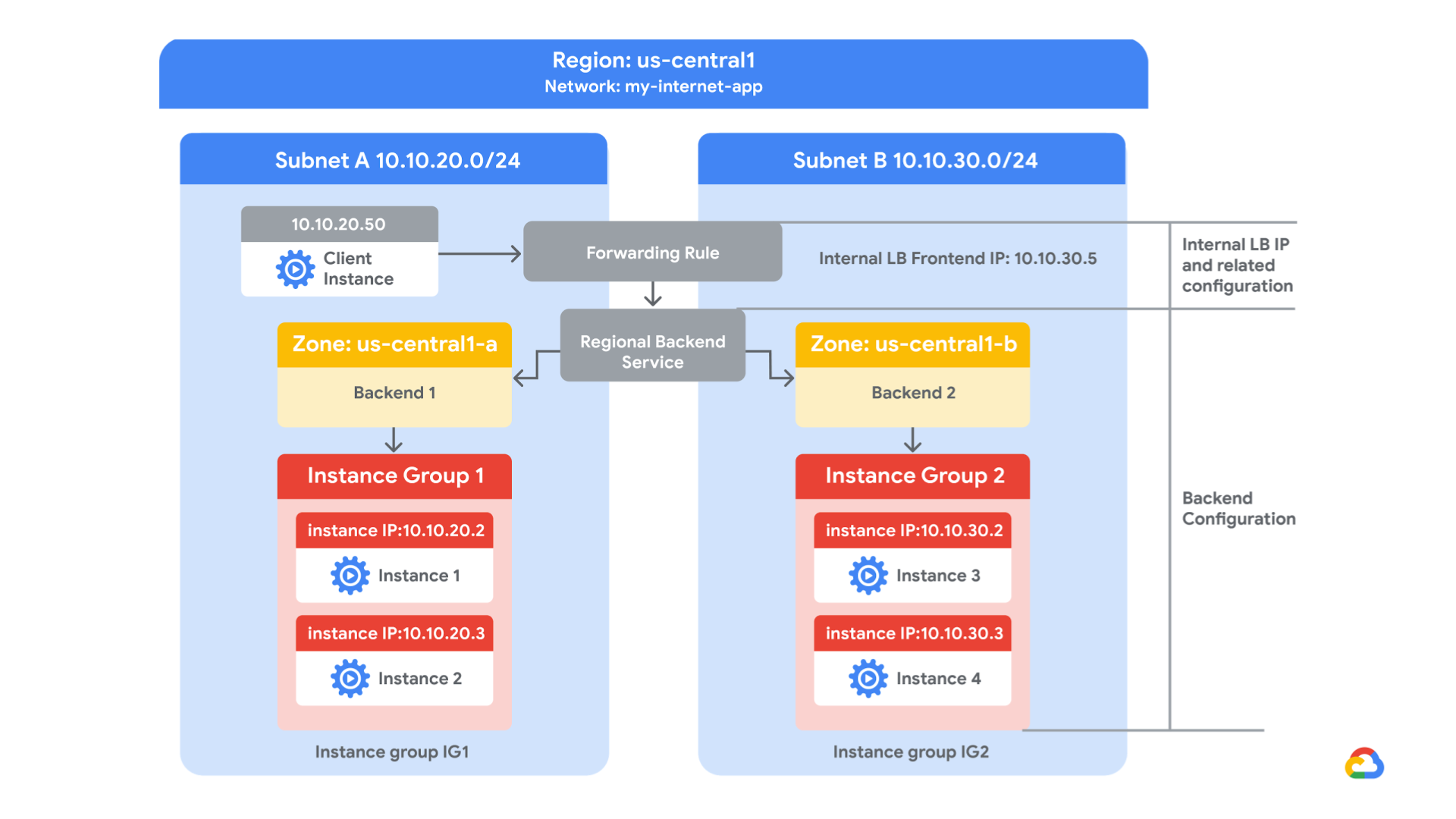

Google Cloud propose un équilibrage de charge réseau interne pour le trafic basé sur les protocoles TCP et UDP. L'équilibrage de charge réseau interne vous permet d'assurer l'exécution et le scaling de vos services derrière une adresse IP d'équilibrage de charge privée uniquement accessible à vos instances de machines virtuelles internes.

Dans cet atelier, vous allez créer deux groupes d'instances gérés dans la même région. Ensuite, vous configurerez et testerez un équilibreur de charge réseau interne en utilisant les groupes d'instances en tant que backends, comme illustré dans ce schéma réseau :

Objectifs

Dans cet atelier, vous apprendrez à effectuer les tâches suivantes :

- Créer des règles de pare-feu de trafic interne et de vérification de l'état

- Créer une configuration NAT à l'aide de Cloud Router

- Configurer deux modèles d'instance

- Créer deux groupes d'instances gérés

- Configurer et tester un équilibreur de charge réseau interne

Préparation

Pour chaque atelier, nous vous attribuons un nouveau projet Google Cloud et un nouvel ensemble de ressources pour une durée déterminée, sans frais.

-

Connectez-vous à Qwiklabs dans une fenêtre de navigation privée.

-

Vérifiez le temps imparti pour l'atelier (par exemple :

01:15:00) : vous devez pouvoir le terminer dans ce délai.

Une fois l'atelier lancé, vous ne pouvez pas le mettre en pause. Si nécessaire, vous pourrez le redémarrer, mais vous devrez tout reprendre depuis le début. -

Lorsque vous êtes prêt, cliquez sur Démarrer l'atelier.

-

Notez vos identifiants pour l'atelier (Nom d'utilisateur et Mot de passe). Ils vous serviront à vous connecter à Google Cloud Console.

-

Cliquez sur Ouvrir la console Google.

-

Cliquez sur Utiliser un autre compte, puis copiez-collez les identifiants de cet atelier lorsque vous y êtes invité.

Si vous utilisez d'autres identifiants, des messages d'erreur s'afficheront ou des frais seront appliqués. -

Acceptez les conditions d'utilisation et ignorez la page concernant les ressources de récupération des données.

Tâche 1 : Configurer des règles de pare-feu de trafic interne et de vérification de l'état

Configurez des règles de pare-feu pour autoriser la connectivité de trafic interne à partir de sources faisant partie de la plage 10.10.0.0/16. Cette règle autorise le trafic entrant de n'importe quel client situé dans le sous-réseau.

Les vérifications de l'état déterminent les instances d'un équilibreur de charge qui peuvent recevoir de nouvelles connexions. Pour l'équilibrage de charge d'application (HTTP), les vérifications de l'état portant sur vos instances à équilibrage de charge proviennent d'adresses situées dans les plages 130.211.0.0/22 et 35.191.0.0/16. Vos règles de pare-feu doivent autoriser ces connexions.

Explorer le réseau my-internal-app

Le réseau my-internal-app, composé des sous-réseaux subnet-a et subnet-b, et les règles de pare-feu pour le trafic RDP, SSH et ICMP ont été configurés pour vous.

-

Dans la console Cloud, accédez au menu de navigation (

), puis cliquez sur Réseau VPC > Réseaux VPC.

Vous verrez alors le réseau my-internal-app et ses sous-réseaux : subnet-a et subnet-b.Chaque projet Google Cloud commence avec le réseau default (par défaut). En outre, le réseau my-internal-app a été créé lors de l'élaboration du schéma réseau.

Vous allez créer les groupes d'instances gérés dans subnet-a et subnet-b. Ces deux sous-réseaux figurent dans la région

, car un équilibreur de charge réseau interne est un service régional. Les groupes d'instances gérés se trouvent dans des zones distinctes, de manière à immuniser votre service contre les défaillances de zone.

Créer la règle de pare-feu pour autoriser le trafic provenant de n'importe quelle source située dans la plage 10.10.0.0/16

Créez une règle de pare-feu pour autoriser le trafic dans le sous-réseau 10.10.0.0/16.

-

Dans le menu de navigation (

), cliquez sur Réseau VPC > Pare-feu.

Vous verrez alors les règles de pare-feu app-allow-icmp et app-allow-ssh-rdp.Ces règles de pare-feu ont été créées en amont.

-

Cliquez sur Créer une règle de pare-feu.

-

Spécifiez les paramètres suivants et conservez les valeurs par défaut des autres paramètres.

Propriété Valeur (saisissez la valeur ou sélectionnez l'option spécifiée) Nom fw-allow-lb-access Réseau my-internal-app Cibles Tags cibles spécifiés Tags cibles backend-service Filtre source Plages IPv4 Plages IPv4 sources 10.10.0.0/16 Protocoles et ports Tout autoriser

- Cliquez sur Créer.

Créer la règle de vérification de l'état

Créez une règle de pare-feu pour autoriser les vérifications de l'état.

-

Dans le menu de navigation (

), cliquez sur Réseau VPC > Pare-feu.

-

Cliquez sur Créer une règle de pare-feu.

-

Spécifiez les paramètres suivants et conservez les valeurs par défaut des autres paramètres.

Propriété Valeur (saisissez la valeur ou sélectionnez l'option spécifiée) Nom fw-allow-health-checks Réseau my-internal-app Cibles Tags cibles spécifiés Tags cibles backend-service Filtre source Plages IPv4 Plages IPv4 sources 130.211.0.0/22 et 35.191.0.0/16 Protocoles et ports Protocoles et ports spécifiés

- Cochez la case tcp et spécifiez le port 80.

- Cliquez sur Créer.

Cliquez sur Vérifier ma progression pour valider l'objectif.

Tâche 2 : Créer une configuration NAT à l'aide de Cloud Router

Les instances backend de VM Google Cloud que vous configurerez lors de la tâche 3 n'utiliseront pas des adresses IP externes.

À la place, vous allez configurer le service Cloud NAT pour permettre à ces instances de VM d'envoyer le trafic sortant uniquement via Cloud NAT et de recevoir le trafic entrant via l'équilibreur de charge.

Créer l'instance Cloud Router

-

Dans la barre de titre de la console Google Cloud, saisissez Services réseau dans le champ de recherche, puis cliquez sur Services réseau dans la section Produits et pages.

-

Sur la page Service réseau, cliquez sur Épingler à côté de "Services réseau".

-

Cliquez sur Cloud NAT.

-

Cliquez sur Commencer pour configurer une passerelle NAT.

-

Spécifiez les paramètres suivants et conservez les valeurs par défaut des autres paramètres.

Propriété Valeur (saisissez la valeur ou sélectionnez l'option spécifiée) Nom de la passerelle nat-config Réseau my-internal-app Région -

Cliquez sur Cloud Router, puis sélectionnez Créer un routeur.

-

Dans le champ Nom, saisissez nat-router-

. -

Cliquez sur Créer.

-

Dans "Créer une passerelle Cloud NAT", cliquez sur Créer.

Cliquez sur Vérifier ma progression pour valider l'objectif.

Tâche 3 : Configurer les modèles d'instance et créer les groupes d'instances

Un groupe d'instances géré crée un groupe d'instances identiques à l'aide d'un modèle d'instance. Ces instances permettent de créer les backends de l'équilibreur de charge réseau interne.

Cette tâche a été effectuée pour vous au début de cet atelier. Vous devrez vous connecter en SSH à chaque VM du groupe d'instances et exécuter la commande suivante pour configurer l'environnement.

-

Dans le menu de navigation, cliquez sur Compute Engine > Instances de VM.

Vous pouvez voir des instances dont les noms commencent par instance-group-1 et instance-group-2. -

Sélectionnez le bouton SSH à côté d'instance-group-1 pour vous connecter en SSH à la VM.

-

Si vous y êtes invité, autorisez la fonctionnalité SSH dans le navigateur à se connecter à la VM en cliquant sur Autoriser.

-

Exécutez la commande suivante pour relancer le script de démarrage de l'instance :

-

Répétez les étapes précédentes pour instance-group-2.

-

Attendez que les deux scripts de démarrage terminent de s'exécuter, puis fermez le terminal SSH de chaque VM. Le résultat des scripts de démarrage doit être le suivant :

Vérifier les backends

Vérifiez que les instances de VM sont créées dans les deux sous-réseaux, et créez une VM utilitaire pour accéder aux sites HTTP des backends.

-

Dans le menu de navigation, cliquez sur Compute Engine > Instances de VM.

Vous pouvez voir des instances dont les noms commencent par instance-group-1 et instance-group-2.Ces instances figurent dans des zones distinctes, et leurs adresses IP internes font partie des blocs CIDR subnet-a et subnet-b.

-

Cliquez sur Créer une instance.

-

Spécifiez les paramètres suivants et conservez les valeurs par défaut des autres paramètres.

Propriété Valeur (saisissez la valeur ou sélectionnez l'option spécifiée) Nom utility-vm Région Zone Série E2 Type de machine e2-medium (2 vCPU, 4 GB memory) Disque de démarrage Debian GNU/Linux 12 (bookworm) -

Cliquez sur Options avancées.

-

Cliquez sur Mise en réseau.

-

Pour Interfaces réseau, cliquez sur le menu déroulant afin d'effectuer vos modifications.

-

Spécifiez les paramètres suivants et conservez les valeurs par défaut des autres paramètres.

Propriété Valeur (saisissez la valeur ou sélectionnez l'option spécifiée) Réseau my-internal-app Sous-réseau subnet-a Adresse IPv4 interne principale Éphémère (personnalisée) Adresse IP éphémère personnalisée 10.10.20.50 Adresse IPv4 externe Aucune -

Cliquez sur OK.

-

Cliquez sur Créer.

-

Notez que les adresses IP internes des backends sont 10.10.20.2 et 10.10.30.2.

Cliquez sur Vérifier ma progression pour valider l'objectif.

-

Pour utility-vm, cliquez sur SSH afin de lancer un terminal et de vous y connecter.

-

Si vous y êtes invité, autorisez la fonctionnalité SSH dans le navigateur à se connecter à la VM en cliquant sur Autoriser.

-

Pour vérifier la page d'accueil d'instance-group-1-xxxx, exécutez la commande suivante :

Le résultat doit se présenter comme suit :

Résultat :

- Pour vérifier la page d'accueil d'instance-group-2-xxxx, exécutez la commande suivante :

Le résultat doit se présenter comme suit :

Résultat :

- Fermez le terminal SSH pour utility-vm :

Tâche 4 : Configurer l'équilibreur de charge réseau interne

Configurez l'équilibreur de charge réseau interne pour qu'il équilibre le trafic entre les deux backends (instance-group-1 dans

Démarrer la configuration

- Dans la console Cloud, accédez au menu de navigation (

) et cliquez sur Services réseau > Équilibrage de charge.

- Cliquez sur Créer un équilibreur de charge.

- Pour Type d'équilibreur de charge, sélectionnez Équilibreur de charge réseau (TCP/UDP/SSL), puis cliquez sur Suivant.

- Pour Proxy ou Passthrough, sélectionnez Équilibreur de charge Passthrough, puis cliquez sur Suivant.

- Pour Public ou interne, sélectionnez Interne, puis cliquez sur Suivant.

- Pour Créer un équilibreur de charge, cliquez sur Configurer.

- Pour Nom de l'équilibreur de charge, saisissez

my-ilb. - Pour Région, saisissez

. - Pour Réseau, sélectionnez

my-internal-appdans le menu déroulant.

Configurer le service de backend régional

Le service de backend surveille les groupes d'instances et les empêche de dépasser l'utilisation configurée.

-

Cliquez sur Configuration du backend.

-

Spécifiez les paramètres suivants et conservez les valeurs par défaut des autres paramètres.

Propriété Valeur (sélectionnez l'option spécifiée) Groupe d'instances instance-group-1 ( ) -

Cliquez sur OK.

-

Cliquez sur Ajouter un backend.

-

Pour Groupe d'instances, sélectionnez instance-group-2 (

). -

Cliquez sur OK.

-

Dans le champ Vérification d'état, sélectionnez Créer une vérification d'état.

-

Spécifiez les paramètres suivants et conservez les valeurs par défaut des autres paramètres.

Propriété Valeur (sélectionnez l'option spécifiée) Nom my-ilb-health-check Protocole TCP Port 80 Intervalle entre deux tests 10 s Délai avant expiration 5 s Seuil opérationnel 2 Seuil de faible capacité 3

- Cliquez sur Enregistrer.

- Vérifiez qu'il y a une coche bleue à côté de Configuration du backend dans la console Cloud. S'il n'y a pas de coche, vérifiez que vous avez bien suivi la procédure ci-dessus dans son intégralité.

Configurer l'interface

L'interface transfère le trafic vers le backend.

-

Cliquez sur Configuration de l'interface.

-

Spécifiez les paramètres suivants et conservez les valeurs par défaut des autres paramètres.

Propriété Valeur (saisissez la valeur ou sélectionnez l'option spécifiée) Sous-réseau subnet-b Objectif de l'adresse IP interne > Adresse IP Créer une adresse IP -

Spécifiez les paramètres suivants et conservez les valeurs par défaut des autres paramètres.

Propriété Valeur (saisissez la valeur ou sélectionnez l'option spécifiée) Nom my-ilb-ip Adresse IP statique Laissez-moi choisir Adresse IP personnalisée 10.10.30.5 -

Cliquez sur Réserver.

-

Sous Ports, saisissez

80dans le champ Numéro de port. -

Cliquez sur OK.

Examiner et créer l'équilibreur de charge réseau interne

- Cliquez sur Vérifier et finaliser.

- Examinez les sections Backend et Interface.

- Cliquez sur Créer.

Attendez que l'équilibreur de charge soit créé avant de passer à la tâche suivante.

Cliquez sur Vérifier ma progression pour valider l'objectif.

Tâche 5 : Tester l'équilibreur de charge réseau interne

Vérifiez que l'adresse IP my-ilb transfère le trafic vers instance-group-1 dans

Accéder à l'équilibreur de charge réseau interne

- Dans le menu de navigation, cliquez sur Compute Engine > Instances de VM.

- Pour utility-vm, cliquez sur SSH afin de lancer un terminal et de vous y connecter.

- Si vous y êtes invité, autorisez la fonctionnalité SSH dans le navigateur à se connecter à la VM en cliquant sur Autoriser.

- Pour vérifier que l'équilibreur de charge réseau interne transfère le trafic, exécutez la commande suivante :

Le résultat doit se présenter comme suit :

Résultat :

- Exécutez la même commande à plusieurs reprises :

Vous devriez obtenir des réponses d'instance-group-1 dans

Félicitations !

Dans cet atelier, vous avez créé deux groupes d'instances gérés dans la région

Terminer l'atelier

Une fois l'atelier terminé, cliquez sur Terminer l'atelier. Google Cloud Skills Boost supprime les ressources que vous avez utilisées, puis efface le compte.

Si vous le souhaitez, vous pouvez noter l'atelier. Sélectionnez un nombre d'étoiles, saisissez un commentaire, puis cliquez sur Envoyer.

Le nombre d'étoiles correspond à votre degré de satisfaction :

- 1 étoile = très insatisfait(e)

- 2 étoiles = insatisfait(e)

- 3 étoiles = ni insatisfait(e), ni satisfait(e)

- 4 étoiles = satisfait(e)

- 5 étoiles = très satisfait(e)

Si vous ne souhaitez pas donner votre avis, vous pouvez fermer la boîte de dialogue.

Pour soumettre des commentaires, suggestions ou corrections, veuillez accéder à l'onglet Assistance.

Copyright 2020 Google LLC Tous droits réservés. Google et le logo Google sont des marques de Google LLC. Tous les autres noms d'entreprises et de produits peuvent être des marques des entreprises auxquelles ils sont associés.