Checkpoint

Configure internal traffic and health check firewall rules

/ 25

Create a NAT configuration using Cloud Router

/ 25

Configure instance templates and create instance groups

/ 25

Configure the internal Network Load Balancer

/ 25

Mengonfigurasi Network Load Balancer Internal

- Ringkasan

- Penyiapan dan persyaratan

- Tugas 1. Mengonfigurasi aturan firewall traffic internal dan health check

- Tugas 2. Membuat konfigurasi NAT menggunakan Cloud Router

- Tugas 3. Mengonfigurasi template instance dan membuat grup instance

- Tugas 4. Mengonfigurasi Network Load Balancer internal

- Tugas 5: Menguji Network Load Balancer internal

- Selamat!

- Mengakhiri lab Anda

Ringkasan

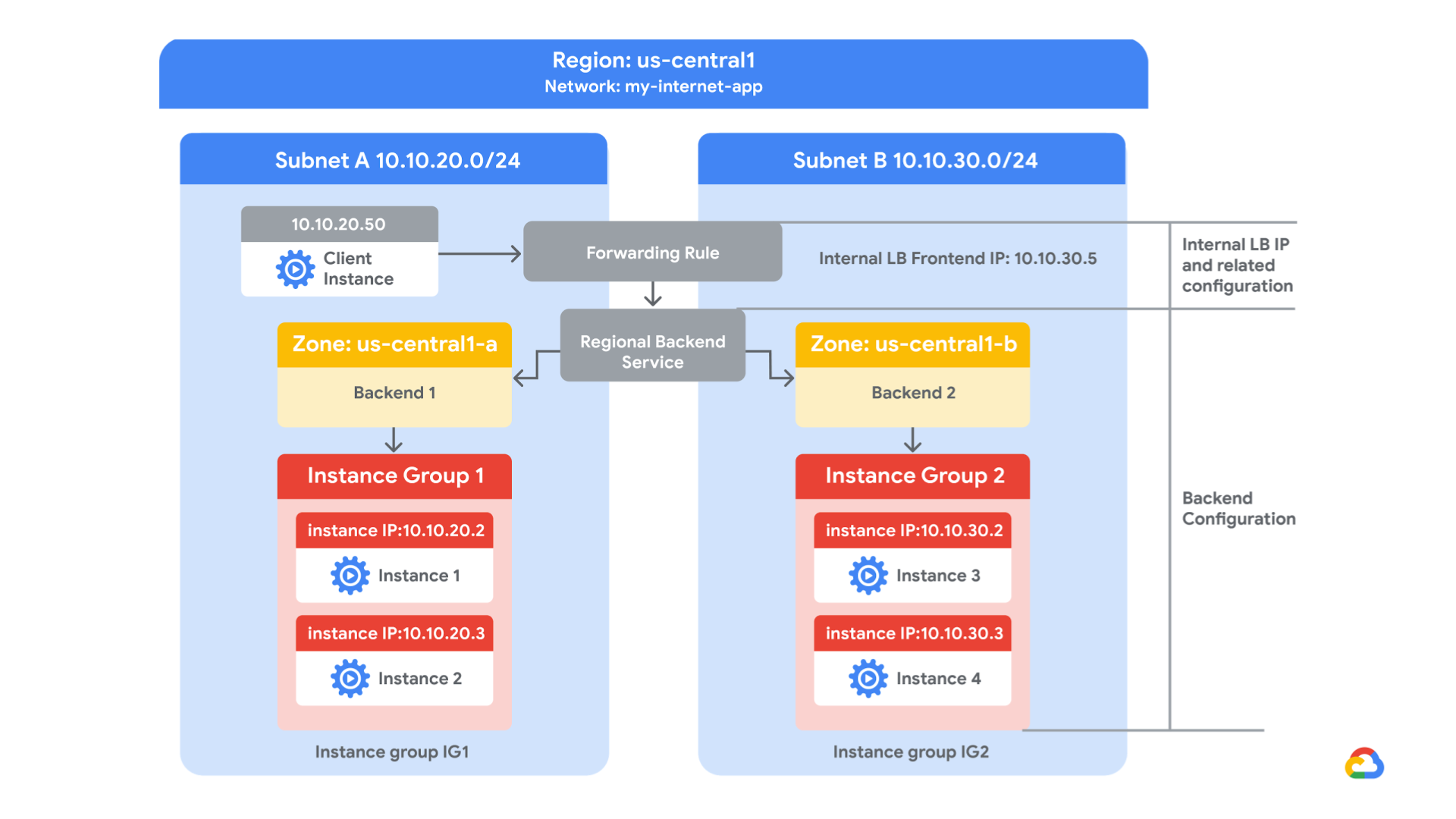

Google Cloud menawarkan Network Load Balancing Internal untuk traffic berbasis TCP/UDP. Dengan Network Load Balancing Internal, Anda dapat menjalankan dan menskalakan layanan melalui alamat IP load balancing pribadi yang hanya dapat diakses oleh instance virtual machine internal Anda.

Di lab ini, Anda akan membuat dua grup instance terkelola di region yang sama. Kemudian, Anda akan mengonfigurasi dan menguji Network Load Balancer internal dengan grup instance sebagai backend, seperti yang ditampilkan di diagram jaringan berikut:

Tujuan

Di lab ini, Anda akan belajar cara melakukan tugas berikut:

- Membuat aturan firewall traffic internal dan health check.

- Membuat konfigurasi NAT menggunakan Cloud Router.

- Mengonfigurasi dua template instance.

- Membuat dua grup instance terkelola.

- Mengonfigurasi dan menguji Network Load Balancer internal.

Penyiapan dan persyaratan

Untuk setiap lab, Anda akan memperoleh project Google Cloud baru serta serangkaian resource selama jangka waktu tertentu, tanpa biaya.

-

Login ke Qwiklabs menggunakan jendela samaran.

-

Perhatikan waktu akses lab (misalnya,

1:15:00), dan pastikan Anda dapat menyelesaikannya dalam waktu tersebut.

Tidak ada fitur jeda. Bila perlu, Anda dapat memulai ulang lab, tetapi Anda harus memulai dari awal. -

Jika sudah siap, klik Start lab.

-

Catat kredensial lab (Nama pengguna dan Sandi) Anda. Anda akan menggunakannya untuk login ke Google Cloud Console.

-

Klik Open Google Console.

-

Klik Use another account, lalu salin/tempel kredensial lab ini ke perintah yang muncul.

Jika menggunakan kredensial lain, Anda akan menerima pesan error atau dikenai biaya. -

Setujui ketentuan dan lewati halaman resource pemulihan.

Tugas 1. Mengonfigurasi aturan firewall traffic internal dan health check

Konfigurasi aturan firewall untuk mengizinkan konektivitas traffic internal dari sumber dalam rentang 10.10.0.0/16. Aturan ini mengizinkan traffic masuk dari klien mana pun yang terletak di subnet.

Health check menentukan instance load balancer mana yang dapat menerima koneksi baru. Untuk Load Balancing Aplikasi (HTTP), pemeriksaan health check ke load balanced instance berasal dari alamat dalam rentang 130.211.0.0/22 dan 35.191.0.0/16. Aturan firewall Anda harus mengizinkan koneksi ini.

Menjelajahi jaringan my-internal-app

Jaringan my-internal-app yang memiliki subnet-a dan subnet-b serta aturan firewall untuk traffic RDP, SSH, dan ICMP telah dikonfigurasikan untuk Anda.

-

Pada Navigation menu (

) di Konsol Cloud, klik VPC network > VPC networks.

Perhatikan jaringan my-internal-app dan subnet-nya: subnet-a dan subnet-b.Setiap project Google Cloud dimulai dengan jaringan default. Selain itu, jaringan my-internal-app telah dibuat untuk Anda sebagai bagian dari diagram jaringan.

Anda akan membuat grup instance terkelola di subnet-a dan subnet-b. Kedua subnet tersebut berada dalam region

karena Network Load Balancer internal adalah layanan regional. Grup instance terkelola akan berada di zona berbeda, sehingga layanan Anda akan terlindungi dari kegagalan di level zona.

Membuat aturan firewall untuk mengizinkan traffic dari sumber mana pun dalam rentang 10.10.0.0/16

Buat aturan firewall untuk mengizinkan traffic dalam subnet 10.10.0.0/16.

-

Pada Navigation menu (

), klik VPC network > Firewall.

Perhatikan aturan firewall app-allow-icmp dan app-allow-ssh-rdp.Aturan firewall ini telah dibuat untuk Anda.

-

Klik Create Firewall Rule.

-

Tentukan nilai berikut dan tetap gunakan nilai default untuk setelan lainnya.

Properti Nilai (masukkan nilai atau pilih opsi yang ditentukan) Name fw-allow-lb-access Network my-internal-app Targets Specified target tags Target tags backend-service Source filter IPv4 ranges Source IPv4 ranges 10.10.0.0/16 Protocols and ports Allow all

- Klik Create.

Membuat aturan health check

Buat aturan firewall untuk mengizinkan health check.

-

Pada Navigation menu (

), klik VPC network > Firewall.

-

Klik Create Firewall Rule.

-

Tentukan nilai berikut dan tetap gunakan nilai default untuk setelan lainnya.

Properti Nilai (masukkan nilai atau pilih opsi yang ditentukan) Name fw-allow-health-checks Network my-internal-app Targets Specified target tags Target tags backend-service Source filter IPv4 Ranges Source IPv4 ranges 130.211.0.0/22 dan 35.191.0.0/16 Protocols and ports Specified protocols and ports

- Untuk tcp, centang kotak dan tentukan port 80.

- Klik Create.

Klik Check my progress untuk memverifikasi tujuan.

Tugas 2. Membuat konfigurasi NAT menggunakan Cloud Router

Backend instance VM Google Cloud yang Anda siapkan di Tugas 3 tidak akan dikonfigurasi dengan alamat IP eksternal.

Sebagai gantinya, Anda akan menyiapkan layanan Cloud NAT untuk mengizinkan instance VM ini mengirim traffic keluar hanya melalui Cloud NAT, dan menerima traffic masuk melalui load balancer.

Membuat instance Cloud Router

-

Di kolom judul konsol Google Cloud, ketik Network services di kolom Search, lalu klik Network services di bagian Products & Page.

-

Di halaman Network service, klik Pin di samping layanan Jaringan.

-

Klik Cloud NAT.

-

Klik Get started untuk mengonfigurasi gateway NAT.

-

Tentukan nilai berikut dan tetap gunakan nilai default untuk setelan lainnya.

Properti Nilai (masukkan nilai atau pilih opsi yang ditentukan) Gateway name nat-config Network my-internal-app Region -

Klik Cloud Router, lalu pilih Create new router.

-

Untuk Name, ketik nat-router-

. -

Klik Create.

-

Di bagian Create Cloud NAT gateway, klik Create.

Klik Check my progress untuk memverifikasi tujuan.

Tugas 3. Mengonfigurasi template instance dan membuat grup instance

Grup instance terkelola menggunakan template instance untuk membuat sebuah grup yang berisi instance yang identik. Gunakan template ini untuk membuat backend Network Load Balance internal.

Tugas ini telah dijalankan untuk Anda di awal lab ini. Anda perlu menerapkan SSH ke setiap VM grup instance dan menjalankan perintah berikut untuk menyiapkan lingkungan.

-

Pada Navigation menu, klik Compute Engine > VM instances.

Perhatikan instance yang diawali dengan instance-group-1 dan instance-group-2. -

Pilih tombol SSH di samping instance-group-1 untuk menerapkan SSH ke VM.

-

Jika diminta untuk mengizinkan SSH di browser untuk terhubung ke VM, klik Authorize.

-

Jalankan perintah berikut untuk menjalankan ulang skrip startup instance:

-

Ulangi langkah sebelumnya untuk instance-group-2.

-

Tunggu kedua skrip startup selesai dijalankan, lalu tutup terminal SSH untuk setiap VM. Output skrip startup akan menampilkan informasi berikut:

Memverifikasi backend

Pastikan instance VM dibuat di kedua subnet, lalu buat VM utilitas untuk mengakses situs HTTP backend.

-

Pada Navigation menu, klik Compute Engine > VM instances.

Perhatikan instance yang diawali dengan instance-group-1 dan instance-group-2.Kedua instance tersebut berada di zona yang berbeda, dan alamat IP internal keduanya merupakan bagian dari blok CIDR subnet-a dan subnet-b.

-

Klik Create Instance.

-

Tentukan nilai berikut dan tetap gunakan nilai default untuk setelan lainnya.

Properti Nilai (masukkan nilai atau pilih opsi yang ditentukan) Name utility-vm Region Zone Series E2 Machine type e2-medium (2 vCPU, 4 GB memory) Boot disk Debian GNU/Linux 12 (bookworm) -

Klik Advanced options.

-

Klik Networking.

-

Untuk Network interfaces, klik dropdown untuk mengedit.

-

Tentukan nilai berikut dan tetap gunakan nilai default untuk setelan lainnya.

Properti Nilai (masukkan nilai atau pilih opsi yang ditentukan) Network my-internal-app Subnetwork subnet-a Primary internal IPv4 address Ephemeral (Custom) Custom ephemeral IP address 10.10.20.50 External IPv4 address None -

Klik Done.

-

Klik Create.

-

Perlu diingat bahwa alamat IP internal untuk backend adalah 10.10.20.2 dan 10.10.30.2.

Klik Check my progress untuk memverifikasi tujuan.

-

Untuk utility-vm, klik SSH untuk meluncurkan terminal, lalu hubungkan.

-

Jika diminta untuk mengizinkan SSH di browser untuk terhubung ke VM, klik Authorize.

-

Verifikasi halaman sambutan untuk instance-group-1-xxxx dengan menjalankan perintah berikut:

Output akan terlihat seperti ini.

Output:

- Verifikasi halaman sambutan untuk instance-group-2-xxxx dengan menjalankan perintah berikut:

Output akan terlihat seperti ini.

Output:

- Tutup terminal SSH untuk utility-vm:

Tugas 4. Mengonfigurasi Network Load Balancer internal

Konfigurasi Network Load Balancer internal untuk menyeimbangkan traffic antara dua backend (instance-group-1 di

Memulai konfigurasi

- Di Konsol Cloud, pada Navigation menu (

), klik Network services > Load balancing.

- Klik Create load balancer.

- Untuk Type of load balancer, pilih Network Load Balancer (TCP/UDP/SSL), klik Next.

- Untuk Proxy or passthrough, pilih Passthrough load balancer, lalu klik Next.

- Untuk Public facing or internal, pilih Internal, lalu klik Next.

- Untuk Create load balance, klik Configure.

- Untuk Load balancer name, ketik

my-ilb. - Untuk Region, ketik

. - Untuk Network, pilih

my-internal-appdari dropdown.

Mengonfigurasi layanan backend regional

Layanan backend memantau grup instance dan mencegahnya agar tidak melampaui penggunaan yang telah dikonfigurasikan.

-

Klik Backend configuration.

-

Tentukan nilai berikut dan tetap gunakan nilai default untuk setelan lainnya.

Properti Nilai (pilih opsi yang ditentukan) Instance group instance-group-1 ( ) -

Klik Done.

-

Klik Add a backend.

-

Untuk Instance group, pilih instance-group-2 (

). -

Klik Done.

-

Untuk Health Check, pilih Create a health check.

-

Tentukan nilai berikut dan tetap gunakan nilai default untuk setelan lainnya.

Properti Nilai (pilih opsi yang ditentukan) Name my-ilb-health-check Protocol TCP Port 80 Check interval 10 sec Timeout 5 sec Healthy threshold 2 Unhealthy threshold 3

- Klik Save.

- Pastikan terdapat tanda centang biru di samping Backend configuration di Konsol Cloud. Jika tidak ada tanda centang biru, pastikan kembali Anda sudah menyelesaikan semua langkah di atas.

Mengonfigurasi frontend

Frontend meneruskan traffic ke backend.

-

Klik Frontend configuration.

-

Tentukan nilai berikut dan tetap gunakan nilai default untuk setelan lainnya.

Properti Nilai (masukkan nilai atau pilih opsi yang ditentukan) Subnetwork subnet-b Internal IP purpose > IP address Create IP address -

Tentukan nilai berikut dan tetap gunakan nilai default untuk setelan lainnya.

Properti Nilai (masukkan nilai atau pilih opsi yang ditentukan) Name my-ilb-ip Static IP address Let me choose Custom IP address 10.10.30.5 -

Klik Reserve.

-

Di bagian Ports, untuk Port number, ketik

80. -

Klik Done.

Meninjau dan membuat Network Load Balancer internal

- Klik Review and finalize.

- Tinjau Backend dan Frontend.

- Klik Create.

Tunggu hingga load balancer selesai dibuat sebelum beralih ke tugas berikutnya.

Klik Check my progress untuk memverifikasi tujuan.

Tugas 5: Menguji Network Load Balancer internal

Pastikan alamat IP my-ilb meneruskan traffic ke instance-group-1 di

Mengakses Network Load Balancer internal

- Pada Navigation menu, klik Compute Engine > VM instances.

- Untuk utility-vm, klik SSH untuk meluncurkan terminal, lalu hubungkan.

- Jika diminta untuk mengizinkan SSH di browser untuk terhubung ke VM, klik Authorize.

- Untuk memastikan Network Load Balancer internal meneruskan traffic, jalankan perintah berikut:

Output akan terlihat seperti ini.

Output:

- Jalankan perintah yang sama beberapa kali:

Anda akan melihat respons dari instance-group-1 di

Selamat!

Di lab ini, Anda telah membuat dua grup instance terkelola di region

Mengakhiri lab Anda

Setelah Anda menyelesaikan lab, klik Akhiri Lab. Google Cloud Skills Boost menghapus resource yang telah Anda gunakan dan membersihkan akun.

Anda akan diberi kesempatan untuk menilai pengalaman menggunakan lab. Pilih jumlah bintang yang sesuai, ketik komentar, lalu klik Submit.

Makna jumlah bintang:

- 1 bintang = Sangat tidak puas

- 2 bintang = Tidak puas

- 3 bintang = Netral

- 4 bintang = Puas

- 5 bintang = Sangat puas

Anda dapat menutup kotak dialog jika tidak ingin memberikan masukan.

Untuk masukan, saran, atau koreksi, gunakan tab Support.

Hak cipta 2020 Google LLC Semua hak dilindungi undang-undang. Google dan logo Google adalah merek dagang dari Google LLC. Semua nama perusahaan dan produk lain mungkin adalah merek dagang masing-masing perusahaan yang bersangkutan.