Checkpoint

Configure internal traffic and health check firewall rules

/ 25

Create a NAT configuration using Cloud Router

/ 25

Configure instance templates and create instance groups

/ 25

Configure the internal Network Load Balancer

/ 25

Configurazione di un bilanciatore del carico di rete interno

- Panoramica

- Configurazione e requisiti

- Attività 1: configura le regole del firewall per il traffico interno e il controllo di integrità

- Attività 2: crea una configurazione NAT utilizzando il router Cloud

- Attività 3. Configura i modelli di istanza e crea i gruppi di istanze

- Attività 4: configura il bilanciatore del carico di rete interno

- Attività 5: testa il bilanciatore del carico di rete interno

- Complimenti!

- Termina il lab

Panoramica

Google Cloud offre il bilanciamento del carico di rete interno per il traffico basato su TCP/UDP. Il bilanciamento del carico di rete interno ti permette di eseguire e scalare i servizi utilizzando un indirizzo IP privato di bilanciamento del carico a cui possono accedere solo le istanze di macchine virtuali interne.

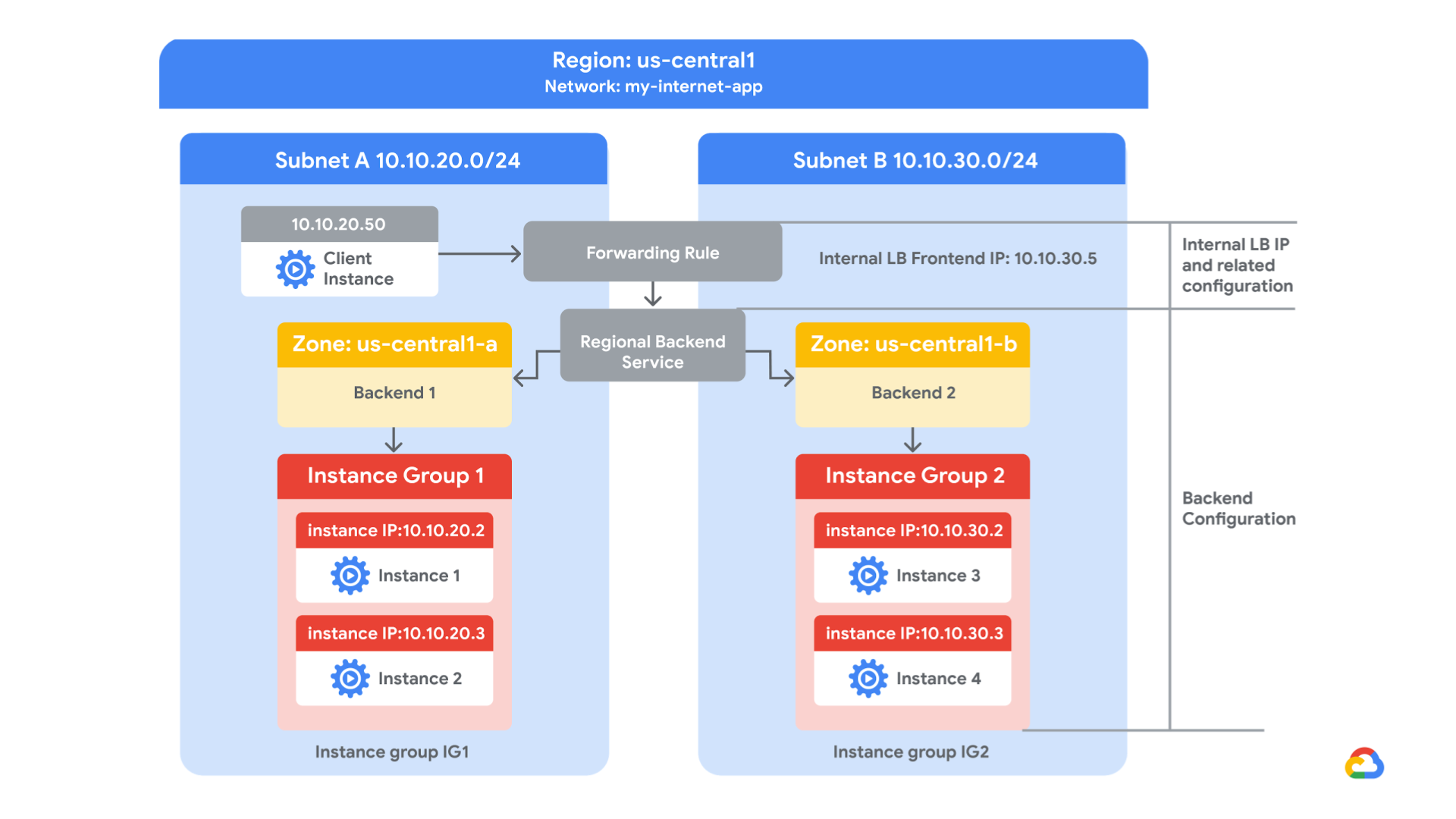

In questo lab creerai due gruppi di istanze gestite nella stessa regione. Quindi, configurerai e testerai un bilanciatore del carico di rete interno con i gruppi di istanze come i backend, come illustrato in questo diagramma di rete.

Obiettivi

In questo lab imparerai a:

- Creare regole del firewall per il traffico interno e per il controllo di integrità.

- Creare una configurazione NAT utilizzando il router Cloud.

- Configurare due modelli di istanza.

- Creare due gruppi di istanze gestite.

- Configurare e testare un bilanciatore del carico di rete interno.

Configurazione e requisiti

Per ciascun lab, riceverai un nuovo progetto Google Cloud e un insieme di risorse per un periodo di tempo limitato senza alcun costo aggiuntivo.

-

Accedi a Qwiklabs utilizzando una finestra di navigazione in incognito.

-

Tieni presente la durata dell'accesso al lab (ad esempio,

1:15:00) e assicurati di finire entro quell'intervallo di tempo.

Non è disponibile una funzionalità di pausa. Se necessario, puoi riavviare il lab ma dovrai ricominciare dall'inizio. -

Quando è tutto pronto, fai clic su Inizia lab.

-

Annota le tue credenziali del lab (Nome utente e Password). Le userai per accedere a Google Cloud Console.

-

Fai clic su Apri console Google.

-

Fai clic su Utilizza un altro account e copia/incolla le credenziali per questo lab nei prompt.

Se utilizzi altre credenziali, compariranno errori oppure ti verranno addebitati dei costi. -

Accetta i termini e salta la pagina di ripristino delle risorse.

Attività 1: configura le regole del firewall per il traffico interno e il controllo di integrità

Configura le regole del firewall per consentire la connettività del traffico interno da origini nell'intervallo 10.10.0.0/16. Questa regola consente il traffico in entrata da qualsiasi client che si trova nella subnet.

I controlli di integrità determinano quali istanze di un bilanciatore del carico possono ricevere nuove connessioni. Per il bilanciatore del carico delle applicazioni (HTTP), i probe di controllo di integrità che verificano le tue istanze con bilanciamento del carico provengono da indirizzi inclusi negli intervalli 130.211.0.0/22 e 35.191.0.0/16. Le regole firewall devono consentire queste connessioni.

Esplora la rete my-internal-app

La rete my-internal-app è già configurata con subnet-a e subnet-b e le regole del firewall per il traffico RDP, SSH e ICMP.

-

Nella console Cloud, nel menu di navigazione (

), fai clic su Rete VPC > Reti VPC.

Osserva la rete my-internal-app con le subnet subnet-a e subnet-b.Ogni progetto di Google Cloud viene avviato con la rete predefinita. Inoltre, la rete my-internal-app è stata creata appositamente come parte del tuo diagramma di rete.

I gruppi di istanze gestite verranno creati in subnet-a e subnet-b. Le subnet si trovano entrambe nella regione

perché il bilanciatore del carico di rete interno è un servizio a livello di regione. I gruppi di istanze gestite si troveranno in zone diverse, in modo che il servizio non risenta di problemi a livello locale.

Crea la regola del firewall per consentire il traffico da qualsiasi origine nell'intervallo 10.10.0.0/16.

Crea una regola del firewall per consentire il traffico nella subnet 10.10.0.0/16.

-

Nel menu di navigazione (

), fai clic su Rete VPC > Firewall.

Osserva le regole del firewall app-allow-icmp e app-allow-ssh-rdp.Queste regole del firewall sono state create automaticamente.

-

Fai clic su Crea regola firewall.

-

Specifica quanto segue e non modificare le altre impostazioni predefinite.

Proprietà Valore (digita il valore o seleziona l'opzione come specificato) Nome fw-allow-lb-access Rete my-internal-app Destinazioni Tag di destinazione specificati Tag di destinazione backend-service Filtro di origine Intervalli IPv4 Intervalli IPv4 di origine 10.10.0.0/16 Protocolli e porte Consenti tutto

- Fai clic su Crea.

Crea la regola per il controllo di integrità

Crea una regola firewall per consentire i controlli di integrità.

-

Nel menu di navigazione (

), fai clic su Rete VPC > Firewall.

-

Fai clic su Crea regola firewall.

-

Specifica quanto segue e non modificare le altre impostazioni predefinite.

Proprietà Valore (digita il valore o seleziona l'opzione come specificato) Nome fw-allow-health-checks Rete my-internal-app Destinazioni Tag di destinazione specificati Tag di destinazione backend-service Filtro di origine Intervalli IPv4 Intervalli IPv4 di origine 130.211.0.0/22 e 35.191.0.0/16 Protocolli e porte Protocolli e porte specificati

- Per tcp, seleziona la casella di controllo e specifica la porta 80.

- Fai clic su Crea.

Fai clic su Controlla i miei progressi per verificare l'obiettivo.

Attività 2: crea una configurazione NAT utilizzando il router Cloud

Le istanze di backend VM di Google Cloud che hai configurato nell'attività 3 non verranno configurate con indirizzi IP esterni.

Puoi invece configurare il servizio Cloud NAT per consentire a queste istanze VM di inviare il traffico in uscita solo tramite Cloud NAT e ricevere traffico in entrata attraverso il bilanciatore del carico.

Crea l'istanza del router Cloud

-

Nella barra del titolo della console Google Cloud, digita Servizi di rete nel campo Cerca, quindi fai clic su Servizi di rete nella sezione Prodotti e pagine.

-

Nella pagina Servizio di rete, fai clic su Blocca accanto a Servizi di rete.

-

Fai clic su Cloud NAT.

-

Fai clic su Inizia per configurare un gateway NAT.

-

Specifica quanto segue e non modificare le altre impostazioni predefinite.

Proprietà Valore (digita il valore o seleziona l'opzione come specificato) Nome gateway nat-config Rete my-internal-app Regione -

Fai clic su Router Cloud e seleziona Crea nuovo router.

-

Come Nome, digita nat-router-

-

Fai clic su Crea.

-

In Crea il gateway Cloud NAT, fai clic su Crea.

Fai clic su Controlla i miei progressi per verificare l'obiettivo.

Attività 3. Configura i modelli di istanza e crea i gruppi di istanze

Un gruppo di istanze gestite utilizza un modello di istanza per creare un gruppo di istanze identiche, che puoi utilizzare per creare i backend del bilanciatore del carico di rete interno.

Questa attività è stata eseguita per te all'inizio di questo lab. Dovrai accedere tramite SSH a ogni VM del gruppo di istanze ed eseguire il seguente comando per configurare l'ambiente.

-

Nel menu di navigazione, fai clic su Compute Engine > Istanze VM.

Osserva le istanze che iniziano con instance-group-1 e instance-group-2. -

Seleziona il pulsante SSH accanto a instance-group-1 per accedere tramite SSH alla VM.

-

Se ti viene richiesto di consentire a SSH nel browser di connettersi alle VM, fai clic su Autorizza.

-

Esegui questo comando per eseguire nuovamente lo script di avvio dell'istanza:

-

Ripeti i passaggi precedenti per instance-group-2.

-

Attendi che entrambi gli script di avvio terminino l'esecuzione, quindi chiudi il terminale SSH su ogni VM. L'output dello script di avvio dovrebbe indicare quanto segue:

Verifica i backend

Verifica che le istanze VM vengano create in entrambe le subnet e crea una VM di utilità per accedere ai siti HTTP dei backend.

-

Nel menu di navigazione, fai clic su Compute Engine > Istanze VM.

Osserva le istanze che iniziano con instance-group-1 e instance-group-2.Queste istanze si trovano in zone distinte e i relativi indirizzi IP interni fanno parte dei blocchi CIDR di subnet-a e subnet-b.

-

Fai clic su Crea istanza.

-

Specifica quanto segue e non modificare le altre impostazioni predefinite.

Proprietà Valore (digita il valore o seleziona l'opzione come specificato) Nome utility-vm Regione Zona Serie E2 Tipo di macchina e2-medium (2 vCPU, 4 GB di memoria) Disco di avvio Debian GNU/Linux 12 (bookworm) -

Fai clic su Opzioni avanzate.

-

Fai clic su Networking.

-

In Interfacce di rete, fai clic sul menu a discesa per modificare.

-

Specifica quanto segue e non modificare le altre impostazioni predefinite.

Proprietà Valore (digita il valore o seleziona l'opzione come specificato) Rete my-internal-app Subnet subnet-a Indirizzo IPv4 interno principale Temporaneo (personalizzato) Indirizzo IP temporaneo personalizzato 10.10.20.50 Indirizzo IPv4 esterno Nessuno -

Fai clic su Fine.

-

Fai clic su Crea.

-

Tieni presente che gli indirizzi IP interni per i backend sono 10.10.20.2 e 10.10.30.2.

Fai clic su Controlla i miei progressi per verificare l'obiettivo.

-

In utility-vm, fai clic su SSH per avviare un terminale e stabilire la connessione.

-

Se ti viene richiesto di consentire a SSH nel browser di connettersi alle VM, fai clic su Autorizza.

-

Per verificare la pagina di benvenuto per instance-group-1-xxxx, esegui questo comando:

L'output dovrebbe essere simile al seguente.

Output:

- Per verificare la pagina di benvenuto per instance-group-2-xxxx, esegui questo comando:

L'output dovrebbe essere simile al seguente.

Output:

- Chiudi il terminale SSH per utility-vm:

Attività 4: configura il bilanciatore del carico di rete interno

Configura il bilanciatore del carico di rete interno per bilanciare il traffico tra i due backend (instance-group-1 in

Avvia la configurazione

-

Nel menu di navigazione (

) della console Cloud, fai clic su Servizi di rete > Bilanciamento del carico.

- Fai clic su Crea bilanciatore del carico.

- Per Tipo di bilanciatore del carico, seleziona Bilanciatore del carico di rete (TCP/UDP/SSL) e fai clic su Avanti.

- Per Proxy o passthrough, seleziona Bilanciatore del carico passthrough e fai clic su Avanti.

- In Pubblico o interno, seleziona Interno e fai clic su Avanti.

- Per Crea bilanciamento del carico, fai clic su Configura.

- In Nome bilanciatore del carico, digita

my-ilb. - In Regione, digita

. - Per Rete, seleziona

my-internal-appdal menu a discesa.

Configura il servizio di backend a livello di regione

Il servizio di backend monitora i gruppi di istanze ed evita che superino i limiti di utilizzo configurati.

-

Fai clic su Configurazione backend.

-

Specifica quanto segue e non modificare le altre impostazioni predefinite.

Proprietà Valore (seleziona l'opzione come specificato) Gruppo di istanze instance-group-1 ( ) -

Fai clic su Fine.

-

Fai clic su Aggiungi un backend.

-

In Gruppo di istanze, seleziona instance-group-2 (

). -

Fai clic su Fine.

-

In Controllo di integrità, seleziona Crea un controllo di integrità.

-

Specifica quanto segue e non modificare le altre impostazioni predefinite.

Proprietà Valore (seleziona l'opzione come specificato) Nome my-ilb-health-check Protocollo TCP Porta 80 Intervallo di controllo 10 sec Timeout 5 sec Soglia stato integro 2 Soglia stato non integro 3

- Fai clic su Salva.

- Verifica che sia presente un segno di spunta blu accanto a Configurazione backend nella console Cloud. In caso contrario, assicurati di aver completato tutti i passaggi riportati sopra.

Configura il frontend

Il frontend inoltra il traffico al backend.

-

Fai clic su Configurazione frontend.

-

Specifica quanto segue e non modificare le altre impostazioni predefinite.

Proprietà Valore (digita il valore o seleziona l'opzione come specificato) Subnet subnet-b Scopo IP interno > Indirizzo IP Crea indirizzo IP -

Specifica quanto segue e non modificare le altre impostazioni predefinite.

Proprietà Valore (digita il valore o seleziona l'opzione come specificato) Nome my-ilb-ip Indirizzo IP statico Scelta manuale Indirizzo IP personalizzato 10.10.30.5 -

Fai clic su Prenota.

-

In Porte, per Numero porta, digita

80. -

Fai clic su Fine.

Esamina e crea il bilanciatore del carico di rete interno

- Fai clic su Esamina e finalizza.

- Esamina il Backend e il Frontend.

- Fai clic su Crea.

Attendi il completamento della creazione del bilanciatore del carico prima di passare all'attività successiva.

Fai clic su Controlla i miei progressi per verificare l'obiettivo.

Attività 5: testa il bilanciatore del carico di rete interno

Verifica che l'indirizzo IP my-ilb inoltri il traffico a instance-group-1 in

Accedi al bilanciatore del carico di rete interno

- Nel menu di navigazione, fai clic su Compute Engine > Istanze VM.

- In utility-vm, fai clic su SSH per avviare un terminale e stabilire la connessione.

- Se ti viene richiesto di consentire a SSH nel browser di connettersi alle VM, fai clic su Autorizza.

- Per verificare che il bilanciatore del carico di rete interno inoltri il traffico, esegui questo comando:

L'output dovrebbe essere simile al seguente.

Output:

- Esegui lo stesso comando un paio di volte:

Dovresti poter vedere le risposte di instance-group-1 in

Complimenti!

In questo lab hai creato due gruppi di istanze gestite nella regione

Termina il lab

Una volta completato il lab, fai clic su Termina lab. Google Cloud Skills Boost rimuove le risorse che hai utilizzato ed esegue la pulizia dell'account.

Avrai la possibilità di inserire una valutazione in merito alla tua esperienza. Seleziona il numero di stelle applicabile, inserisci un commento, quindi fai clic su Invia.

Il numero di stelle corrisponde alle seguenti valutazioni:

- 1 stella = molto insoddisfatto

- 2 stelle = insoddisfatto

- 3 stelle = esperienza neutra

- 4 stelle = soddisfatto

- 5 stelle = molto soddisfatto

Se non vuoi lasciare un feedback, chiudi la finestra di dialogo.

Per feedback, suggerimenti o correzioni, utilizza la scheda Assistenza.

Copyright 2020 Google LLC Tutti i diritti riservati. Google e il logo Google sono marchi di Google LLC. Tutti gli altri nomi di società e prodotti sono marchi delle rispettive società a cui sono associati.