Checkpoints

Configure internal traffic and health check firewall rules

/ 25

Create a NAT configuration using Cloud Router

/ 25

Configure instance templates and create instance groups

/ 25

Configure the internal Network Load Balancer

/ 25

Configurar um balanceador de carga de rede interno

- Visão geral

- Configuração e requisitos

- Tarefa 1: configurar regras de firewall para tráfego interno e verificação de integridade

- Tarefa 2: criar uma configuração NAT usando o Cloud Router

- Tarefa 3: configurar modelos e criar grupos de instâncias

- Tarefa 4: configurar o balanceador de carga de rede interno

- Tarefa 5: testar o balanceador de carga de rede interno

- Parabéns!

- Finalize o laboratório

Visão geral

O Google Cloud oferece balanceamento de carga de rede interno para o tráfego baseado em TCP/UDP. Com ele, é possível executar e escalonar os serviços por trás de um endereço IP particular de balanceamento de carga, acessível somente por instâncias internas de máquina virtual.

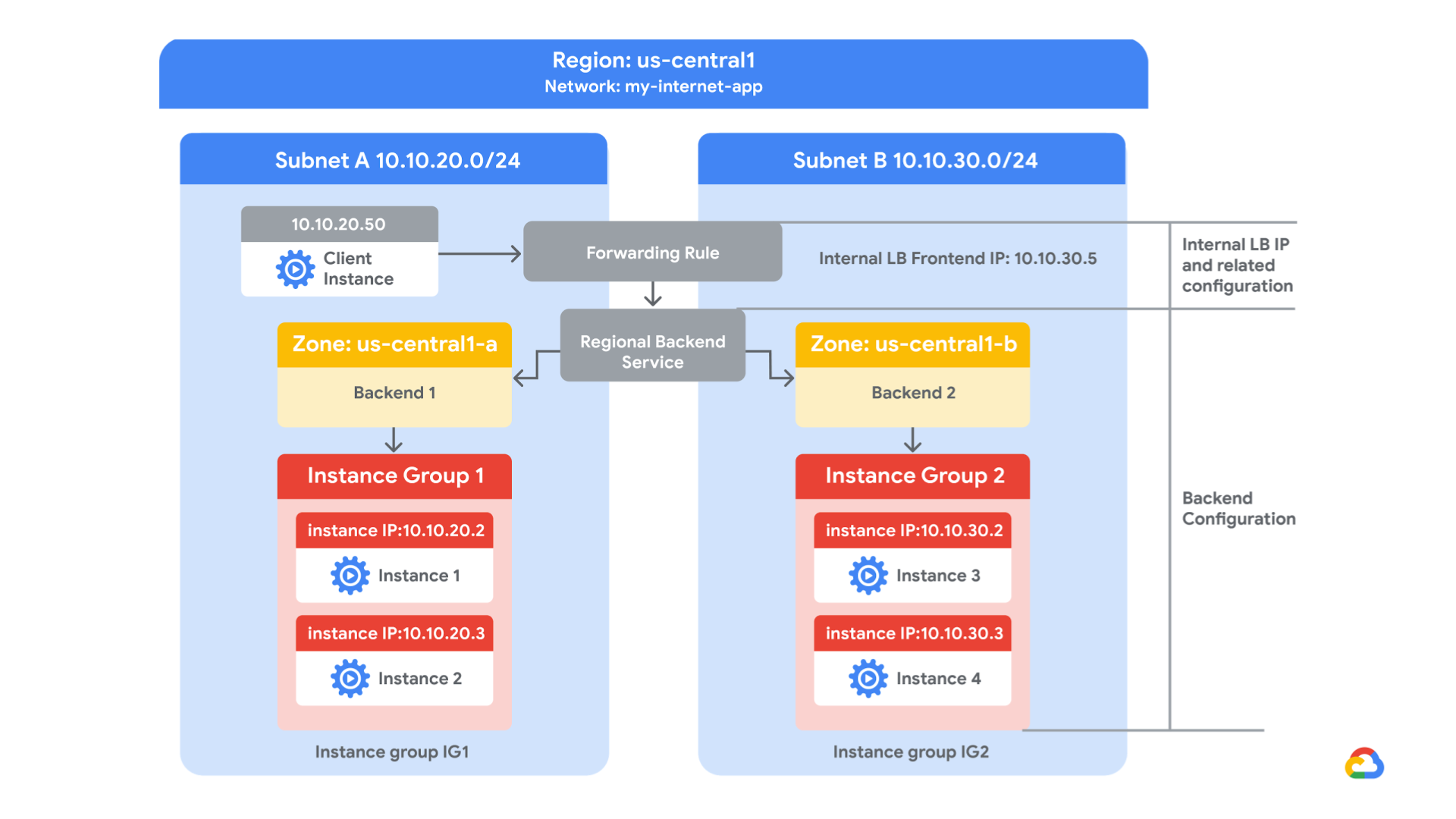

Neste laboratório, você vai criar dois grupos gerenciados de instâncias na mesma região. Depois vai configurar e testar um balanceador de carga de rede interno com os grupos de instâncias como back-ends, conforme mostrado neste diagrama de rede:

Objetivos

Neste laboratório, você vai aprender a fazer o seguinte:

- Criar regras de firewall para tráfego interno e verificação de integridade.

- Criar uma configuração NAT com o Cloud Router.

- Configurar dois modelos de instância.

- Criar dois grupos gerenciados de instâncias.

- Configurar e testar um balanceador de carga de rede interno.

Configuração e requisitos

Para cada laboratório, você recebe um novo projeto do Google Cloud e um conjunto de recursos por um determinado período e sem custos financeiros.

-

Faça login no Qwiklabs em uma janela anônima.

-

Confira o tempo de acesso do laboratório (por exemplo,

1:15:00) e finalize todas as atividades nesse prazo.

Não é possível pausar o laboratório. Você pode reiniciar o desafio, mas vai precisar refazer todas as etapas. -

Quando tudo estiver pronto, clique em Começar o laboratório.

-

Anote as credenciais (Nome de usuário e Senha). É com elas que você vai fazer login no Console do Google Cloud.

-

Clique em Abrir Console do Google.

-

Clique em Usar outra conta, depois copie e cole as credenciais deste laboratório nos locais indicados.

Se você usar outras credenciais, vai receber mensagens de erro ou cobranças. -

Aceite os termos e pule a página de recursos de recuperação.

Tarefa 1: configurar regras de firewall para tráfego interno e verificação de integridade

Configure regras de firewall para permitir a conectividade do tráfego interno de origens no intervalo 10.10.0.0/16. Essas regras autorizam o tráfego de entrada de qualquer cliente na sub-rede.

As verificações de integridade determinam quais instâncias de um balanceador de carga podem receber novas conexões. No balanceamento de carga de aplicativos (HTTP), as sondagens de verificação de integridade para as instâncias com carga balanceada vêm de endereços nos intervalos 130.211.0.0/22 e 35.191.0.0/16. Suas regras de firewall precisam permitir essas conexões.

Acessar a rede my-internal-app

A rede my-internal-app com a subnet-a e subnet-b e as regras de firewall para o tráfego RDP, SSH e ICMP foram configuradas.

-

No console do Cloud, acesse o Menu de navegação (

) e clique em Rede VPC > Redes VPC.

Encontre a rede my-internal-app com as respectivas sub-redes: subnet-a e subnet-b.Todo projeto do Google Cloud começa com a rede default. Além disso, a rede my-internal-app foi criada como parte do seu diagrama de rede.

Você vai criar os grupos gerenciados de instâncias na subnet-a e na subnet-b. Elas estão na região

porque o balanceador de carga de rede interno é um serviço regional. Os grupos gerenciados de instâncias ficarão em zonas diferentes, o que tornará o serviço imune a falhas relacionadas à zona.

Criar a regra de firewall para permitir o tráfego de origens no intervalo 10.10.0.0/16

Crie uma regra de firewall para permitir o tráfego na sub-rede 10.10.0.0/16.

-

No Menu de navegação (

), clique em Rede VPC > Firewall.

Encontre as regras de firewall app-allow-icmp e app-allow-ssh-rdp.Elas já foram criadas para você.

-

Clique em Criar regra de firewall.

-

Especifique os seguintes valores e não mude as outras configurações:

Propriedade Valor (digite o valor ou selecione a opção conforme especificado) Nome fw-allow-lb-access Rede my-internal-app Destinos Tags de destino especificadas Tags de destino backend-service Filtro de origem Intervalos IPv4 Intervalos IPv4 de origem 10.10.0.0/16 Protocolos e portas Permitir todos

- Clique em Criar.

Criar uma regra de verificação de integridade

Crie uma regra de firewall para permitir verificações de integridade.

-

No Menu de navegação (

), clique em Rede VPC > Firewall.

-

Clique em Criar regra de firewall.

-

Especifique os seguintes valores e não mude as outras configurações:

Propriedade Valor (digite o valor ou selecione a opção conforme especificado) Nome fw-allow-health-checks Rede my-internal-app Destinos Tags de destino especificadas Tags de destino backend-service Filtro de origem Intervalos IPv4 Intervalos IPv4 de origem 130.211.0.0/22 e 35.191.0.0/16 Protocolos e portas Portas e protocolos especificados

- Em TCP, marque a caixa de seleção e especifique a porta 80.

- Clique em Criar.

Clique em Verificar meu progresso para conferir o objetivo.

Tarefa 2: criar uma configuração NAT usando o Cloud Router

As instâncias de back-end da VM do Google Cloud que você configurou na tarefa 3 não terão endereços IP externos.

Em vez disso, configure o serviço Cloud NAT para permitir que essas instâncias de VM enviem tráfego de saída somente pelo Cloud NAT e recebam tráfego de entrada pelo balanceador de carga.

Criar a instância do Cloud Router

-

Na barra de título do console do Google Cloud, digite Serviços de rede no campo de pesquisa e clique em Serviços de rede na seção Produtos e página.

-

Em Serviço de rede, clique em Fixar ao lado desse item.

-

Clique em Cloud NAT.

-

Selecione Comece agora para configurar um gateway do NAT.

-

Especifique os seguintes valores e não mude as outras configurações:

Propriedade Valor (digite o valor ou selecione a opção conforme especificado) Nome do gateway nat-config Rede my-internal-app Região -

Clique em Cloud Router e selecione Criar novo roteador.

-

Em Nome, digite nat-router-

. -

Clique em Criar.

-

Em "Criar gateway do Cloud NAT", clique em Criar.

Clique em Verificar meu progresso para conferir o objetivo.

Tarefa 3: configurar modelos e criar grupos de instâncias

Um grupo gerenciado de instâncias usa um modelo para criar um grupo de instâncias idênticas. Use esses grupos para criar os back-ends do balanceador de carga de rede interno.

Essa tarefa já foi pré-configurada para você no início deste laboratório. Use o SSH em cada grupo de instâncias de VM e execute o seguinte comando para configurar o ambiente.

-

No Menu de navegação, clique em Compute Engine > Instâncias de VM.

Encontre as instâncias que começam com instance-group-1 e instance-group-2. -

Selecione o botão SSH ao lado de instance-group-1 para usar o SSH na VM.

-

Se solicitado, permita que o SSH no navegador se conecte a VMs clicando em Autorizar.

-

Use o comando a seguir para executar de novo o script de inicialização da instância:

-

Repita as etapas anteriores com instance-group-2.

-

Aguarde os dois scripts terminarem a execução. Em seguida, feche o terminal SSH de cada VM. A saída do script de inicialização deve ser a seguinte:

Verificar os back-ends

Verifique se as instâncias de VM estão sendo criadas nas duas sub-redes e crie uma VM utilitária para acessar os sites HTTP dos back-ends.

-

No Menu de navegação, clique em Compute Engine > Instâncias de VM.

Encontre as instâncias que começam com instance-group-1 e instance-group-2.Essas instâncias estão em zonas separadas, e os endereços IP internos delas fazem parte dos blocos CIDR da subnet-a e da subnet-b.

-

Clique em Criar instância.

-

Especifique os seguintes valores e não mude as outras configurações:

Propriedade Valor (digite o valor ou selecione a opção conforme especificado) Nome utility-vm Região Zona Série E2 Tipo de máquina e2-medium (2 vCPUs, 4 GB de memória) Disco de inicialização Debian GNU/Linux 12 (bookworm) -

Clique em Opções avançadas.

-

Clique em Rede.

-

Em Interfaces de rede, clique no menu suspenso para editar.

-

Especifique os seguintes valores e não mude as outras configurações:

Propriedade Valor (digite o valor ou selecione a opção conforme especificado) Rede my-internal-app Sub-rede subnet-a Endereço IPv4 interno principal Temporário (personalizado) Endereço IP temporário e personalizado 10.10.20.50 Endereço IPv4 externo Nenhum -

Clique em Concluído.

-

Clique em Criar.

-

Os endereços IP internos dos back-ends são 10.10.20.2 e 10.10.30.2.

Clique em Verificar meu progresso para conferir o objetivo.

-

Em utility-vm, clique em SSH para iniciar um terminal e se conectar.

-

Se solicitado, permita que o SSH no navegador se conecte a VMs clicando em Autorizar.

-

Para verificar a página inicial de instance-group-1-xxxx, execute este comando:

O resultado será semelhante a este.

Saída:

- Para verificar a página inicial de instance-group-2-xxxx, execute este comando:

O resultado será semelhante a este.

Saída:

- Feche o terminal SSH para utility-vm:

Tarefa 4: configurar o balanceador de carga de rede interno

Configure o balanceador de carga de rede interno para equilibrar o tráfego entre os dois back-ends (instance-group-1 em

Iniciar a configuração

- No console do Cloud, acesse o Menu de navegação (

) e clique em Serviços de rede > Balanceamento de carga.

- Clique em Criar balanceador de carga.

- Em Tipo de balanceador de carga, selecione Balanceador de carga de rede (TCP/UDP/SSL) e clique em Próxima.

- Em Proxy ou passagem, selecione Balanceador de carga de passagem e clique em Próxima.

- Em Voltado ao público ou interno, selecione Interno e clique em Próxima.

- Em Criar balanceamento de carga, clique em Configurar.

- Em Nome do balanceador de carga, digite

my-ilb. - Em Região, digite

. - Em Rede, selecione

my-internal-appno menu suspenso.

Configurar o serviço de back-end regional

O serviço de back-end monitora grupos de instâncias e os impede de exceder o uso configurado.

-

Clique em Configuração de back-end.

-

Especifique os seguintes valores e não mude as outras configurações:

Propriedade Valor (selecione a opção conforme especificado) Grupo de instâncias instance-group-1 ( ) -

Clique em Concluído.

-

Clique em Adicionar um back-end.

-

Em Grupo de instâncias, selecione instance-group-2 (

). -

Clique em Concluído.

-

Em Verificação de integridade, selecione Criar verificação de integridade.

-

Especifique os seguintes valores e não mude as outras configurações:

Propriedade Valor (selecione a opção conforme especificado) Nome my-ilb-health-check Protocolo TCP Porta 80 Intervalo de verificação 10 s Tempo limite 5 s Limite íntegro 2 Limite não íntegro 3

- Clique em Salvar.

- Verifique se há uma marca de seleção azul ao lado de Configuração de back-end no console do Cloud. Se não houver, confirme se você cumpriu todas as etapas acima.

Configurar o front-end

O front-end encaminha o tráfego ao back-end.

-

Clique em Configuração de front-end.

-

Especifique os seguintes valores e não mude as outras configurações:

Propriedade Valor (digite o valor ou selecione a opção conforme especificado) Sub-rede subnet-b Finalidade do IP interno > Endereço IP Criar endereço IP -

Especifique os seguintes valores e não mude as outras configurações:

Propriedade Valor (digite o valor ou selecione a opção conforme especificado) Nome my-ilb-ip Endereço IP estático Quero escolher Endereço IP personalizado 10.10.30.5 -

Clique em Reservar.

-

Em Portas, digite

80no Número da porta. -

Clique em Concluído.

Analisar e criar o balanceador de carga de rede interno

- Clique em Analisar e finalizar.

- Analise o Back-end e o Front-end.

- Clique em Criar.

Antes de passar para a próxima tarefa, aguarde a criação do balanceador de carga.

Clique em Verificar meu progresso para conferir o objetivo.

Tarefa 5: testar o balanceador de carga de rede interno

Verifique se o endereço IP my-ilb encaminha o tráfego para instance-group-1 em

Acessar o balanceador de carga de rede interno

- No Menu de navegação, clique em Compute Engine > Instâncias de VM.

- Em utility-vm, clique em SSH para iniciar um terminal e se conectar.

- Se solicitado, permita que o SSH no navegador se conecte a VMs clicando em Autorizar.

- Para verificar se o balanceador de carga de rede interno encaminha o tráfego, execute este comando:

O resultado será semelhante a este.

Saída:

- Execute o mesmo comando mais algumas vezes:

Você verá respostas de instance-group-1 em

Parabéns!

Neste laboratório, você criou dois grupos gerenciados de instâncias na região

Finalize o laboratório

Clique em Terminar o laboratório após a conclusão. O Google Cloud Ensina remove os recursos usados e limpa a conta por você.

Você vai poder avaliar sua experiência no laboratório. Basta selecionar o número de estrelas, digitar um comentário e clicar em Enviar.

O número de estrelas indica o seguinte:

- 1 estrela = muito insatisfeito

- 2 estrelas = insatisfeito

- 3 estrelas = neutro

- 4 estrelas = satisfeito

- 5 estrelas = muito satisfeito

Feche a caixa de diálogo se não quiser enviar feedback.

Para enviar seu feedback, fazer sugestões ou correções, use a guia Suporte.

Copyright 2020 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de produtos e empresas podem ser marcas registradas das respectivas empresas a que estão associados.