GSP211

Genel bakış

Sanal Özel Bulut (VPC) ağları, daha büyük bir bulut yapısı içinde izole ortamlar oluşturup yönetmenize olanak tanıyarak size veri koruması, ağ erişimi ve uygulama güvenliği üzerinde ayrıntılı kontrol sunar.

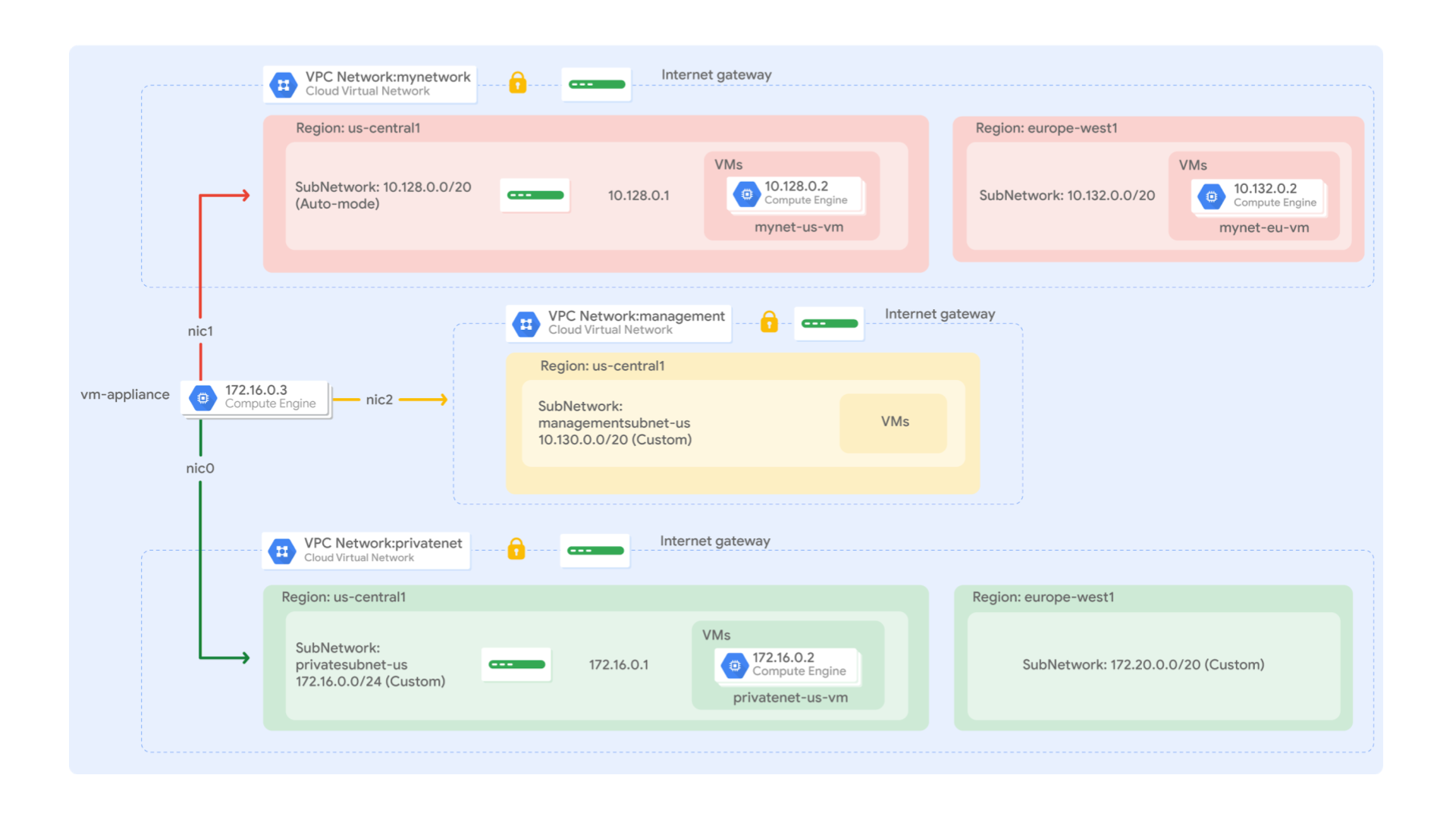

Bu laboratuvarda, birkaç VPC ağı ve sanal makine örneği oluşturup ağlar arasındaki bağlantıyı test edeceksiniz. Aşağıdaki ağ diyagramında gösterildiği gibi, güvenlik duvarı kurallarıyla birlikte iki özel mod ağı (managementnet ve privatenet) ve sanal makine örnekleri oluşturacaksınız:

Bu laboratuvarda, güvenlik duvarı kurallarıyla birlikte mynetwork ağı ve iki sanal makine örneği (mynet-vm-1 ve mynet-vm-2) sizin için önceden oluşturuldu.

Hedefler

Bu laboratuvarda, aşağıdaki görevleri nasıl gerçekleştireceğinizi öğreneceksiniz:

- Güvenlik duvarı kurallarıyla birlikte özel mod VPC ağları oluşturma

- Compute Engine kullanarak sanal makine örnekleri oluşturma

- VPC ağlarında sanal makine örneklerinin bağlantısını keşfetme

- Birden çok ağ arayüzüne sahip bir sanal makine örneği oluşturma

Kurulum ve şartlar

Laboratuvarı Başlat düğmesini tıklamadan önce

Buradaki talimatları okuyun. Laboratuvarlar süreli olduğundan duraklatılamaz. Laboratuvarı Başlat'ı tıkladığınızda başlayan zamanlayıcı, Google Cloud kaynaklarının ne süreyle kullanımınıza açık durumda kalacağını gösterir.

Bu uygulamalı laboratuvarı kullanarak, laboratuvar etkinliklerini gerçek bir bulut ortamında (Simülasyon veya demo ortamında değil.) gerçekleştirebilirsiniz. Bu olanağın sunulabilmesi için size yeni, geçici kimlik bilgileri verilir. Bu kimlik bilgilerini laboratuvar süresince Google Cloud'da oturum açmak ve Google Cloud'a erişmek için kullanırsınız.

Bu laboratuvarı tamamlamak için şunlar gerekir:

- Standart bir internet tarayıcısına erişim (Chrome Tarayıcı önerilir).

Not: Bu laboratuvarı çalıştırmak için tarayıcıyı gizli pencerede açın. Aksi takdirde, kişisel hesabınızla öğrenci hesabınız arasında oluşabilecek çakışmalar nedeniyle kişisel hesabınızdan ek ücret alınabilir.

- Laboratuvarı tamamlamak için yeterli süre. (Laboratuvarlar, başlatıldıktan sonra duraklatılamaz)

Not: Kişisel bir Google Cloud hesabınız veya projeniz varsa bu laboratuvarda kullanmayın. Aksi takdirde hesabınızdan ek ücret alınabilir.

Laboratuvarınızı başlatma ve Google Cloud Console'da oturum açma

-

Laboratuvarı Başlat düğmesini tıklayın. Laboratuvar için ödeme yapmanız gerekiyorsa ödeme yöntemini seçebileceğiniz bir pop-up açılır.

Soldaki Laboratuvar Ayrıntıları panelinde şunlar yer alır:

-

Google Cloud Console'u aç düğmesi

- Kalan süre

- Bu laboratuvarda kullanmanız gereken geçici kimlik bilgileri

- Bu laboratuvarda ilerlemek için gerekebilecek diğer bilgiler

-

Google Cloud Console'u aç'ı tıklayın (veya Chrome Tarayıcı'yı kullanıyorsanız sağ tıklayıp Bağlantıyı gizli pencerede aç'ı seçin).

Laboratuvar, kaynakları çalıştırır ve sonra Oturum açın sayfasını gösteren başka bir sekme açar.

İpucu: Sekmeleri ayrı pencerelerde, yan yana açın.

Not: Hesap seçin iletişim kutusunu görürseniz Başka bir hesap kullan'ı tıklayın.

-

Gerekirse aşağıdaki kullanıcı adını kopyalayıp Oturum açın iletişim kutusuna yapıştırın.

{{{user_0.username | "Username"}}}

Kullanıcı adını Laboratuvar ayrıntıları panelinde de bulabilirsiniz.

-

İleri'yi tıklayın.

-

Aşağıdaki şifreyi kopyalayıp Hoş geldiniz iletişim kutusuna yapıştırın.

{{{user_0.password | "Password"}}}

Şifreyi Laboratuvar ayrıntıları panelinde de bulabilirsiniz.

-

İleri'yi tıklayın.

Önemli: Laboratuvarın sizinle paylaştığı giriş bilgilerini kullanmanız gerekir. Google Cloud hesabınızın kimlik bilgilerini kullanmayın.

Not: Bu laboratuvarda kendi Google Cloud hesabınızı kullanabilmek için ek ücret ödemeniz gerekebilir.

-

Sonraki sayfalarda ilgili düğmeleri tıklayarak ilerleyin:

- Şartları ve koşulları kabul edin.

- Geçici bir hesap kullandığınızdan kurtarma seçenekleri veya iki faktörlü kimlik doğrulama eklemeyin.

- Ücretsiz denemelere kaydolmayın.

Birkaç saniye sonra Google Cloud Console bu sekmede açılır.

Not: Google Cloud ürün ve hizmetlerinin listelendiği menüyü görmek için sol üstteki Gezinme menüsü'nü tıklayın.

Cloud Shell'i etkinleştirme

Cloud Shell, çok sayıda geliştirme aracı içeren bir sanal makinedir. 5 GB boyutunda kalıcı bir ana dizin sunar ve Google Cloud üzerinde çalışır. Cloud Shell, Google Cloud kaynaklarınıza komut satırı erişimi sağlar.

- Google Cloud Console'un üst kısmından Cloud Shell'i etkinleştir

simgesini tıklayın.

simgesini tıklayın.

Bağlandığınızda, kimliğiniz doğrulanmış olur. Proje ise PROJECT_ID'nize göre ayarlanmıştır. Çıkış, bu oturum için PROJECT_ID'yi tanımlayan bir satır içerir:

Your Cloud Platform project in this session is set to YOUR_PROJECT_ID

gcloud, Google Cloud'un komut satırı aracıdır. Cloud Shell'e önceden yüklenmiştir ve sekmeyle tamamlamayı destekler.

- (İsteğe bağlı) Etkin hesap adını şu komutla listeleyebilirsiniz:

gcloud auth list

-

Yetkilendir'i tıklayın.

-

Çıkışınız aşağıdaki gibi görünecektir:

Çıkış:

ACTIVE: *

ACCOUNT: student-01-xxxxxxxxxxxx@qwiklabs.net

To set the active account, run:

$ gcloud config set account `ACCOUNT`

- (İsteğe bağlı) Proje kimliğini şu komutla listeleyebilirsiniz:

gcloud config list project

Çıkış:

[core]

project = <project_ID>

Örnek çıkış:

[core]

project = qwiklabs-gcp-44776a13dea667a6

Not: gcloud ile ilgili tüm belgeleri, Google Cloud'daki gcloud CLI'ya genel bakış rehberinde bulabilirsiniz.

1. görev: Güvenlik duvarı kurallarıyla birlikte özel mod VPC ağları oluşturma

SSH, ICMP ve RDP giriş trafiğine izin verecek güvenlik duvarı kurallarıyla birlikte managementnet ve privatenet özel ağlarını oluşturun.

managementnet ağını oluşturma

Cloud Console'u kullanarak managementnet ağını oluşturun.

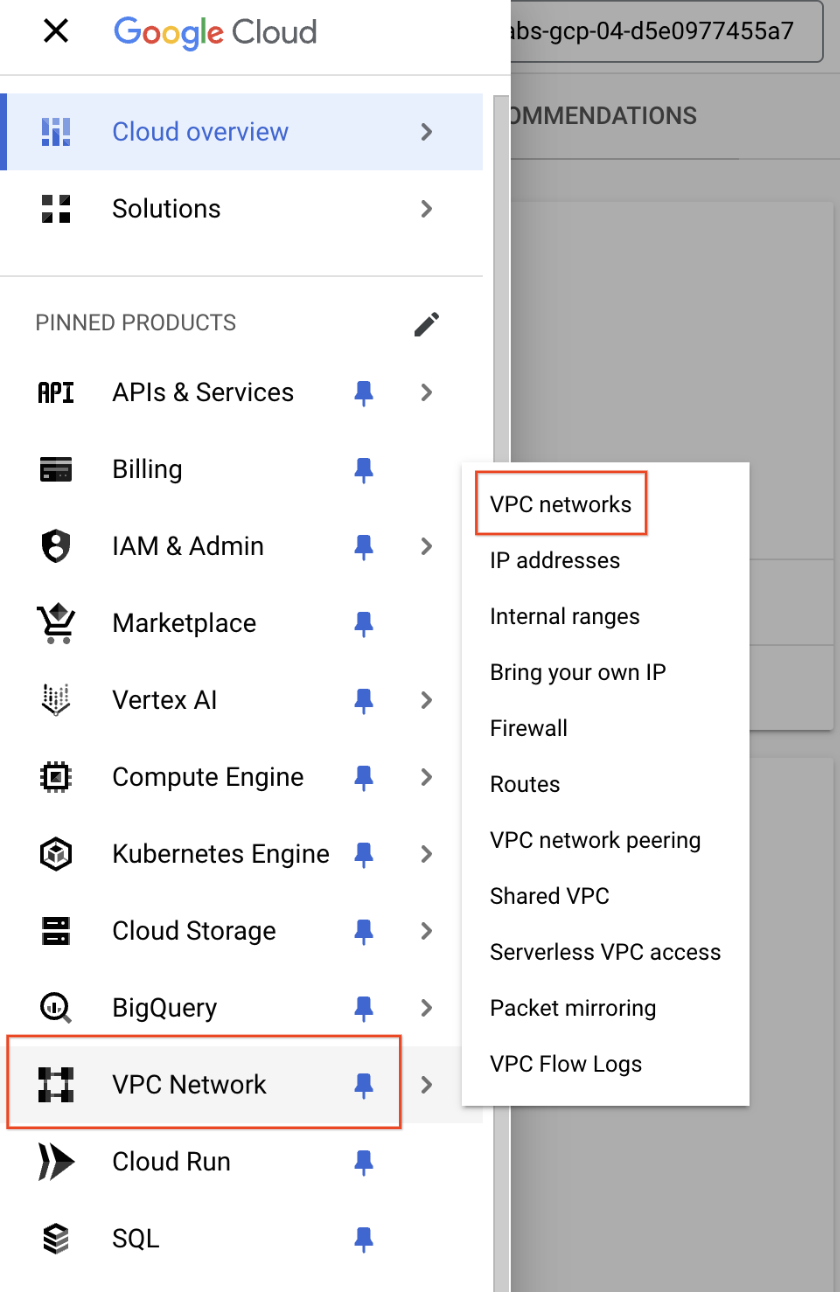

- Cloud Console'da Gezinme menüsü (

) > VPC network (VPC ağı) > VPC networks'a (VPC ağları) gidin.

) > VPC network (VPC ağı) > VPC networks'a (VPC ağları) gidin.

-

default (varsayılan) ve mynetwork ağlarına ve bunların alt ağlarına dikkat edin.

Tüm Google Cloud projeleri default (varsayılan) ağıyla başlar. Ağ şemanızın parçası olarak buna ek bir mynetwork ağı sizin için önceden oluşturuldu.

-

Create VPC Network'a (VPC Ağı Oluştur) tıklayın.

-

managementnet için Name (Ad) belirleyin.

-

Subnet creation mode (Alt ağ oluşturma modu) için Custom'ı (Özel) tıklayın.

-

Aşağıdaki değerleri ayarlayın, diğer tüm değerleri varsayılan haliyle bırakın:

| Özellik |

Değer (değeri yazın veya belirtilen seçeneği kullanın) |

| Ad |

managementsubnet-1 |

| Bölge |

|

| IPv4 aralığı |

10.130.0.0/20 |

-

Done'ı (Bitti) tıklayın.

-

EQUIVALENT COMMAND LINE'ı (EŞDEĞER KOMUT SATIRI) tıklayın.

Bu komutlar, ağların ve alt ağların Cloud Shell komut satırı kullanılarak oluşturulabileceğini gösterir. Bu komutları benzer parametrelerle kullanarak privatenet ağını oluşturacaksınız.

-

Close'u (Kapat) tıklayın.

-

Create'i (Oluştur) tıklayın.

Tamamlanan görevi test etme

Yerine getirdiğiniz görevi doğrulamak için İlerleme durumumu kontrol et'i tıklayın. managementnet ağını başarılı bir şekilde oluşturduysanız bir değerlendirme puanı görürsünüz.

managementnet ağını oluşturma

privatenet ağını oluşturma

Cloud Shell komut satırını kullanarak privatenet ağını oluşturun.

-

privatenet ağını oluşturmak için aşağıdaki komutu çalıştırın:

gcloud compute networks create privatenet --subnet-mode=custom

-

privatesubnet-1 alt ağını oluşturmak için aşağıdaki komutu çalıştırın:

gcloud compute networks subnets create privatesubnet-1 --network=privatenet --region={{{project_0.default_region | Region_1 }}} --range=172.16.0.0/24

-

privatesubnet-2 alt ağını oluşturmak için aşağıdaki komutu çalıştırın:

gcloud compute networks subnets create privatesubnet-2 --network=privatenet --region={{{project_0.default_region_2 | Region_2 }}} --range=172.20.0.0/20

Tamamlanan Görevi Test Etme

Yerine getirdiğiniz görevi doğrulamak için İlerleme durumumu kontrol et'i tıklayın. privatenet ağını başarılı bir şekilde oluşturduysanız bir değerlendirme puanı görürsünüz.

privatenet ağını oluşturma

- Kullanılabilir VPC ağlarını listelemek için aşağıdaki komutu çalıştırın:

gcloud compute networks list

Çıkış şu şekilde görünmelidir:

NAME: default

SUBNET_MODE: AUTO

BGP_ROUTING_MODE: REGIONAL

IPV4_RANGE:

GATEWAY_IPV4:

NAME: managementnet

SUBNET_MODE: CUSTOM

BGP_ROUTING_MODE: REGIONAL

IPV4_RANGE:

GATEWAY_IPV4:

...

Not: default ve mynetwork, otomatik mod ağlarıdır. managementnet ve privatenet ise özel mod ağlarıdır. Otomatik mod ağları her bölgede alt ağları otomatik olarak oluşturur. Özel mod ağları ise alt ağ olmadan başlayarak alt ağ oluşturma konusunda size tam denetim sağlar

- Kullanılabilir VPC alt ağlarını VPC ağına göre sıralı bir şekilde listelemek için aşağıdaki komutu çalıştırın:

gcloud compute networks subnets list --sort-by=NETWORK

Çıkış şu şekilde görünmelidir:

NAME: default

REGION: {{{project_0.default_region | Region_1}}}

NETWORK: default

RANGE: 10.128.0.0/20

STACK_TYPE: IPV4_ONLY

IPV6_ACCESS_TYPE:

INTERNAL_IPV6_PREFIX:

EXTERNAL_IPV6_PREFIX:

...

Not: Yukarıda açıklandığı gibi, default ve mynetwork otomatik mod ağları olduğundan bu ağların her bölgede (Bölgeler ve alt bölgeler laboratuvar şartlarına göre değişebilir.) alt ağları vardır. managementnet ve privatenet ağları ise özel mod ağları olduğundan yalnızca sizin oluşturduğunuz alt ağlara sahiptir.

- Cloud Console'da Gezinme menüsü > VPC network (VPC ağı) > VPC networks'e (VPC ağları) gidin.

- Cloud Console'da aynı ağların ve alt ağların listelendiğini göreceksiniz.

managementnet için güvenlik duvarı kurallarını oluşturma

managementnet ağındaki sanal makine örneklerine SSH, ICMP ve RDP giriş trafiği izni vermek için güvenlik duvarı kuralları oluşturun.

-

Cloud Console'da Gezinme menüsü ( ) > VPC network (VPC ağı) > Firewall'a (Güvenlik duvarı) gidin.

) > VPC network (VPC ağı) > Firewall'a (Güvenlik duvarı) gidin.

-

+ Create Firewall Rule'u (+ Güvenlik Duvarı Kuralı Oluştur) tıklayın.

-

Aşağıdaki değerleri ayarlayın, diğer tüm değerleri varsayılan hâliyle bırakın:

| Özellik |

Değer (değeri yazın veya belirtilen seçeneği kullanın) |

| Ad |

managementnet-allow-icmp-ssh-rdp |

| Ağ |

managementnet |

| Hedefler |

Ağdaki tüm örnekler |

| Kaynak filtresi |

IPv4 aralıkları |

| Kaynak IPv4 aralıkları |

0.0.0.0/0 |

| Protokoller ve bağlantı noktaları |

Belirtilen protokoller ve bağlantı noktaları, ardından TCP'yi işaretleyip şunu yazın: 22, 3389; ve Diğer protokoller'i işaretleyip şunu yazın: icmp. |

Not: Tüm ağları belirtmek için Kaynak IPv4 aralıkları'na /0 kısmını dahil etmeyi unutmayın.

-

EQUIVALENT COMMAND LINE'ı (EŞDEĞER KOMUT SATIRI) tıklayın.

Bu komutlar, güvenlik duvarı kurallarının Cloud Shell komut satırı kullanılarak da oluşturulabileceğini gösterir. Bu komutları benzer parametrelerle kullanarak privatenet alt ağının güvenlik duvarı kurallarını oluşturacaksınız.

-

Close'u (Kapat) tıklayın.

-

Create'i (Oluştur) tıklayın.

Tamamlanan görevi test etme

Yerine getirdiğiniz görevi doğrulamak için İlerleme durumumu kontrol et'i tıklayın. managementnet ağının güvenlik duvarı kurallarını başarıyla oluşturduysanız bir değerlendirme puanı görürsünüz.

managementnet için güvenlik duvarı kurallarını oluşturma

privatenet için güvenlik duvarı kurallarını oluşturma

Cloud Shell komut satırını kullanarak privatenet ağının güvenlik duvarı kurallarını oluşturun.

-

privatenet-allow-icmp-ssh-rdp güvenlik duvarı kuralını oluşturmak için Cloud Shell'de aşağıdaki komutu çalıştırın:

gcloud compute firewall-rules create privatenet-allow-icmp-ssh-rdp --direction=INGRESS --priority=1000 --network=privatenet --action=ALLOW --rules=icmp,tcp:22,tcp:3389 --source-ranges=0.0.0.0/0

Çıkış şu şekilde görünmelidir:

Creating firewall...done.

NAME: privatenet-allow-icmp-ssh-rdp

NETWORK: privatenet

DIRECTION: INGRESS

PRIORITY: 1000

ALLOW: icmp,tcp:22,tcp:3389

DENY:

DISABLED: False

Tamamlanan görevi test etme

Yerine getirdiğiniz görevi doğrulamak için İlerleme durumumu kontrol et'i tıklayın. privatenet ağının güvenlik duvarı kurallarını başarıyla oluşturduysanız bir değerlendirme puanı görürsünüz.

privatenet için güvenlik duvarı kurallarını oluşturma

- Tüm güvenlik duvarı kurallarını VPC ağına göre sıralı bir şekilde listelemek için aşağıdaki komutu çalıştırın:

gcloud compute firewall-rules list --sort-by=NETWORK

Çıkış şu şekilde görünmelidir:

NAME: default-allow-icmp

NETWORK: default

DIRECTION: INGRESS

PRIORITY: 65534

ALLOW: icmp

DENY:

DISABLED: False

NAME: default-allow-internal

NETWORK: default

DIRECTION: INGRESS

PRIORITY: 65534

ALLOW: tcp:0-65535,udp:0-65535,icmp

DENY:

DISABLED: False

...

mynetwork ağının güvenlik duvarı kuralları sizin için oluşturuldu. Bir güvenlik duvarı kuralında birden çok protokol ve bağlantı noktası tanımlayabilir (privatenet ve managementnet) veya bunları birden çok kurala yayabilirsiniz (varsayılan ve mynetwork).

- Cloud Console'da Gezinme menüsü > VPC network > (VPC ağı) Firewall'a (Güvenlik duvarı) gidin.

- Cloud Console'da aynı güvenlik duvarı kurallarının listelendiğini göreceksiniz.

2. görev: Sanal makine örnekleri oluşturma

İki sanal makine örneği oluşturun:

-

managementsubnet-1 içinde managementnet-vm-1

-

privatesubnet-1 içinde privatenet-vm-1

managementnet-vm-1 örneğini oluşturma

Cloud Console'u kullanarak managementnet-vm-1 örneğini oluşturun.

-

Cloud Console'da Gezinme menüsü > Compute Engine > VM instances'a (Sanal makine örnekleri) gidin.

Ağ diyagramınızın parçası olarak mynet-vm-2 ve mynet-vm-1 örnekleri sizin için oluşturuldu.

-

Create instance'ı (Örnek oluştur) tıklayın.

-

Aşağıdaki değerleri ayarlayın, diğer tüm değerleri varsayılan hâliyle bırakın:

| Özellik |

Değer (değeri yazın veya belirtilen seçeneği kullanın) |

| Ad |

managementnet-vm-1 |

| Bölge |

|

| Alt bölge |

|

| Diziler |

E2 |

| Makine türü |

e2-micro |

-

Advanced options (Gelişmiş seçenekler) bölümünde Networking, Disks, Security, Management, Sole-tenancy (Ağ iletişimi, Diskler, Güvenlik, Yönetim, Tek kiracılı) açılır listesini tıklayın.

-

Networking'i (Ağ iletişimi) tıklayın.

-

Network interfaces'i (Ağ arayüzleri) düzenlemek için aşağı oku tıklayın.

-

Aşağıdaki değerleri ayarlayın, diğer tüm değerleri varsayılan haliyle bırakın:

| Özellik |

Değer (değeri yazın veya belirtilen seçeneği kullanın) |

| Ağ |

managementnet |

| Alt ağ |

managementsubnet-1 |

-

Bitti'yi tıklayın.

-

EQUIVALENT CODE'u (EŞDEĞER KOD) tıklayın.

Bu, sanal makine örneklerinin Cloud Shell komut satırı kullanılarak da oluşturulabileceğini gösterir. Bu komutları benzer parametrelerle kullanarak privatenet-vm-1 örneğini oluşturacaksınız.

-

Oluştur'u tıklayın.

Tamamlanan görevi test etme

Yerine getirdiğiniz görevi doğrulamak için İlerleme durumumu kontrol et'i tıklayın. managementnet ağında sanal makine örneğini başarıyla oluşturduysanız bir değerlendirme puanı görürsünüz.

managementnet-vm-1 örneğini oluşturma

privatenet-vm-1 örneğini oluşturma

Cloud Shell komut satırını kullanarak privatenet-vm-1 örneğini oluşturun.

-

privatenet-vm-1 örneğini oluşturmak için Cloud Shell'de aşağıdaki komutu çalıştırın:

gcloud compute instances create privatenet-vm-1 --zone={{{project_0.default_zone}}} --machine-type=e2-micro --subnet=privatesubnet-1

Çıkış şu şekilde görünmelidir:

Created [https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-04-972c7275ce91/zones/"{{{project_0.default_zone}}}"/instances/privatenet-vm-1].

NAME: privatenet-vm-1

ZONE: {{{project_0.default_zone}}}

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 172.16.0.2

EXTERNAL_IP: 34.135.195.199

STATUS: RUNNING

Tamamlanan Görevi Test Etme

Yerine getirdiğiniz görevi doğrulamak için İlerleme durumumu kontrol et'i tıklayın. privatenet ağında sanal makine örneğini başarıyla oluşturduysanız bir değerlendirme puanı görürsünüz.

privatenet-vm-1 örneğini oluşturma

- Tüm sanal makine örneklerini alt bölgeye göre sıralı bir şekilde listelemek için aşağıdaki komutu çalıştırın:

gcloud compute instances list --sort-by=ZONE

Çıkış şu şekilde görünmelidir:

NAME: mynet-vm-2

ZONE: {{{project_0.default_zone_2}}}

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 10.164.0.2

EXTERNAL_IP: 34.147.23.235

STATUS: RUNNING

NAME: mynet-vm-1

ZONE: {{{project_0.default_zone}}}

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 10.128.0.2

EXTERNAL_IP: 35.232.221.58

STATUS: RUNNING

...

-

Cloud Console'da Gezinme menüsü ( ) > Compute Engine > VM instances'a (Sanal makine örnekleri) gidin.

) > Compute Engine > VM instances'a (Sanal makine örnekleri) gidin.

-

Sanal makine örneklerinin Cloud Console'da listelendiğini göreceksiniz.

-

Column display options'ı (Sütun görüntüleme seçenekleri) tıklayın ve Network'ü (Ağ) seçin. Ok'i (Tamam) tıklayın.

bölgesinde üç, bölgesinde bir örnek vardır. Ancak bu örnekler üç farklı VPC ağına (managementnet, mynetwork ve privatenet) dağılmış durumdadır ve örneklerin hiçbiri bir diğeriyle aynı alt bölgede ve ağda değildir. Bir sonraki bölümde bunun dahili bağlantı üzerindeki etkisini keşfedeceksiniz.

3. görev: Sanal makine örnekleri arasındaki bağlantıyı keşfetme

Sanal makine örnekleri arasındaki bağlantıyı keşfedin. Sanal makine örneklerinin aynı alt bölgede olmasının veya aynı VPC ağında olmasının etkilerini belirleyin.

Harici IP adreslerini pingleme

Sanal makine örneklerinin herkese açık internetten erişilebilir olup olmadığını belirlemek için örneklerin harici IP adreslerini pingleyin.

-

Cloud Console'da Gezinme menüsü > Compute Engine > Sanal makine örnekleri'ne gidin.

-

mynet-vm-2, managementnet-vm-1 ve privatenet-vm-1 örneklerinin harici IP adreslerini not edin.

-

mynet-vm-1 için SSH'yi tıklayarak bir terminal açıp bağlanın.

-

mynet-vm-2 örneğinin harici IP bağlantısını test etmek için mynet-vm-2 örneğinin harici IP'sini ekleyerek aşağıdaki komutu çalıştırın:

ping -c 3 'Buraya mynet-vm-2 harici IP'sini girin'

Bu komut çalışacaktır.

-

managementnet-vm-1 örneğinin harici IP bağlantısını test etmek için managementnet-vm-1 örneğinin harici IP'sini ekleyerek aşağıdaki komutu çalıştırın:

ping -c 3 'Buraya managementnet-vm-1 harici IP'sini girin'

Bu komut çalışacaktır.

-

privatenet-vm-1 örneğinin harici IP bağlantısını test etmek için privatenet-vm-1 örneğinin harici IP'sini ekleyerek aşağıdaki komutu çalıştırın:

ping -c 3 'Buraya privatenet-vm-1 harici IP'sini girin'

Bu komut çalışacaktır.

Not: Farklı bir alt bölgede veya VPC ağında olsa da tüm sanal makine örneklerinin harici IP adreslerini pingleyebilirsiniz. Bu durum, bu örnekler için herkese açık erişimin yalnızca önceden oluşturduğunuz ICMP güvenlik duvarı kuralları tarafından kontrol edildiğini doğrular.

Dahili IP adreslerini pingleme

Sanal makine örneklerinin VPC ağı içinden erişilebilir olup olmadığını belirlemek için örneklerin dahili IP adreslerini pingleyin.

- Cloud Console'da Gezinme menüsü > Compute Engine > Sanal makine örnekleri'ne gidin.

-

mynet-vm-2, managementnet-vm-1 ve privatenet-vm-1 örneklerinin dahili IP adreslerini not edin.

-

mynet-vm-1 örneğinin SSH terminaline dönün.

-

mynet-vm-2 örneğinin dahili IP bağlantısını test etmek için mynet-vm-2 örneğinin dahili IP'sini ekleyerek aşağıdaki komutu çalıştırın:

ping -c 3 'Buraya mynet-vm-2 dahili IP'sini girin'

Not: İki sanal makine örneği birbirinden farklı alt bölgelerde, bölgelerde ve kıtalarda olsa bile ping kaynağıyla aynı VPC ağında (mynet-vm-1) olduğundan mynet-vm-2 örneğinin dahili IP adresini öğrenebilirsiniz.

-

managementnet-vm-1 örneğinin dahili IP bağlantısını test etmek için managementnet-vm-1 örneğinin dahili IP'sini ekleyerek aşağıdaki komutu çalıştırın:

ping -c 3 "Buraya managementnet-vm-1 dahili IP'sini girin'"

Not: %100 paket kaybının gösterdiği gibi, bu komut çalışmayacaktır.

-

privatenet-vm-1 örneğinin dahili IP bağlantısını test etmek için privatenet-vm-1 örneğinin dahili IP'sini ekleyerek aşağıdaki komutu çalıştırın:

ping -c 3 'Buraya privatenet-vm-1 dahili IP'sini girin'

Not: %100 paket kaybının gösterdiği gibi, bu komut da çalışmayacaktır. Aynı bölgede () olsalar da ping kaynağıyla farklı VPC ağlarında (mynet-vm-1) olduğundan managementnet-vm-1 ve privatenet-vm-1 örneklerinin dahili IP adreslerini pingleyemezsiniz.

VPC ağları varsayılan olarak izole özel ağ iletişimi alanlarıdır. Ancak VPC eşleme veya VPN gibi mekanizmalar ayarlamadığınız sürece ağlar arasında dahili IP adresi iletişimine izin verilmez.

Not: Aşağıdaki görev için region_1 = ve region_2 =

bölgelerini değerlendirin.

4. görev: Birden çok ağ arayüzüne sahip bir sanal makine örneği oluşturma

Bir VPC ağındaki tüm örnekler bir varsayılan ağ arayüzüne sahiptir. Sanal makinelerinize ekli ilave ağ arayüzleri oluşturabilirsiniz. Birden çok ağ arayüzü, bir örneğin birkaç VPC ağına doğrudan bağlandığı yapılandırmalar oluşturmanıza olanak verir (örneğin türüne bağlı olarak en fazla 8 arayüz).

Birden çok ağ arayüzüne sahip sanal makine örneği oluşturma

privatesubnet-1, managementsubnet-1 ve mynetwork ağlarında ağ arayüzleriyle birlikte vm-appliance örneğini oluşturun. Birden çok ağ arayüzü denetleyicisine (NIC) sahip sanal makineler oluşturma şartlarından biri olarak, bu alt ağların CIDR aralıkları çakışmaz.

-

Cloud Console'da Gezinme menüsü > Compute Engine > VM instances'a (Sanal makine örnekleri) gidin.

-

Create instance'ı (Örnek oluştur) tıklayın.

-

Aşağıdaki değerleri ayarlayın, diğer tüm değerleri varsayılan hâliyle bırakın:

| Özellik |

Değer (değeri yazın veya belirtilen seçeneği kullanın) |

| Ad |

vm-appliance |

| Bölge |

|

| Alt bölge |

|

| Diziler |

E2 |

| Makine türü |

e2-standard-4 |

Not: Bir örnekte izin verilen arayüz sayısı, örneğin makine türüne ve vCPU sayısına bağlıdır. e2-standard-4 türü makineler 4 adede kadar ağ arayüzüne izin verir. Daha fazla bilgi için Google Cloud Kılavuzu'nda Maximum number of network interfaces (Maksimum ağ arayüzü sayısı) bölümüne bakın.

-

Advanced options (Gelişmiş seçenekler) bölümünde Networking, Disks, Security, Management, Sole-tenancy (Ağ iletişimi, Diskler, Güvenlik, Yönetim, Tek kiracılı) açılır listesini tıklayın.

-

Networking'i (Ağ iletişimi) tıklayın.

-

Network interfaces'i (Ağ arayüzleri) düzenlemek için aşağı oku tıklayın.

-

Aşağıdaki değerleri ayarlayın, diğer tüm değerleri varsayılan haliyle bırakın:

| Özellik |

Değer (değeri yazın veya belirtilen seçeneği kullanın) |

| Ağ |

privatenet |

| Alt ağ |

privatesubnet-1 |

-

Bitti'yi tıklayın.

-

Add a network interface'i (Ağ arayüzü ekle) tıklayın.

-

Aşağıdaki değerleri ayarlayın, diğer tüm değerleri varsayılan haliyle bırakın:

| Özellik |

Değer (değeri yazın veya belirtilen seçeneği kullanın) |

| Ağ |

managementnet |

| Alt ağ |

managementsubnet-1 |

-

Bitti'yi tıklayın.

-

Add a network interface'i (Ağ arayüzü ekle) tıklayın.

-

Aşağıdaki değerleri ayarlayın, diğer tüm değerleri varsayılan haliyle bırakın:

| Özellik |

Değer (değeri yazın veya belirtilen seçeneği kullanın) |

| Ağ |

mynetwork |

| Alt ağ |

mynetwork |

-

Done'ı (Bitti) tıklayın.

-

Create'i (Oluştur) tıklayın.

Tamamlanan görevi test etme

Yerine getirdiğiniz görevi doğrulamak için İlerleme durumumu kontrol et'i tıklayın. Birden çok ağ arayüzüne sahip sanal makine örneğini başarıyla oluşturduysanız bir değerlendirme puanı görürsünüz.

Birden çok ağ arayüzüne sahip sanal makine örneği oluşturma

Ağ arayüzü ayrıntılarını keşfetme

vm-appliance örneğinin ağ arayüzü ayrıntılarını Cloud Console'dan ve sanal makinenin terminali içinden inceleyebilirsiniz.

- Cloud Console'da Gezinme menüsü (

) > Compute Engine > VM instances'a (Sanal makine örnekleri) gidin.

) > Compute Engine > VM instances'a (Sanal makine örnekleri) gidin.

-

Network interface details (Ağ arayüzü ayrıntıları) sayfasını açmak için vm-appliance örneğinin Dahili IP adresi içindeki nic0 denetleyicisini tıklayın.

-

nic0 denetleyicisinin privatesubnet-1 alt ağına ekli olduğunu, bu alt ağda kendisine atanmış bir dahili IP adresi (172.16.0.0/24) olduğunu ve geçerli güvenlik duvarı kurallarına sahip olduğunu doğrulayın.

-

nic0 denetleyicisini tıklayın ve nic1 denetleyicisini seçin.

-

nic1 denetleyicisinin managementsubnet-1 alt ağına ekli olduğunu, bu alt ağda kendisine atanmış bir dahili IP adresi (10.130.0.0/20) olduğunu ve geçerli güvenlik duvarı kurallarına sahip olduğunu doğrulayın.

-

nic1 denetleyicisini tıklayın ve nic2 denetleyicisini seçin.

-

nic2 denetleyicisinin mynetwork alt ağına ekli olduğunu, bu alt ağda kendisine atanmış bir dahili IP adresi (10.128.0.0/20) olduğunu ve geçerli güvenlik duvarı kurallarına sahip olduğunu doğrulayın.

Not:

Sanal makine örneğinin bu ağlarla iletişim kurabilmesi için her ağ arayüzü kendi dahili IP adresine sahiptir.

- Cloud Console'da Gezinme menüsü > Compute Engine > VM instances'a (Sanal makine örnekleri) gidin.

-

vm-appliance için bir terminal başlatmak ve bağlantı sağlamak üzere SSH'yi tıklayın.

- Sanal makine örneği içindeki ağ arayüzlerini listelemek için aşağıdakileri çalıştırın:

sudo ifconfig

Çıkış şu şekilde görünmelidir:

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1460

inet 172.16.0.3 netmask 255.255.255.255 broadcast 172.16.0.3

inet6 fe80::4001:acff:fe10:3 prefixlen 64 scopeid 0x20<link>

ether 42:01:ac:10:00:03 txqueuelen 1000 (Ethernet)

RX packets 626 bytes 171556 (167.5 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 568 bytes 62294 (60.8 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

eth1: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1460

inet 10.130.0.3 netmask 255.255.255.255 broadcast 10.130.0.3

inet6 fe80::4001:aff:fe82:3 prefixlen 64 scopeid 0x20<link>

ether 42:01:0a:82:00:03 txqueuelen 1000 (Ethernet)

RX packets 7 bytes 1222 (1.1 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 17 bytes 1842 (1.7 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

eth2: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1460

inet 10.128.0.3 netmask 255.255.255.255 broadcast 10.128.0.3

inet6 fe80::4001:aff:fe80:3 prefixlen 64 scopeid 0x20<link>

ether 42:01:0a:80:00:03 txqueuelen 1000 (Ethernet)

RX packets 17 bytes 2014 (1.9 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 17 bytes 1862 (1.8 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

Not: sudo ifconfig komutu, Linux VM ağ arayüzlerini ve her arayüzün dahili IP adreslerini listeler.

Ağ arayüzü bağlantısını keşfetme

vm-appliance örneğinin privatesubnet-1, managementsubnet-1 ve mynetwork ağlarına bağlı olduğunu doğrulamak için bu alt ağlarda sanal makine örneklerini pingleyin.

- Cloud Console'da Gezinme menüsü > Compute Engine > VM instances'a (Sanal makine örnekleri) gidin.

-

privatenet-vm-1, managementnet-vm-1, mynet-vm-1 ve mynet-vm-2 örneklerinin dahili IP adreslerini not edin.

-

vm-appliance örneğinin SSH terminaline geri dönün.

-

privatenet-vm-1 örneğinin dahili IP bağlantısını test etmek için privatenet-vm-1 örneğinin dahili IP'sini ekleyerek aşağıdaki komutu çalıştırın:

ping -c 3 'Buraya privatenet-vm-1 dahili IP'sini girin'

Bu komut çalışacaktır.

- Aşağıdaki kodu çalıştırarak aynı testi tekrar edin:

ping -c 3 privatenet-vm-1

Not: VPC ağları, örnekleri dahili IP adresleri yerine DNS adlarıyla belirlemenize olanak tanıyan bir dahili DNS hizmetine sahip olduğundan privatenet-vm-1 örneğini pingleyebilirsiniz. Örnek ana makine adıyla bir dahili DNS sorgusu yapıldığında bu sorgu örneğin birincil arayüzünde (nic0) çözümlenir. Dolayısıyla bu senaryoda, bu yalnızca privatenet-vm-1 için çalışır.

-

managementnet-vm-1 örneğinin dahili IP bağlantısını test etmek için managementnet-vm-1 örneğinin dahili IP'sini ekleyerek aşağıdaki komutu çalıştırın:

ping -c 3 "Buraya managementnet-vm-1 dahili IP'sini girin"

Bu komut çalışacaktır.

-

mynet-vm-1 örneğinin dahili IP bağlantısını test etmek için mynet-vm-1 örneğinin dahili IP'sini ekleyerek aşağıdaki komutu çalıştırın:

ping -c 3 "Buraya mynet-vm-1 dahili IP'sini girin"

Bu komut çalışacaktır.

-

mynet-vm-2 örneğinin dahili IP bağlantısını test etmek için mynet-vm-2 örneğinin dahili IP'sini ekleyerek aşağıdaki komutu çalıştırın:

ping -c 3 "Buraya mynet-vm-2 dahili IP'sini girin"

Not: Bu komut çalışmaz. Çok arayüzlü bir örnekte her arayüz, bulunduğu alt ağ için bir rota alır. Buna ek olarak örnekler, birincil arayüz eth0 ile ilişkili tek bir varsayılan rota alır. Manuel olarak tam tersi şekilde yapılandırılmadığı sürece, örnekten çıkıp doğrudan bağlı bir alt ağ dışında herhangi bir hedefe giden trafik, eth0 üzerindeki varsayılan rotayı kullanır.

-

vm-appliance örneğinin rotalarını listelemek için aşağıdaki komutu çalıştırın:

ip route

Çıkış şu şekilde görünmelidir:

default via 172.16.0.1 dev eth0

10.128.0.0/20 via 10.128.0.1 dev eth2

10.128.0.1 dev eth2 scope link

10.130.0.0/20 via 10.130.0.1 dev eth1

10.130.0.1 dev eth1 scope link

172.16.0.0/24 via 172.16.0.1 dev eth0

172.16.0.1 dev eth0 scope link

Not: Birincil arayüz eth0 varsayılan rotayı alır (172.16.0.1 dev eth0 yoluyla varsayılan). eth0, eth1 ve eth2 arayüzleri ise kendi alt ağlarının rotalarını alır. mynet-vm-2 alt ağı (10.132.0.0/20) bu yönlendirme tablosuna dahil olmadığından bu örneğe giden ping, vm-appliance örneğini farklı bir VPC ağında olan eth0 arayüzü üzerinden terk eder. Google Cloud Kılavuzu'nun Configuring policy routing (Politika yönlendirmesi yapılandırma) bölümünde anlatıldığı gibi politika yönlendirmesi yapılandırarak bu davranışı değiştirebilirsiniz.

Tebrikler!

Bu laboratuvarda, üç ağ arayüzüne sahip bir sanal makine örneği oluşturdunuz ve çok arayüzlü sanal makineye ekli alt ağlardaki sanal makine örneklerinin dahili bağlantısını doğruladınız.

Ayrıca varsayılan ağla birlikte ağın alt ağlarını, rotalarını ve güvenlik duvarı kurallarını keşfettiniz. Ardından otomatik modda yeni bir VPC ağı için test edilmiş bağlantı oluşturdunuz.

Sonraki adımlar / Daha fazla bilgi

VPC ağı hakkında daha fazla bilgi için VPC Ağlarını Kullanma başlıklı makaleyi inceleyin.

Google Cloud eğitimi ve sertifikası

...Google Cloud teknolojilerinden en iyi şekilde yararlanmanıza yardımcı olur. Derslerimizde teknik becerilere odaklanırken en iyi uygulamalara da yer veriyoruz. Gerekli yetkinlik seviyesine hızlıca ulaşmanız ve öğrenim maceranızı sürdürebilmeniz için sizlere yardımcı olmayı amaçlıyoruz. Temel kavramlardan ileri seviyeye kadar farklı eğitim programlarımız mevcut. Ayrıca, yoğun gündeminize uyması için talep üzerine sağlanan, canlı ve sanal eğitim alternatiflerimiz de var. Sertifikasyonlar ise Google Cloud teknolojilerindeki becerilerinizi ve uzmanlığınızı doğrulamanıza ve kanıtlamanıza yardımcı oluyor.

Kılavuzun son güncellenme tarihi: 11 Ekim 2024

Laboratuvarın son test edilme tarihi: 11 Ekim 2024

Telif Hakkı 2025 Google LLC Tüm hakları saklıdır. Google ve Google logosu, Google LLC şirketinin ticari markalarıdır. Diğer tüm şirket ve ürün adları ilişkili oldukları şirketlerin ticari markaları olabilir.

simgesini tıklayın.

simgesini tıklayın. ) > VPC network (VPC ağı) > VPC networks'a (VPC ağları) gidin.

) > VPC network (VPC ağı) > VPC networks'a (VPC ağları) gidin.

) > Compute Engine > VM instances'a (Sanal makine örnekleri) gidin.

) > Compute Engine > VM instances'a (Sanal makine örnekleri) gidin.