GSP211

Огляд

Мережі віртуальної приватної хмари (VPC) допомагають підтримувати роботу ізольованих середовищ у межах більшої хмарної інфраструктури, а також забезпечують кращий контроль захисту даних, доступу до мережі й безпеки вебдодатків.

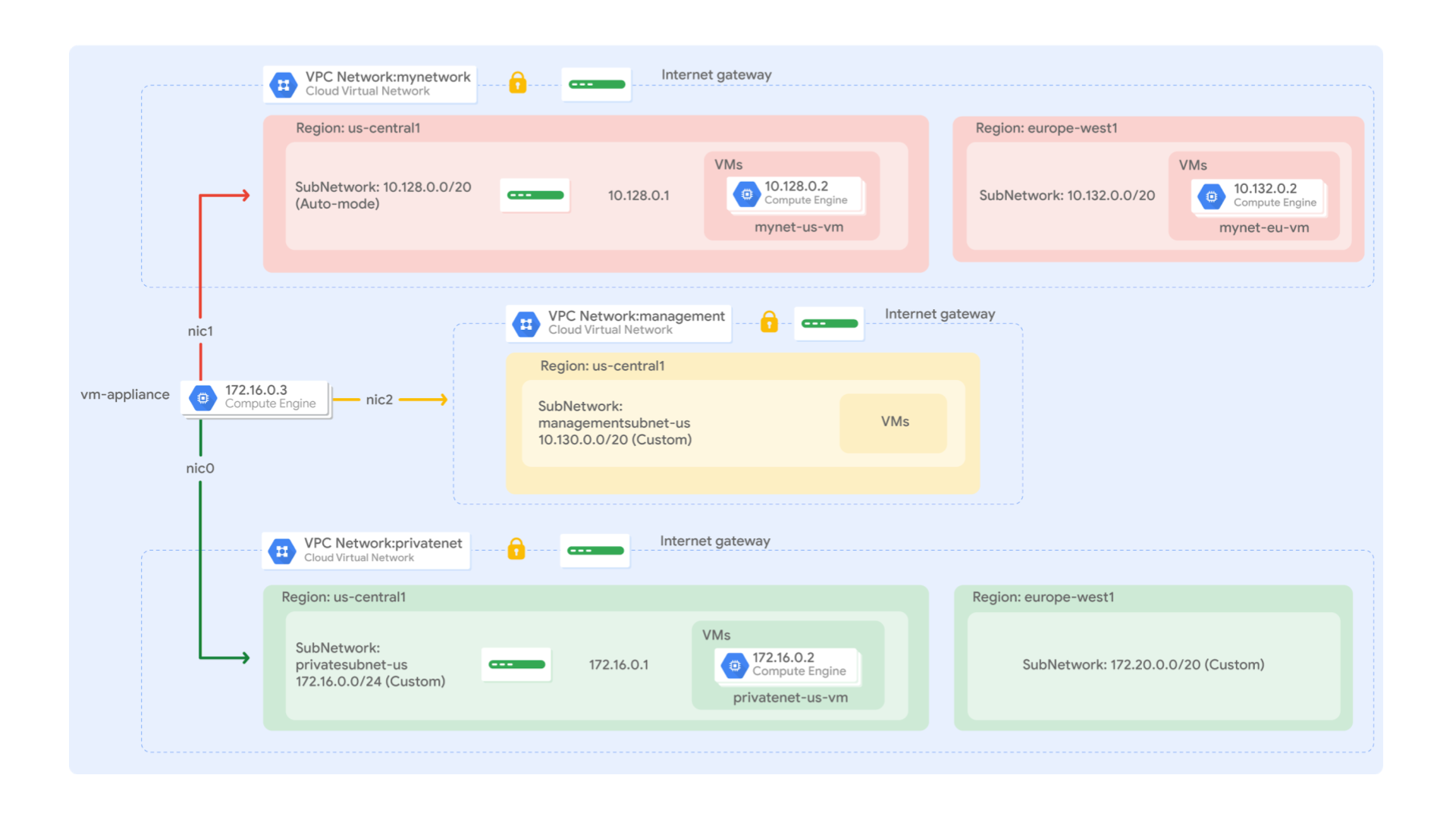

Під час цієї практичної роботи ви створите кілька мереж VPC й екземплярів віртуальних машин, а також перевірите можливості підключення в різних мережах. Зокрема, ви створите дві мережі з власним режимом (managementnet та privatenet) і правилами брандмауера, а також екземпляри віртуальних машин, як показано на наведеній нижче схемі мережі.

У цій практичній роботі для вас уже створено мережу mynetwork із правилами брандмауера й два екземпляри віртуальних машин (mynet-vm-1 і mynet-vm-2).

Цілі

У цій практичній роботі ви навчитеся виконувати наведені нижче дії.

- Створювати мережі VPC з власним режимом із правилами брандмауера.

- Створювати екземпляри віртуальних машин за допомогою Compute Engine.

- Вивчати можливості підключення екземплярів віртуальних машин у різних мережах VPC.

- Створювати екземпляр віртуальної машини з кількома мережевими інтерфейсами.

Налаштування й вимоги

Перш ніж натиснути кнопку Start Lab (Почати практичну роботу)

Ознайомтеся з наведеними нижче вказівками. На виконання практичної роботи відводиться обмежений час, і її не можна призупинити. Щойно ви натиснете Start Lab (Почати практичну роботу), з’явиться таймер, який показуватиме, скільки часу для роботи з ресурсами Google Cloud у вас залишилося.

Ви зможете виконати практичну роботу в дійсному робочому хмарному середовищі (не в симуляції або демонстраційному середовищі). Для цього на час виконання практичної роботи вам надаються тимчасові облікові дані для реєстрації і входу в Google Cloud.

Щоб виконати цю практичну роботу, потрібно мати:

- стандартний веб-переглядач, наприклад Chrome (рекомендовано)

Примітка. Виконуйте практичну роботу в режимі анонімного перегляду. Так ви уникнете додаткової плати, що може стягуватися з вашого особистого облікового запису внаслідок його конфліктів з обліковим записом для навчання.

- достатню кількість часу, оскільки почавши практичну роботу, ви не зможете призупинити її

Примітка. Якщо ви маєте особистий обліковий запис або проект Google Cloud, не використовуйте їх для доступу до цієї практичної роботи. Так ви уникнете додаткових стягнень з вашого облікового запису.

Як почати виконувати практичну роботу й увійти в Google Cloud Console

-

Натисніть кнопку Start Lab (Почати практичну роботу). Якщо за практичну роботу необхідно заплатити, відкриється спливаюче вікно, де ви зможете обрати спосіб оплати.

Ліворуч розміщено панель Lab Details (Відомості про практичну роботу) з такими даними:

- кнопка Open Google Cloud console (Відкрити Google Cloud Console);

- час до закінчення;

- тимчасові облікові дані, які потрібно використовувати для доступу до цієї практичної роботи;

- інша інформація, необхідна для виконання цієї практичної роботи.

-

Натисніть Open Google Cloud console (Відкрити Google Cloud Console) або натисніть правою кнопкою миші й виберіть Open Link in Incognito Window (Відкрити посилання в анонімному вікні), якщо ви використовуєте вебпереглядач Chrome.

Завантажаться необхідні ресурси. Потім відкриється нова вкладка зі сторінкою Sign in (Вхід).

Порада. Упорядковуйте вкладки в окремих вікнах, розміщуючи їх поруч.

Примітка. Якщо з’явиться вікно Choose an account (Виберіть обліковий запис), натисніть Use Another Account (Увійти в інший обліковий запис).

-

За потреби скопіюйте значення в полі Username (Ім’я користувача) нижче й вставте його у вікні Sign in (Вхід).

{{{user_0.username | "Username"}}}

Поле Username (Ім’я користувача) також можна знайти на панелі Lab Details (Відомості про практичну роботу).

-

Натисніть Next (Далі).

-

Скопіюйте значення в полі Password (Пароль) нижче й вставте його у вікні Welcome (Привітання).

{{{user_0.password | "Password"}}}

Поле Password (Пароль) також можна знайти на панелі Lab Details (Відомості про практичну роботу).

-

Натисніть Next (Далі).

Важливо. Обов’язково використовуйте облікові дані, призначені для відповідної практичної роботи. Не використовуйте облікові дані Google Cloud.

Примітка. Якщо ввійти у власний обліковий запис Google Cloud, може стягуватися додаткова плата.

-

Виконайте наведені нижче дії.

- Прийміть Умови використання.

- Не додавайте способи відновлення й двохетапну перевірку (оскільки це тимчасовий обліковий запис).

- Не реєструйте безкоштовні пробні версії.

Через кілька секунд Google Cloud Console відкриється в новій вкладці.

Примітка. Щоб переглянути меню зі списком продуктів і сервісів Google Cloud, натисніть меню навігації вгорі ліворуч.

Як активувати Cloud Shell

Cloud Shell – це віртуальна машина з попередньо завантаженими інструментами для розробників. Вона містить головний каталог обсягом 5 ГБ постійної пам’яті й працює в середовищі Google Cloud. Cloud Shell надає доступ до ресурсів Google Cloud через командний рядок.

- Угорі консолі Google Cloud натисніть Activate Cloud Shell (Активувати Cloud Shell)

.

.

Щойно ви підключитеся, вас буде автентифіковано, а проект отримає ваш PROJECT_ID (ІДЕНТИФІКАТОР ПРОЕКТУ). Вивід міститиме рядок зі значенням PROJECT_ID (ІДЕНТИФІКАТОР ПРОЕКТУ) для цього сеансу:

Your Cloud Platform project in this session is set to YOUR_PROJECT_ID

gcloud – це інструмент командного рядка для Google Cloud. Він входить у пакет Cloud Shell і підтримує функцію автозавершення клавішею TAB.

- (Необов’язково) Щоб вивести поточне ім’я облікового запису, введіть таку команду:

gcloud auth list

-

Натисніть Authorize (Авторизувати).

-

Вихідні дані матимуть такий вигляд:

Вивід:

ACTIVE: *

ACCOUNT: student-01-xxxxxxxxxxxx@qwiklabs.net

To set the active account, run:

$ gcloud config set account `ACCOUNT`

- (Необов’язково) Щоб вивести ідентифікатор проекту, введіть таку команду:

gcloud config list project

Вивід:

[core]

project = <project_ID>

Приклад виводу:

[core]

project = qwiklabs-gcp-44776a13dea667a6

Примітка. Щоб знайти повну документацію щодо gcloud, перегляньте посібник з інтерфейсу командного рядка gcloud у Google Cloud.

Завдання 1. Створіть мережі VPC з власним режимом із правилами брандмауера

Створіть дві мережі з власним режимом (managementnet та privatenet) і правилами брандмауера, які дозволяють вхідний трафік за протоколами SSH, ICMP й RDP.

Створіть мережу managementnet

Створіть мережу managementnet за допомогою Cloud Console.

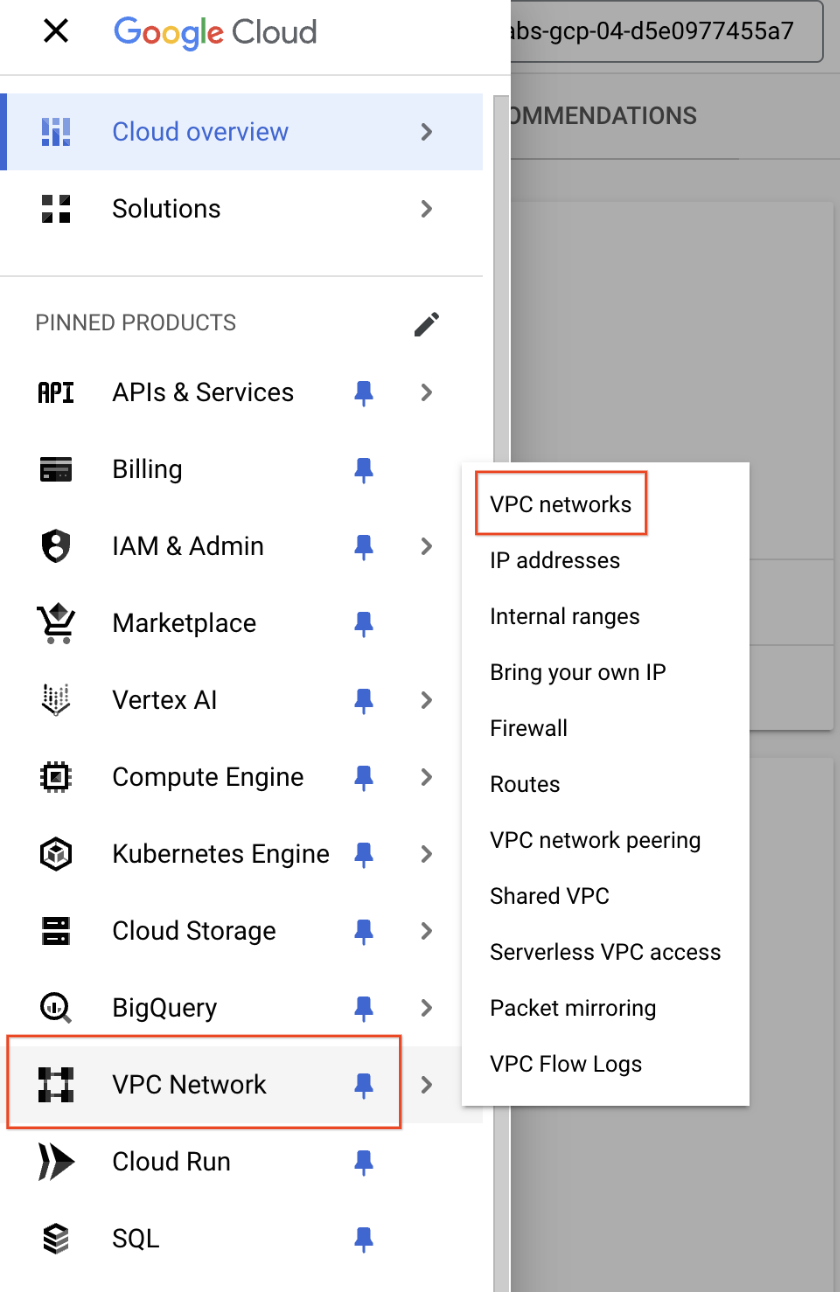

- У Cloud Console натисніть меню навігації (

) > VPC network (Мережа VPC) > VPC networks (Мережі VPC).

) > VPC network (Мережа VPC) > VPC networks (Мережі VPC).

-

Зверніть увагу на мережі default (за умовчанням) і mynetwork із їх підмережами.

Для кожного проекту Google Cloud налаштовано мережу default (за умовчанням). Крім того, у вашу схему попередньо додано мережу mynetwork.

-

Натисніть Create VPC network (Створити мережу VPC).

-

У полі Name (Назва) укажіть managementnet.

-

Для опції Subnet creation mode (Режим створення підмережі) виберіть Custom (Власний).

-

Укажіть наведені нижче значення й залиште інші значення за умовчанням.

| Властивість |

Значення (укажіть значення або виберіть зі списку) |

| Name (Назва) |

managementsubnet-1 |

| Region (Регіон) |

|

| IPv4 range (Діапазон IPv4) |

10.130.0.0/20 |

-

Натисніть Done (Готово).

-

Натисніть EQUIVALENT COMMAND LINE (ЕКВІВАЛЕНТ КОМАНДНОГО РЯДКА).

Як ви можете побачити, мережі й підмережі можна створювати за допомогою командного рядка Cloud Shell. Ви створите мережу privatenet за допомогою цих команд з аналогічними параметрами.

-

Натисніть Close (Закрити).

-

Натисніть Create (Створити).

Перевірка виконаного завдання

Щоб підтвердити виконання завдання, натисніть Підтвердити виконання. Якщо мережу managementnet створено правильно, з’явиться оцінка.

Створіть мережу managementnet

Створіть мережу privatenet

Створіть мережу privatenet за допомогою командного рядка Cloud Shell.

- Щоб створити мережу privatenet, виконайте таку команду:

gcloud compute networks create privatenet --subnet-mode=custom

- Щоб створити підмережу privatesubnet-1, виконайте таку команду:

gcloud compute networks subnets create privatesubnet-1 --network=privatenet --region={{{project_0.default_region | Region_1 }}} --range=172.16.0.0/24

- Щоб створити підмережу privatesubnet-2, виконайте таку команду:

gcloud compute networks subnets create privatesubnet-2 --network=privatenet --region={{{project_0.default_region_2 | Region_2 }}} --range=172.20.0.0/20

Перевірка виконаного завдання

Щоб підтвердити виконання завдання, натисніть Підтвердити виконання. Якщо мережу privatenet створено правильно, з’явиться оцінка.

Створіть мережу privatenet

- Щоб переглянути список наявних мереж VPC, виконайте таку команду:

gcloud compute networks list

Вивід матиме такий вигляд:

NAME: default

SUBNET_MODE: AUTO

BGP_ROUTING_MODE: REGIONAL

IPV4_RANGE:

GATEWAY_IPV4:

NAME: managementnet

SUBNET_MODE: CUSTOM

BGP_ROUTING_MODE: REGIONAL

IPV4_RANGE:

GATEWAY_IPV4:

...

Примітка. Мережі default (за умовчанням) і mynetwork є автоматичними, а мережі managementnet і privatenet мають власний режим. Для автоматичних мереж система створює підмережі в кожному регіоні, тоді як у мережах із власним режимом від початку немає підмереж, тож ви можете створювати їх на власний розсуд.

- Щоб переглянути список наявних підмереж VPC (відсортованих за мережами VPC), виконайте таку команду:

gcloud compute networks subnets list --sort-by=NETWORK

Вивід матиме такий вигляд:

NAME: default

REGION: {{{project_0.default_region | Region_1}}}

NETWORK: default

RANGE: 10.128.0.0/20

STACK_TYPE: IPV4_ONLY

IPV6_ACCESS_TYPE:

INTERNAL_IPV6_PREFIX:

EXTERNAL_IPV6_PREFIX:

...

Примітка. Як і очікувалося, мережі default (за умовчанням) та mynetwork мають підмережі в кожному регіоні (зони/регіони можуть відрізнятися залежно від вимог практичної роботи), оскільки вони є автоматичними. Мережі managementnet і privatenet є мережами з власним режимом, тому вони мають лише підмережі, які створили ви.

- У Cloud Console натисніть меню навігації > VPC network (Мережа VPC) > VPC networks (Мережі VPC).

- У Cloud Console мають відображатися ті самі мережі й підмережі.

Створіть правила брандмауера для мережі managementnet

Створіть правила брандмауера, щоб дозволити вхідний трафік за протоколами SSH, ICMP й RDP до екземплярів віртуальних машин у мережі managementnet.

-

У Cloud Console натисніть меню навігації ( ) > VPC network (Мережа VPC) > Firewall (Брандмауер).

) > VPC network (Мережа VPC) > Firewall (Брандмауер).

-

Натисніть + Create Firewall Rule (Створити правило брандмауера).

-

Укажіть наведені нижче значення й залиште інші значення за умовчанням.

| Властивість |

Значення (укажіть значення або виберіть зі списку) |

| Name (Назва) |

managementnet-allow-icmp-ssh-rdp |

| Network (Мережа) |

managementnet |

| Targets (Цілі) |

All instances in the network (Усі екземпляри в мережі) |

| Source filter (Фільтр за джерелом) |

IPv4 Ranges (Діапазони IPv4) |

| Source IPv4 ranges (Джерела діапазонів IPv4) |

0.0.0.0/0 |

| Protocols and ports (Протоколи й порти) |

Specified protocols and ports (Указані протоколи й порти): поставте прапорець біля опції TCP й введіть 22, 3389, а потім поставте прапорець поруч із варіантом Other (Інші) і введіть icmp. |

Примітка. Щоб указати всі мережі, додайте маску підмережі /0 у Source IPv4 ranges (Джерела діапазонів IPv4).

-

Натисніть EQUIVALENT COMMAND LINE (ЕКВІВАЛЕНТ КОМАНДНОГО РЯДКА).

Як ви можете побачити, правила брандмауера можна створювати за допомогою командного рядка Cloud Shell. Ви створите правила брандмауера для мережі privatenet за допомогою цих команд з аналогічними параметрами.

-

Натисніть Close (Закрити).

-

Натисніть Create (Створити).

Перевірка виконаного завдання

Щоб підтвердити виконання завдання, натисніть Підтвердити виконання. Якщо правила брандмауера для мережі managementnet створено правильно, з’явиться оцінка.

Створіть правила брандмауера для мережі managementnet

Створіть правила брандмауера для мережі privatenet

Створіть правила брандмауера для мережі privatenet за допомогою командного рядка Cloud Shell.

- Щоб створити правило брандмауера privatenet-allow-icmp-ssh-rdp, у Cloud Shell виконайте таку команду:

gcloud compute firewall-rules create privatenet-allow-icmp-ssh-rdp --direction=INGRESS --priority=1000 --network=privatenet --action=ALLOW --rules=icmp,tcp:22,tcp:3389 --source-ranges=0.0.0.0/0

Вивід матиме такий вигляд:

Creating firewall...done.

NAME: privatenet-allow-icmp-ssh-rdp

NETWORK: privatenet

DIRECTION: INGRESS

PRIORITY: 1000

ALLOW: icmp,tcp:22,tcp:3389

DENY:

DISABLED: False

Перевірка виконаного завдання

Щоб підтвердити виконання завдання, натисніть Підтвердити виконання. Якщо правила брандмауера для мережі privatenet створено правильно, з’явиться оцінка.

Створіть правила брандмауера для мережі privatenet

- Щоб переглянути список правил брандмауера (відсортованих за мережею VPC), виконайте таку команду:

gcloud compute firewall-rules list --sort-by=NETWORK

Вивід матиме такий вигляд:

NAME: default-allow-icmp

NETWORK: default

DIRECTION: INGRESS

PRIORITY: 65534

ALLOW: icmp

DENY:

DISABLED: False

NAME: default-allow-internal

NETWORK: default

DIRECTION: INGRESS

PRIORITY: 65534

ALLOW: tcp:0-65535,udp:0-65535,icmp

DENY:

DISABLED: False

...

Правила брандмауера для мережі mynetwork було створено автоматично. Ви можете вказати кілька протоколів і портів в одному правилі брандмауера (як зробили це для мереж privatenet і managementnet) або в кількох правилах (як у мережі default (за умовчанням) і мережі mynetwork).

- У Cloud Console натисніть меню навігації > VPC network (Мережа VPC) > Firewall (Брандмауер).

- У Cloud Console мають відображатися ті самі правила брандмауера.

Завдання 2. Створіть екземпляри віртуальних машин

Створіть два екземпляри віртуальних машин:

-

managementnet-vm-1 у managementsubnet-1;

-

privatenet-vm-1 у privatesubnet-1.

Створіть екземпляр managementnet-vm-1

Створіть екземпляр managementnet-vm-1 за допомогою Cloud Console.

-

У Cloud Console натисніть меню навігації > Compute Engine > VM instances (Екземпляри віртуальних машин).

Екземпляри mynet-vm-2 і mynet-vm-1 було попередньо створено як частину схеми мережі.

-

Натисніть Create Instance (Створити екземпляр).

-

Укажіть наведені нижче значення й залиште інші значення за умовчанням.

| Властивість |

Значення (укажіть значення або виберіть зі списку) |

| Name (Назва) |

managementnet-vm-1 |

| Region (Регіон) |

|

| Zone (Зона) |

|

| Series (Серія) |

E2 |

| Machine type (Тип машини) |

e2-micro |

-

У розділі Advanced options (Розширені параметри) натисніть спадне меню Networking, disks, security, management, sole tenancy (Мережі, диски, безпека, керування, один клієнт).

-

Натисніть Networking (Мережі).

-

Натисніть спадне меню, щоб змінити Network interfaces (Мережеві інтерфейси).

-

Укажіть наведені нижче значення й залиште інші значення за умовчанням.

| Властивість |

Значення (укажіть значення або виберіть зі списку) |

| Network (Мережа) |

managementnet |

| Subnetwork (Підмережа) |

managementsubnet-1 |

-

Натисніть Done (Готово).

-

Натисніть EQUIVALENT CODE (ЕКВІВАЛЕНТНИЙ КОД).

Як ви можете побачити, екземпляри віртуальних машин також можна створювати за допомогою командного рядка Cloud Shell. Ви створите екземпляр privatenet-vm-1 за допомогою цих команд з аналогічними параметрами.

-

Натисніть Create (Створити).

Перевірка виконаного завдання

Щоб підтвердити виконання завдання, натисніть Підтвердити виконання. Якщо екземпляр віртуальної машини в мережі managementnet створено правильно, з’явиться оцінка.

Створіть екземпляр managementnet-vm-1

Створіть екземпляр privatenet-vm-1

Створіть екземпляр privatenet-vm-1 за допомогою командного рядка Cloud Shell.

- Щоб створити екземпляр privatenet-vm-1, у Cloud Shell виконайте таку команду:

gcloud compute instances create privatenet-vm-1 --zone={{{project_0.default_zone}}} --machine-type=e2-micro --subnet=privatesubnet-1

Вивід матиме такий вигляд:

Created [https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-04-972c7275ce91/zones/"{{{project_0.default_zone}}}"/instances/privatenet-vm-1].

NAME: privatenet-vm-1

ZONE: {{{project_0.default_zone}}}

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 172.16.0.2

EXTERNAL_IP: 34.135.195.199

STATUS: RUNNING

Перевірка виконаного завдання

Щоб підтвердити виконання завдання, натисніть Підтвердити виконання. Якщо екземпляр віртуальної машини в мережі privatenet створено правильно, з’явиться оцінка.

Створіть екземпляр privatenet-vm-1

- Щоб переглянути список екземплярів віртуальних машин (відсортованих за зонами), виконайте таку команду:

gcloud compute instances list --sort-by=ZONE

Вивід матиме такий вигляд:

NAME: mynet-vm-2

ZONE: {{{project_0.default_zone_2}}}

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 10.164.0.2

EXTERNAL_IP: 34.147.23.235

STATUS: RUNNING

NAME: mynet-vm-1

ZONE: {{{project_0.default_zone}}}

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 10.128.0.2

EXTERNAL_IP: 35.232.221.58

STATUS: RUNNING

...

-

У Cloud Console натисніть меню навігації ( ) > Compute Engine > VM instances (Екземпляри віртуальних машин).

) > Compute Engine > VM instances (Екземпляри віртуальних машин).

-

У Cloud Console мають відображатися ті самі екземпляри віртуальних машин.

-

Натисніть Column Display Options (Параметри відображення стовпців) і виберіть Network (Мережа). Натисніть OK.

Є три екземпляри в регіоні і один екземпляр у регіоні . Однак ці екземпляри використовуються в трьох мережах VPC (managementnet, mynetwork і privatenet), причому всі екземпляри мають різні зони й мережі. У наступному розділі ви розглянете, як це впливає на внутрішнє з’єднання.

Завдання 3. Ознайомтеся з можливостями підключення до екземплярів віртуальних машин

Ознайомтеся з можливостями підключення до екземплярів віртуальних машин. Зокрема, порівняйте, як працюють екземпляри віртуальних машин, розміщені в одній зоні, і екземпляри віртуальних машин в одній мережі VPC.

Надішліть запит ping на зовнішні IP-адреси

Надішліть запит ping на зовнішні IP-адреси екземплярів віртуальних машин, щоб перевірити, чи можете ви підключитися до них із мережі Інтернет.

-

У Cloud Console натисніть меню навігації > Compute Engine > VM instances (Екземпляри віртуальних машин).

-

Зафіксуйте зовнішні IP-адреси екземплярів mynet-vm-2, managementnet-vm-1 і privatenet-vm-1.

-

Натисніть SSH, щоб запустити термінал і підключитися до екземпляра mynet-vm-1.

-

Щоб перевірити підключення до зовнішньої IP-адреси екземпляра mynet-vm-2, виконайте наведену нижче команду, указавши відповідну IP-адресу екземпляра mynet-vm-2.

ping -c 3 Введіть зовнішню IP-адресу mynet-vm-2 тут

Це має спрацювати.

- Щоб перевірити підключення до зовнішньої IP-адреси екземпляра managementnet-vm-1, виконайте наведену нижче команду, указавши відповідну IP-адресу екземпляра managementnet-vm-1.

ping -c 3 Введіть зовнішню IP-адресу managementnet-vm-1 тут

Це має спрацювати.

- Щоб перевірити підключення до зовнішньої IP-адреси екземпляра privatenet-vm-1, виконайте наведену нижче команду, указавши відповідну IP-адресу екземпляра privatenet-vm-1.

ping -c 3 Введіть зовнішню IP-адресу privatenet-vm-1 тут

Це має спрацювати.

Примітка. Ви можете надіслати запит ping на зовнішню IP-адресу всіх екземплярів віртуальних машин, навіть якщо вони в іншій зоні або мережі VPC. Це підтверджує, що загальний доступ до цих екземплярів контролюється лише правилами брандмауера ICMP, які ви встановили раніше.

Надішліть запит ping на внутрішні IP-адреси

Надішліть запит ping на внутрішні IP-адреси екземплярів віртуальних машин, щоб перевірити, чи можете ви підключитися до них із мережі VPC.

- У Cloud Console натисніть меню навігації > Compute Engine > VM instances (Екземпляри віртуальних машин).

- Зафіксуйте внутрішні IP-адреси екземплярів mynet-vm-2, managementnet-vm-1 і privatenet-vm-1.

- Поверніться до термінала SSH для екземпляра mynet-vm-1.

- Щоб перевірити підключення до внутрішньої IP-адреси екземпляра mynet-vm-2, виконайте наведену нижче команду, указавши відповідну IP-адресу екземпляра mynet-vm-2.

ping -c 3 Введіть внутрішню IP-адресу екземпляра mynet-vm-2 тут

Примітка. Ви можете надіслати запит ping на внутрішню IP-адресу екземпляра mynet-vm-2, оскільки він розміщений у тій самій мережі VPC, що й джерело запиту ping (mynet-vm-1), хоча ці два екземпляри віртуальних машин перебувають у різних зонах, регіонах і на різних континентах.

- Щоб перевірити підключення до внутрішньої IP-адреси екземпляра managementnet-vm-1, виконайте наведену нижче команду, указавши відповідну IP-адресу екземпляра managementnet-vm-1.

ping -c 3 Введіть внутрішню IP-адресу екземпляра managementnet-vm-1 тут

Примітка. Це не спрацює, про що свідчить втрата 100% пакетів.

- Щоб перевірити підключення до внутрішньої IP-адреси екземпляра privatenet-vm-1, виконайте наведену нижче команду, указавши відповідну IP-адресу екземпляра privatenet-vm-1.

ping -c 3 Введіть внутрішню IP-адресу екземпляра privatenet-vm-1 тут

Примітка. Це також не спрацює, про що свідчить втрата 100% пакетів. Ви не можете надсилати запити ping на внутрішні IP-адреси екземплярів managementnet-vm-1 і privatenet-vm-1, оскільки ці екземпляри й джерело запитів ping (mynet-vm-1) розміщуються в різних мережах VPC, незважаючи на те, що всі вони перебувають в одному регіоні. .

За умовчанням мережі VPC є ізольованими приватними мережевими доменами. Однак між мережами не допускається зв’язок внутрішніх IP-адрес, якщо тільки ви не налаштуєте такі механізми, як піринг VPC або VPN.

Примітка. Виконуючи наведене далі завдання, вважайте, що region_1 = , а region_2 = .

Завдання 4. Створіть екземпляр віртуальної машини з кількома мережевими інтерфейсами

Кожен екземпляр у мережі VPC має мережевий інтерфейс за умовчанням. Крім того, можна створювати інші мережеві інтерфейси, зв’язані з віртуальними машинами. Залежно від типу екземпляра, ви можете додавати до 8 інтерфейсів, щоб створювати конфігурації, за яких екземпляр підключається безпосередньо до кількох мереж VPC.

Створіть екземпляр віртуальної машини з кількома мережевими інтерфейсами

Створіть екземпляр vm-appliance з інтерфейсами в підмережах privatesubnet-1, managementsubnet-1 і mynetwork. Оскільки діапазони CIDR у цих підмережах не перетинаються, для них можна створити віртуальну машину з кількома контролерами мережевого інтерфейсу (NIC).

-

У Cloud Console натисніть меню навігації > Compute Engine > VM instances (Екземпляри віртуальних машин).

-

Натисніть Create Instance (Створити екземпляр).

-

Укажіть наведені нижче значення й залиште інші значення за умовчанням.

| Властивість |

Значення (укажіть значення або виберіть зі списку) |

| Name (Назва) |

vm-appliance |

| Region (Регіон) |

|

| Zone (Зона) |

|

| Series (Серія) |

E2 |

| Machine type (Тип машини) |

e2-standard-4 |

Примітка. Максимальна кількість інтерфейсів екземпляра залежить від типу машини й кількості віртуальних центральних процесорів. Машина типу e2-standard-4 підтримує до 4 мережевих інтерфейсів. Щоб дізнатися більше, перегляньте розділ про обмеження кількості мережевих інтерфейсів у посібнику з Google Cloud.

-

У розділі Advanced options (Розширені параметри) натисніть спадне меню Networking, disks, security, management, sole tenancy (Мережі, диски, безпека, керування, один клієнт).

-

Натисніть Networking (Мережі).

-

Натисніть спадне меню, щоб змінити Network interfaces (Мережеві інтерфейси).

-

Укажіть наведені нижче значення й залиште інші значення за умовчанням.

| Властивість |

Значення (укажіть значення або виберіть зі списку) |

| Network (Мережа) |

privatenet |

| Subnetwork (Підмережа) |

privatesubnet-1 |

-

Натисніть Done (Готово).

-

Натисніть Add a network interface (Додати мережевий інтерфейс).

-

Укажіть наведені нижче значення й залиште інші значення за умовчанням.

| Властивість |

Значення (укажіть значення або виберіть зі списку) |

| Network (Мережа) |

managementnet |

| Subnetwork (Підмережа) |

managementsubnet-1 |

-

Натисніть Done (Готово).

-

Натисніть Add a network interface (Додати мережевий інтерфейс).

-

Укажіть наведені нижче значення й залиште інші значення за умовчанням.

| Властивість |

Значення (укажіть значення або виберіть зі списку) |

| Network (Мережа) |

mynetwork |

| Subnetwork (Підмережа) |

mynetwork |

-

Натисніть Done (Готово).

-

Натисніть Create (Створити).

Перевірка виконаного завдання

Щоб підтвердити виконання завдання, натисніть Підтвердити виконання. Якщо екземпляр віртуальної машини з кількома мережевими інтерфейсами створено правильно, з’явиться оцінка.

Створіть екземпляр віртуальної машини з кількома мережевими інтерфейсами

Ознайомтеся з характеристиками мережевих інтерфейсів

Перегляньте дані про мережеві інтерфейси екземпляра vm-appliance у Cloud Console і через термінал віртуальної машини.

- У Cloud Console натисніть меню навігації (

) > Compute Engine > VM instances (Екземпляри віртуальних машин).

) > Compute Engine > VM instances (Екземпляри віртуальних машин).

- Знайдіть екземпляр vm-appliance і в розділі Internal IP (Внутрішня IP-адреса) натисніть nic0. Відкриється сторінка Network interface details (Дані про мережевий інтерфейс).

- Переконайтеся, що інтерфейс nic0 підключено до підмережі privatesubnet-1, а також що йому призначено внутрішню IP-адресу в цій підмережі (172.16.0.0/24) і відповідні правила брандмауера.

- Натисніть nic0 і виберіть nic1.

- Переконайтеся, що інтерфейс nic1 підключено до підмережі managementsubnet-1, а також що йому призначено внутрішню IP-адресу в цій підмережі (10.130.0.0/20) і відповідні правила брандмауера.

- Натисніть nic1 і виберіть nic2.

- Переконайтеся, що інтерфейс nic2 підключено до підмережі mynetwork, а також що йому призначено внутрішню IP-адресу в цій підмережі (10.128.0.0/20) і відповідні правила брандмауера.

Примітка.

Щоб екземпляр віртуальної машини міг обмінюватися даними з мережами, кожному мережевому інтерфейсу призначається власна внутрішня IP-адреса.

- У Cloud Console натисніть меню навігації > Compute Engine > VM instances (Екземпляри віртуальних машин).

- Натисніть SSH, щоб запустити термінал і підключитися до екземпляра vm-appliance.

- Щоб переглянути список мережевих інтерфейсів екземпляра віртуальної машини, виконайте таку команду:

sudo ifconfig

Вивід матиме такий вигляд:

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1460

inet 172.16.0.3 netmask 255.255.255.255 broadcast 172.16.0.3

inet6 fe80::4001:acff:fe10:3 prefixlen 64 scopeid 0x20<link>

ether 42:01:ac:10:00:03 txqueuelen 1000 (Ethernet)

RX packets 626 bytes 171556 (167.5 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 568 bytes 62294 (60.8 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

eth1: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1460

inet 10.130.0.3 netmask 255.255.255.255 broadcast 10.130.0.3

inet6 fe80::4001:aff:fe82:3 prefixlen 64 scopeid 0x20<link>

ether 42:01:0a:82:00:03 txqueuelen 1000 (Ethernet)

RX packets 7 bytes 1222 (1.1 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 17 bytes 1842 (1.7 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

eth2: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1460

inet 10.128.0.3 netmask 255.255.255.255 broadcast 10.128.0.3

inet6 fe80::4001:aff:fe80:3 prefixlen 64 scopeid 0x20<link>

ether 42:01:0a:80:00:03 txqueuelen 1000 (Ethernet)

RX packets 17 bytes 2014 (1.9 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 17 bytes 1862 (1.8 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

Примітка. У виводі команди sudo ifconfig показується список мережевих інтерфейсів екземпляра віртуальної машини Linux і їх внутрішні IP-адреси.

Ознайомтеся з можливостями підключення через мережеві інтерфейси

Переконайтеся, що екземпляр vm-appliance підключено до підмереж privatesubnet-1, managementsubnet-1 і mynetwork, надіславши запити ping на екземпляри віртуальних машин у цих підмережах.

- У Cloud Console натисніть меню навігації > Compute Engine > VM instances (Екземпляри віртуальних машин).

- Зафіксуйте внутрішні IP-адреси екземплярів privatenet-vm-1, managementnet-vm-1, mynet-vm-1 і mynet-vm-2.

- Поверніться до термінала SSH для екземпляра vm-appliance.

- Щоб перевірити підключення до внутрішньої IP-адреси екземпляра privatenet-vm-1, виконайте наведену нижче команду, указавши відповідну IP-адресу екземпляра privatenet-vm-1.

ping -c 3 Введіть внутрішню IP-адресу екземпляра privatenet-vm-1 тут

Це має спрацювати.

- Проведіть таку саму перевірку, виконавши наведену нижче команду.

ping -c 3 privatenet-vm-1

Примітка. Ви можете надіслати запит ping за назвою екземпляра privatenet-vm-1, оскільки мережі VPC мають внутрішній сервіс DNS, який дає змогу знаходити екземпляри за їх назвами в системі DNS, а не за внутрішніми IP-адресами. Якщо надіслати внутрішній DNS-запит за іменем хоста екземпляра, він надійде на його основний інтерфейс (nic0). Тому така перевірка можлива лише для екземпляра privatenet-vm-1.

- Щоб перевірити підключення до внутрішньої IP-адреси екземпляра managementnet-vm-1, виконайте наведену нижче команду, указавши відповідну IP-адресу екземпляра managementnet-vm-1.

ping -c 3 Введіть внутрішню IP-адресу екземпляра managementnet-vm-1 тут

Це має спрацювати.

- Щоб перевірити підключення до внутрішньої IP-адреси екземпляра mynet-vm-1, виконайте наведену нижче команду, указавши відповідну IP-адресу екземпляра mynet-vm-1.

ping -c 3 Введіть внутрішню IP-адресу екземпляра mynet-vm-1 тут

Це має спрацювати.

- Щоб перевірити підключення до внутрішньої IP-адреси екземпляра mynet-vm-2, виконайте наведену нижче команду, указавши відповідну IP-адресу екземпляра mynet-vm-2.

ping -c 3 Введіть внутрішню IP-адресу екземпляра mynet-vm-2 тут

Примітка. Це не спрацює. Якщо в екземплярі є кілька мережевих інтерфейсів, кожен із них матиме свій маршрут для підмережі, у якій його розміщено. Крім того, кожному екземпляру призначається один маршрут за умовчанням, зв’язаний з основним інтерфейсом eth0. Будь-який трафік, що прямує з екземпляра на цільову адресу, не розміщену в безпосередньо підключеній підмережі, надсилатиметься через маршрут за умовчанням в інтерфейсі eth0. Цю поведінку можна змінити вручну.

- Щоб переглянути список маршрутів для екземпляра vm-appliance, виконайте таку команду:

ip route

Вивід матиме такий вигляд:

default via 172.16.0.1 dev eth0

10.128.0.0/20 via 10.128.0.1 dev eth2

10.128.0.1 dev eth2 scope link

10.130.0.0/20 via 10.130.0.1 dev eth1

10.130.0.1 dev eth1 scope link

172.16.0.0/24 via 172.16.0.1 dev eth0

172.16.0.1 dev eth0 scope link

Примітка. Основний інтерфейс eth0 використовує маршрут за умовчанням (default via 172.16.0.1 dev eth0), а інші інтерфейси (eth0, eth1 і eth2) – маршрути для відповідних підмереж. Оскільки в цій таблиці маршрутизації немає підмережі 10.132.0.0/20, у якій розміщено екземпляр mynet-vm-2, запити ping до нього надсилаються з екземпляра vm-appliance через інтерфейс eth0 (який розміщено в іншій мережі VPC). Ви можете змінити цю поведінку, вручну налаштувавши правила маршрутизації, як описано в цьому розділі посібника з Google Cloud.

Вітаємо!

Під час цієї практичної роботи ви створили екземпляр віртуальної машини з трьома мережевими інтерфейсами й перевірили можливість внутрішнього підключення для екземплярів у зв’язаних із нею підмережах.

Ви також ознайомилися з принципом роботи мережі за умовчанням, включно з її підмережами, маршрутами й правилами брандмауера. Крім того, ви перевірили можливість підключення для нової автоматичної мережі VPC.

Наступні кроки/Докладніше

Щоб дізнатися більше про мережі VPC, перегляньте цю статтю.

Навчання й сертифікація Google Cloud

…допомагають ефективно використовувати технології Google Cloud. Наші курси передбачають опанування технічних навичок, а також ознайомлення з рекомендаціями, що допоможуть вам швидко зорієнтуватися й вивчити матеріал. Ми пропонуємо курси різних рівнів – від базового до високого. Ви можете вибрати формат навчання (за запитом, онлайн або офлайн) відповідно до власного розкладу. Пройшовши сертифікацію, ви перевірите й підтвердите свої навички та досвід роботи з технологіями Google Cloud.

Посібник востаннє оновлено 11 жовтня 2024 року

Практичну роботу востаннє протестовано 11 жовтня 2024 року

© Google LLC 2025. Усі права захищено. Назва та логотип Google є торговельними марками Google LLC. Усі інші назви компаній і продуктів можуть бути торговельними марками відповідних компаній, з якими вони пов’язані.

.

. ) > VPC network (Мережа VPC) > VPC networks (Мережі VPC).

) > VPC network (Мережа VPC) > VPC networks (Мережі VPC).

) > Compute Engine > VM instances (Екземпляри віртуальних машин).

) > Compute Engine > VM instances (Екземпляри віртуальних машин).