Prüfpunkte

Check that all three instances are configured properly

/ 25

Check proper firewall rules have been created

/ 25

Check that IAM roles have been set for the service account

/ 25

Confirm VM is accessible via IAP enabled SA (ssh and RDP ability for both VMs.)

/ 25

Virtuelle Maschinen mit BeyondCorp Enterprise (BCE) sichern

- GSP1036

- Überblick

- Einrichtung

- Aufgabe 1: TCP-Weiterleitung für IAP in einem Google Cloud-Projekt aktivieren

- Aufgabe 2: Linux- und Windows-Instanzen erstellen

- Aufgabe 3: Konnektivität mit Linux- und Windows-Instanzen testen

- Aufgabe 4: Erforderliche Firewallregeln für BCE konfigurieren

- Aufgabe 5: Berechtigungen zur Verwendung der TCP-Weiterleitung für IAP erteilen

- Aufgabe 5: Mit IAP Desktop Verbindung zu den Windows- und Linux-Instanzen herstellen

- Aufgabe 6: Tunneling mithilfe von SSH- und RDP-Verbindungen ausüben

- Glückwunsch

GSP1036

Überblick

In diesem Lab lernen Sie, wie Sie BeyondCorp Enterprise (BCE) und die TCP-Weiterleitung für Identity-Aware Proxy (IAP) nutzen, um den Administratorzugriff auf VM-Instanzen zuzulassen, die keine externe IP-Adressen haben bzw. keinen direkten Zugriff über das Internet erlauben.

Lerninhalte

- TCP-Weiterleitung für IAP in einem Google Cloud-Projekt aktivieren

- Konnektivität mit Linux- und Windows-Instanzen testen

- Erforderliche Firewallregeln für BCE konfigurieren

- Berechtigungen zur Verwendung der TCP-Weiterleitung für IAP erteilen

- Tunneling mithilfe von SSH- und RDP-Verbindungen ausüben

Einrichtung

Vor dem Klick auf „Start Lab“ (Lab starten)

Lesen Sie diese Anleitung. Labs sind zeitlich begrenzt und können nicht pausiert werden. Der Timer beginnt zu laufen, wenn Sie auf Lab starten klicken, und zeigt Ihnen, wie lange die Ressourcen für das Lab verfügbar sind.

In diesem praxisorientierten Lab können Sie die Lab-Aktivitäten in einer echten Cloud-Umgebung selbst durchführen – nicht in einer Simulations- oder Demo-Umgebung. Dazu erhalten Sie neue, temporäre Anmeldedaten, mit denen Sie für die Dauer des Labs auf Google Cloud zugreifen können.

Für dieses Lab benötigen Sie Folgendes:

- Einen Standardbrowser (empfohlen wird Chrome)

- Zeit für die Durchführung des Labs – denken Sie daran, dass Sie ein begonnenes Lab nicht unterbrechen können.

Lab starten und bei der Google Cloud Console anmelden

-

Klicken Sie auf Lab starten. Wenn Sie für das Lab bezahlen müssen, wird ein Pop-up-Fenster geöffnet, in dem Sie Ihre Zahlungsmethode auswählen können. Auf der linken Seite befindet sich der Bereich Details zum Lab mit diesen Informationen:

- Schaltfläche Google Cloud Console öffnen

- Restzeit

- Temporäre Anmeldedaten für das Lab

- Ggf. weitere Informationen für dieses Lab

-

Klicken Sie auf Google Cloud Console öffnen (oder klicken Sie mit der rechten Maustaste und wählen Sie Link in Inkognitofenster öffnen aus, wenn Sie Chrome verwenden).

Im Lab werden Ressourcen aktiviert. Anschließend wird ein weiterer Tab mit der Seite Anmelden geöffnet.

Tipp: Ordnen Sie die Tabs nebeneinander in separaten Fenstern an.

Hinweis: Wird das Dialogfeld Konto auswählen angezeigt, klicken Sie auf Anderes Konto verwenden. -

Kopieren Sie bei Bedarf den folgenden Nutzernamen und fügen Sie ihn in das Dialogfeld Anmelden ein.

{{{user_0.username | "Username"}}} Sie finden den Nutzernamen auch im Bereich Details zum Lab.

-

Klicken Sie auf Weiter.

-

Kopieren Sie das folgende Passwort und fügen Sie es in das Dialogfeld Willkommen ein.

{{{user_0.password | "Password"}}} Sie finden das Passwort auch im Bereich Details zum Lab.

-

Klicken Sie auf Weiter.

Wichtig: Sie müssen die für das Lab bereitgestellten Anmeldedaten verwenden. Nutzen Sie nicht die Anmeldedaten Ihres Google Cloud-Kontos. Hinweis: Wenn Sie Ihr eigenes Google Cloud-Konto für dieses Lab nutzen, können zusätzliche Kosten anfallen. -

Klicken Sie sich durch die nachfolgenden Seiten:

- Akzeptieren Sie die Nutzungsbedingungen.

- Fügen Sie keine Wiederherstellungsoptionen oder Zwei-Faktor-Authentifizierung hinzu (da dies nur ein temporäres Konto ist).

- Melden Sie sich nicht für kostenlose Testversionen an.

Nach wenigen Augenblicken wird die Google Cloud Console in diesem Tab geöffnet.

Es muss ein RDP-Client vorinstalliert sein, damit Sie eine Verbindung zu Windows-Instanzen herstellen und sie testen können.

Aufgabe 1: TCP-Weiterleitung für IAP in einem Google Cloud-Projekt aktivieren

-

Öffnen Sie das Navigationsmenü und wählen Sie APIs und Dienste > Bibliothek aus.

-

Suchen Sie nach IAP und wählen Sie die Cloud Identity-Aware Proxy API aus.

-

Klicken Sie auf Aktivieren.

Aufgabe 2: Linux- und Windows-Instanzen erstellen

Erstellen Sie für dieses Lab drei Instanzen: - Zwei zu Demonstrationszwecken (Linux und Windows) - Eine zum Testen der Verbindung (Windows)

Linux-Instanz

-

Öffnen Sie das Navigationsmenü und wählen Sie Compute Engine aus.

-

Klicken Sie auf Instanz erstellen und verwenden Sie dann die folgende Konfiguration, um eine VM zu erstellen. Behalten Sie in allen anderen Feldern die Standardwerte bei.

- Name: linux-iap

- Zone:

-

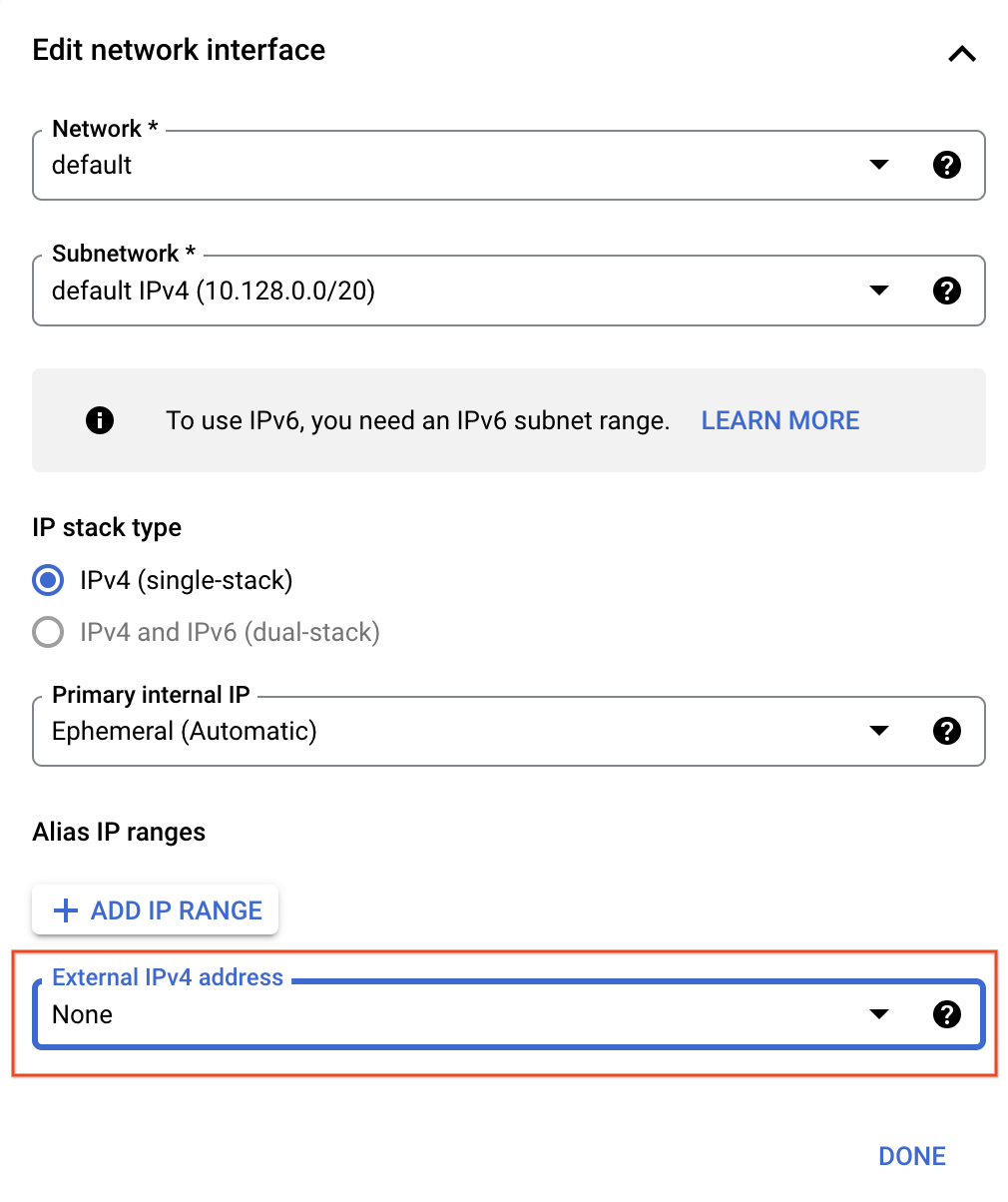

Klicken Sie auf Erweiterte Optionen und wählen Sie Netzwerk aus. Klicken Sie unter Netzwerkschnittstellen auf das Standardnetzwerk, um es zu bearbeiten. Ändern Sie dann die externe IPv4-Adresse zu Keine.

-

Klicken Sie auf Fertig.

-

Klicken Sie auf Erstellen. Diese VM wird als linux-iap bezeichnet.

Windows-Instanzen

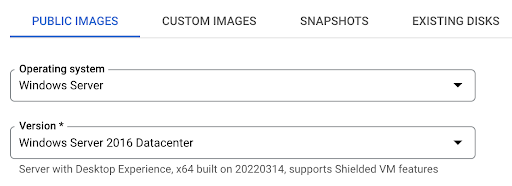

- Klicken Sie zum Erstellen der Windows-Demo-VM auf Instanz erstellen und nutzen Sie die folgende Konfiguration, um die VM zu erstellen. Behalten Sie in allen anderen Feldern die Standardwerte bei.

- Name: windows-iap

- Zone:

- Klicken Sie im Abschnitt Bootlaufwerk auf Ändern

-

Wählen Sie für das Betriebssystem Folgendes aus:

- Öffentliche Images > Betriebssystem > Windows Server

- Version > Windows Server 2016 Datacenter

-

Klicken Sie auf Auswählen.

-

Klicken Sie auf Erweiterte Optionen und wählen Sie Netzwerk aus. Klicken Sie unter Netzwerkschnittstellen auf das Standardnetzwerk, um es zu bearbeiten. Ändern Sie dann die externe IPv4-Adresse zu Keine. Klicken Sie auf Fertig.

-

Klicken Sie auf Erstellen. Diese VM wird als windows-iap bezeichnet.

-

Klicken Sie zum Erstellen der Windows-Connectivity-VM auf Instanz erstellen und nutzen Sie die folgende Konfiguration, um die VM zu erstellen. Behalten Sie in allen anderen Feldern die Standardwerte bei.

- Name: windows-connectivity

- Zone:

- Klicken Sie im Abschnitt Bootlaufwerk auf Ändern

-

Legen Sie für das Betriebssystem auf dem Tab Benutzerdefinierte Images die folgenden Werte fest:

- Quellprojekt für Images:

Qwiklabs Resources - Image:

iap-desktop-v001

- Quellprojekt für Images:

-

Klicken Sie auf Auswählen.

-

Wählen Sie für die Zugriffsbereiche Uneingeschränkten Zugriff auf alle Cloud APIs zulassen aus.

Deaktivieren Sie für diese Instanz keinesfalls die externen IP-Adressen.

-

Klicken Sie auf Erstellen. Diese VM wird als windows-connectivity bezeichnet.

Aufgabe 3: Konnektivität mit Linux- und Windows-Instanzen testen

-

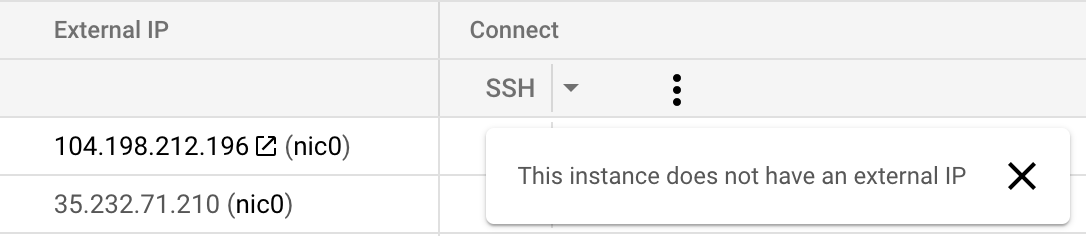

Nachdem die Instanzen erstellt wurden, können Sie den Zugriff auf linux-iap und windows-iap testen, um sicherzustellen, dass der Zugriff auf die VMs nicht ohne die externe IP-Adresse möglich ist.

-

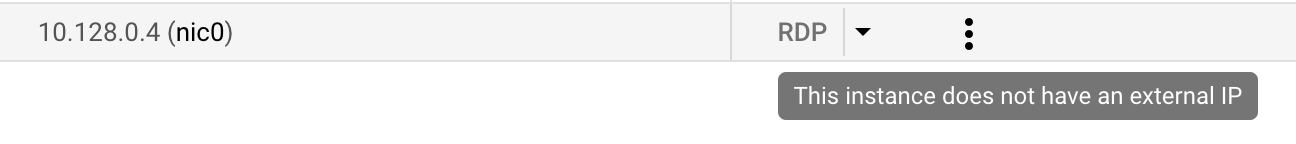

Klicken Sie für linux-iap auf die SSH-Schaltfläche, um auf die VM zuzugreifen. Es sollte eine Meldung wie die Folgende angezeigt werden:

-

Klicken Sie für windows-iap auf die RDP-Schaltfläche. Es sollte eine Meldung wie die Folgende angezeigt werden:

Aufgabe 4: Erforderliche Firewallregeln für BCE konfigurieren

-

Öffnen Sie das Navigationsmenü, wählen Sie VPC-Netzwerk > Firewall aus und klicken Sie auf Firewallregel erstellen.

-

Legen Sie folgende Einstellungen fest:

| Feld | Einstellung |

|---|---|

| Name | allow-ingress-from-iap |

| Traffic-Richtung | Eingehender Traffic |

| Ziel | Alle Instanzen im Netzwerk |

| Quellfilter | IPv4-Bereiche |

| Quell-IPv4-Bereiche | 35.235.240.0/20 |

| Protokolle und Ports | Wählen Sie „TCP“ aus und geben Sie „22, 3389“ ein, damit SSH und RDP zulässig sind. |

- Klicken Sie auf ERSTELLEN, um die Firewallregel zu erstellen.

Aufgabe 5: Berechtigungen zur Verwendung der TCP-Weiterleitung für IAP erteilen

Führen Sie die folgenden Schritte aus, um die IAP-Rolle iap.tunnelResourceAccessor für die einzelnen VMs zu konfigurieren.

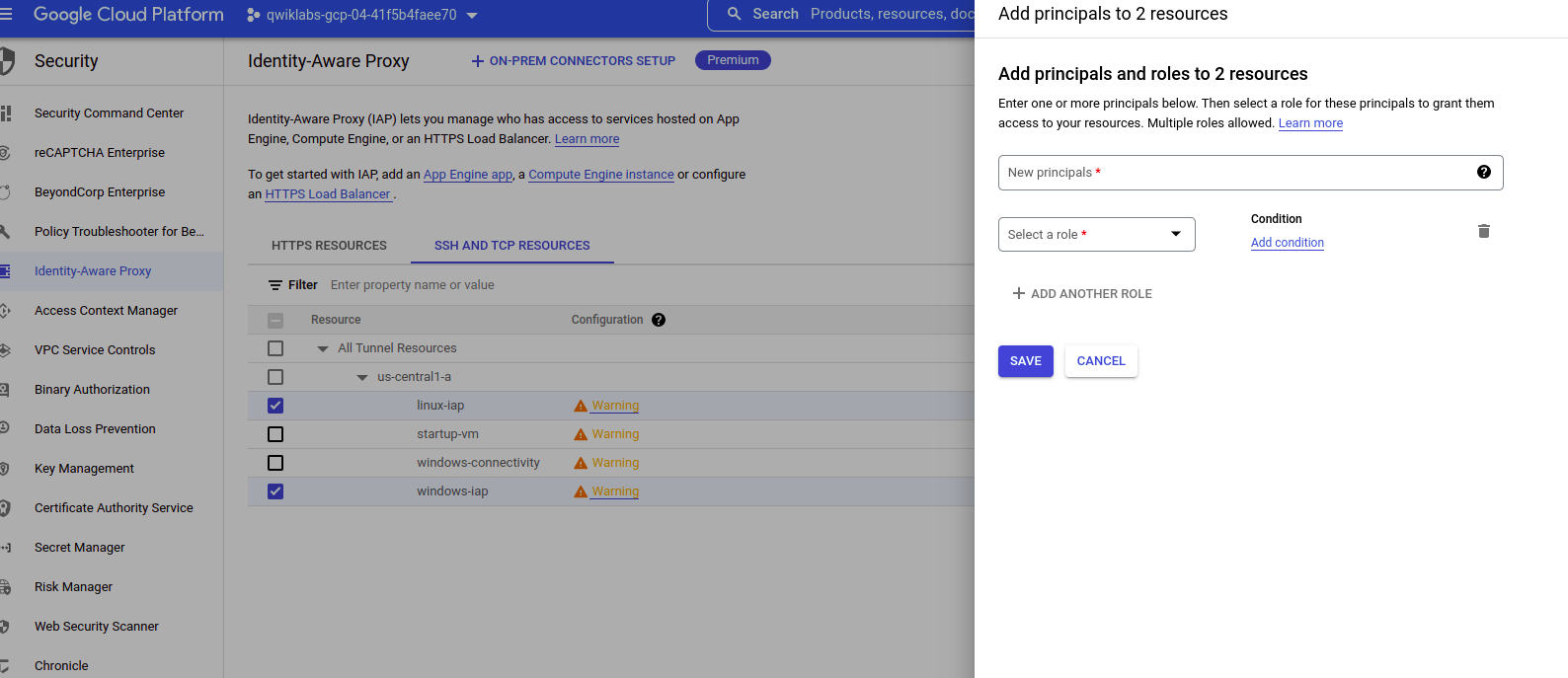

- Öffnen Sie das Navigationsmenü und wählen Sie Sicherheit > Identity-Aware Proxy aus. Wechseln Sie dann zum Tab SSH- und TCP-Ressourcen. Dabei können Sie den OAuth-Zustimmungsbildschirms-Fehler im HTTPS-Abschnitt ignorieren.

- Wählen Sie die VM-Instanzen linux-iap und windows-iap aus.

- Klicken Sie auf Hauptkonto hinzufügen und geben Sie das Dienstkonto ein, das mit der Windows-Connectivity-VM verknüpft ist. Es sollte das Format

-compute@developer.gserviceaccount.com haben. - Wählen Sie für die Rolle Cloud IAP > Nutzer IAP-gesicherter Tunnel aus.

- Klicken Sie auf SPEICHERN.

- Klicken Sie auf der Seite oben rechts auf das „S“-Symbol, um Ihr Profil zu öffnen und die E-Mail-Adresse des Teilnehmerkontos zu kopieren.

- Klicken Sie noch einmal auf Hauptkonto hinzufügen, um das Teilnehmerkonto hinzuzufügen.

- Geben Sie das Teilnehmerkonto ein. Sie können diesen Wert aus dem Lab-Detailbereich kopieren.

- Wählen Sie für die Rolle Cloud IAP > Nutzer IAP-gesicherter Tunnel aus.

- Klicken Sie auf SPEICHERN.

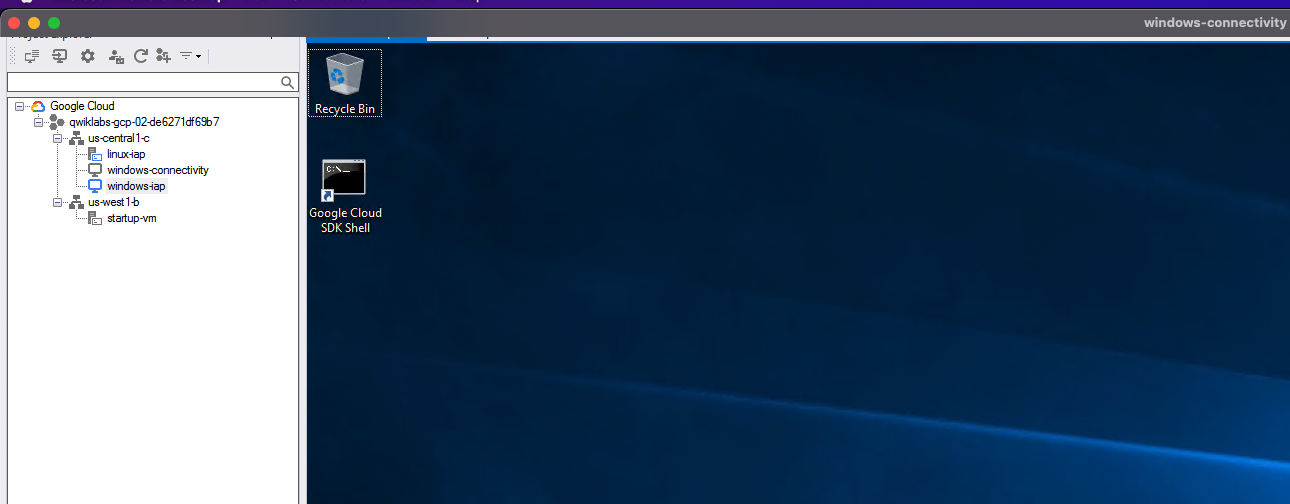

Aufgabe 5: Mit IAP Desktop Verbindung zu den Windows- und Linux-Instanzen herstellen

Sie können IAP Desktop nutzen, um mithilfe einer grafischen Benutzeroberfläche von einer Windows-Desktop-Instanz eine Verbindung zu anderen Instanzen herzustellen. Weitere Informationen zu IAP Desktop finden Sie im GitHub-Repository, in dem der Download für das Tool gehostet wird.

So stellen Sie mit IAP Desktop eine Verbindung zu den Instanzen in diesem Lab her:

-

Stellen Sie eine RDP-Verbindung zur

Windows-Connectivity-Instanz her, indem Sie die RDP-Datei herunterladen. Rufen Sie die Seite Compute Engine > VM-Instanzen auf. Auf der Compute Engine-Landingpage finden Sie neben der Windows-Connectivity-Instanz einen Abwärtspfeil. Damit können Sie die Datei herunterladen. -

Öffnen Sie die RDP-Datei, um mithilfe von Remote Desktop Protocol eine Verbindung zur Instanz herzustellen. Wenn Sie dazu aufgefordert werden, verwenden Sie die Anmeldedaten unten, um eine Verbindung zur Instanz herzustellen:

- Nutzername: student

- Passwort: Learn123!

-

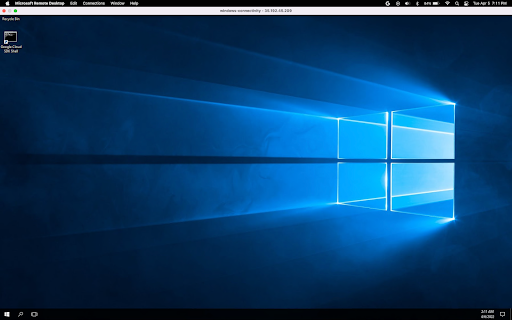

Sobald die Verbindung zur Windows-Connectivity-Instanz hergestellt wurde, suchen Sie auf dem Desktop der Instanz die IAP Desktop-Anwendung und öffnen sie.

-

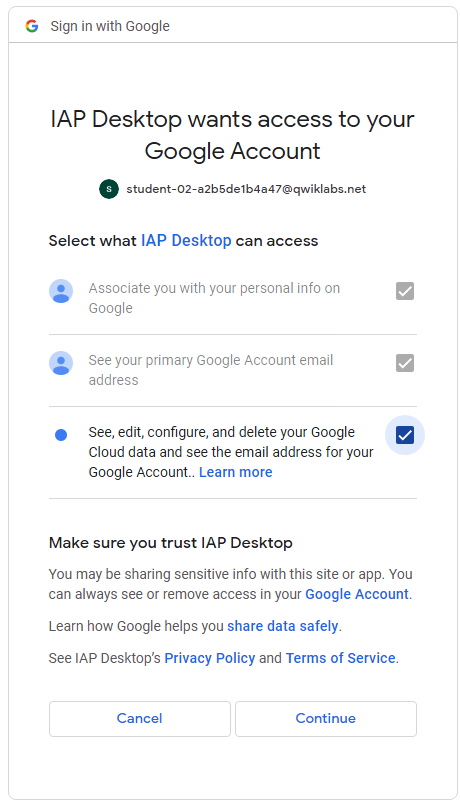

Wenn die Anwendung geöffnet wurde, klicken Sie auf die Schaltfläche „Über Google anmelden“, um sich anzumelden. Nehmen Sie den Nutzernamen und das Passwort aus der Lab-Konsole, um sich bei IAP Desktop zu authentifizieren. Wählen Sie die Option „Google Cloud-Daten abrufen, bearbeiten, konfigurieren und löschen sowie die E-Mail-Adresse Ihres Google-Kontos sehen“ aus.

- Sie müssen ein bestimmtes Projekt hinzufügen, um nach der Authentifizierung eine Verbindung zu Compute Engine-Instanzen innerhalb von IAP Desktop herstellen zu können. Wählen Sie das Lab-Projekt aus, das mit Ihrer Lab-Instanz verknüpft ist:

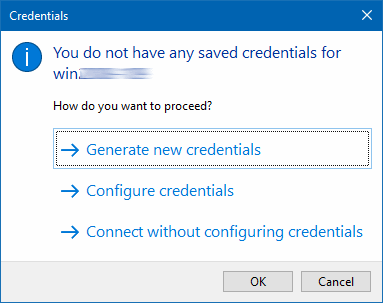

Doppelklicken Sie in der IAP Desktop-Anwendung auf die windows-iap-Instanz, um sich bei ihr anzumelden.

- Sie werden möglicherweise aufgefordert, Anmeldedaten für die Instanz anzugeben, wenn Sie das erste Mal versuchen, sich über IAP Desktop bei ihr anzumelden. Wählen Sie „Neue Anmeldedaten erstellen“ aus, wenn Sie sich das erste Mal bei der Instanz einloggen.

- Nachdem die Anmeldedaten erstellt wurden, gelangen Sie zum Desktop der

windows-iap-Instanz und können sehen, was die Nutzenden sehen.

Aufgabe 6: Tunneling mithilfe von SSH- und RDP-Verbindungen ausüben

-

Sie testen die Verbindung zur RDP-Instanz mithilfe eines RDP-Clients. Grund dafür ist, dass Sie die Verbindung zur Instanz lokal über einen IAP-Tunnel herstellen müssen.

-

Rufen Sie die Seite Compute Engine > VM-Instanzen auf.

-

Klicken Sie für die Windows-Connectivity-Instanz auf den Abwärtspfeil und wählen Sie Windows-Passwort festlegen aus. Kopieren Sie das Passwort und speichern Sie es.

Klicken Sie auf den Abwärtspfeil, um eine Verbindung herzustellen, und klicken Sie dann auf „RDP-Datei herunterladen“. Öffnen Sie die RDP-Datei in Ihrem Client und geben Sie das Passwort ein.

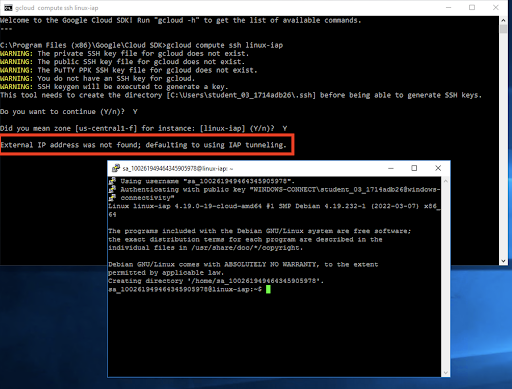

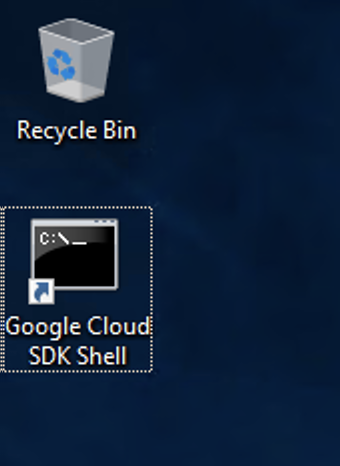

- Wenn Sie eine Verbindung zur Windows-Connectivity-Instanz hergestellt haben, öffnen Sie das Google Cloud Shell SDK:

Geben Sie dann über die Befehlszeile den folgenden Befehl ein, um zu sehen, ob Sie eine Verbindung zur linux-iap-Instanz herstellen können:

Klicken Sie auf J, wenn Sie dazu aufgefordert werden, um fortzufahren und die Zone auszuwählen.

Wählen Sie die richtige Zone für die Instanz aus, wenn Sie dazu aufgefordert werden.

Klicken Sie dann in der PuTTY-Sicherheitswarnung auf Accept (Akzeptieren).

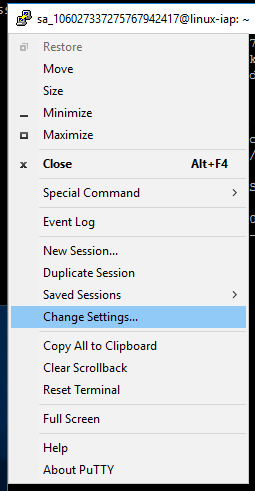

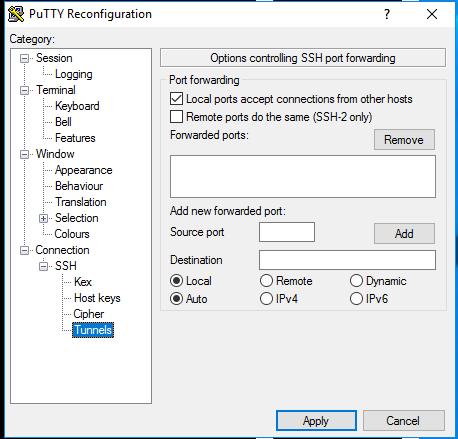

Aktualisieren Sie die PuTTY-Einstellungen, um lokal Tunnel-Verbindungen zuzulassen. Klicken Sie auf die obere linke Ecke des PuTTY-Fensters > „Change Settings“ (Einstellungen ändern).

Erlauben Sie lokalen Ports, Verbindungen von anderen Hosts zuzulassen, indem Sie das Kästchen neben „Local ports accept connections from other hosts“ (Lokale Ports akzeptieren Verbindungen von anderen Hosts) anklicken.

- Schließen Sie die PuTTY-Sitzung und klicken Sie auf Übernehmen. Erstellen Sie mit dem folgenden Befehl einen verschlüsselten Tunnel zum RDP-Port der VM-Instanz:

Wenn eine Nachricht wie „Listening on port [XXX].“ angezeigt wird, kopieren Sie die Tunnel-Portnummer.

- Kehren Sie zur Google Cloud Console zurück und wechseln Sie zur Seite Compute Engine > VM-Instanzen.

Legen Sie das Passwort für die windows-iap-Instanz fest und kopieren Sie es.

Kehren Sie jetzt zur RDP-Sitzung zurück.

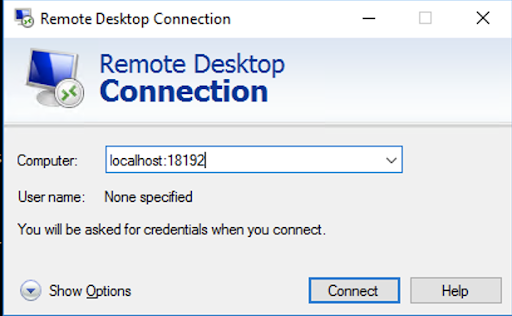

Lassen Sie gcloud weiterlaufen und öffnen Sie die Microsoft Windows-Anwendung Remotedesktopverbindung.

Geben Sie so den Tunnel-Endpunkt ein, bei dem der Endpunkt die Tunnelportnummer aus dem vorherigen Schritt ist:

-

localhost:endpoint

Klicken Sie auf Verbinden.

Geben Sie dann die Anmeldedaten ein, die sie vorher kopiert haben. Sie haben jetzt erfolgreich eine RDP-Verbindung zur Instanz hergestellt.

Wenn Sie dazu aufgefordert werden, klicken Sie auf Ja.

Glückwunsch

Sie haben gelernt, wie Sie BeyondCorp Enterprise (BCE) und die TCP-Weiterleitung für Identity-Aware Proxy (IAP) nutzen. Sie haben damit die zwei VMs windows-iap und linux-iap ohne IP-Adressen bereitgestellt und einen IAP-Tunnel konfiguriert, der Ihnen mithilfe der dritten VM Windows-Connectivity den Zugriff auf beide Instanzen ermöglicht hat.

Weitere Informationen

- Weitere Informationen zu BeyondCorp Enterprise (BCE) und dem Zero-Trust-Sicherheitsmodell finden Sie auf der folgenden Cloud-Dokumentationswebsite.

Google Cloud-Schulungen und -Zertifizierungen

In unseren Schulungen erfahren Sie alles zum optimalen Einsatz unserer Google Cloud-Technologien und können sich entsprechend zertifizieren lassen. Unsere Kurse vermitteln technische Fähigkeiten und Best Practices, damit Sie möglichst schnell mit Google Cloud loslegen und Ihr Wissen fortlaufend erweitern können. Wir bieten On-Demand-, Präsenz- und virtuelle Schulungen für Anfänger wie Fortgeschrittene an, die Sie individuell in Ihrem eigenen Zeitplan absolvieren können. Mit unseren Zertifizierungen weisen Sie nach, dass Sie Experte im Bereich Google Cloud-Technologien sind.

Anleitung zuletzt am 16. April 2024 aktualisiert

Lab zuletzt am 5. Dezember 2023 getestet

© 2024 Google LLC. Alle Rechte vorbehalten. Google und das Google-Logo sind Marken von Google LLC. Alle anderen Unternehmens- und Produktnamen können Marken der jeweils mit ihnen verbundenen Unternehmen sein.