Points de contrôle

Check that all three instances are configured properly

/ 25

Check proper firewall rules have been created

/ 25

Check that IAM roles have been set for the service account

/ 25

Confirm VM is accessible via IAP enabled SA (ssh and RDP ability for both VMs.)

/ 25

Sécuriser des machines virtuelles avec BeyondCorp Enterprise (BCE)

- GSP1036

- Présentation

- Préparation

- Tâche 1 : Activer le transfert TCP IAP dans votre projet Google Cloud

- Tâche 2 : Créer des instances Linux et Windows

- Tâche 3 : Tester la connectivité à vos instances Linux et Windows

- Tâche 4 : Configurer les règles de pare-feu requises pour BCE

- Tâche 5 : Accorder des autorisations pour l'utilisation du transfert TCP IAP

- Tâche 5 : Utiliser IAP Desktop pour se connecter aux instances Windows et Linux

- Tâche 6 : Mettre en place la tunnelisation à l'aide des connexions SSH et RDP

- Félicitations

GSP1036

Présentation

Dans cet atelier, vous allez apprendre à utiliser BeyondCorp Enterprise (BCE) et le transfert TCP Identity-Aware Proxy (IAP) pour activer l'accès administrateur aux instances de VM qui n'ont pas d'adresse IP externe ou ne permettent pas un accès direct à Internet.

Points abordés

- Activer le transfert TCP IAP dans votre projet Google Cloud

- Tester la connectivité à vos instances Linux et Windows

- Configurer les règles de pare-feu requises pour BCE

- Accorder des autorisations pour l'utilisation du transfert TCP IAP

- Mettre en place la tunnelisation à l'aide des connexions SSH et RDP

Préparation

Avant de cliquer sur le bouton "Démarrer l'atelier"

Lisez ces instructions. Les ateliers sont minutés, et vous ne pouvez pas les mettre en pause. Le minuteur, qui démarre lorsque vous cliquez sur Démarrer l'atelier, indique combien de temps les ressources Google Cloud resteront accessibles.

Cet atelier pratique vous permet de suivre vous-même les activités dans un véritable environnement cloud, et non dans un environnement de simulation ou de démonstration. Nous vous fournissons des identifiants temporaires pour vous connecter à Google Cloud le temps de l'atelier.

Pour réaliser cet atelier :

- vous devez avoir accès à un navigateur Internet standard (nous vous recommandons d'utiliser Chrome) ;

- vous disposez d'un temps limité ; une fois l'atelier commencé, vous ne pouvez pas le mettre en pause.

Démarrer l'atelier et se connecter à la console Google Cloud

-

Cliquez sur le bouton Démarrer l'atelier. Si l'atelier est payant, un pop-up s'affiche pour vous permettre de sélectionner un mode de paiement. Sur la gauche, vous trouverez le panneau Détails concernant l'atelier, qui contient les éléments suivants :

- Le bouton Ouvrir la console Google

- Le temps restant

- Les identifiants temporaires que vous devez utiliser pour cet atelier

- Des informations complémentaires vous permettant d'effectuer l'atelier

-

Cliquez sur Ouvrir la console Google. L'atelier lance les ressources, puis ouvre la page Se connecter dans un nouvel onglet.

Conseil : Réorganisez les onglets dans des fenêtres distinctes, placées côte à côte.

Remarque : Si la boîte de dialogue Sélectionner un compte s'affiche, cliquez sur Utiliser un autre compte. -

Si nécessaire, copiez le nom d'utilisateur inclus dans le panneau Détails concernant l'atelier et collez-le dans la boîte de dialogue Se connecter. Cliquez sur Suivant.

-

Copiez le mot de passe inclus dans le panneau Détails concernant l'atelier et collez-le dans la boîte de dialogue de bienvenue. Cliquez sur Suivant.

Important : Vous devez utiliser les identifiants fournis dans le panneau de gauche. Ne saisissez pas vos identifiants Google Cloud Skills Boost. Remarque : Si vous utilisez votre propre compte Google Cloud pour cet atelier, des frais supplémentaires peuvent vous être facturés. -

Accédez aux pages suivantes :

- Acceptez les conditions d'utilisation.

- N'ajoutez pas d'options de récupération ni d'authentification à deux facteurs (ce compte est temporaire).

- Ne vous inscrivez pas aux essais offerts.

Après quelques instants, la console Cloud s'ouvre dans cet onglet.

Vous devez disposer d'un client RDP préinstallé qui vous servira à connecter et tester vos instances Windows.

Tâche 1 : Activer le transfert TCP IAP dans votre projet Google Cloud

-

Ouvrez le menu de navigation et sélectionnez API et services > Bibliothèque.

-

Recherchez IAP et sélectionnez API Cloud Identity-Aware Proxy.

-

Cliquez sur Activer.

Tâche 2 : Créer des instances Linux et Windows

Créez trois instances pour cet atelier : - Deux à titre de démonstration (Linux et Windows) - Une pour tester la connectivité (Windows)

Instance Linux

-

Ouvrez le menu de navigation, puis sélectionnez Compute Engine.

-

Cliquez sur Créer une instance et utilisez la configuration suivante pour créer la VM. Conservez les autres valeurs par défaut.

- Nom : linux-iap

- Zone :

-

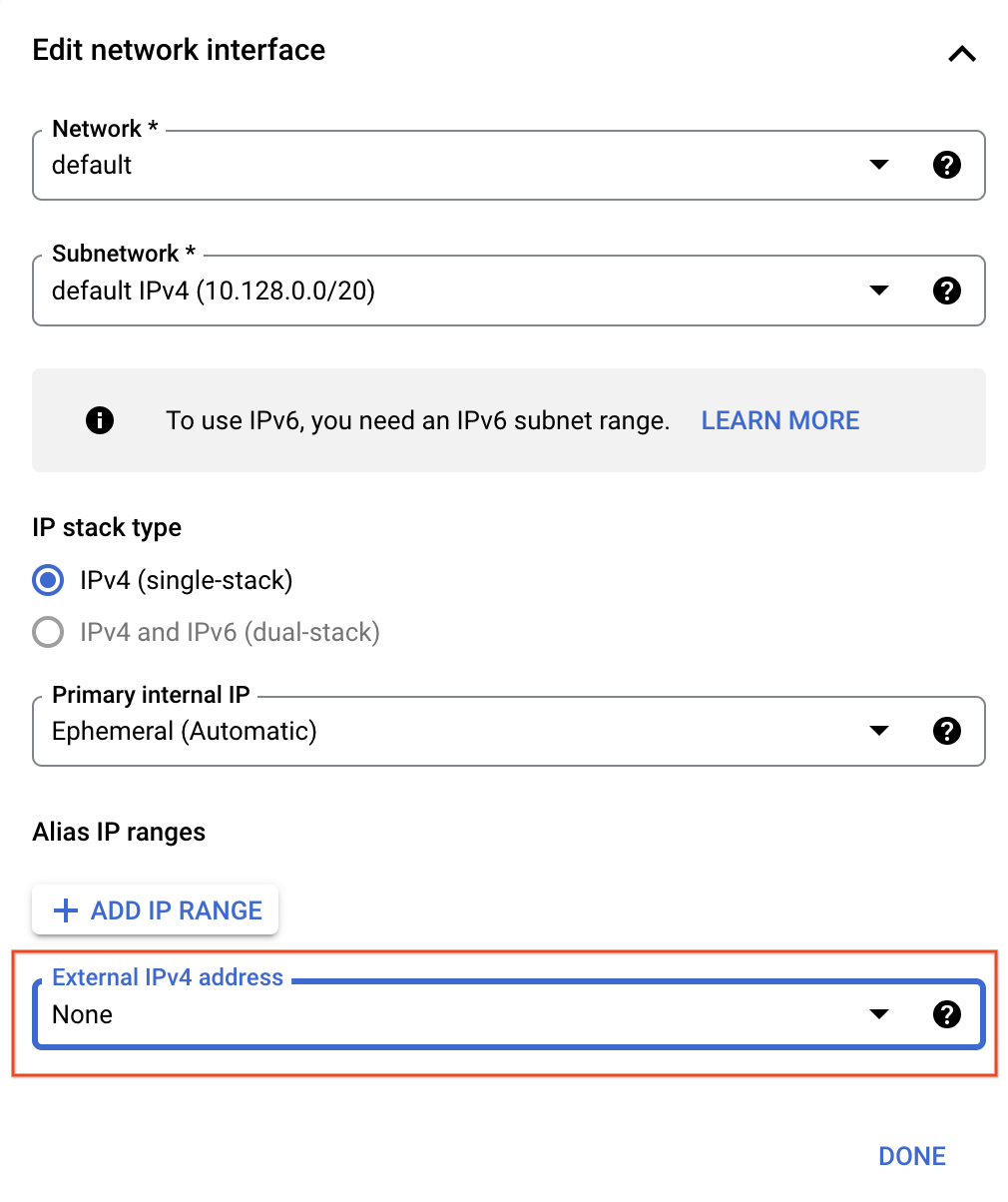

Cliquez sur Options avancées et sélectionnez Mise en réseau. Sous interfaces réseau, cliquez sur le réseau par défaut pour le modifier. Ensuite, remplacez l'adresse IPV4 externe par Aucune.

-

Cliquez sur OK.

-

Ensuite, cliquez sur Créer. Cette VM sera appelée linux-iap.

Instances Windows

- Pour créer la VM de démonstration Windows, cliquez sur Créer une instance et utilisez la configuration suivante pour créer la VM. Conservez les autres valeurs par défaut.

- Nom : windows-iap

- Zone :

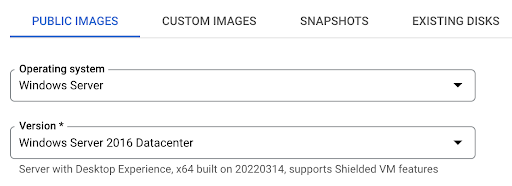

- Dans la section disque de démarrage, cliquez sur Modifier.

-

Pour l'OS, sélectionnez les options suivantes :

- Images publiques > Système d'exploitation > Windows Server

- Version > Windows Server 2016 Datacenter

-

Cliquez sur Sélectionner.

-

Cliquez sur Options avancées et sélectionnez Mise en réseau. Sous interfaces réseau, cliquez sur le réseau par défaut pour le modifier. Ensuite, remplacez l'adresse IPV4 externe par Aucune. Cliquez sur OK.

-

Ensuite, cliquez sur Créer. Cette VM sera appelée windows-iap.

-

Pour créer la VM de connectivité Windows, cliquez sur Créer une instance et utilisez la configuration suivante pour créer la VM. Conservez les autres valeurs par défaut.

- Nom : windows-connectivity

- Zone :

- Dans la section disque de démarrage, cliquez sur Modifier.

-

Pour l'OS, définissez les valeurs suivantes dans l'onglet Images personnalisées :

- Projet source pour les images :

Qwiklabs Resources - Image :

iap-desktop-v001

- Projet source pour les images :

-

Cliquez sur Sélectionner.

-

Pour les niveaux d'accès, sélectionnez Autoriser l'accès complet à l'ensemble des API Cloud.

Ne désactivez pas l'adresse IP externe pour cette instance.

-

Ensuite, cliquez sur Créer. Cette VM sera appelée windows-connectivity.

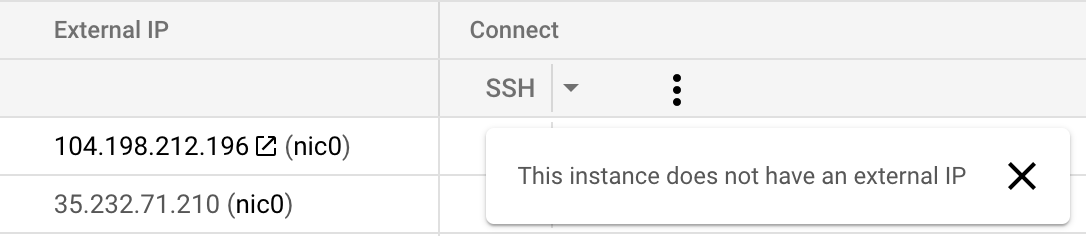

Tâche 3 : Tester la connectivité à vos instances Linux et Windows

-

Maintenant que les instances sont créées, vous allez tester l'accès à linux-iap et windows-iap afin de confirmer qu'il est impossible d'y accéder sans adresse IP externe.

-

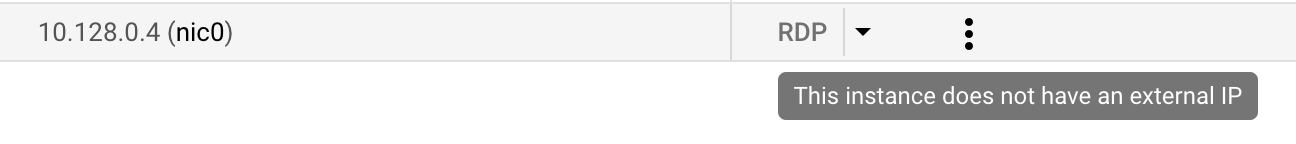

Pour l'instance linux-iap, cliquez sur le bouton SSH pour accéder à la machine et vérifiez que vous recevez un message semblable à celui-ci :

-

Pour l'instance windows-iap, cliquez sur le bouton RDP et vérifiez que vous recevez un message semblable à celui-ci :

Tâche 4 : Configurer les règles de pare-feu requises pour BCE

-

Ouvrez le menu de navigation, sélectionnez Réseau VPC > Pare-feu, puis cliquez sur Créer une règle de pare-feu.

-

Configurez les paramètres suivants :

| Champ | Paramètre |

|---|---|

| Nom | allow-ingress-from-iap |

| Sens du trafic | Entrée |

| Cible | Toutes les instances du réseau |

| Filtre source | Plages IPv4 |

| Plages IPv4 sources | 35.235.240.0/20 |

| Protocoles et ports | Sélectionnez TCP et saisissez 22 et 3389 pour autoriser respectivement SSH et RDP. |

- Cliquez sur CRÉER pour créer la règle de pare-feu.

Tâche 5 : Accorder des autorisations pour l'utilisation du transfert TCP IAP

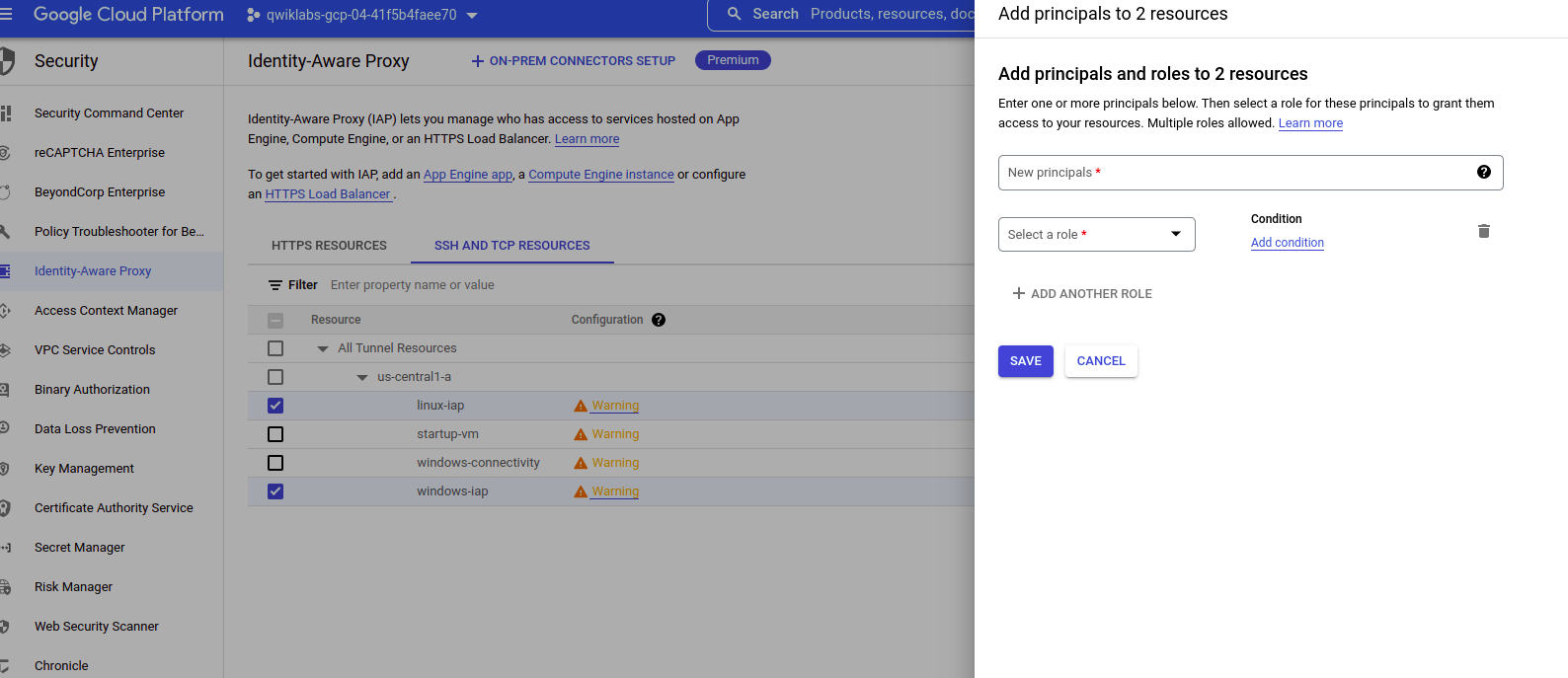

Suivez ces étapes pour configurer le rôle iap.tunnelResourceAccessor pour chaque VM.

- Ouvrez le menu de navigation, sélectionnez Sécurité > Identity-Aware Proxy et accédez à l'onglet Ressources SSH et TCP (vous pouvez ignorer l'écran de consentement OAuth dans la section HTTPS).

- Sélectionnez les instances de VM linux-iap et windows-iap.

- Cliquez sur Ajouter un compte principal, puis saisissez le compte de service associé à votre VM de connectivité Windows. Il doit se présenter sous la forme

-compute@developer.gserviceaccount.com. - Définissez le rôle en sélectionnant Cloud IAP > Utilisateur de tunnels sécurisés par IAP.

- Cliquez sur ENREGISTRER.

- En haut à droite de la page, cliquez sur l'icône "S" pour ouvrir votre profil et copier l'adresse e-mail du compte étudiant.

- Cliquez à nouveau sur Ajouter un compte principal pour ajouter votre compte étudiant.

- Saisissez le compte étudiant. Vous pouvez copier cette valeur depuis le volet "Détails concernant l'atelier".

- Définissez le rôle en sélectionnant Cloud IAP > Utilisateur de tunnels sécurisés par IAP.

- Cliquez sur ENREGISTRER.

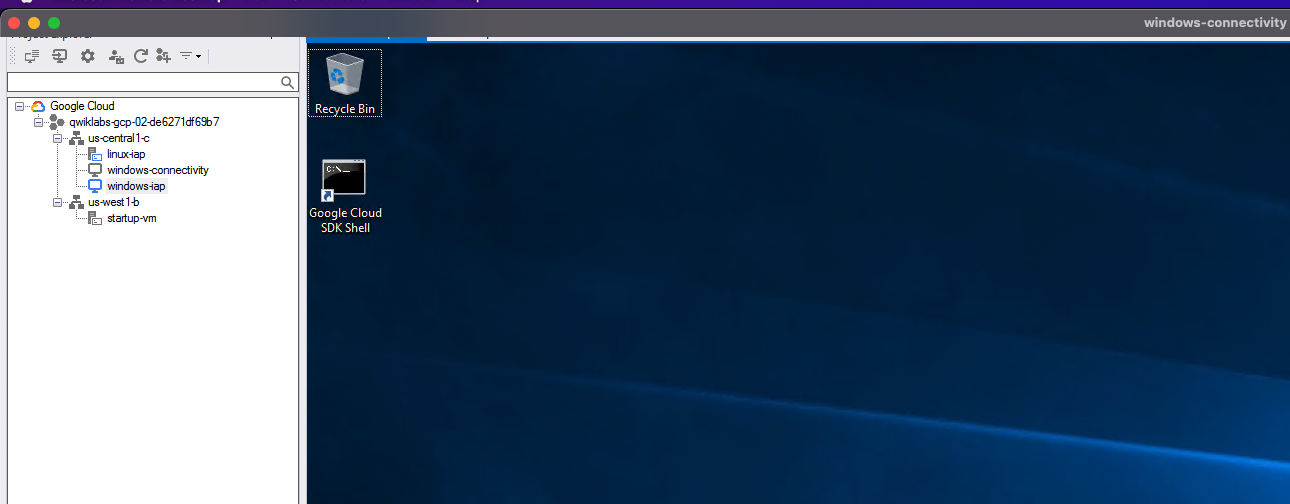

Tâche 5 : Utiliser IAP Desktop pour se connecter aux instances Windows et Linux

Il est possible d'utiliser IAP Desktop pour se connecter aux instances par le biais de l'interface utilisateur graphique d'une instance équipée d'un bureau Windows. Pour en savoir plus sur IAP Desktop, consultez la page du dépôt GitHub où est hébergé l'outil téléchargeable.

Suivez ces étapes pour vous connecter aux instances de cet atelier à l'aide d'IAP Desktop :

-

Établissez la connexion RDP à l'instance

windows-connectivityen téléchargeant le fichier RDP. Accédez à la page Compute Engine > Instances de VM. Sur la page de destination Compute Engine, cliquez sur la flèche vers le bas à côté de l'instance windows-connectivity et téléchargez le fichier. -

Ouvrez le fichier RDP pour connecter l'instance via Remote Desktop Protocol. Utilisez les identifiants ci-dessous pour vous connecter à l'instance lorsque vous y êtes invité :

- Nom d'utilisateur : student

- Mot de passe : Learn123!

-

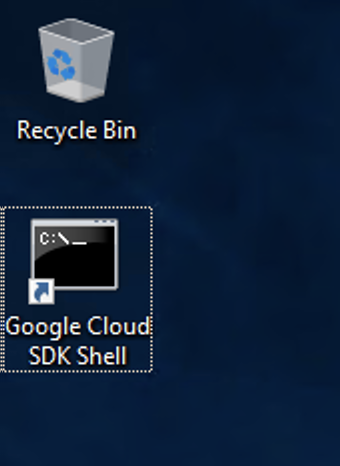

Une fois connecté à l'instance windows-connectivity, recherchez l'application IAP Desktop et ouvrez-la sur le bureau de l'instance.

-

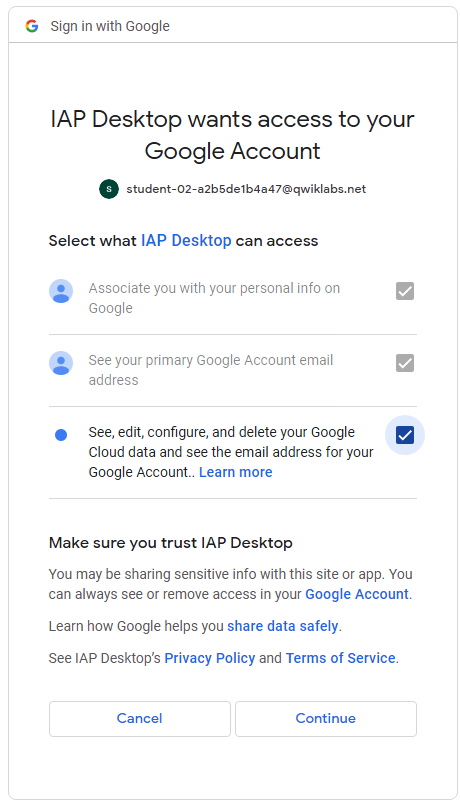

Dans l'application, cliquez sur le bouton "Se connecter avec Google" pour vous connecter. Utilisez le nom d'utilisateur et le mot de passe fournis dans la console d'atelier pour vous authentifier dans IAP Desktop. Veillez à bien sélectionner l'option "Afficher, modifier, configurer et supprimer les données Google Cloud".

- Vous devrez ajouter le projet que vous souhaitez connecter aux instances Compute Engine dans IAP Desktop après votre authentification. Sélectionnez le projet d'atelier associé à votre instance d'atelier.

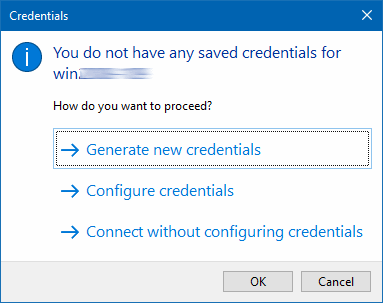

Double-cliquez sur l'instance windows-iap dans l'application IAP Desktop pour vous connecter à l'instance.

- Vous serez peut-être invité à fournir des identifiants à l'instance lors de la toute première connexion via IAP Desktop. Sélectionnez "Générer de nouveaux identifiants" la première fois que vous vous connectez à l'instance.

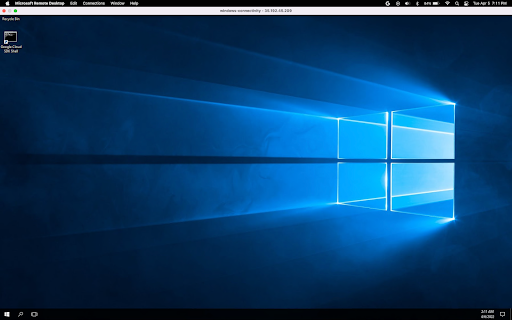

- Une fois les identifiants créés, vous accéderez au bureau de l'instance

windows-iapoù vous pourrez voir l'expérience de l'utilisateur final.

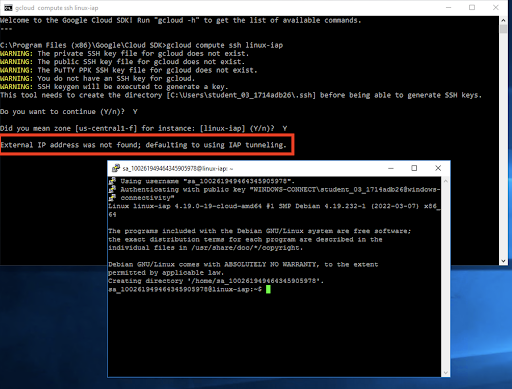

Tâche 6 : Mettre en place la tunnelisation à l'aide des connexions SSH et RDP

-

Vous allez tester la connectivité à l'instance RDP à l'aide d'un client RDP. Vous devez vous connecter à l'instance localement via un tunnel IAP.

-

Accédez à la page Compute Engine > Instances de VM.

-

Pour l'instance windows-connectivity, cliquez sur la flèche vers le bas et sélectionnez Définir un mot de passe Windows. Copiez le mot de passe et enregistrez-le.

Ensuite, cliquez sur la flèche vers le bas à côté de "Connexion", puis sur "Télécharger le fichier RDP". Ouvrez le fichier RDP dans votre client et saisissez votre mot de passe.

- Une fois connecté à l'instance windows-connectivity, ouvrez le SDK Google Cloud Shell :

Dans la ligne de commande, saisissez la commande suivante et essayez de vous connecter à l'instance linux-iap :

Appuyez sur Y lorsque vous êtes invité à continuer et à sélectionner la zone.

Veillez à sélectionner la bonne zone pour l'instance lorsque vous y êtes invité.

Ensuite, acceptez l'alerte de sécurité PuTTY.

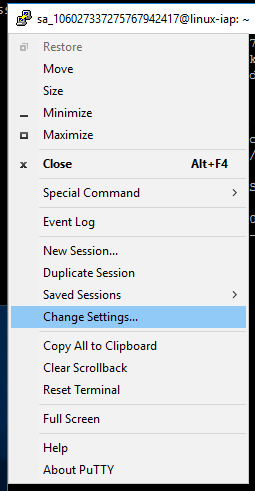

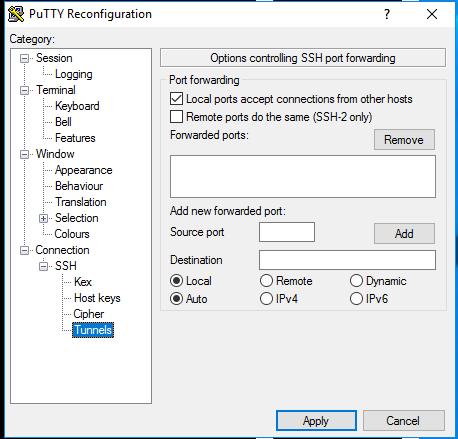

Mettez à jour les paramètres PuTTY afin d'autoriser les connexions par tunnel localement. Cliquez en haut à gauche de la fenêtre PuTTY > Modifier les paramètres.

Autorisez les connexions provenant d'autres hôtes sur les ports locaux en cochant la case "Local ports accept connections from other hosts" (Accepter les connexions à partir d'autres hôtes sur les ports locaux).

- Quittez la session PuTTY et cliquez sur Apply (Appliquer). Créez un tunnel chiffré vers le port RDP de l'instance de VM en utilisant la commande suivante :

Lorsque vous voyez le message "Listening on port [XXX]", copiez le numéro de port du tunnel.

- Revenez à la console Google Cloud et accédez à la page Compute Engine > Instances de VM.

Définissez le mot de passe pour l'instance windows-iap et copiez-le.

Revenez à la session RDP.

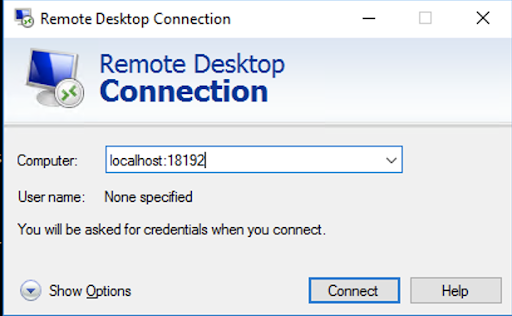

Laissez gcloud s'exécuter et ouvrez l'application Microsoft Windows Remote Desktop Connection.

Saisissez le point de terminaison du tunnel, qui correspond au numéro de port du tunnel de l'étape précédente, comme ceci :

-

localhost:point de terminaison

Cliquez sur Connect (Se connecter).

Saisissez ensuite les identifiants que vous avez copiés précédemment. Vous devriez désormais être connecté à votre instance.

Cliquez sur Yes (Oui) si vous y êtes invité.

Félicitations

Vous avez appris à utiliser BeyondCorp Enterprise (BCE) et le transfert TCP Identity-Aware Proxy (IAP) en déployant deux VM sans adresse IP externe, windows-iap et linux-iap, mais aussi à configurer un tunnel IAP vous permettant d'accéder aux deux instances à l'aide d'une troisième VM, windows-connectivity.

Étapes suivantes et informations supplémentaires

- Pour en savoir plus sur BeyondCorp Enterprise (BCE) et le modèle de sécurité zéro confiance, consultez ce site de documentation cloud.

Formations et certifications Google Cloud

Les formations et certifications Google Cloud vous aident à tirer pleinement parti des technologies Google Cloud. Nos cours portent sur les compétences techniques et les bonnes pratiques à suivre pour être rapidement opérationnel et poursuivre votre apprentissage. Nous proposons des formations pour tous les niveaux, à la demande, en salle et à distance, pour nous adapter aux emplois du temps de chacun. Les certifications vous permettent de valider et de démontrer vos compétences et votre expérience en matière de technologies Google Cloud.

Dernière mise à jour du manuel : 16 avril 2024

Dernier test de l'atelier : 5 décembre 2023

Copyright 2024 Google LLC Tous droits réservés. Google et le logo Google sont des marques de Google LLC. Tous les autres noms d'entreprises et de produits peuvent être des marques des entreprises auxquelles ils sont associés.