Checkpoint

Check that all three instances are configured properly

/ 25

Check proper firewall rules have been created

/ 25

Check that IAM roles have been set for the service account

/ 25

Confirm VM is accessible via IAP enabled SA (ssh and RDP ability for both VMs.)

/ 25

Mengamankan Virtual Machine menggunakan BeyondCorp Enterprise (BCE)

- GSP1036

- Ringkasan

- Penyiapan

- Tugas 1. Mengaktifkan penerusan TCP IAP di project Google Cloud

- Tugas 2. Membuat instance Linux dan Windows

- Tugas 3. Menguji konektivitas ke instance Linux dan Windows

- Tugas 4. Mengonfigurasi aturan firewall yang diperlukan untuk BCE

- Tugas 5. Memberikan izin untuk menggunakan penerusan TCP IAP

- Tugas 5. Menggunakan IAP Desktop untuk menghubungkan ke instance Windows dan Linux

- Tugas 6. Melakukan tunneling menggunakan koneksi SSH dan RDP

- Selamat

GSP1036

Ringkasan

Di lab ini, Anda akan mempelajari cara menggunakan BeyondCorp Enterprise (BCE) dan penerusan TCP Identity-Aware Proxy (IAP) untuk mengaktifkan akses administratif ke instance VM yang tidak memiliki alamat IP eksternal atau tidak mengizinkan akses langsung melalui internet.

Yang akan Anda pelajari

- Mengaktifkan penerusan TCP IAP di project Google Cloud

- Menguji konektivitas ke instance Linux dan Windows

- Mengonfigurasi aturan firewall yang diperlukan untuk BCE

- Memberikan izin untuk menggunakan penerusan TCP IAP

- Melakukan tunneling menggunakan koneksi SSH dan RDP

Penyiapan

Sebelum mengklik tombol Mulai Lab

Baca petunjuk ini. Lab memiliki timer dan Anda tidak dapat menjedanya. Timer, yang dimulai saat Anda mengklik Start Lab, akan menampilkan durasi ketersediaan resource Google Cloud untuk Anda.

Lab praktik ini dapat Anda gunakan untuk melakukan sendiri aktivitas lab di lingkungan cloud sungguhan, bukan di lingkungan demo atau simulasi. Untuk mengakses lab ini, Anda akan diberi kredensial baru yang bersifat sementara dan dapat digunakan untuk login serta mengakses Google Cloud selama durasi lab.

Untuk menyelesaikan lab ini, Anda memerlukan:

- Akses ke browser internet standar (disarankan browser Chrome).

- Waktu untuk menyelesaikan lab. Ingat, setelah dimulai, lab tidak dapat dijeda.

Cara memulai lab dan login ke Google Cloud Console

-

Klik tombol Start Lab. Jika Anda perlu membayar lab, jendela pop-up akan terbuka untuk memilih metode pembayaran. Di sebelah kiri adalah panel Lab Details dengan berikut ini:

- Tombol Open Google Console

- Waktu tersisa

- Kredensial sementara yang harus Anda gunakan untuk lab ini

- Informasi lain, jika diperlukan, untuk menyelesaikan lab ini

-

Klik Open Google Console. Lab akan menjalankan resource, lalu membuka tab lain yang menampilkan halaman Login.

Tips: Atur tab di jendela terpisah secara berdampingan.

Catatan: Jika Anda melihat dialog Choose an account, klik Use Another Account. -

Jika perlu, salin Username dari panel Lab Details dan tempel ke dialog Sign in. Klik Next.

-

Salin Password dari panel Lab Details dan tempel ke dialog Welcome. Klik Next.

Penting: Anda harus menggunakan kredensial dari panel sebelah kiri. Jangan menggunakan kredensial Google Cloud Skills Boost. Catatan: Menggunakan akun Google Cloud sendiri untuk lab ini dapat dikenai biaya tambahan. -

Klik halaman berikutnya:

- Setujui persyaratan dan ketentuan.

- Jangan tambahkan opsi pemulihan atau autentikasi 2 langkah (karena ini akun sementara).

- Jangan daftar uji coba gratis.

Setelah beberapa saat, Cloud Console akan terbuka di tab ini.

Anda perlu menginstal klien RDP terlebih dahulu agar dapat menghubungkan dan menguji instance Windows.

Tugas 1. Mengaktifkan penerusan TCP IAP di project Google Cloud

-

Buka Navigation Menu, lalu pilih APIs and Services > Library.

-

Telusuri IAP, lalu pilih Cloud Identity-Aware Proxy API.

-

Klik Enable.

Tugas 2. Membuat instance Linux dan Windows

Buat tiga instance untuk lab ini: - Dua untuk tujuan demonstrasi (Linux dan Windows) - Satu untuk menguji konektivitas (Windows)

Instance Linux

-

Buka Navigation Menu, lalu pilih Compute Engine.

-

Klik Create instance dan gunakan konfigurasi berikut untuk membuat VM. Jangan mengubah nilai default pada bagian lainnya.

- Name: linux-iap

- Zone:

-

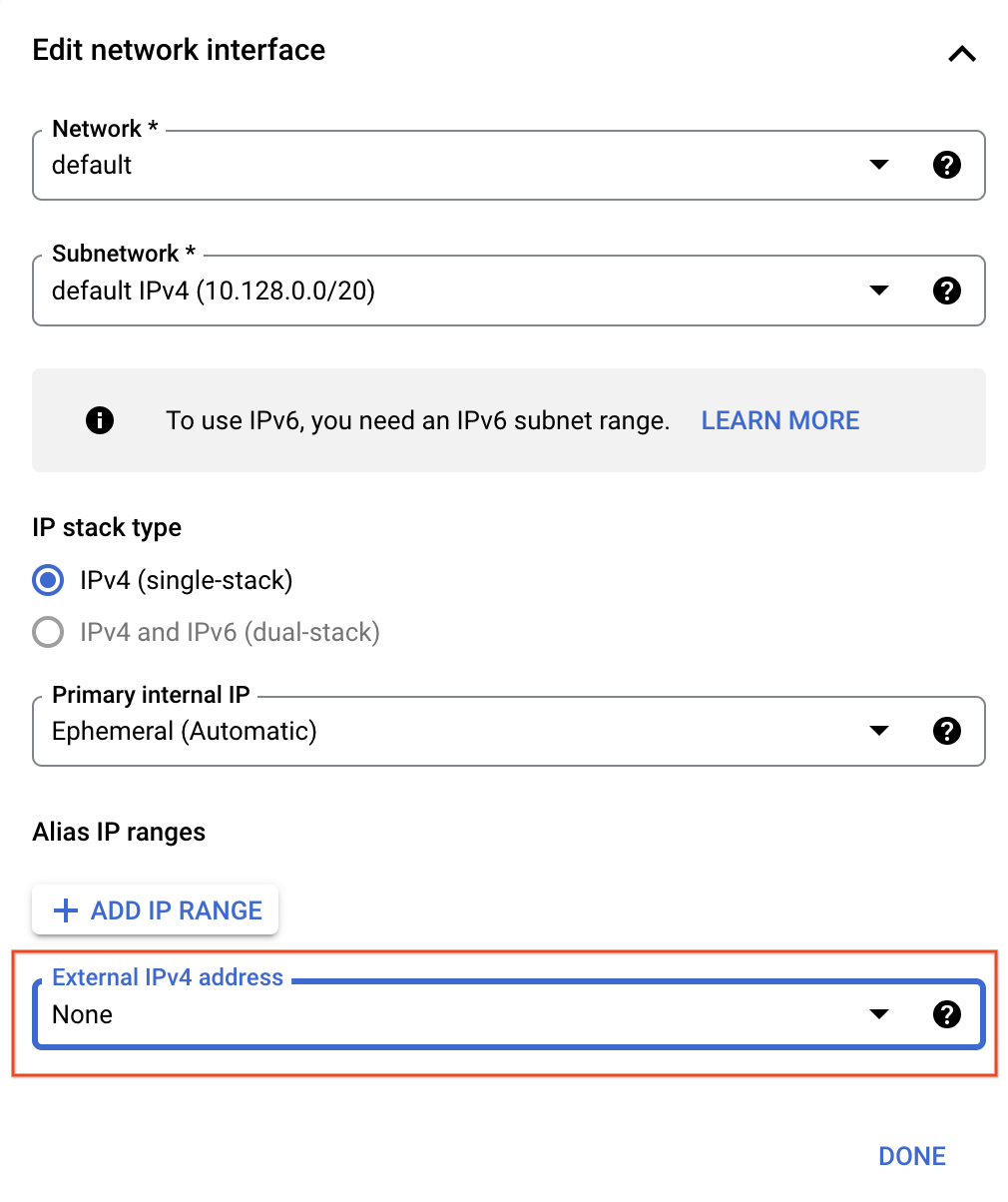

Klik Advanced options, lalu pilih Networking. Pada bagian Network interfaces, klik jaringan default untuk mengeditnya. Lalu, ubah External IPV4 address ke None.

-

Klik Done.

-

Setelah itu, klik Create. VM ini akan disebut sebagai linux-iap

Instance Windows

- Untuk membuat VM Demo Windows, klik Create instance dan gunakan konfigurasi berikut untuk membuat VM. Jangan mengubah nilai default pada bagian lainnya.

- Name: windows-iap

- Zone:

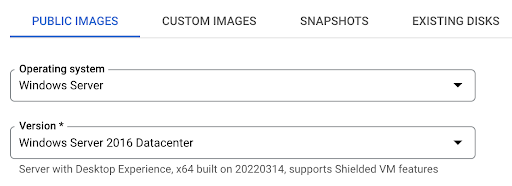

- Pada bagian boot disk, klik Change

-

Untuk OS, pilih hal-hal berikut:

- Public Images > Operating system > Windows Server

- Version > Windows Server 2016 Datacenter

-

Klik Select.

-

Klik Advanced options, lalu pilih Networking. Pada bagian Network interfaces, klik jaringan default untuk mengeditnya. Lalu, ubah External IPV4 address ke None. Klik Done.

-

Setelah itu, klik Create. VM ini akan disebut sebagai windows-iap

-

Untuk membuat VM Windows Connectivity, klik Create instance dan gunakan konfigurasi berikut untuk membuat VM. Jangan mengubah nilai default pada bagian lainnya.

- Name: windows-connectivity

- Zone:

- Pada bagian boot disk, klik Change

-

Untuk OS, tetapkan hal-hal berikut di tab Custom Images:

- Source project for images:

Qwiklabs Resources - Image:

iap-desktop-v001

- Source project for images:

-

Klik Select.

-

Di bagian Access scope, pilih Allow full access to all Cloud APIs.

Jangan menonaktifkan IP eksternal untuk instance ini

-

Setelah itu, klik Create. VM ini akan disebut sebagai windows-connectivity

Tugas 3. Menguji konektivitas ke instance Linux dan Windows

-

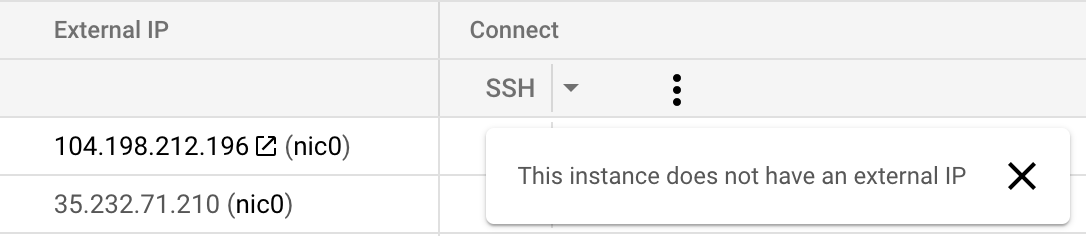

Setelah instance dibuat, Anda akan menguji akses ke linux-iap dan windows-iap untuk memastikan bahwa Anda tidak dapat mengakses VM tanpa IP eksternal.

-

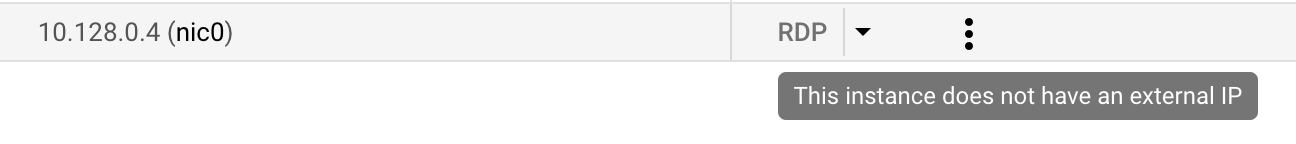

Untuk linux-iap, klik tombol SSH untuk masuk ke mesin tersebut dan pastikan Anda menerima pesan yang mirip seperti ini:

-

Untuk windows-iap, klik tombol RDP dan pastikan Anda menerima pesan yang mirip seperti ini:

Tugas 4. Mengonfigurasi aturan firewall yang diperlukan untuk BCE

-

Buka Navigation Menu, pilih VPC Network > Firewall, lalu klik Create Firewall Rule

-

Konfigurasi setelan berikut:

| Kolom | Setelan |

|---|---|

| Name | allow-ingress-from-iap |

| Direction of traffic | Ingress |

| Target | All instances in the network |

| Source filter | IPv4 Ranges |

| Source IPv4 Ranges | 35.235.240.0/20 |

| Protocols and ports | Pilih TCP dan masukkan 22, 3389 untuk mengizinkan SSH dan RDP |

- Klik CREATE untuk membuat aturan firewall.

Tugas 5. Memberikan izin untuk menggunakan penerusan TCP IAP

Gunakan langkah-langkah berikut untuk mengonfigurasi peran iap.tunnelResourceAccessor oleh VM.

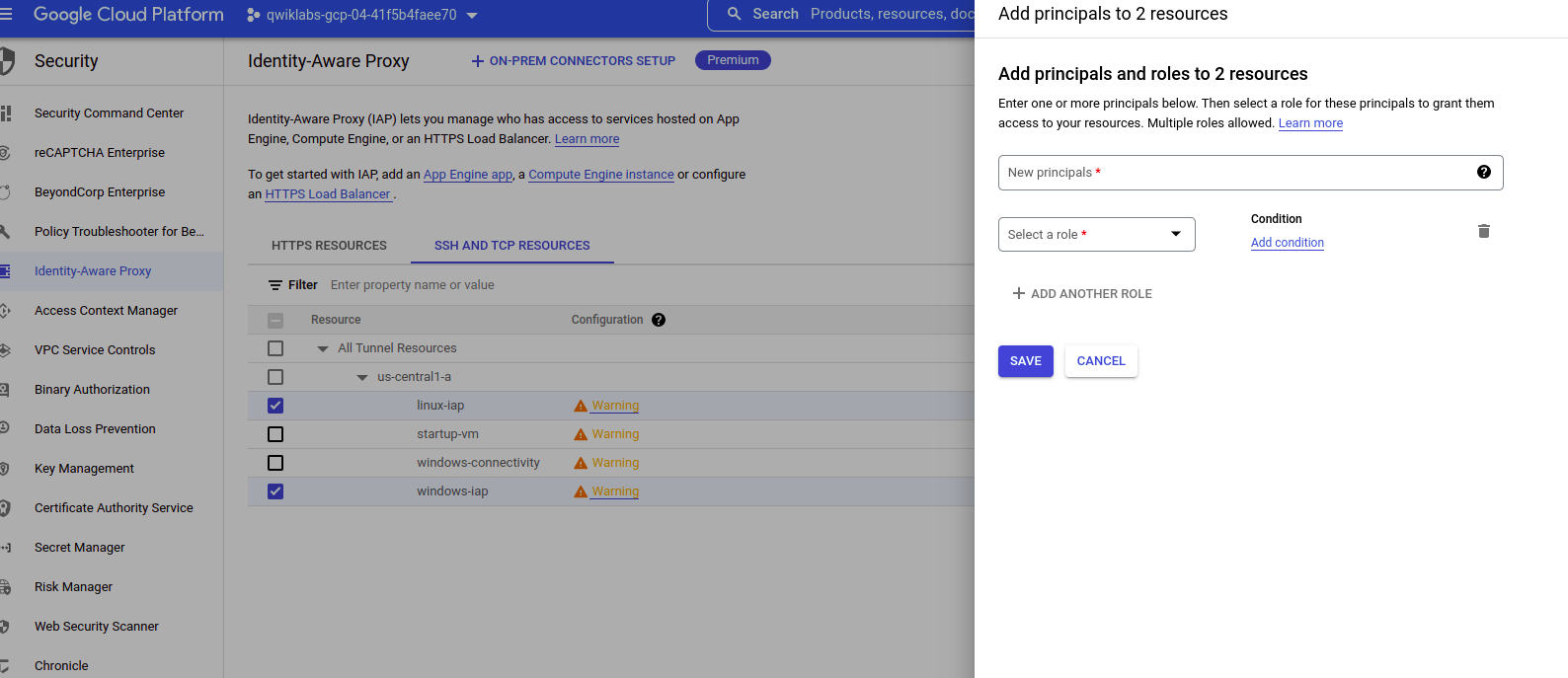

- Buka Navigation Menu, pilih Security > Identity-Aware Proxy, lalu pindah ke tab SSH and TCP Resources (abaikan pesan error terkait Oauth Consent screen di bagian HTTPS).

- Pilih instance VM linux-iap dan windows-iap.

- Klik Add principal, lalu masukkan akun layanan yang terkait dengan VM Windows connectivity Anda. Format akun layanan ini adalah

-compute@developer.gserviceaccount.com. - Untuk perannya, pilih Cloud IAP > IAP-Secured Tunnel User.

- Klik SAVE.

- Di bagian kanan atas halaman, klik ikon "S" untuk membuka profil Anda dan menyalin email akun siswa.

- Klik Add principal lagi untuk menambahkan akun siswa Anda.

- Masukkan akun siswa. Anda dapat menyalin nilai ini dari panel detail lab.

- Untuk perannya, pilih Cloud IAP > IAP-Secured Tunnel User.

- Klik SAVE.

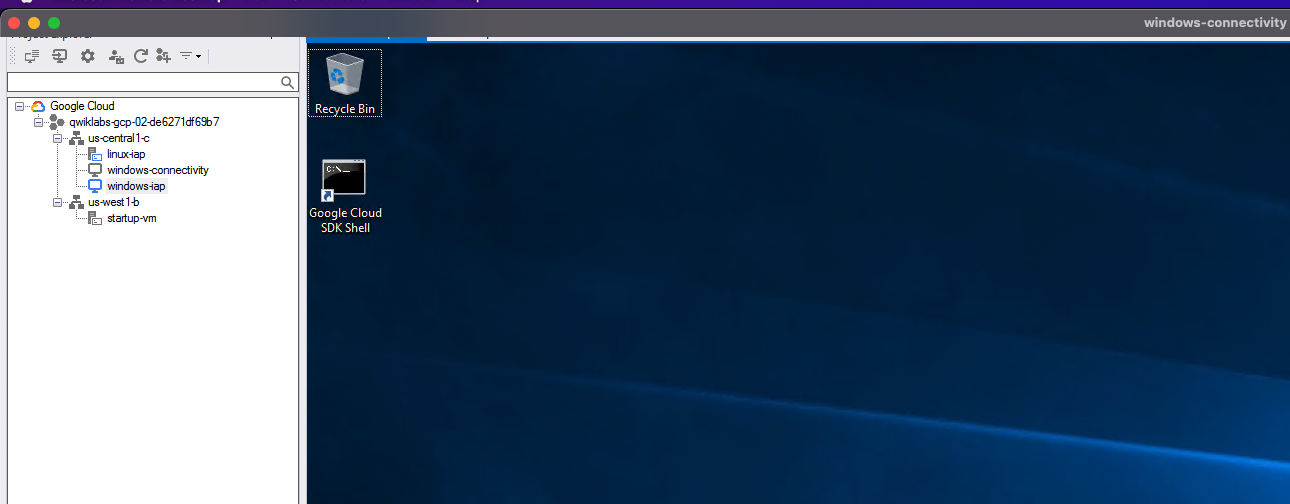

Tugas 5. Menggunakan IAP Desktop untuk menghubungkan ke instance Windows dan Linux

IAP Desktop dapat digunakan untuk terhubung ke instance menggunakan antarmuka pengguna grafis (GUI) dari instance dengan Windows Desktop. Anda dapat membaca selengkapnya tentang IAP Desktop di repositori GitHub yang menghosting download untuk alat tersebut.

Untuk menggunakan IAP Desktop agar terhubung ke instance di lab ini:

-

RDP ke instance

windows-connectivitydengan mendownload file RDP. Buka halaman Compute Engine > VM Instances. Pilih panah bawah di samping instance windows-connectivity pada halaman landing Compute Engine, lalu download filenya. -

Buka file RDP untuk terhubung ke instance melalui Remote Desktop Protocol. Anda akan menggunakan kredensial di bawah ini untuk terhubung ke instance setelah diminta:

- Username: student

- Password: Learn123!

-

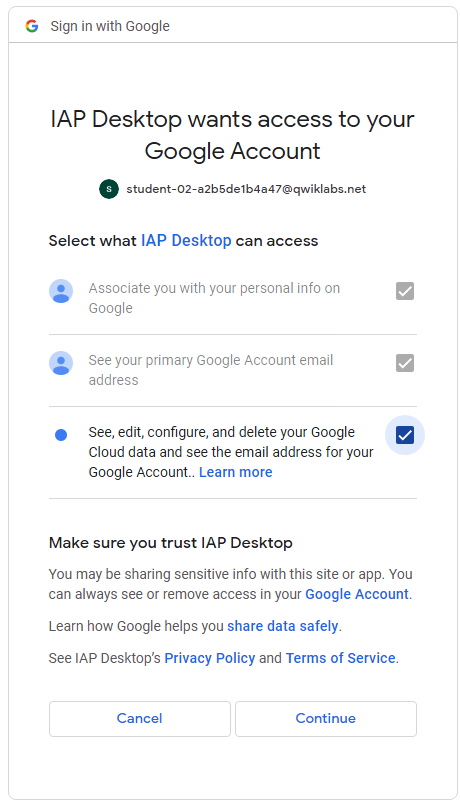

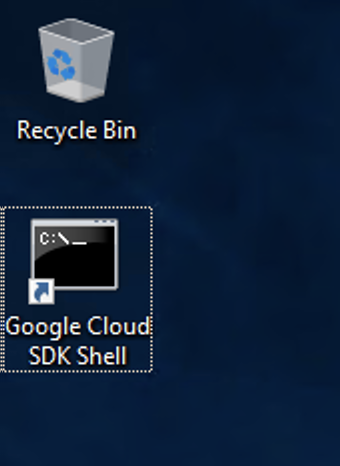

Setelah terhubung ke instance windows-connectivity, temukan dan buka aplikasi IAP Desktop pada desktop instance tersebut.

-

Setelah aplikasi tersebut terbuka, klik tombol "Sign in with Google" untuk login. Gunakan nama pengguna dan sandi yang disediakan di konsol lab untuk melakukan autentikasi dengan IAP Desktop. Pastikan Anda memilih opsi "See, edit, configure and delete Google Cloud data."

- Anda harus menambahkan project untuk terhubung ke instance Compute Engine di dalam IAP Desktop setelah autentikasi. Pilih project lab yang terkait dengan instance lab Anda:

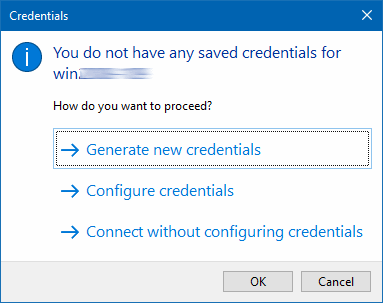

Klik dua kali pada instance windows-iap di aplikasi IAP Desktop untuk login ke instance tersebut.

- Anda mungkin diminta untuk menyediakan kredensial untuk instance tersebut saat pertama kali mencoba terhubung melalui IAP Desktop. Pilih "Generate new credentials" saat pertama kali login ke instance.

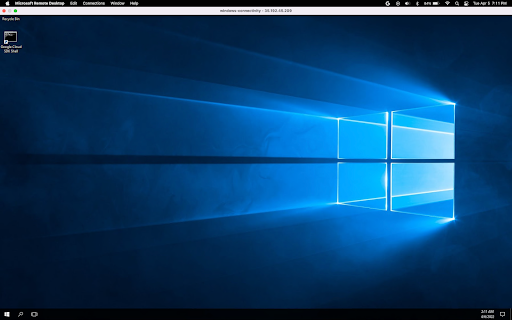

- Setelah kredensial dibuat, Anda akan diarahkan ke desktop instance

windows-iapdan dapat melihat pengalaman pengguna akhir.

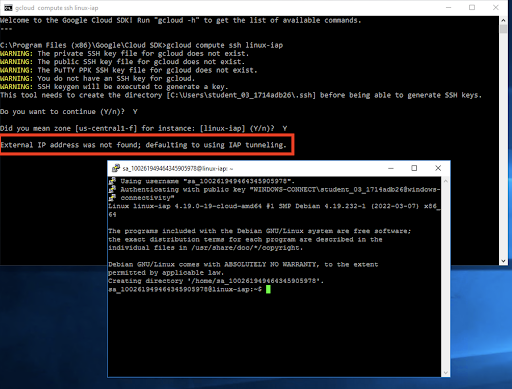

Tugas 6. Melakukan tunneling menggunakan koneksi SSH dan RDP

-

Anda akan menguji konektivitas ke instance RDP menggunakan klien RDP. Hal ini dilakukan karena Anda perlu terhubung ke instance melalui tunnel IAP secara lokal.

-

Buka halaman Compute Engine > VM Instances.

-

Untuk instance windows-connectivity, klik panah bawah dan pilih Set windows password. Salin dan simpan sandi tersebut.

Lalu, klik panah bawah pada bagian Connect dan klik download file RDP. Buka file RDP dengan klien Anda dan masukkan sandi Anda.

- Setelah terhubung ke instance windows-connectivity, buka Google Cloud SDK Shell:

Sekarang, masukkan perintah berikut dari command line untuk melihat apakah Anda dapat terhubung ke linux-iap instance atau tidak:

Klik Y saat diminta untuk melanjutkan dan memilih zona.

Pastikan Anda memilih zona yang tepat untuk instance saat diminta.

Lalu, klik Accept pada jendela PuTTY Security Alert yang muncul.

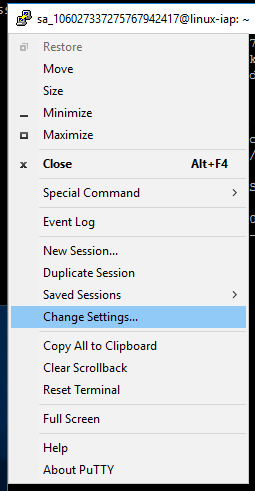

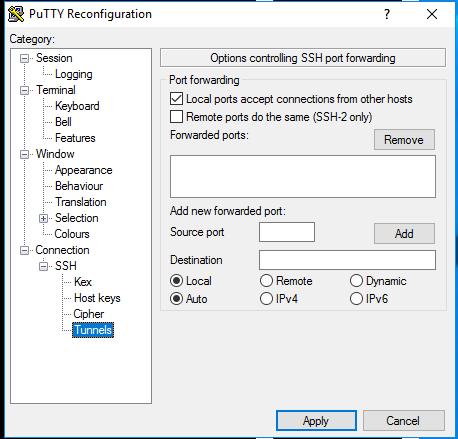

Perbarui setelan PuTTY untuk mengizinkan koneksi Tunnel secara lokal. Klik pojok kiri atas PuTTY Window > Change Settings.

Izinkan port lokal untuk menerima koneksi dari host lain dengan mencentang kotak "Local ports accept connections from other hosts".

- Tutup sesi PuTTY dan klik Apply. Gunakan perintah berikut untuk membuat tunnel terenkripsi ke port RDP dari instance VM:

Setelah Anda melihat pesan “Listening on port [XXX].”, salin nomor port tunnel.

- Kembali ke Konsol Google Cloud dan buka halaman Compute Engine > VM Instances.

Tetapkan dan salin sandi untuk instance windows-iap.

Kembali ke sesi RDP sekarang.

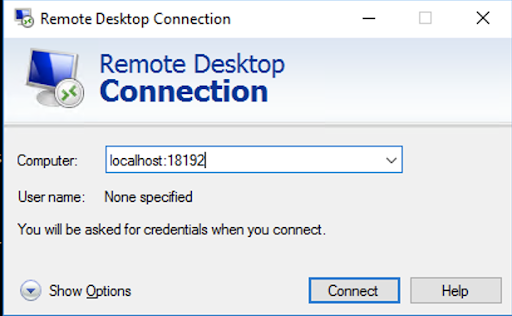

Biarkan gcloud tetap berjalan dan buka aplikasi Remote Desktop Connection dari Microsoft Windows.

Masukkan endpoint tunnel, dengan endpoint adalah nomor port tunnel dari langkah sebelumnya:

-

localhost:endpoint

Klik Connect.

Lalu, masukkan kredensial sebelumnya yang telah Anda salin. Sekarang Anda berhasil melakukan RDP ke instance Anda.

Jika diminta, klik Yes.

Selamat

Anda telah mempelajari cara menggunakan BeyondCorp Enterprise (BCE) dan

penerusan TCP Identity-Aware Proxy (IAP) dengan men-deploy 2 VM, windows-iap dan linux-iap, tanpa alamat IP dan mengonfigurasi tunnel IAP yang memberi Anda akses ke kedua instance tersebut menggunakan VM ketiga, windows-connectivity.

Langkah berikutnya/Pelajari lebih lanjut

- Baca selengkapnya tentang BeyondCorp Enterprise (BCE) dan model keamanan zero-trust di situs dokumentasi cloud berikut.

Sertifikasi dan pelatihan Google Cloud

...membantu Anda mengoptimalkan teknologi Google Cloud. Kelas kami mencakup keterampilan teknis dan praktik terbaik untuk membantu Anda memahami dengan cepat dan melanjutkan proses pembelajaran. Kami menawarkan pelatihan tingkat dasar hingga lanjutan dengan opsi on demand, live, dan virtual untuk menyesuaikan dengan jadwal Anda yang sibuk. Sertifikasi membantu Anda memvalidasi dan membuktikan keterampilan serta keahlian Anda dalam teknologi Google Cloud.

Manual Terakhir Diperbarui pada 16 April 2024

Lab Terakhir Diuji pada 5 Desember 2023

Hak cipta 2024 Google LLC Semua hak dilindungi undang-undang. Google dan logo Google adalah merek dagang dari Google LLC. Semua nama perusahaan dan produk lain mungkin adalah merek dagang masing-masing perusahaan yang bersangkutan.