Punkty kontrolne

Check that all three instances are configured properly

/ 25

Check proper firewall rules have been created

/ 25

Check that IAM roles have been set for the service account

/ 25

Confirm VM is accessible via IAP enabled SA (ssh and RDP ability for both VMs.)

/ 25

Zabezpieczanie maszyn wirtualnych za pomocą BeyondCorp Enterprise (BCE)

- GSP1036

- Opis

- Konfiguracja

- Zadanie 1. Włączanie przekierowywania TCP w IAP w projekcie Google Cloud

- Zadanie 2. Tworzenie instancji z systemem Windows i Linux

- Zadanie 3. Testowanie połączenia z instancjami z systemami Linux i Windows

- Zadanie 4. Konfigurowanie wymaganych reguł zapory sieciowej dla BCE

- Zadanie 5. Przyznawanie uprawnień do używania przekierowywania TCP w IAP

- Zadanie 5. Użycie klienta IAP Desktop do połączenia się z instancjami z systemami Windows i Linux

- Zadanie 6. Przeprowadzanie tunelowania z wykorzystaniem połączeń przez SSH i RDP

- Gratulacje

GSP1036

Opis

W tym module nauczysz się, jak korzystać z BeyondCorp Enterprise (BCE) oraz przekierowywania TCP w Identity-Aware Proxy (IAP) w celu włączania dostępu administracyjnego do instancji maszyn wirtualnych, które nie mają zewnętrznych adresów IP lub nie zezwalają na dostęp bezpośredni przez internet.

Czego się nauczysz

- Włączanie przekierowywania TCP w IAP w projekcie Google Cloud

- Testowanie połączenia z instancjami z systemami Linux i Windows

- Konfigurowanie wymaganych reguł zapory sieciowej dla BCE

- Przyznawanie uprawnień do używania przekierowywania TCP w IAP

- Przeprowadzanie tunelowania z wykorzystaniem połączeń przez SSH i RDP

Konfiguracja

Zanim klikniesz przycisk Rozpocznij moduł

Zapoznaj się z tymi instrukcjami. Moduły mają limit czasowy i nie można ich zatrzymać. Gdy klikniesz Rozpocznij moduł, na liczniku wyświetli się informacja o tym, na jak długo udostępniamy Ci zasoby Google Cloud.

W tym praktycznym module możesz spróbować swoich sił w wykonywaniu opisywanych działań w prawdziwym środowisku chmury, a nie w jego symulacji lub wersji demonstracyjnej. Otrzymasz nowe, tymczasowe dane logowania, dzięki którym zalogujesz się i uzyskasz dostęp do Google Cloud na czas trwania modułu.

Do ukończenia modułu potrzebne będą:

- dostęp do standardowej przeglądarki internetowej (zalecamy korzystanie z przeglądarki Chrome).

- Odpowiednia ilość czasu na ukończenie modułu – pamiętaj, że gdy rozpoczniesz, nie możesz go wstrzymać.

Rozpoczynanie modułu i logowanie się w konsoli Google Cloud

-

Kliknij przycisk Rozpocznij moduł. Jeśli moduł jest odpłatny, otworzy się wyskakujące okienko, w którym możesz wybrać formę płatności. Po lewej stronie znajduje się panel Szczegóły modułu z następującymi elementami:

- przyciskiem Otwórz konsolę Google;

- czasem, który Ci pozostał;

- tymczasowymi danymi logowania, których musisz użyć w tym module;

- innymi informacjami potrzebnymi do ukończenia modułu.

-

Kliknij Otwórz konsolę Google. Moduł uruchomi zasoby, po czym otworzy nową kartę ze stroną logowania.

Wskazówka: otwórz karty obok siebie w osobnych oknach.

Uwaga: jeśli pojawi się okno Wybierz konto, kliknij Użyj innego konta. -

W razie potrzeby skopiuj nazwę użytkownika z panelu Szczegóły modułu i wklej ją w oknie logowania. Kliknij Dalej.

-

Skopiuj hasło z panelu Szczegóły modułu i wklej je w oknie powitania. Kliknij Dalej.

Ważne: musisz użyć danych logowania z panelu po lewej stronie, a nie danych logowania Google Cloud Skills Boost. Uwaga: korzystanie z własnego konta Google Cloud w tym module może wiązać się z dodatkowymi opłatami. -

Na kolejnych stronach wykonaj następujące czynności:

- Zaakceptuj Warunki korzystania z usługi.

- Nie dodawaj opcji odzyskiwania ani uwierzytelniania dwuskładnikowego (ponieważ konto ma charakter tymczasowy).

- Nie rejestruj się w bezpłatnych wersjach próbnych.

Poczekaj, aż na karcie otworzy się konsola Google Cloud.

Aby móc łączyć się z instancjami z systemem Windows i je testować, musisz mieć zainstalowanego klienta RDP.

Zadanie 1. Włączanie przekierowywania TCP w IAP w projekcie Google Cloud

-

Otwórz Menu nawigacyjne i wybierz Interfejsy API i usługi > Biblioteka.

-

Wyszukaj IAP i kliknij Cloud Identity-Aware Proxy API.

-

Kliknij Włącz.

Zadanie 2. Tworzenie instancji z systemem Windows i Linux

W tym module utworzysz 3 instancje: – 2 do celów demonstracyjnych (Linux i Windows), – 1 do testowania połączeń (Windows).

Instancja z systemem Linux

-

Otwórz Menu nawigacyjne i kliknij Compute Engine.

-

Kliknij Utwórz instancję i wykorzystaj konfigurację poniżej, aby utworzyć maszynę wirtualną. W pozostałych miejscach pozostaw wartości domyślne.

- Nazwa: linux-iap

- Strefa:

-

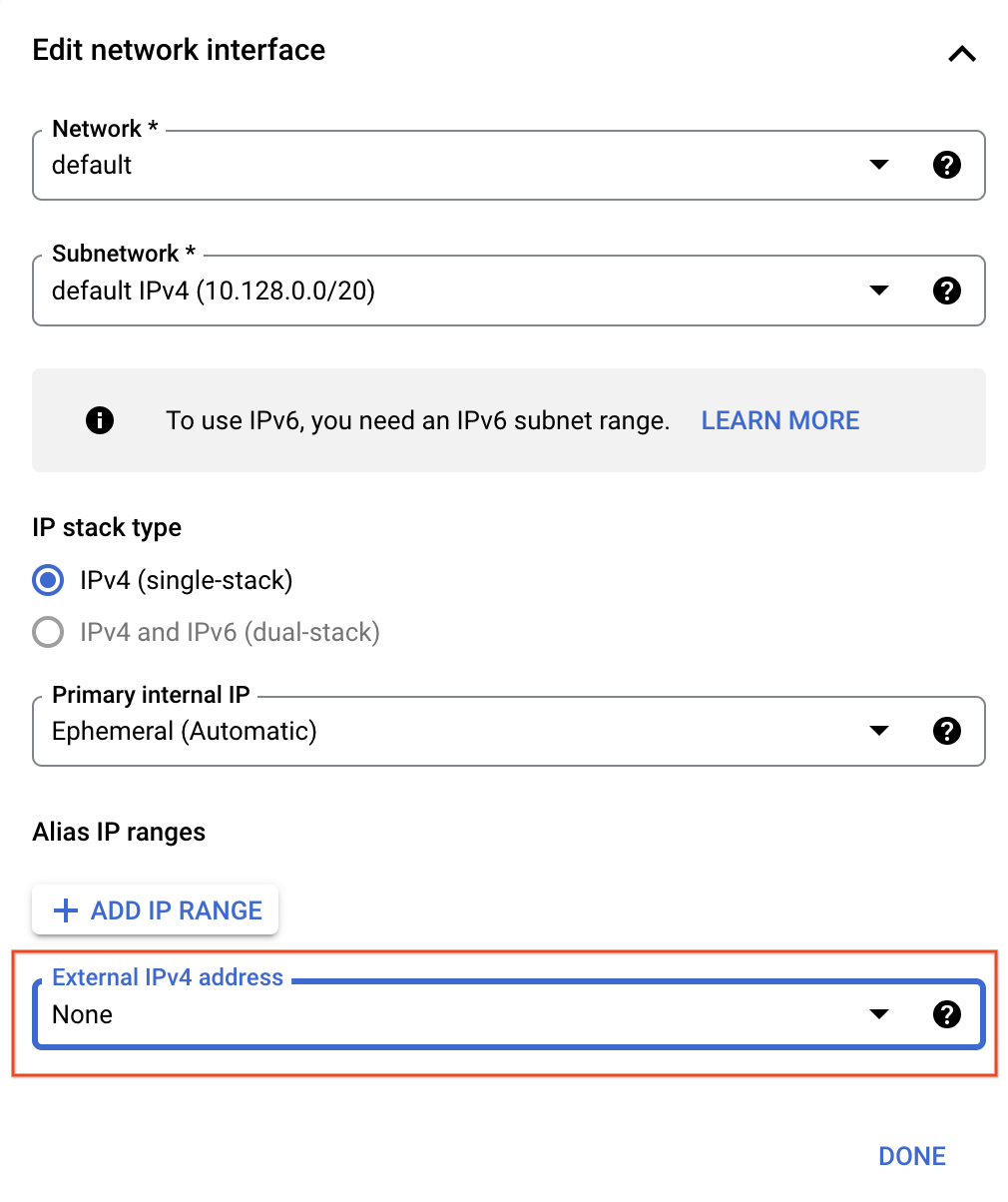

Kliknij Opcje zaawansowane i wybierz Sieć. W sekcji Interfejsy sieci kliknij sieć domyślną, aby ją edytować. Potem zmień zewnętrzny adres IPv4 na Brak.

-

Kliknij Gotowe.

-

Następnie kliknij Utwórz. Ta maszyna wirtualna będzie oznaczona jako linux-iap.

Instancje z systemem Windows

- Aby utworzyć demonstracyjną maszynę wirtualną z systemem Windows, kliknij Utwórz instancję i użyj konfiguracji poniżej do utworzenia maszyny wirtualnej. W pozostałych miejscach pozostaw wartości domyślne.

- Nazwa: windows-iap

- Strefa:

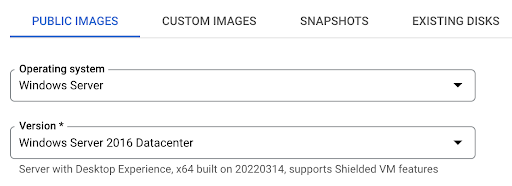

- W sekcji Dysk rozruchowy kliknij Zmień

-

Aby wybrać system operacyjny, kliknij:

- Obrazy publiczne > System operacyjny > Windows Server

- Wersja > Windows Server 2016 Datacenter

-

Kliknij Wybierz.

-

Kliknij Opcje zaawansowane i wybierz Sieć. W sekcji Interfejsy sieci kliknij sieć domyślną, aby ją edytować. Potem zmień zewnętrzny adres IPv4 na Brak. Kliknij Gotowe.

-

Następnie kliknij Utwórz. Ta maszyna wirtualna będzie oznaczona jako windows-iap.

-

Aby utworzyć maszynę wirtualną z systemem Windows do połączeń, kliknij Utwórz instancję i użyj konfiguracji poniżej do utworzenia maszyny wirtualnej. W pozostałych miejscach pozostaw wartości domyślne.

- Nazwa: windows-connectivity

- Strefa:

- W sekcji Dysk rozruchowy kliknij Zmień

-

Aby wybrać system operacyjny, ustaw na karcie Obrazy niestandardowe te wartości:

- Projekt źródłowy dla obrazów:

Qwiklabs Resources - Obraz:

iap-desktop-v001

- Projekt źródłowy dla obrazów:

-

Kliknij Wybierz.

-

Jako zakresy dostępu wybierz Zezwól na pełny dostęp do wszystkich interfejsów Cloud APIs.

Nie wyłączaj zewnętrznego adresu IP dla tej instancji.

-

Następnie kliknij Utwórz. Ta maszyna wirtualna będzie oznaczona jako windows-connectivity.

Zadanie 3. Testowanie połączenia z instancjami z systemami Linux i Windows

-

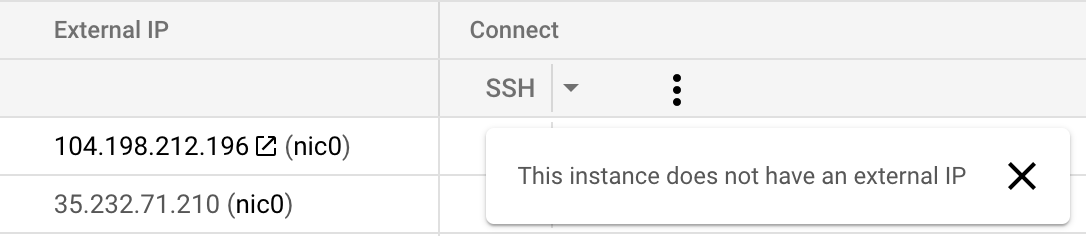

Po utworzeniu instancji przetestuj dostęp do linux-iap i windows-iap, aby sprawdzić, że nie możesz się dostać do maszyn wirtualnych bez zewnętrznego adresu IP.

-

W przypadku linux-iap kliknij przycisk SSH, aby otworzyć maszynę, i zobacz, czy wyświetli się wiadomość podobna do tej poniżej:

-

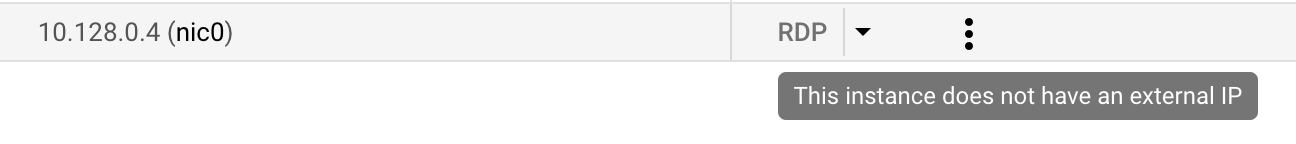

W przypadku windows-iap kliknij przycisk RDP i zobacz, czy wyświetli się wiadomość podobna do tej poniżej:

Zadanie 4. Konfigurowanie wymaganych reguł zapory sieciowej dla BCE

-

Otwórz Menu nawigacyjne i wybierz Sieć VPC > Zapora sieciowa, a potem kliknij Utwórz regułę zapory sieciowej.

-

Skonfiguruj te ustawienia:

| Pole | Ustawienie |

|---|---|

| Nazwa | allow-ingress-from-iap |

| Kierunek ruchu | Ruch przychodzący |

| Cel | Wszystkie instancje w sieci |

| Filtr źródeł | Zakresy adresów IPv4 |

| Zakresy źródłowych adresów IPv4 | 35.235.240.0/20 |

| Protokoły i porty | Wybierz TCP i wpisz 22, 3389, aby zezwolić odpowiednio na SSH i RDP |

- Kliknij UTWÓRZ, aby utworzyć regułę zapory sieciowej.

Zadanie 5. Przyznawanie uprawnień do używania przekierowywania TCP w IAP

Skonfiguruj rolę iap.tunnelResourceAccessor dla każdej z maszyn wirtualnych, wykonując opisane niżej czynności.

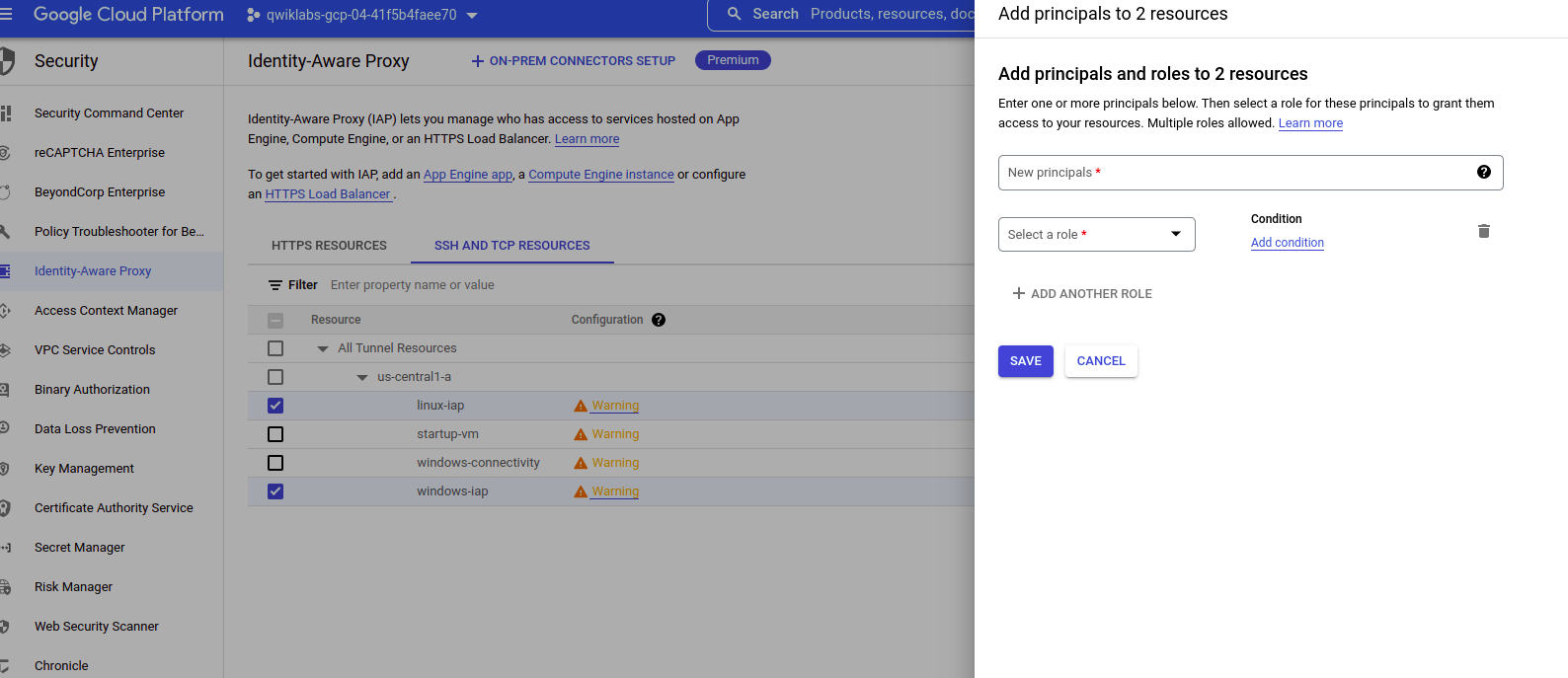

- Otwórz Menu nawigacyjne i wybierz Zabezpieczenia > Identity-Aware Proxy, przełącz się na kartę Zasoby SSH i TCP (możesz zignorować wyświetlony błąd ekranu zgody OAuth w sekcji HTTPS).

- Wybierz instancje maszyn wirtualnych linux-iap i windows-iap.

- Kliknij Dodaj podmiot zabezpieczeń, a potem wpisz konto usługi powiązane ze swoją maszyną wirtualną Windows do połączeń. Powinno to wyglądać tak:

-compute@developer.gserviceaccount.com. - Jako rolę wybierz Cloud IAP > Użytkownik tunelu zabezpieczonego przez IAP.

- Kliknij ZAPISZ.

- W prawym górnym rogu strony kliknij ikonę „S”, aby otworzyć swój profil, i skopiuj adres e-mail konta do nauki.

- Jeszcze raz kliknij Dodaj podmiot zabezpieczeń, aby dodać konto do nauki.

- Wpisz adres konta do nauki. Tę wartość możesz skopiować z okienka szczegółów modułu.

- Jako rolę wybierz Cloud IAP > Użytkownik tunelu zabezpieczonego przez IAP.

- Kliknij ZAPISZ.

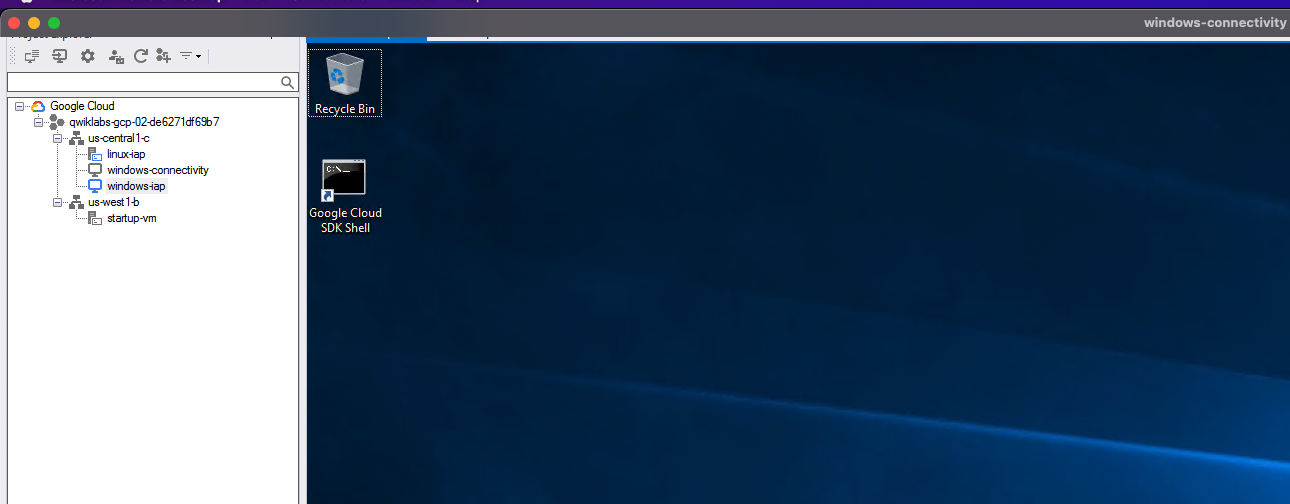

Zadanie 5. Użycie klienta IAP Desktop do połączenia się z instancjami z systemami Windows i Linux

Z instancjami można połączyć się za pomocą klienta IAP Desktop, używając graficznego interfejsu użytkownika z instancji z pulpitem Windows. Więcej informacji na temat IAP Desktop znajdziesz w repozytorium GitHub, z którego możesz pobrać to narzędzie.

Aby połączyć się z instancjami z tego modułu za pomocą IAP Desktop:

-

Pobierz plik RDP, aby połączyć się przez RDP z instancją

windows-connectivity. Otwórz stronę Compute Engine > Instancje maszyn wirtualnych. Kliknij strzałkę w dół obok instancji windows-connectivity na stronie docelowej Compute Engine i pobierz plik. -

Otwórz plik RDP, aby połączyć się z instancją za pomocą Remote Desktop Protocol. Gdy pojawi się taka prośba, wpisz dane logowania podane poniżej, aby połączyć się z instancją:

- Nazwa użytkownika: student

- Hasło: Learn123!

-

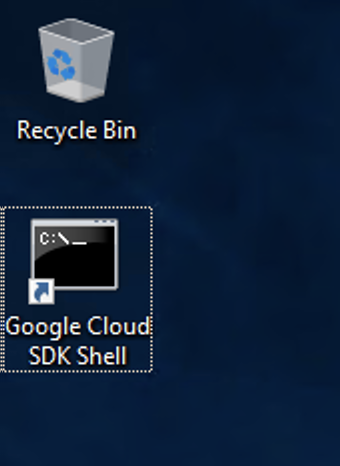

Gdy połączysz się z instancją windows-connectivity znajdź i otwórz aplikację IAP Desktop na pulpicie instancji.

-

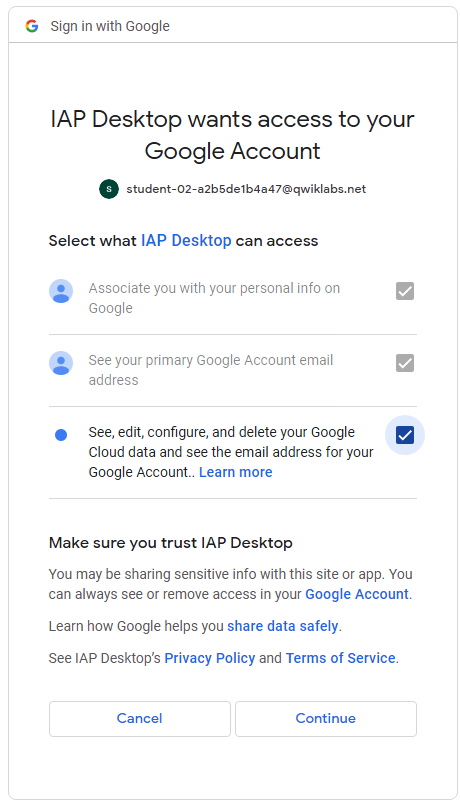

Gdy aplikacja się otworzy, kliknij przycisk Zaloguj się przez Google. Wpisz nazwę użytkownika i hasło podane w konsoli modułu, aby uwierzytelniać w IAP Desktop. Wybierz opcję „See, edit, configure and delete Google Cloud data” (Wyświetlanie, edytowanie, konfigurowanie i usuwanie danych Google Cloud).

- Aby po uwierzytelnieniu połączyć się z instancjami Compute Engine w IAP Desktop, musisz dodać projekt. Wybierz projekt modułu powiązany ze swoją instancją modułu:

Kliknij dwukrotnie instancję windows-iap w aplikacji IAP Desktop, aby zalogować się w instancji.

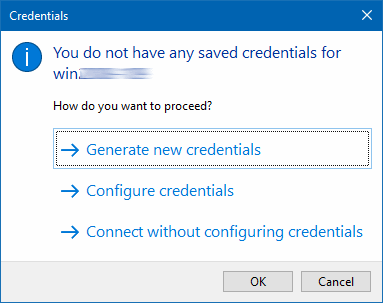

- Przy pierwszej próbie połączenia się z instancją za pomocą aplikacji IAP Desktop może zostać wyświetlony monit o podanie danych logowania do instancji. Przy pierwszym logowaniu wybierz „Wygeneruj nowe dane logowania”.

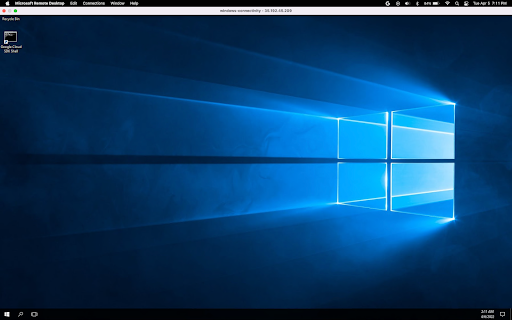

- Gdy utworzysz dane logowania, otworzy się pulpit instancji

windows-iapi zobaczysz widok użytkownika.

Zadanie 6. Przeprowadzanie tunelowania z wykorzystaniem połączeń przez SSH i RDP

-

Przetestujesz połączenie z instancją RDP za pomocą klienta RDP. Jest to potrzebne, ponieważ musisz połączyć się z instancją lokalnie za pomocą tunelu IAP.

-

Otwórz stronę Compute Engine > Instancje maszyn wirtualnych.

-

W przypadku instancji windows-connectivity kliknij strzałkę w dół i wybierz Ustaw hasło Windows. Skopiuj hasło i zapisz je.

Potem kliknij strzałkę w dół obok przycisku połączenia i pobierz plik RDP. Otwórz plik RDP za pomocą swojego klienta i wpisz hasło.

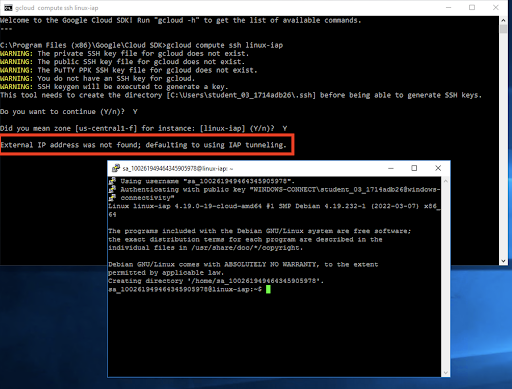

- Gdy połączysz się z instancją windows-connectivity, otwórz pakiet SDK Google Cloud Shell:

W wierszu poleceń wpisz to polecenie, aby sprawdzić, czy możesz połączyć się z instancją linux-iap:

Gdy pojawi się taka prośba, kliknij Y, aby przejść dalej i wybrać strefę.

Pamiętaj, aby wybrać właściwą strefę dla instancji.

Potem zaakceptuj alert bezpieczeństwa Putty.

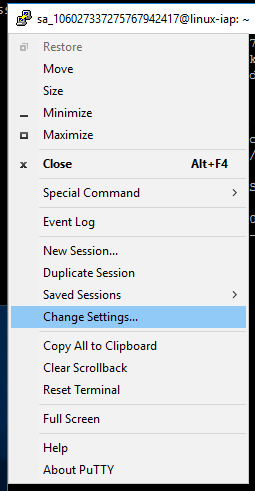

Zaktualizuj ustawienia Putty, aby zezwolić na lokalne połączenia przez tunel. W lewym górnym rogu okienka Putty kliknij Change Settings.

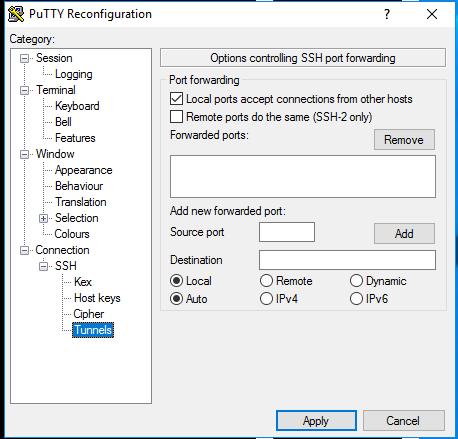

Zezwól portom lokalnym na akceptowanie połączeń z innych hostów, zaznaczając pole wyboru „Local ports accept connections from other hosts”.

- Zamknij sesję Putty i kliknij Zastosuj. Utwórz zaszyfrowany tunel do portu RDP w instancji maszyny wirtualnej za pomocą tego polecenia:

Gdy zobaczysz wiadomość o nasłuchiwaniu na porcie [XXX], skopiuj numer portu tunelu.

- Wróć do konsoli Google Cloud i otwórz stronę Compute Engine > Instancje maszyn wirtualnych.

Ustaw i skopiuj hasło do instancji windows-iap.

Wróć do sesji RDP.

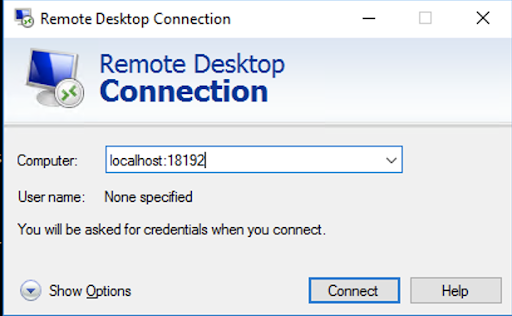

Zostaw działające narzędzie gcloud i otwórz aplikację Microsoft Windows Remote Desktop Connection.

Wpisz punkt końcowy tunelu (to numer portu tunelu z poprzedniego kroku) w następujący sposób:

-

localhost:punkt_końcowy

Kliknij Połącz.

Wpisz skopiowane wcześniej dane logowania. W ten sposób połączysz się z instancją przez RDP.

Jeśli pojawi się taka prośba, kliknij Tak.

Gratulacje

Teraz wiesz już, jak używać BeyondCorp Enterprise (BCE) i przekierowywania TCP w Identity-Aware Proxy (IAP) przez wdrożenie 2 maszyn wirtualnych (windows-iap i linux-iap) bez adresów IP i skonfigurowanie tunelu IAP, który zapewnił dostęp do obu instancji dzięki 3 maszynie wirtualnej: windows-connectivity.

Kolejne kroki / Więcej informacji

- Więcej informacji o BeyondCorp Enterprise (BCE) i modelu zabezpieczeń typu zero zaufania znajdziesz na tej stronie z dokumentacją Cloud.

Szkolenia i certyfikaty Google Cloud

…pomogą Ci wykorzystać wszystkie możliwości technologii Google Cloud. Nasze zajęcia obejmują umiejętności techniczne oraz sprawdzone metody, które ułatwią Ci szybką naukę i umożliwią jej kontynuację. Oferujemy szkolenia na poziomach od podstawowego po zaawansowany prowadzone w trybach wirtualnym, na żądanie i na żywo, dzięki czemu możesz dopasować program szkoleń do swojego napiętego harmonogramu. Certyfikaty umożliwią udokumentowanie i potwierdzenie Twoich umiejętności oraz doświadczenia w zakresie technologii Google Cloud.

Ostatnia aktualizacja instrukcji: 16 kwietnia 2024 r.

Ostatni test modułu: 5 grudnia 2023 r.

Copyright 2024 Google LLC. Wszelkie prawa zastrzeżone. Google i logo Google są znakami towarowymi Google LLC. Wszelkie inne nazwy firm i produktów mogą być znakami towarowymi odpowiednich podmiotów, z którymi są powiązane.