Checkpoints

Check that all three instances are configured properly

/ 25

Check proper firewall rules have been created

/ 25

Check that IAM roles have been set for the service account

/ 25

Confirm VM is accessible via IAP enabled SA (ssh and RDP ability for both VMs.)

/ 25

Protegendo máquinas virtuais usando o BeyondCorp Enterprise (BCE)

- GSP1036

- Informações gerais

- Configuração

- Tarefa 1: ativar o encaminhamento TCP do IAP no seu projeto do Google Cloud

- Tarefa 2: criar instâncias do Linux e do Windows

- Tarefa 3: testar a conectividade com suas instâncias Linux e Windows

- Tarefa 4: configurar as regras de firewall necessárias para BCE

- Tarefa 5: conceder permissões para usar o encaminhamento de TCP do IAP

- Tarefa 5: use o IAP Desktop para se conectar às instâncias do Windows e do Linux

- Tarefa 6: demonstrar tunelamento usando conexões SSH e RDP

- Parabéns

GSP1036

Informações gerais

Neste laboratório, você aprenderá a usar o encaminhamento TCP do BeyondCorp Enterprise (BCE) e do Identity-Aware Proxy (IAP) para permitir acesso administrativo a instâncias de VM que não têm endereços IP externos ou não permitem acesso direto pela Internet.

Conteúdo

- Ativar o encaminhamento TCP do IAP no seu projeto do Google Cloud

- Testar a conectividade com suas instâncias Linux e Windows

- Configurar as regras de firewall necessárias para BCE

- Conceder permissões para usar o encaminhamento de TCP do IAP

- Demonstrar tunelamento usando conexões SSH e RDP

Configuração

Antes de clicar no botão Start Lab

Leia estas instruções. Os laboratórios são cronometrados e não podem ser pausados. O timer é iniciado quando você clica em Começar o laboratório e mostra por quanto tempo os recursos do Google Cloud vão ficar disponíveis.

Este laboratório prático permite que você realize as atividades em um ambiente real de nuvem, não em uma simulação ou demonstração. Você vai receber novas credenciais temporárias para fazer login e acessar o Google Cloud durante o laboratório.

Confira os requisitos para concluir o laboratório:

- Acesso a um navegador de Internet padrão (recomendamos o Chrome).

- Tempo para concluir o laboratório---não se esqueça: depois de começar, não será possível pausar o laboratório.

Como iniciar seu laboratório e fazer login no console do Google Cloud

-

Clique no botão Começar o laboratório. Se for preciso pagar, você verá um pop-up para selecionar a forma de pagamento. No painel Detalhes do laboratório à esquerda, você verá o seguinte:

- O botão Abrir Console do Cloud

- Tempo restante

- As credenciais temporárias que você vai usar neste laboratório

- Outras informações se forem necessárias

-

Clique em Abrir Console do Google. O laboratório ativa recursos e depois abre outra guia com a página Fazer login.

Dica: coloque as guias em janelas separadas lado a lado.

Observação: se aparecer a caixa de diálogo Escolher uma conta, clique em Usar outra conta. -

Caso seja preciso, copie o Nome de usuário no painel Detalhes do laboratório e cole esse nome na caixa de diálogo Fazer login. Clique em Avançar.

-

Copie a Senha no painel Detalhes do laboratório e a cole na caixa de diálogo Olá. Clique em Avançar.

Importante: você precisa usar as credenciais do painel à esquerda. Não use suas credenciais do Google Cloud Ensina. Observação: se você usar sua própria conta do Google Cloud neste laboratório, é possível que receba cobranças adicionais. -

Acesse as próximas páginas:

- Aceite os Termos e Condições.

- Não adicione opções de recuperação nem autenticação de dois fatores (porque essa é uma conta temporária).

- Não se inscreva em testes gratuitos.

Depois de alguns instantes, o console do GCP vai ser aberto nesta guia.

Você precisará de um cliente RDP pré-instalado para poder conectar e testar instâncias do Windows.

Tarefa 1: ativar o encaminhamento TCP do IAP no seu projeto do Google Cloud

-

Abra o menu de navegação e selecione APIs e serviços > Biblioteca.

-

Pesquise IAP e selecione API Cloud Identity-Aware Proxy.

-

Selecione Ativar.

Tarefa 2: criar instâncias do Linux e do Windows

Crie três instâncias para este laboratório: - Duas para fins de demonstração (Linux e Windows) - Uma para testar a conectividade (Windows)

Instância do Linux

-

No menu de navegação e selecione Compute Engine.

-

Clique em Criar instância e use a configuração a seguir para criar uma VM. Deixe o resto como padrão.

- Nome: linux-iap

- Zona:

-

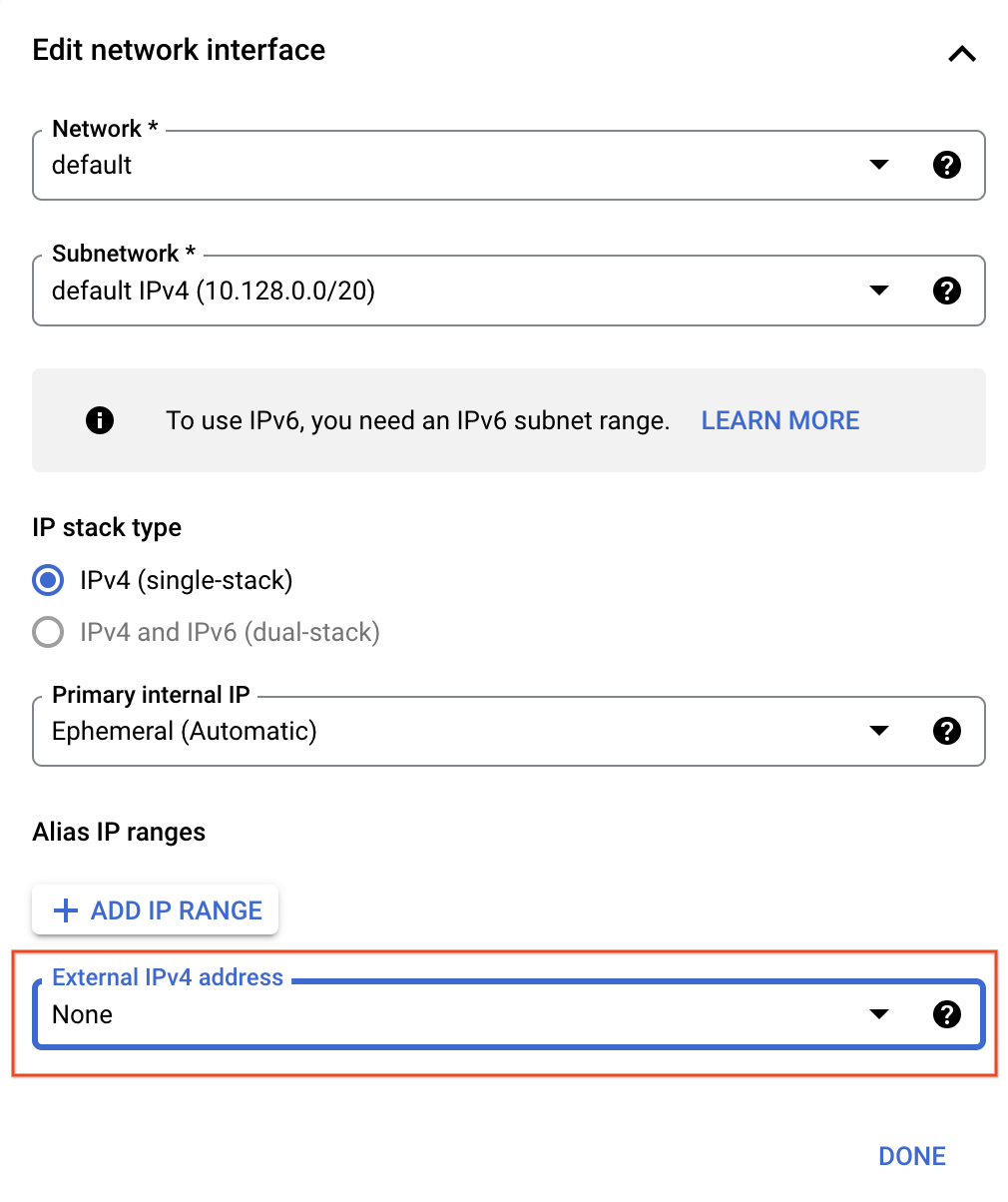

Clique em opções avançadas e selecione Rede. Em interfaces de rede, clique na rede padrão para editar. Em seguida, altere o endereço IPV4 externo para Nenhum.

-

Clique em Concluído.

-

Em seguida, clique em Criar. Esta VM será chamada de linux-iap

Instâncias do Windows

- Para criar a VM de demonstração do Windows, clique em Criar instância e use a configuração a seguir para criar uma VM. Deixe o resto como padrão.

- Nome: windows-iap

- Zona:

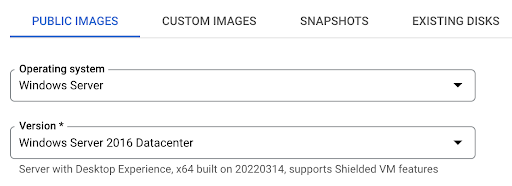

- Na seção disco de inicialização, clique em Alterar

-

Para o SO, selecione o seguinte:

- Imagens públicas > Sistema operacional > Windows Server

- Versão > Centro de dados do Windows Server 2016

-

Clique em Selecionar.

-

Clique em opções avançadas e selecione Rede. Em interfaces de rede, clique na rede padrão para editar. Em seguida, altere o endereço IPV4 externo para Nenhum. Clique em Concluído.

-

Em seguida, clique em Criar. Esta VM será chamada de windows-iap

-

Para criar a VM de conectividade do Windows, clique em Criar instância e use a configuração a seguir para criar uma VM. Deixe o resto como padrão.

- Nome: windows-connectivity

- Zona:

- Na seção disco de inicialização, clique em Alterar

-

Para o SO, defina o seguinte na guia Imagens personalizadas:

- Projeto fonte das imagens:

Recursos do Qwiklabs - Imagem:

iap-desktop-v001

- Projeto fonte das imagens:

-

Clique em Selecionar.

-

Em "Escopos de acesso", selecione Permitir acesso total a todas as APIs do Cloud.

Não desative o IP externo para esta instância

-

Em seguida, clique em Criar. Esta VM será chamada de windows-connectivity

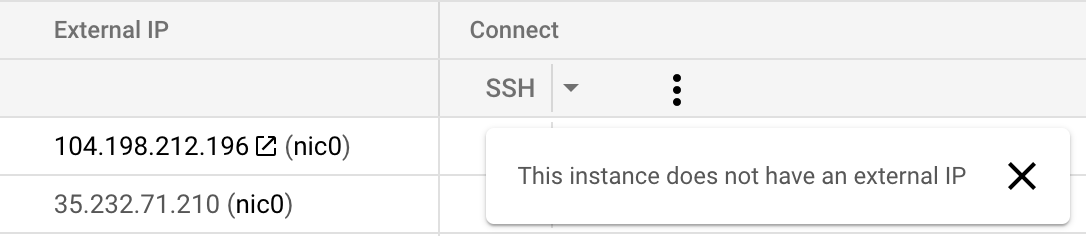

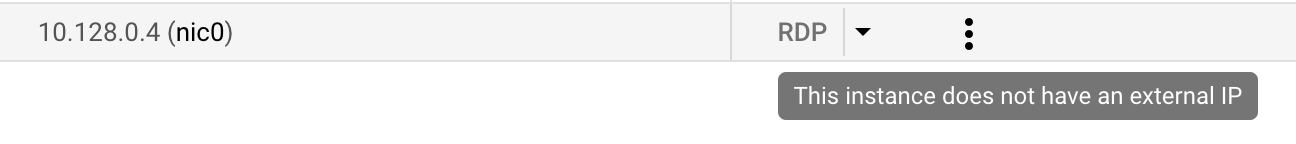

Tarefa 3: testar a conectividade com suas instâncias Linux e Windows

-

Depois que as instâncias forem criadas, você testará o acesso a linux-iap e windows-iap para garantir que não será capaz de acessar as VMs sem o IP externo.

-

Para linux-iap, clique no botão SSH para entrar na máquina e certifique-se de receber uma mensagem semelhante à seguinte.

-

Para windows-iap: clique no botão RDP e certifique-se de receber uma mensagem semelhante a esta:

Tarefa 4: configurar as regras de firewall necessárias para BCE

-

Abra o menu de navegação e selecione rede VPC > Firewall e clique em Criar regra de firewall

-

Defina as configurações a seguir:

| Campo | Configuração |

|---|---|

| Nome | allow-ingress-from-iap |

| Direção do tráfego | Entrada |

| Destino | Todas as instâncias na rede |

| Filtro de origem | Intervalos IPv4 |

| Intervalos IPv4 de origem | 35.235.240.0/20 |

| Protocolos e portas | Selecione TCP e digite 22, 3389 para permitir SSH e RDP respectivamente |

- Clique em CRIAR para criar a regra de firewall.

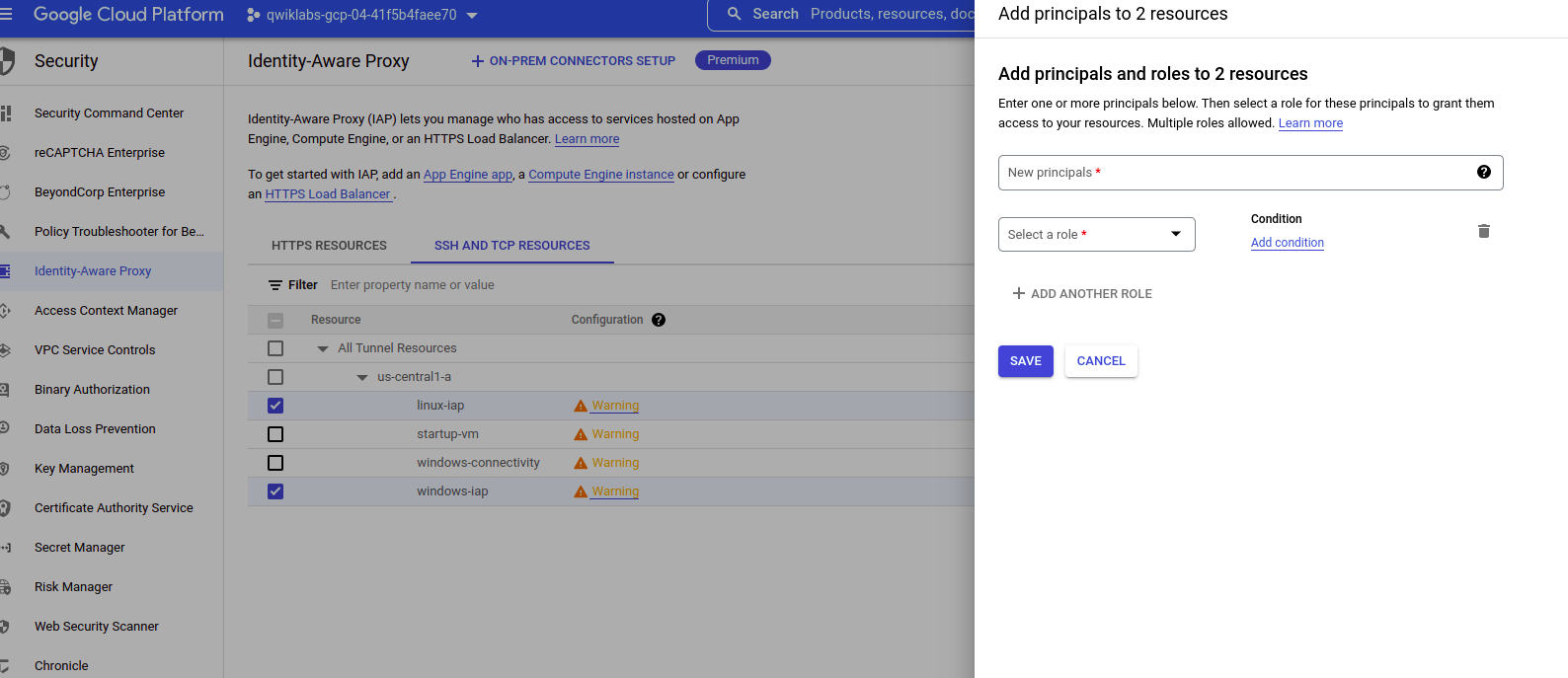

Tarefa 5: conceder permissões para usar o encaminhamento de TCP do IAP

Use as etapas a seguir para configurar o papel iap.tunnelResourceAccessor por VM.

- Abra o menu de navegação e selecione Segurança > Identity-Aware Proxy, mude para a guia Recursos SSH e TCP (ignore com segurança o erro de tela de consentimento do Oauth na seção HTTPS).

- Selecione as instâncias de linux-iap e windows-iap.

- Clique em Adicionar principal, e insira a conta de serviço associada à sua VM de conectividade do Windows. Deve estar no formato

-compute@developer.gserviceaccount.com. - Selecione Cloud IAP > Usuário de túnel protegido por IAP para o papel.

- Clique em SALVAR.

- Na parte de cima à direita da página clique no ícone “S” para abrir seu perfil e copiar o e-mail da conta do aluno.

- Clique em Adicionar principal novamente para adicionar sua conta de estudante.

- Entre na conta do aluno. Você pode copiar esse valor do painel de detalhes do laboratório.

- Selecione Cloud IAP > Usuário de túnel protegido por IAP para o papel.

- Clique em SALVAR.

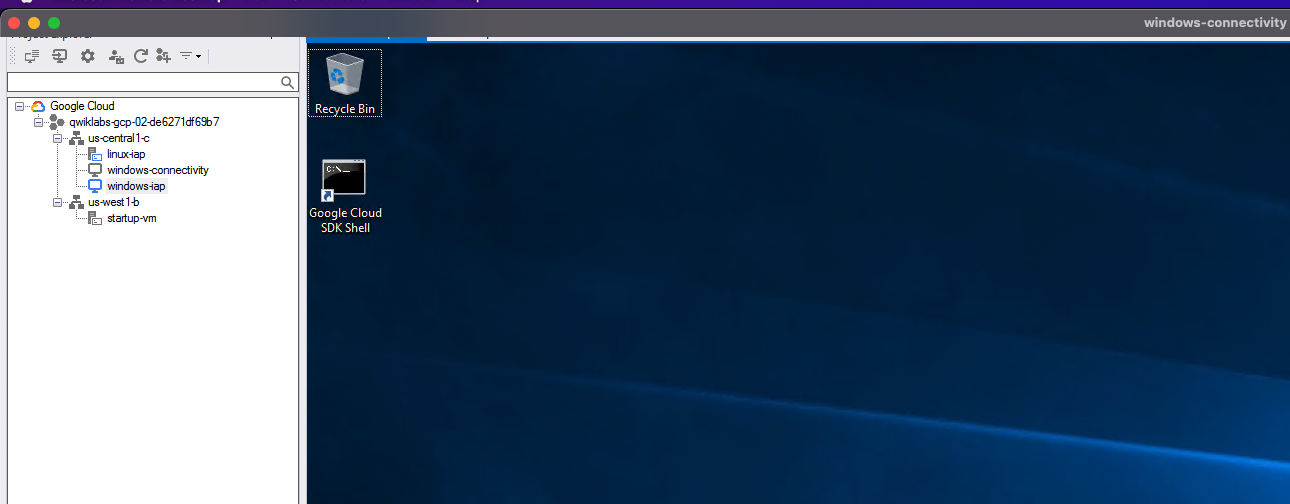

Tarefa 5: use o IAP Desktop para se conectar às instâncias do Windows e do Linux

É possível usar o IAP Desktop para conectar-se a instâncias usando uma interface gráfica do usuário de uma instância com Windows Desktop. Você pode ler mais sobre o IAP Desktop no repositório GitHub que hospeda o download da ferramenta.

Para usar o IAP Desktop para se conectar às instâncias deste laboratório:

-

RDP para a instância

windows-connectivitybaixando o arquivo RDP. Acesse a página Compute Engine > Instâncias de VM. Selecione a seta para baixo ao lado da instância windows-connectivity na página inicial do Compute Engine e faça download do arquivo. -

Abra o arquivo RDP para se conectar à instância usando o protocolo de área de trabalho remota. Você usará as credenciais abaixo para se conectar à instância assim que solicitado:

- Nome do usuário: aluno

- Senha: Learn123!

-

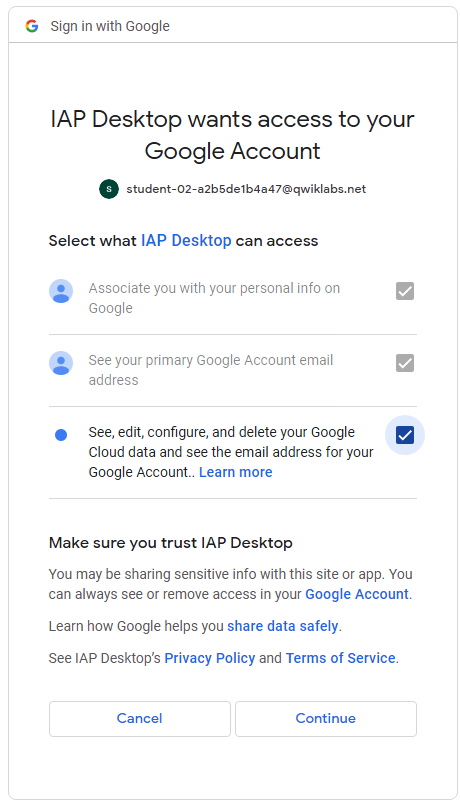

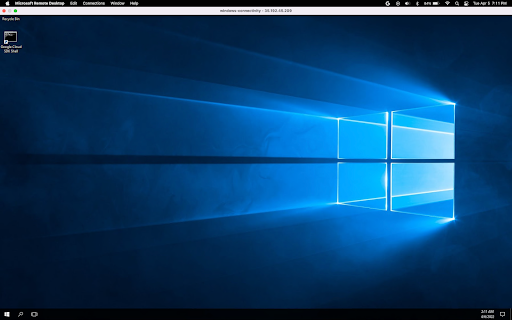

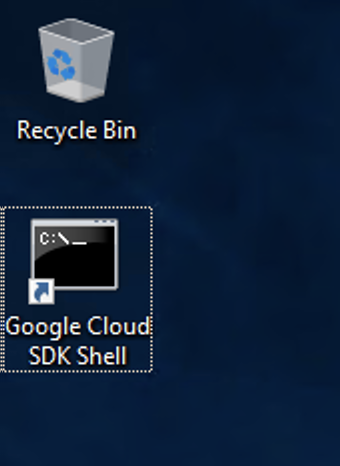

Uma vez conectado à instância windows-connectivity, localize e abra o aplicativo IAP Desktop na área de trabalho da instância.

-

Assim que o aplicativo abrir, clique no botão fazer login com o Google para fazer login. Use o nome de usuário e a senha fornecidos no console do laboratório para autenticar no IAP Desktop. Certifique-se de selecionar a opção "Acessar, editar, configurar e excluir dados do Google Cloud".

- Você precisará adicionar o projeto para se conectar às instâncias do Compute Engine no IAP Desktop após a autenticação. Selecione o projeto de laboratório associado à sua instância de laboratório:

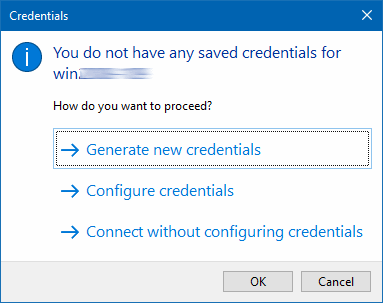

Clique duas vezes na instância windows-iap no aplicativo IAP Desktop para fazer login na instância.

- Talvez você seja solicitado a fornecer credenciais para a instância na primeira vez que tentar conectar-se a ela usando o IAP Desktop. Selecione "Gerar novas credenciais" na primeira vez que fizer login na instância.

- Após a criação das credenciais, você será levado à área de trabalho da instância

windows-iape poderá ver a experiência do usuário final.

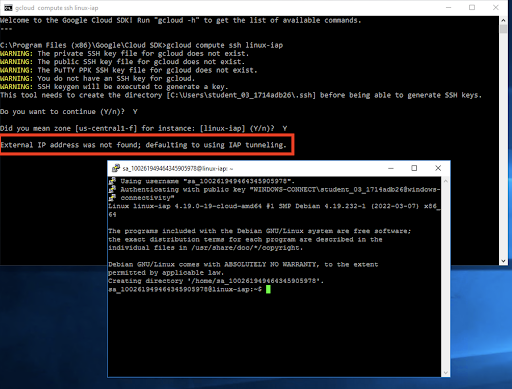

Tarefa 6: demonstrar tunelamento usando conexões SSH e RDP

-

Você testará a conectividade com a instância RDP usando um cliente RDP. Isso ocorre porque você precisa se conectar à instância localmente usando um túnel IAP.

-

Acesse a página Compute Engine > Instâncias de VM.

-

Para a instância windows-connectivity, clique na seta para baixo e selecione Definir senha do Windows. Copie a senha e salve-a.

Em seguida, clique na seta para baixo ao lado de conectar para fazer o download e clique em fazer o download do arquivo RDP. Abra o arquivo RDP com seu cliente e digite sua senha.

- Depois de se conectar à instância do windows-connectivity. Abra o SDK do Google Cloud Shell:

Agora, na linha de comando, digite o seguinte comando para ver se você consegue se conectar à instância linux-iap instance:

Clique em Y quando solicitado para continuar e selecionar a zona.

Certifique-se de selecionar a zona correta para a instância quando solicitado.

Em seguida, aceite o alerta de segurança do Putty.

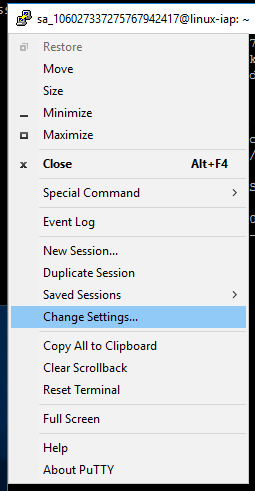

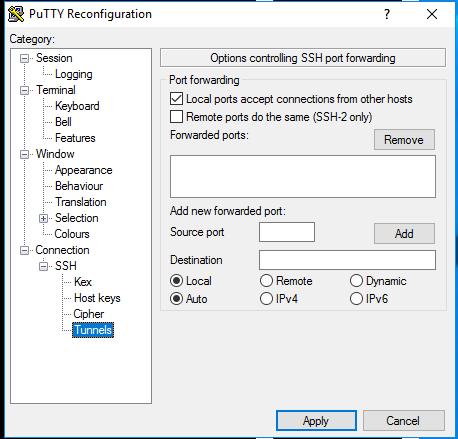

Atualize as configurações do Putty para permitir conexões de túnel localmente. Clique no canto superior esquerdo da janela do Putty > Alterar configurações.

Permita que as portas locais aceitem conexões de outros hosts marcando a caixa de seleção "As portas locais aceitam conexões de outros hosts".

- Feche a sessão do Putty e clique em Aplicar. Use o seguinte comando para criar um túnel criptografado para a porta RDP da instância de VM:

Depois de ver a mensagem sobre “Escutando na porta [XXX]”. Copie o número da porta do túnel.

- Retorne ao console do Google Cloud e acesse a página Compute Engine > Instâncias de VM.

Defina e copie a senha da instância windows-iap.

Retorne à sessão RDP agora.

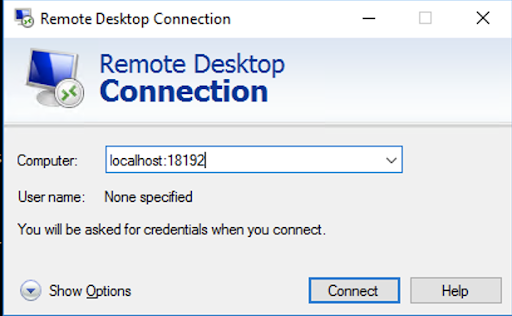

Deixe o em execução e abra o aplicativo Conexão de Área de Trabalho Remota do Microsoft Windows.

Insira o ponto final do túnel, em que o ponto final é o número da porta do túnel da etapa anterior, assim:

-

localhost:endpoint

Clique em Conectar.

Em seguida, insira as credenciais anteriores que você copiou anteriormente. Você será submetido a RDP com sucesso em sua instância agora!

Se solicitado, clique em Sim.

Parabéns

Você aprendeu como usar o BeyondCorp Enterprise (BCE) e

Encaminhamento TCP do Identity-Aware Proxy (IAP) implantando 2 VMs, windows-iap e linux-iap,sem endereços IP e configurando um túnel IAP que deu acesso a ambas as instâncias usando uma terceira VM, conectividade do Windows.

Próximas etapas/Saiba mais

- Leia mais sobre o BeyondCorp Enterprise (BCE) e o modelo de segurança de confiança zero a seguir cloud documentation site.

Treinamento e certificação do Google Cloud

Esses treinamentos ajudam você a aproveitar as tecnologias do Google Cloud ao máximo. Nossas aulas incluem habilidades técnicas e práticas recomendadas para ajudar você a alcançar rapidamente o nível esperado e continuar sua jornada de aprendizado. Oferecemos treinamentos que vão do nível básico ao avançado, com opções de aulas virtuais, sob demanda e por meio de transmissões ao vivo para que você possa encaixá-las na correria do seu dia a dia. As certificações validam sua experiência e comprovam suas habilidades com as tecnologias do Google Cloud.

Manual atualizado em 16 de abril de 2024

Laboratório testado em 5 de dezembro de 2023

Copyright 2024 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de produtos e empresas podem ser marcas registradas das respectivas empresas a que estão associados.