Before you begin

- Labs create a Google Cloud project and resources for a fixed time

- Labs have a time limit and no pause feature. If you end the lab, you'll have to restart from the beginning.

- On the top left of your screen, click Start lab to begin

Enable APIs

/ 20

Create a VPC

/ 20

Create a Cloud IDS Endpoint

/ 10

Add firewall rules to the VPC

/ 10

Create a CloudRouter

/ 10

Create Virtual Machine

/ 10

Create and attach the packet mirroring policy

/ 10

Review threats detected by Cloud IDS

/ 10

En este lab, implementarás el Sistema de Detección de Intrusiones de Cloud (IDS de Cloud), un servicio avanzado y de nueva generación para la detección de intrusiones. El IDS proporciona detección de amenazas de intrusiones, software malicioso, software espía y ataques de comando y control. Simularás varios ataques y revisarás los detalles de la amenaza en la consola de Google Cloud.

En este lab, aprenderás a realizar las siguientes tareas:

En cada lab, recibirás un proyecto de Google Cloud y un conjunto de recursos nuevos por tiempo limitado y sin costo adicional.

Haz clic en el botón Comenzar lab. Si debes pagar por el lab, se abrirá una ventana emergente para que selecciones tu forma de pago. A la izquierda, se encuentra el panel Detalles del lab, que tiene estos elementos:

Haz clic en Abrir la consola de Google Cloud (o haz clic con el botón derecho y selecciona Abrir el vínculo en una ventana de incógnito si ejecutas el navegador Chrome).

El lab inicia recursos y abre otra pestaña en la que se muestra la página de acceso.

Sugerencia: Ordena las pestañas en ventanas separadas, una junto a la otra.

De ser necesario, copia el nombre de usuario a continuación y pégalo en el diálogo Acceder.

También puedes encontrar el nombre de usuario en el panel Detalles del lab.

Haz clic en Siguiente.

Copia la contraseña que aparece a continuación y pégala en el diálogo Te damos la bienvenida.

También puedes encontrar la contraseña en el panel Detalles del lab.

Haz clic en Siguiente.

Haga clic para avanzar por las páginas siguientes:

Después de un momento, se abrirá la consola de Google Cloud en esta pestaña.

Google Cloud Shell es una máquina virtual que cuenta con herramientas para desarrolladores. Ofrece un directorio principal persistente de 5 GB y se ejecuta en Google Cloud.

Google Cloud Shell proporciona acceso de línea de comandos a tus recursos de Google Cloud.

En la consola de Cloud, en la barra de herramientas superior derecha, haz clic en el botón Abrir Cloud Shell.

Haz clic en Continuar.

El aprovisionamiento y la conexión al entorno demorarán unos minutos. Cuando te conectes, habrás completado la autenticación, y el proyecto estará configurado con tu PROJECT_ID. Por ejemplo:

gcloud es la herramienta de línea de comandos de Google Cloud. Viene preinstalada en Cloud Shell y es compatible con el completado de línea de comando.

Resultado:

Resultado de ejemplo:

Resultado:

Resultado de ejemplo:

Terminaremos este lab con los comandos de la CLI de gcloud dentro de Cloud Shell.

En esta tarea, establecerás la variable del ID del proyecto y, luego, habilitarás las APIs necesarias para el lab.

Si se te solicita autorizar el comando, haz clic en Autorizar.

Haz clic en Revisar mi progreso para verificar el objetivo.

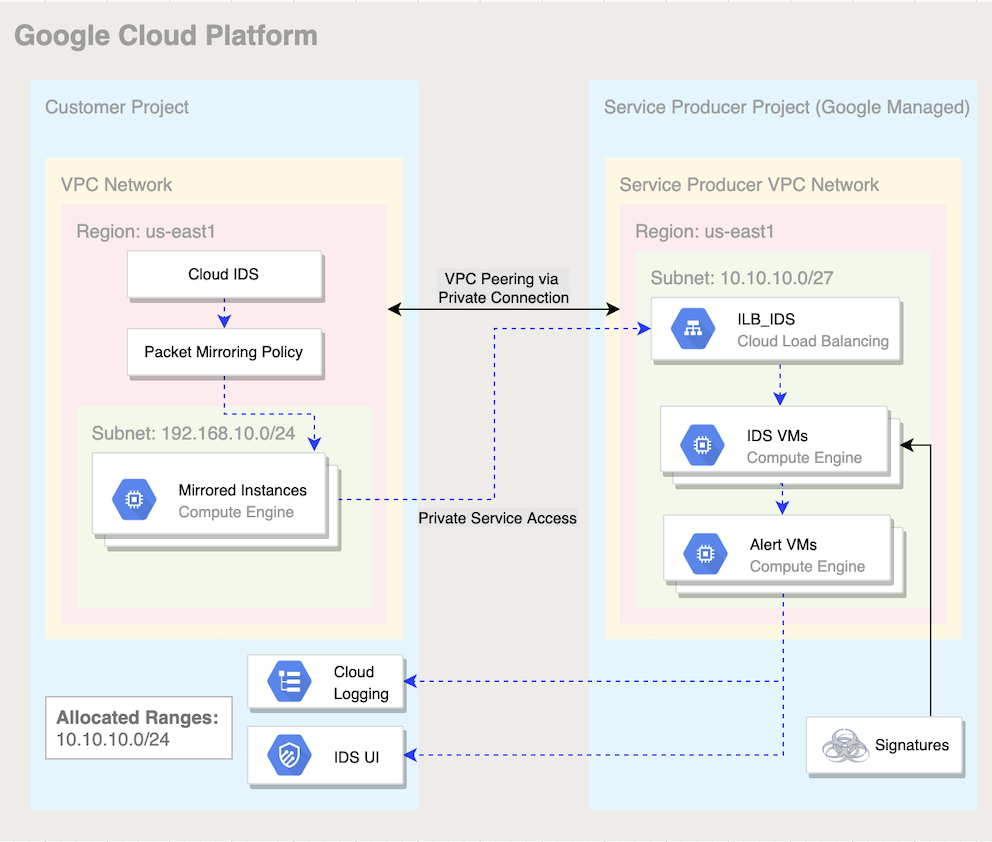

En esta tarea, crearás una red de VPC de Google Cloud y configurarás el acceso privado a servicios.

El acceso privado a servicios es una conexión privada entre tu red de VPC y una red que pertenece a Google o terceros. Las entidades que ofrecen servicios, como Google o terceros, también se conocen como productores de servicios.

La conexión privada permite que las instancias de máquinas virtuales (VM) de tu red de VPC y los servicios a los que accedes se comuniquen de forma exclusiva a través de las direcciones IP internas.

Si se te solicita autorizar el comando, haz clic en Autorizar.

Haz clic en Revisar mi progreso para verificar el objetivo.

En esta tarea, crearás un extremo del IDS de Cloud en us-east1 con una gravedad establecida en informativa.

IDS de Cloud usa un recurso conocido como extremo de IDS, es un recurso zonal que puede inspeccionar el tráfico de cualquier zona de su región. Cada extremo de IDS recibe tráfico duplicado y realiza un análisis de detección de amenazas.

Si te aparece el mensaje Would you like to enable and retry, presiona Y.

El resultado debe ser similar a este:

Haz clic en Revisar mi progreso para verificar el objetivo.

En esta tarea, crearás dos reglas de firewall: allow-http-icmp y allow-iap-proxy.

Para habilitar las conexiones de puerto http estándar (TCP 80) y las del protocolo ICMP en la VM del servidor desde todas las fuentes de la red de cloud-ids, debes definir la regla allow-http-icmp.

Para habilitar las conexiones SSH a las VMs desde el rango de IP de Identity-Aware Proxy, debes definir la regla allow-iap-proxy_.

También debes configurar Cloud Router y, luego, Cloud NAT. Para usar Cloud NAT, primero debes configurar un Cloud Router en la misma región. Para proporcionarles acceso a Internet a las VMs que no tengan una dirección IP pública, debes crear un Cloud NAT en la misma región. Para asegurarnos de que las VMs son inaccesibles desde Internet, se crearán sin una dirección IP pública. Sin embargo, necesitarán acceso a Internet para poder descargar actualizaciones y archivos.

Haz clic en Revisar mi progreso para verificar el objetivo.

Haz clic en Revisar mi progreso para verificar el objetivo.

En esta tarea, crearás dos máquinas virtuales (VMs). La primera será tu servidor web, que se duplicará en el IDS de Cloud. La segunda será la fuente de tu tráfico de ataque.

Establece una conexión SSH a tu servidor a través de Identity-Aware Proxy (IAP), comprueba el estado de tu servidor de servicios web, crea en el servidor web un archivo de software malicioso benigno y agrégale contenido al archivo.

Este comando crea un servidor Debian en us-east1 y también instala un servicio web sencillo.

Este comando prepara un servidor Debian en us-east1 para usarlo como cliente.

Haz clic en Revisar mi progreso para verificar el objetivo.

En este procedimiento, validarás tu servidor y, luego, crearás una carga útil de software malicioso benigno para tu cliente.

Este comando te pedirá que realices una serie de pasos para crear una clave SSH y los directorios necesarios.

Para aceptar la solicitud de creación del directorio, escribe Y.

Cuando se te solicite una frase de contraseña, presiona INTRO dos veces para usar una en blanco.

Ahora, estás en la shell de tu VM del servidor.

En este procedimiento, comprueba el estado del servidor de servicios web. Crea un archivo de software malicioso benigno en el servidor web y agrégale contenido.

El resultado debe ser similar a este:

En esta tarea, crearás una política de duplicación de paquetes del IDS de Cloud. Esta política determina qué tráfico del IDS de Cloud se duplicará. Luego, adjuntarás esta política al nuevo extremo del IDS de Cloud.

Como ya mencionamos, la creación del extremo del IDS de Cloud toma tiempo. Antes de que puedas continuar con este lab, el estado del extremo debe estar activo o listo.

1. Para verificar que el extremo del IDS de Cloud está activo, ejecuta el siguiente comando en Cloud Shell, y verás su estado actual:

El resultado debe ser similar a este:

Ejecuta este comando cada algunos minutos hasta que el estado diga READY.

El resultado debe ser similar a este:

Haz clic en Revisar mi progreso para verificar el objetivo.

Este comando de gcloud enumera las políticas de duplicación de paquetes y muestra si están habilitadas o inhabilitadas.

El resultado debe ser similar a este:

En esta tarea, establecerás una conexión SSH a tu máquina virtual atacante y simularás el tráfico que atacará a tu servidor desde una máquina virtual. Deberás ejecutar una selección de comandos curl con una gravedad que va desde baja a crítica.

curl para simular las alertas de gravedad baja, media, alta y crítica en el IDS:Gravedad baja:

Gravedad media:

Gravedad alta:

Gravedad crítica:

En esta tarea, revisarás en la consola de Cloud los distintos tráficos de ataque capturados por el IDS de Cloud. Los perfiles del tráfico de ataque capturados proporcionan detalles sobre cada amenaza.

En la consola de Google Cloud, en Menú de navegación (

Haz clic en la pestaña Amenazas.

El IDS de Cloud capturó varios perfiles de tráfico de ataque y proporcionó los detalles de cada amenaza. Quizás debas hacer clic en Actualizar si no aparece ninguna amenaza. Ahora puedes profundizar y revisar los detalles de la amenaza.

) y, luego, selecciona Ver detalles de la amenaza.

) y, luego, selecciona Ver detalles de la amenaza.Ahora puedes ver los detalles de este incidente en Cloud Logging. Para volver a la página Amenazas, haz clic en la flecha hacia la izquierda.

Haz clic en la pestaña Amenazas.

Encuentra la Bash Remote Code Execution Vulnerability, haz clic en Más y selecciona Ver registros de amenazas.

Se abrirá una nueva pestaña de Cloud Logging con los mismos detalles. Esto te permite enviar los registros a Cloud Storage, Chronicle o cualquier SIEM/SOAR. También puedes crear flujos de trabajo personalizados para ejecutar una acción del solucionador basada en alertas, por ejemplo, crear una Cloud Function que se active cuando reciba una alerta y cree o actualice una regla de firewall para bloquear la dirección IP o crear o actualizar una política de Google Cloud Armor.

Haz clic en Revisar mi progreso para verificar el objetivo.

En este lab, realizaste las siguientes tareas:

Creaste una nueva VPC y también implementaste un extremo del IDS de Cloud.

Implementaste dos VMs, creaste una política de duplicación de paquetes y, luego, enviaste tráfico de ataque.

Verificaste que el IDS de Cloud haya capturado las amenazas, para esto revisaste los detalles de la amenaza en la consola de Cloud y los registros de amenazas en Cloud Logging.

Si quieres adquirir más experiencia con el IDS de Cloud, prueba estos labs:

Cuando haya completado el lab, haga clic en Finalizar lab. Google Cloud Skills Boost quitará los recursos que usó y limpiará la cuenta.

Tendrá la oportunidad de calificar su experiencia en el lab. Seleccione la cantidad de estrellas que corresponda, ingrese un comentario y haga clic en Enviar.

La cantidad de estrellas indica lo siguiente:

Puede cerrar el cuadro de diálogo si no desea proporcionar comentarios.

Para enviar comentarios, sugerencias o correcciones, use la pestaña Asistencia.

Copyright 2020 Google LLC. All rights reserved. Google y el logotipo de Google son marcas de Google LLC. Los demás nombres de productos y empresas pueden ser marcas de las respectivas empresas a las que estén asociados.

Este contenido no está disponible en este momento

Te enviaremos una notificación por correo electrónico cuando esté disponible

¡Genial!

Nos comunicaremos contigo por correo electrónico si está disponible

One lab at a time

Confirm to end all existing labs and start this one