Before you begin

- Labs create a Google Cloud project and resources for a fixed time

- Labs have a time limit and no pause feature. If you end the lab, you'll have to restart from the beginning.

- On the top left of your screen, click Start lab to begin

Enable APIs

/ 20

Create a VPC

/ 20

Create a Cloud IDS Endpoint

/ 10

Add firewall rules to the VPC

/ 10

Create a CloudRouter

/ 10

Create Virtual Machine

/ 10

Create and attach the packet mirroring policy

/ 10

Review threats detected by Cloud IDS

/ 10

Neste laboratório, você vai implantar o Sistema de detecção de intrusões do Cloud (Cloud IDS), um serviço avançado de detecção de intrusões de última geração com detecção de ameaças de invasões, malware, spyware e ataques de comando e controle. Você vai simular diversos ataques e conferir os detalhes das ameaças no console do Google Cloud.

Neste laboratório, você vai aprender a:

Para cada laboratório, você recebe um novo projeto do Google Cloud e um conjunto de recursos por um determinado período sem custo financeiro.

Clique no botão Começar o laboratório. Se for preciso pagar, você verá um pop-up para selecionar a forma de pagamento. No painel Detalhes do laboratório à esquerda, você vai encontrar o seguinte:

Se você estiver usando o navegador Chrome, clique em Abrir console do Google Cloud ou clique com o botão direito do mouse e selecione Abrir link em uma janela anônima.

O laboratório ativa os recursos e depois abre a página Fazer login em outra guia.

Dica: coloque as guias em janelas separadas lado a lado.

Se necessário, copie o Nome de usuário abaixo e cole na caixa de diálogo Fazer login.

Você também encontra o Nome de usuário no painel Detalhes do laboratório.

Clique em Seguinte.

Copie a Senha abaixo e cole na caixa de diálogo de boas-vindas.

Você também encontra a Senha no painel Detalhes do laboratório.

Clique em Seguinte.

Acesse as próximas páginas:

Depois de alguns instantes, o console do Google Cloud será aberto nesta guia.

O Google Cloud Shell é uma máquina virtual com ferramentas de desenvolvimento. Ele tem um diretório principal permanente de 5 GB e é executado no Google Cloud.

O Cloud Shell oferece acesso de linha de comando aos recursos do Google Cloud.

No console do Cloud, clique no botão "Abrir o Cloud Shell" na barra de ferramentas superior direita.

Clique em Continuar.

O provisionamento e a conexão do ambiente podem demorar um pouco. Quando você estiver conectado, já estará autenticado, e o projeto estará definido com seu PROJECT_ID. Exemplo:

A gcloud é a ferramenta de linha de comando do Google Cloud. Ela vem pré-instalada no Cloud Shell e aceita preenchimento com tabulação.

Saída:

Exemplo de saída:

Saída:

Exemplo de saída:

Neste laboratório, você vai usar os comandos da CLI gcloud no Cloud Shell.

Nesta tarefa, você vai definir a variável ID do projeto e depois ativar as APIs necessárias para o laboratório.

Se for preciso autorizar o comando, clique em Autorizar.

Clique em Verificar meu progresso para conferir o objetivo.

Nesta tarefa, você vai criar uma rede de VPC do Google Cloud e configurar o acesso a serviços particulares.

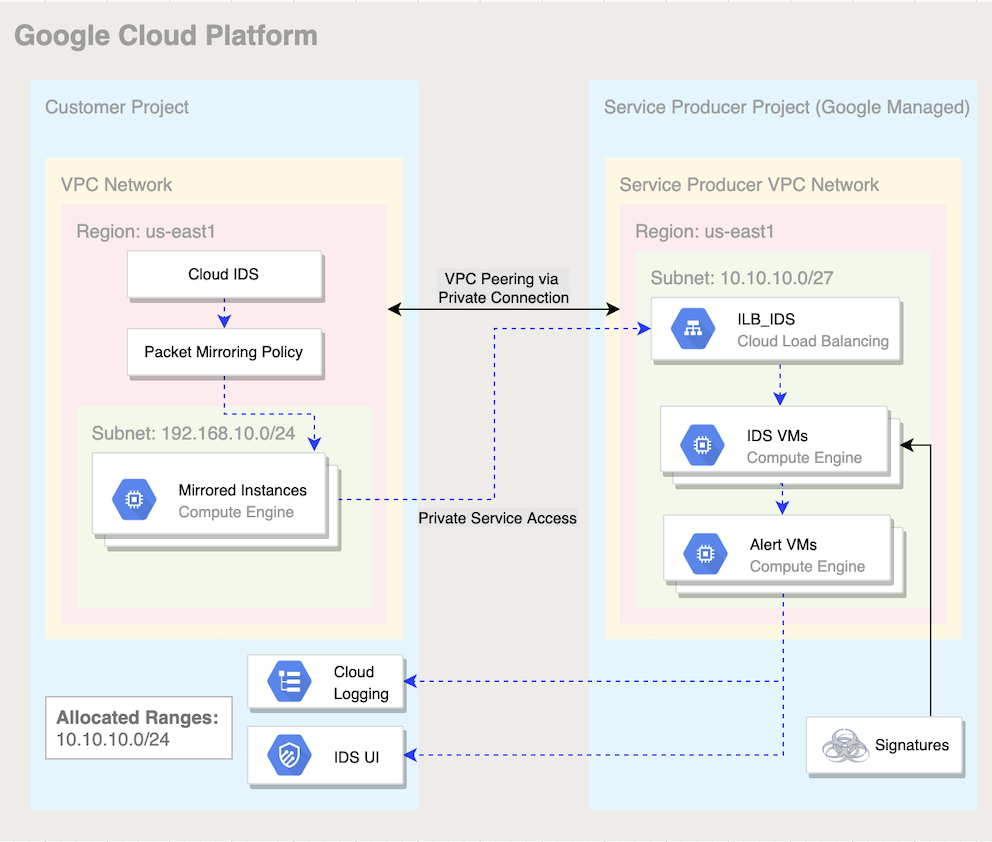

O acesso a serviços particulares é uma conexão privada entre sua rede VPC e uma rede de propriedade do Google ou de terceiros. O Google ou o terceiro, entidades que oferecem serviços, também são conhecidos como produtores de serviços.

A conexão particular permite que instâncias de máquina virtual (VM) na sua rede VPC e os serviços que você acessa se comuniquem exclusivamente usando endereços IP internos.

Se for preciso autorizar o comando, clique em Autorizar.

Clique em Verificar meu progresso para conferir o objetivo.

Nesta tarefa, você vai criar um endpoint do Cloud IDS em us-east1 com a gravidade definida como informativa.

O Cloud IDS usa um recurso zonal chamado endpoint do IDS, que consegue inspecionar o tráfego de qualquer zona na região. Cada endpoint recebe tráfego espelhado e realiza análises para a detecção de ameaças.

Se a mensagem Would you like to enable and retry aparecer, pressione Y.

A saída será semelhante a esta:

Clique em Verificar meu progresso para conferir o objetivo.

Nesta tarefa, você vai criar duas regras de firewall: allow-http-icmp e allow-iap-proxy.

Para ativar as conexões de porta http padrão (TCP 80) e conexões do protocolo ICMP para a VM do servidor de todas as fontes na rede cloud-ids, você precisa definir a regra allow-http-icmp.

Para ativar as conexões SSH às VMs do intervalo de IP do Identity-Aware Proxy, você precisa definir a regra allow-iap-proxy_.

Você também tem que configurar o Cloud Router e depois o Cloud NAT. Como um pré-requisito do Cloud NAT, o Cloud Router precisa ser configurado antes na mesma região. Para fornecer acesso à Internet para VMs que não têm um endereço IP público, é necessário criar um Cloud NAT na mesma região. As VMs serão criadas sem um endereço IP público para garantir que fiquem inacessíveis pela Internet. No entanto, é necessário ter acesso à Internet para fazer o download de atualizações e de arquivos.

Clique em Verificar meu progresso para conferir o objetivo.

Clique em Verificar meu progresso para conferir o objetivo.

Nesta tarefa, você vai criar duas máquinas virtuais (VMs). A primeira máquina virtual será seu servidor da Web, que será espelhado no Cloud IDS. A segunda será a origem do seu tráfego de ataque.

Você vai estabelecer uma conexão SSH com seu servidor pelo Identity-Aware Proxy (IAP), verificar o status do seu servidor de serviço da Web, criar um arquivo de malware benigno no servidor da Web e depois adicionar conteúdo ao arquivo.

Esse comando cria um servidor Debian em us-east1 e instala um serviço da Web simples.

Esse comando prepara um servidor Debian em us-east1 para ser usado como seu cliente.

Clique em Verificar meu progresso para conferir o objetivo.

Neste procedimento, você vai validar seu servidor e depois criar um payload de malware benigno para seu cliente.

Esse comando vai guiar você por uma série de etapas para criar uma chave SSH e os diretórios necessários.

Para aceitar o prompt de criação de diretório, digite Y.

Quando uma senha longa for solicitada, se quiser deixá-la em branco, pressione ENTER duas vezes.

Agora você está no shell da sua VM de servidor.

Neste procedimento, você vai conferir o status do seu servidor de serviço da Web. Você vai criar um arquivo de malware benigno no servidor da Web e depois adicionar conteúdo ao arquivo.

A saída será semelhante a esta:

Nesta tarefa, você vai criar uma política de espelhamento de pacotes do Cloud IDS. Essa política determina qual tráfego será espelhado para o Cloud IDS. Depois você vai associar essa política ao endpoint recém-criado do Cloud IDS.

Como mencionamos antes, a criação do endpoint do Cloud IDS leva um tempo. Antes de prosseguir com este laboratório, o endpoint precisa estar em um estado ativo/pronto.

Para verificar se o endpoint do Cloud IDS está ativo, execute o comando a seguir no Cloud Shell para mostrar o estado atual do endpoint do Cloud IDS:

A saída será semelhante a esta:

Continue executando esse comando em intervalos de alguns minutos até que o estado apareça como READY.

A saída será semelhante a esta:

Clique em Verificar meu progresso para conferir o objetivo.

Esse comando da gcloud lista as políticas de espelhamento de pacotes e mostra se elas estão ativadas ou desativadas.

A saída será semelhante a esta:

Nesta tarefa, você vai estabelecer uma conexão SSH com sua máquina virtual invasora e simular tráfego de ataque de uma máquina virtual para seu servidor. Para fazer isso, você vai executar uma seleção de comandos curl que vão de gravidade baixa até crítica.

curl a seguir em sequência para simular alertas de gravidade baixa, média, alta e crítica no IDS:Gravidade baixa:

Gravidade média:

Gravidade alta:

Gravidade crítica:

Nesta tarefa, você vai analisar os vários tráfegos de ataque capturados pelo Cloud IDS no console do Cloud. Os perfis de tráfego de ataque capturados têm detalhes de cada ameaça.

No console do Google Cloud, no Menu de navegação (

Clique na aba Ameaças.

O Cloud IDS capturou diversos perfis de tráfego de ataque e informou os detalhes de cada ameaça. Pode ser necessário clicar em Atualizar se nenhuma ameaça aparecer. Agora você vai se aprofundar um pouco mais e consultar os detalhes das ameaças.

) e depois selecione Ver detalhes da ameaça.

) e depois selecione Ver detalhes da ameaça.Agora é possível conferir os detalhes do incidente no Cloud Logging. Para voltar à página de Ameaças, clique na seta para a esquerda.

Clique na aba Ameaças.

Localize Bash Remote Code Execution Vulnerability, clique em Mais e depois selecione Ver detalhes da ameaça.

Uma nova aba do Cloud Logging será aberta mostrando os mesmos detalhes. Dessa forma, você vai conseguir enviar os registros para o Cloud Storage, o Chronicle ou qualquer SIEM/SOAR. Também é possível criar fluxos de trabalho personalizados para tomar medidas de correção com base em alertas, como criar uma função do Cloud que dispara um alerta e criar ou atualizar uma regra de firewall para bloquear o endereço IP, ou criar/atualizar uma política do Google Cloud Armor.

Clique em Verificar meu progresso para conferir o objetivo.

Neste laboratório, você:

Criou uma nova VPC e implantou um endpoint do Cloud IDS.

Implantou duas VMs, criou uma política de espelhamento de pacotes e depois enviou tráfego de ataque.

Verificou que o Cloud IDS capturou as ameaças ao conferir os detalhes delas no console do Cloud e os registros de ameaças no Cloud Logging.

Aumente sua experiência no Cloud IDS com os seguintes laboratórios:

Clique em Terminar o laboratório após a conclusão. O Google Cloud Ensina remove os recursos usados e limpa a conta por você.

Você vai poder avaliar sua experiência no laboratório. Basta selecionar o número de estrelas, digitar um comentário e clicar em Enviar.

O número de estrelas indica o seguinte:

Feche a caixa de diálogo se não quiser enviar feedback.

Para enviar seu feedback, fazer sugestões ou correções, use a guia Suporte.

Copyright 2020 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de produtos e empresas podem ser marcas registradas das respectivas empresas a que estão associados.

Este conteúdo não está disponível no momento

Você vai receber uma notificação por e-mail quando ele estiver disponível

Ótimo!

Vamos entrar em contato por e-mail se ele ficar disponível

One lab at a time

Confirm to end all existing labs and start this one