Points de contrôle

Create a Kubernetes Cluster with Binary Authorization

/ 20

Update Binary Authorization Policy to add Disallow all images rule at project level and allow at cluster level

/ 10

Update cluster specific policy to Disallow all images

/ 10

Create a Nginx pod to verify cluster admission rule is applied for disallow all images (denies to create)

/ 10

Update BA policy to denying images except from whitelisted container registries (your project container registry)

/ 10

Update BA policy to modify cluster specific rule to allow only images that have been approved by attestors

/ 20

Tear Down (delete cluster)

/ 20

Sécurité de Google Kubernetes Engine : autorisation binaire

- GSP479

- Présentation

- Architecture

- Préparation

- Tâche 1 : Copier les ressources

- Tâche 2 : Définir une version de cluster par défaut

- Tâche 3 : Procédure de déploiement

- Tâche 4 : Validation

- Tâche 5 : Utiliser l'autorisation binaire

- Tâche 6 : Créer une image GCR privée

- Tâche 7 : Refuser toutes les images

- Tâche 8 : Refuser les images, sauf celles des registres de conteneurs ajoutés à la liste d'autorisation

- Tâche 9 : Appliquer des attestations

- Tâche 10 : "Signer" une image de conteneur

- Tâche 11 : Diffuser une image avec la mesure d'attestation activée

- Tâche 12 : Gérer les situations d'urgence

- Tâche 13 : Suppression

- Dépannage dans votre environnement

- Supports concernés

- Félicitations !

GSP479

Présentation

L'un des principaux problèmes de sécurité concernant l'exécution de clusters Kubernetes est de savoir quelles images de conteneurs sont en cours d'exécution à l'intérieur de chaque pod, et d'être capable d'en expliquer l'origine. Établir "l'origine du conteneur" signifie être capable de tracer la source d'un conteneur à un point d'origine de confiance et de s'assurer que votre organisation suit les processus souhaités lors de la création de l'artefact (conteneur).

Voici quelques-uns des problèmes principaux :

- Origine sûre : Comment s'assurer que toutes les images du conteneur en cours d'exécution dans le cluster proviennent d'une source approuvée ?

- Cohérence et validation : Comment s'assurer que toutes les étapes de validation souhaitées ont été effectuées pour chaque build de conteneur et chaque déploiement ?

- Intégrité : Comment s'assurer qu'une fois leur origine prouvée, les conteneurs n'ont pas été modifiés avant l'exécution ?

Du point de vue de la sécurité, il est risqué de ne pas prendre de mesures concernant l'origine des images :

- Sans mesures d'application, un individu malveillant ayant compromis un conteneur pourrait réussir à obtenir des privilèges de clusters suffisants pour lancer d'autres conteneurs depuis une source inconnue.

- Un utilisateur autorisé à créer des pods pourrait, de façon accidentelle ou malveillante, exécuter un conteneur indésirable directement à l'intérieur d'un cluster.

- Un utilisateur autorisé pourrait, de façon accidentelle ou malveillante, écraser un tag d'image Docker avec un conteneur fonctionnel auquel on aurait ajouté silencieusement un code indésirable, et que Kubernetes extrairait et déploierait automatiquement dans le cadre d'un déploiement.

Pour aider les opérateurs de systèmes à résoudre ces problèmes, Google Cloud offre une fonctionnalité appelée autorisation binaire. L'autorisation binaire est un service géré de Google Cloud qui fonctionne étroitement avec GKE pour mettre en place des contrôles de sécurité lors du déploiement, afin que seules les images de conteneurs de confiance soient déployées. Avec l'autorisation binaire, vous pouvez ajouter des registres de conteneurs à la liste d'autorisation, exiger que les images soient signées par des autorités de confiance et appliquer ces stratégies de façon centralisée. Grâce à cette stratégie, vous pouvez obtenir un contrôle plus étroit sur votre environnement de conteneurs en vous assurant que seules les images approuvées ou vérifiées sont intégrées dans le processus de compilation et de déploiement.

Dans cet atelier, vous allez déployer un cluster Kubernetes Engine avec la fonctionnalité d'autorisation binaire activée, et apprendre à ajouter des registres de conteneurs approuvés à la liste d'autorisation. Il vous guidera également dans la création et l'exécution d'un conteneur signé.

Cet atelier a été conçu par les ingénieurs de GKE Helmsman pour vous aider à mieux comprendre l'autorisation binaire GKE. Nous invitons chacun à enrichir nos ressources !

Architecture

L'autorisation binaire et l'API Container Analysis sont basés sur les projets en Open Source Grafeas et Kritis.

- Grafeas définit les spécifications d'une API dans le but de gérer les métadonnées des ressources de logiciel, telles que les images de conteneurs, les images de machines virtuelles (VM), les fichiers JAR et les scripts. Vous pouvez utiliser Grafeas pour définir et agréger des renseignements concernant les composants de votre projet.

- Kritis définit une API pour s'assurer qu'un déploiement n'est possible que si l'artefact (image de conteneur) est conforme à la stratégie centrale, et en option, si l'artefact possède les attestations nécessaires.

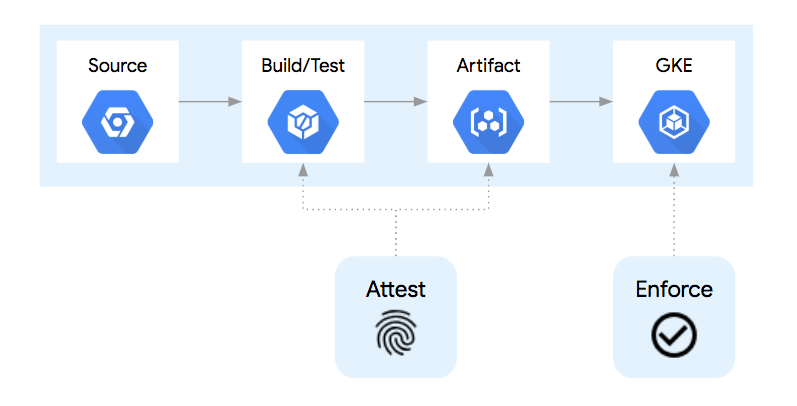

Dans un pipeline de déploiement de conteneur simplifié comme celui-ci :

Le conteneur passe par au moins 4 étapes :

- Le code source de création du conteneur est stocké dans un dépôt source.

- Lorsque vous procédez au commit d'une modification dans le dépôt source, le conteneur est compilé et testé.

- Si les étapes de compilation et de test sont effectuées, l'artefact de l'image de conteneur est alors positionné dans un registre de conteneurs central, prêt pour le déploiement.

- Lorsqu'un déploiement de cette version de conteneur est soumis aux API Kubernetes, l'environnement d'exécution du conteneur extrait cette image de conteneur du registre de conteneurs et l'exécute en tant que pod.

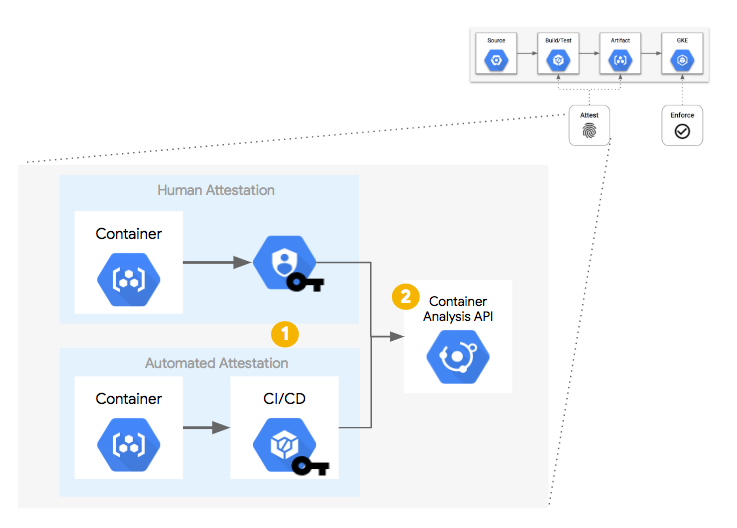

Dans un pipeline de compilation de conteneurs, il existe des possibilités d'injecter des traitements complémentaires pour signifier ou "attester" que chaque étape a été effectuée avec succès. Il peut s'agir d'effectuer des tests unitaires, des analyses de contrôle des sources, des vérifications d'attribution de licence, des analyses de failles, etc. Chaque étape peut recevoir le pouvoir, ou "autorité d'attestation", de signer le bon achèvement de l'étape. Une "autorité d'attestation" est un humain ou un système disposant de la bonne clé PGP et de la capacité d'enregistrer cette "attestation" auprès de l'API Container Analysis.

En utilisant des clés PGP distinctes pour chaque étape, chaque étape d'attestation pourrait être effectuée par différents humains, systèmes, ou étapes de compilation dans le pipeline (a). Chaque clé PGP est associée à une "note d'attestation" qui est stockée dans l'API Container Analysis. Quand une étape de compilation "signe" une image, un extrait des métadonnées JSON de cette image est signé par PGP et envoyé à l'API en tant qu'"occurrence de note".

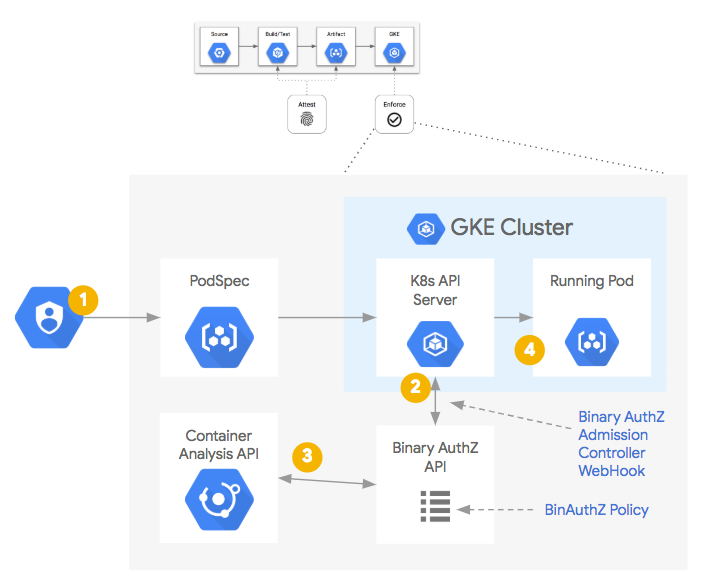

(b). Une fois l'image du conteneur compilée et les attestations nécessaires stockées de manière centralisée, elles sont disponibles à la requête dans le cadre d'un processus de décision stratégique. Dans ce cas, lorsqu'un contrôleur d'admission Kubernetes reçoit une requête API create de création ou update de mise à jour d'un pod :

- Le contrôleur d'admission envoie un webhook à l'API d'autorisation binaire pour une décision stratégique.

- La stratégie d'autorisation binaire est alors consultée.

- Si nécessaire, l'API Container Analysis est également interrogée pour les occurrences d'attestation nécessaires.

- Si l'image du conteneur est conforme à la stratégie, elle est autorisée à s'exécuter.

- Si l'image du conteneur n'est pas conforme, une erreur est présentée au client de l'API avec un message décrivant la raison pour laquelle elle n'a pas été autorisée.

Préparation

Avant de cliquer sur le bouton "Démarrer l'atelier"

Lisez ces instructions. Les ateliers sont minutés, et vous ne pouvez pas les mettre en pause. Le minuteur, qui démarre lorsque vous cliquez sur Démarrer l'atelier, indique combien de temps les ressources Google Cloud resteront accessibles.

Cet atelier pratique vous permet de suivre vous-même les activités dans un véritable environnement cloud, et non dans un environnement de simulation ou de démonstration. Nous vous fournissons des identifiants temporaires pour vous connecter à Google Cloud le temps de l'atelier.

Pour réaliser cet atelier :

- vous devez avoir accès à un navigateur Internet standard (nous vous recommandons d'utiliser Chrome) ;

- vous disposez d'un temps limité ; une fois l'atelier commencé, vous ne pouvez pas le mettre en pause.

Démarrer l'atelier et se connecter à la console Google Cloud

-

Cliquez sur le bouton Démarrer l'atelier. Si l'atelier est payant, un pop-up s'affiche pour vous permettre de sélectionner un mode de paiement. Sur la gauche, vous trouverez le panneau Détails concernant l'atelier, qui contient les éléments suivants :

- Le bouton Ouvrir la console Google Cloud

- Le temps restant

- Les identifiants temporaires que vous devez utiliser pour cet atelier

- Des informations complémentaires vous permettant d'effectuer l'atelier

-

Cliquez sur Ouvrir la console Google Cloud (ou effectuez un clic droit et sélectionnez Ouvrir le lien dans la fenêtre de navigation privée si vous utilisez le navigateur Chrome).

L'atelier lance les ressources, puis ouvre la page Se connecter dans un nouvel onglet.

Conseil : Réorganisez les onglets dans des fenêtres distinctes, placées côte à côte.

Remarque : Si la boîte de dialogue Sélectionner un compte s'affiche, cliquez sur Utiliser un autre compte. -

Si nécessaire, copiez le nom d'utilisateur ci-dessous et collez-le dans la boîte de dialogue Se connecter.

{{{user_0.username | "Username"}}} Vous trouverez également le nom d'utilisateur dans le panneau Détails concernant l'atelier.

-

Cliquez sur Suivant.

-

Copiez le mot de passe ci-dessous et collez-le dans la boîte de dialogue Bienvenue.

{{{user_0.password | "Password"}}} Vous trouverez également le mot de passe dans le panneau Détails concernant l'atelier.

-

Cliquez sur Suivant.

Important : Vous devez utiliser les identifiants fournis pour l'atelier. Ne saisissez pas ceux de votre compte Google Cloud. Remarque : Si vous utilisez votre propre compte Google Cloud pour cet atelier, des frais supplémentaires peuvent vous être facturés. -

Accédez aux pages suivantes :

- Acceptez les conditions d'utilisation.

- N'ajoutez pas d'options de récupération ni d'authentification à deux facteurs (ce compte est temporaire).

- Ne vous inscrivez pas à des essais gratuits.

Après quelques instants, la console Cloud s'ouvre dans cet onglet.

Activer Cloud Shell

Cloud Shell est une machine virtuelle qui contient de nombreux outils pour les développeurs. Elle comprend un répertoire d'accueil persistant de 5 Go et s'exécute sur Google Cloud. Cloud Shell vous permet d'accéder via une ligne de commande à vos ressources Google Cloud.

- Cliquez sur Activer Cloud Shell

en haut de la console Google Cloud.

Une fois connecté, vous êtes en principe authentifié et le projet est défini sur votre ID_PROJET. Le résultat contient une ligne qui déclare YOUR_PROJECT_ID (VOTRE_ID_PROJET) pour cette session :

gcloud est l'outil de ligne de commande pour Google Cloud. Il est préinstallé sur Cloud Shell et permet la complétion par tabulation.

- (Facultatif) Vous pouvez lister les noms des comptes actifs à l'aide de cette commande :

-

Cliquez sur Autoriser.

-

Vous devez à présent obtenir le résultat suivant :

Résultat :

- (Facultatif) Vous pouvez lister les ID de projet à l'aide de cette commande :

Résultat :

Exemple de résultat :

gcloud, dans Google Cloud, accédez au guide de présentation de la gcloud CLI.

Tâche 1 : Copier les ressources

- Copiez les ressources nécessaires pour réaliser cet atelier en exécutant la commande suivante :

- Accédez au répertoire suivant pour obtenir cette démonstration :

Définir votre région et votre zone

Certaines ressources Compute Engine sont hébergées dans des régions et des zones. Une région est un emplacement géographique spécifique où vous pouvez exécuter vos ressources. Chaque région se compose d'une ou plusieurs zones.

Exécutez la commande suivante pour définir la région et la zone associées à votre atelier (vous pouvez utiliser la région/zone qui vous convient le mieux) :

Mettre à jour les autorisations d'accès aux fichiers

- Autorisez les ressources nécessaires pour réaliser cet atelier à lire, modifier et exécuter certains fichiers.

Tâche 2 : Définir une version de cluster par défaut

- Remplacez la variable GKE_VERSION de

create.shpardefaultClusterVersion:

Tâche 3 : Procédure de déploiement

- Pour déployer le cluster, exécutez la commande suivante. Vous pouvez remplacer le texte

my-cluster-1par le nom du cluster que vous souhaitez créer.

Une fois l'exécution terminée, le script create affiche le message suivant :

Le script va :

- activer les API nécessaires dans votre projet, plus précisément,

container,containerregistry,containeranalysisetbinaryauthorization; - créer un nouveau cluster Kubernetes Engine dans votre ZONE, VPC et réseau par défaut ;

- récupérer vos identifiants de cluster pour activer l'utilisation de

kubectl.

Vous pouvez ignorer les avertissements.

Tâche 4 : Validation

- Le script suivant confirmera le bon déploiement de la démonstration :

Si le script échoue, il affichera :

Et/ou

Si le script fonctionne, il affichera :

Tester la tâche terminée

Cliquez sur Vérifier ma progression pour valider la tâche exécutée. Si vous avez réussi à créer un cluster Kubernetes avec une autorisation binaire, une note d'évaluation s'affichera.

Tâche 5 : Utiliser l'autorisation binaire

Gérer la stratégie d'autorisation binaire

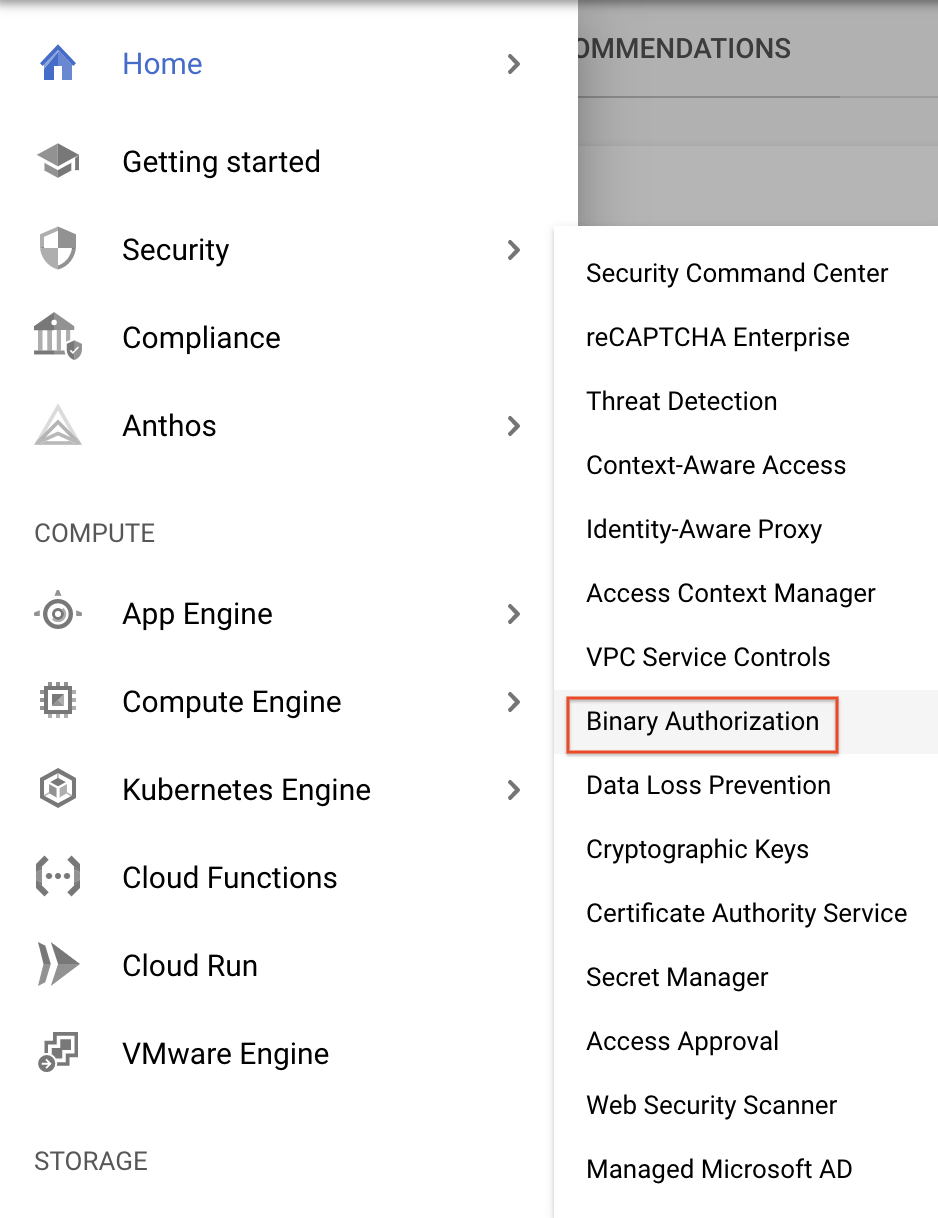

Pour accéder à l'interface utilisateur de configuration de la stratégie d'autorisation binaire, effectuez les étapes suivantes :

- Dans la console Google Cloud, accédez à Sécurité > Autorisation binaire.

- Cliquez sur Modifier la stratégie.

gcloud.

gcloud beta container binauthz policy export > policy.yaml.policy.yaml.gcloud beta container binauthz policy import policy.yaml.La stratégie que vous modifiez est la stratégie par défaut. Elle s'applique à tous les clusters GKE du projet Google Cloud, sauf s'il existe une stratégie spécifique aux clusters.

Nous vous recommandons de créer des stratégies spécifiques pour chaque cluster et d'en vérifier le bon fonctionnement (en ajoutant les registres à la liste d'autorisation si nécessaire), puis de sélectionner "Refuser toutes les images" comme stratégie par défaut au niveau du projet. Chaque nouveau cluster dans ce projet aura ensuite besoin de sa propre stratégie spécifique aux clusters.

- Après avoir cliqué sur Modifier la règle, vous verrez s'afficher ce qui suit. Cliquez sur la flèche vers le bas à côté de Règles d'exception personnalisées pour les afficher :

La stratégie par défaut est Allow all images (Autoriser toutes les images). Cela imite le comportement qui se produirait si l'autorisation binaire n'était pas activée dans le cluster.

Si la règle par défaut est modifiée et devient Disallow all images (Interdire toutes les images) ou Allow only images that have been approved by all of the following attestors (Autoriser uniquement les images qui ont été approuvées par tous les certificateurs suivants), les images qui ne correspondent pas aux chemins d'accès de l'image de registre exemptés ou qui n'ont pas les attestations nécessaires seront bloquées, respectivement.

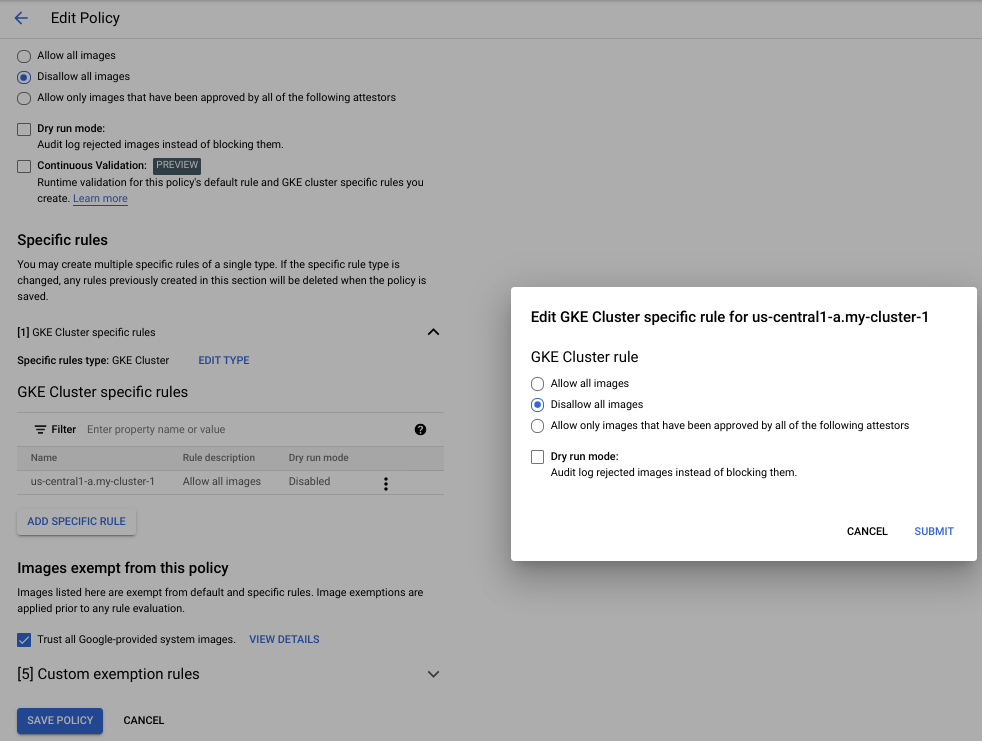

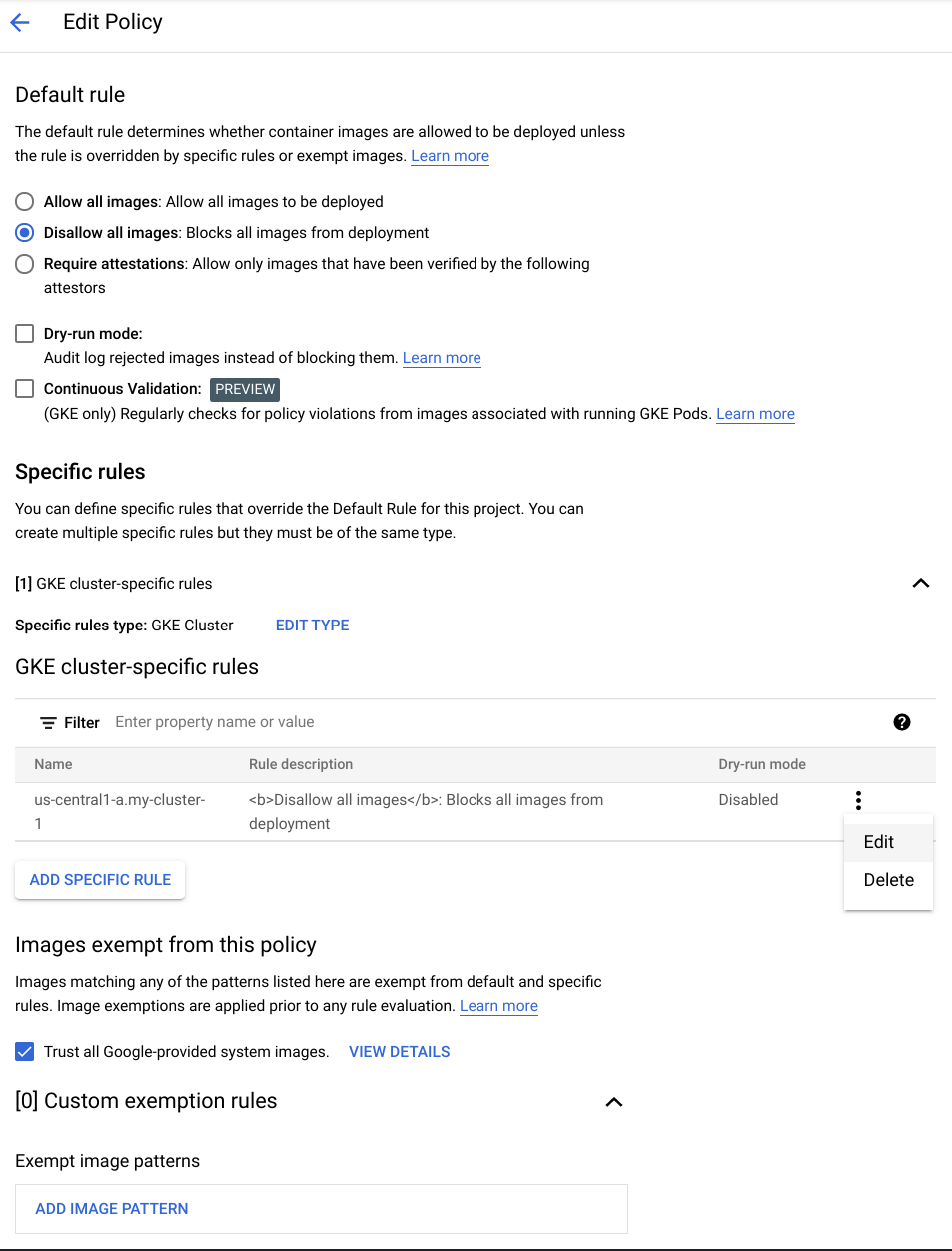

Ensuite, apportez quelques modifications à la stratégie :

-

Définissez votre règle par défaut sur

Disallow all images(Interdire toutes les images). -

Dans "Paramètres supplémentaires pour les déploiements GKE et Anthos", cliquez sur Créer des règles spécifiques.

-

Dans le menu déroulant, sélectionnez Cluster GKE, puis cliquez sur Modifier.

-

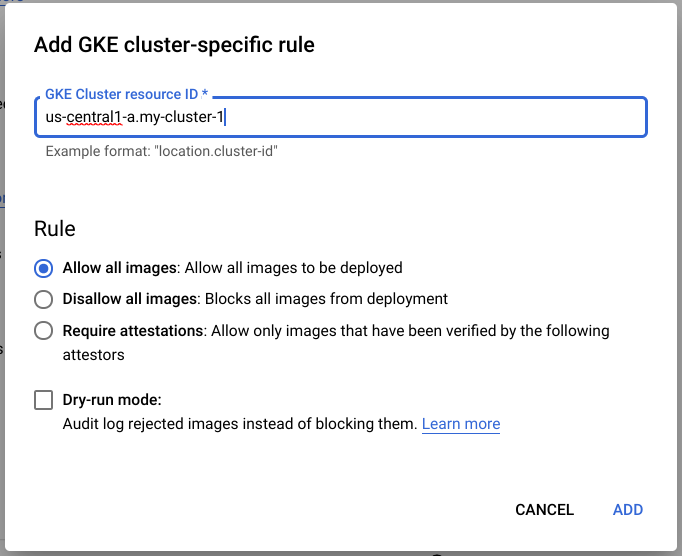

Sous Règles spécifiques aux clusters GKE, cliquez sur Ajouter une règle spécifique.

-

Dans le champ Ajouter une règle spécifique aux clusters GKE, saisissez l'emplacement et le nom du cluster au format

location.clustername, par exemple.my-cluster-1 qui correspond à la zone et au nom du cluster my-cluster-1. -

Sélectionnez la règle par défaut

Allow all images(Autoriser toutes les images) pour votre cluster. -

Cliquez sur AJOUTER.

- Cliquez sur Enregistrer la stratégie.

Tester la tâche terminée

Cliquez sur Vérifier ma progression pour valider la tâche exécutée. Si vous avez bien mis à jour la stratégie d'autorisation binaire pour ajouter la règle Disallow all images (Interdire toutes les images) au niveau du projet et autoriser toutes les images au niveau du cluster, vous recevrez une note d'évaluation.

Tâche 6 : Créer une image GCR privée

-

Pour simuler une configuration dans un cas réel, créez une image de conteneur GCR privée dans votre projet.

-

Ensuite, extrayez le conteneur

nginxdu projetnginxet transférez-le dans votre propre dépôt GCR sans modification. -

Dans Cloud Shell, extrayez le dernier conteneur nginx (

latestnginx) :

- Authentifiez Docker dans le projet :

Lorsque l'invite Do you want to continue (Y/n)? (Voulez-vous continuer (OUI/non) ?) apparaît, appuyez sur Y.

- Paramétrez la variable de l'interface PROJECT_ID :

- Attribuez-lui un tag et transférez-la dans le GCR du projet actuel :

- Répertoriez l'image nginx "privée" dans votre propre dépôt GCR :

Tâche 7 : Refuser toutes les images

Pour vous assurer que le refus des images par la stratégie fonctionnera comme souhaité, vérifiez tout d'abord que la règle spécifique au cluster allow (autoriser) est en place et autorise tous les conteneurs à s'exécuter.

- Pour ce faire, lancez un unique pod

nginx:

Un message indiquant pod/nginx created doit s'afficher.

- Répertoriez les pods :

Résultat :

Si cela échoue, vérifiez à nouveau la région et le nom spécifiques à votre cluster et réessayez.

- À présent, supprimez ce pod :

- Ensuite, prouvez que la stratégie d'autorisation binaire peut bloquer les images indésirables en les empêchant de s'exécuter dans le cluster.

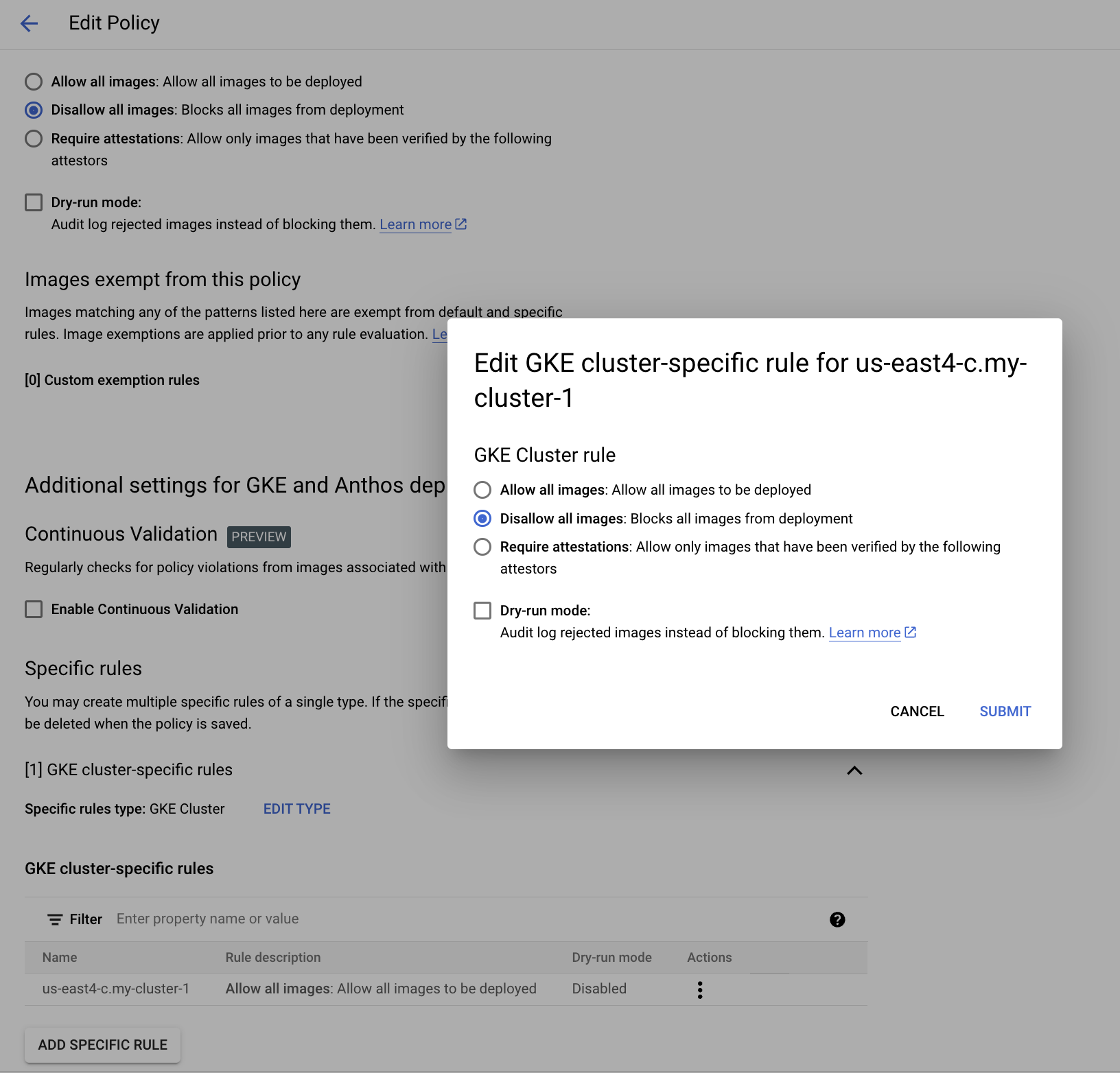

Sur la page d'autorisation binaire, cliquez sur Modifier la stratégie.

-

Cliquez sur les trois points verticaux à droite de votre règle spécifique aux clusters GKE, puis sur Modifier.

-

Ensuite, sélectionnez

Interdire toutes les imageset cliquez sur Envoyer.

Votre stratégie doit ressembler à ceci :

- Enfin, cliquez sur Enregistrer la stratégie pour appliquer ces changements.

Tester la tâche terminée

Cliquez sur Vérifier ma progression pour valider la tâche exécutée. Si vous avez réussi à faire passer la stratégie d'autorisation binaire à la règle Disallow all images (Interdire toutes les images) au niveau du cluster, une note d'évaluation s'affichera.

- À présent, exécutez la même commande que précédemment pour créer le pod statique

nginx:

Cette fois-ci cependant, vous recevez un message du serveur de l'API indiquant que la stratégie a empêché ce pod de s'exécuter correctement :

Pour déterminer à quel moment les images sont bloquées par la stratégie d'autorisation binaire, accédez aux journaux d'audit GKE dans Stackdriver et filtrez les messages d'erreurs liés à cette activité.

- Dans la console Google Cloud, accédez au menu de navigation > Journalisation > Explorateur de journaux.

- Dans la zone de texte du générateur de requêtes, saisissez :

- Cliquez sur Exécuter la requête.

- Vous devez voir des erreurs correspondant au blocage de l'exécution du pod

nginx.

Tester la tâche terminée

Cliquez sur Vérifier ma progression pour valider la tâche exécutée. Si vous avez réussi à vérifier la règle d'admission du cluster, vous verrez une note d'évaluation s'afficher.

Tâche 8 : Refuser les images, sauf celles des registres de conteneurs ajoutés à la liste d'autorisation

-

Supposons que vous souhaitiez en réalité autoriser uniquement ce conteneur nginx à s'exécuter. Le moyen le plus rapide est d'ajouter à la liste d'autorisation le registre dont il provient.

-

Utilisez le résultat de la commande suivante en tant que chemin d'accès de votre image :

-

Copiez le chemin d'accès de l'image dans votre tampon.

-

Accédez au menu de navigation > Sécurité > Autorisation binaire.

-

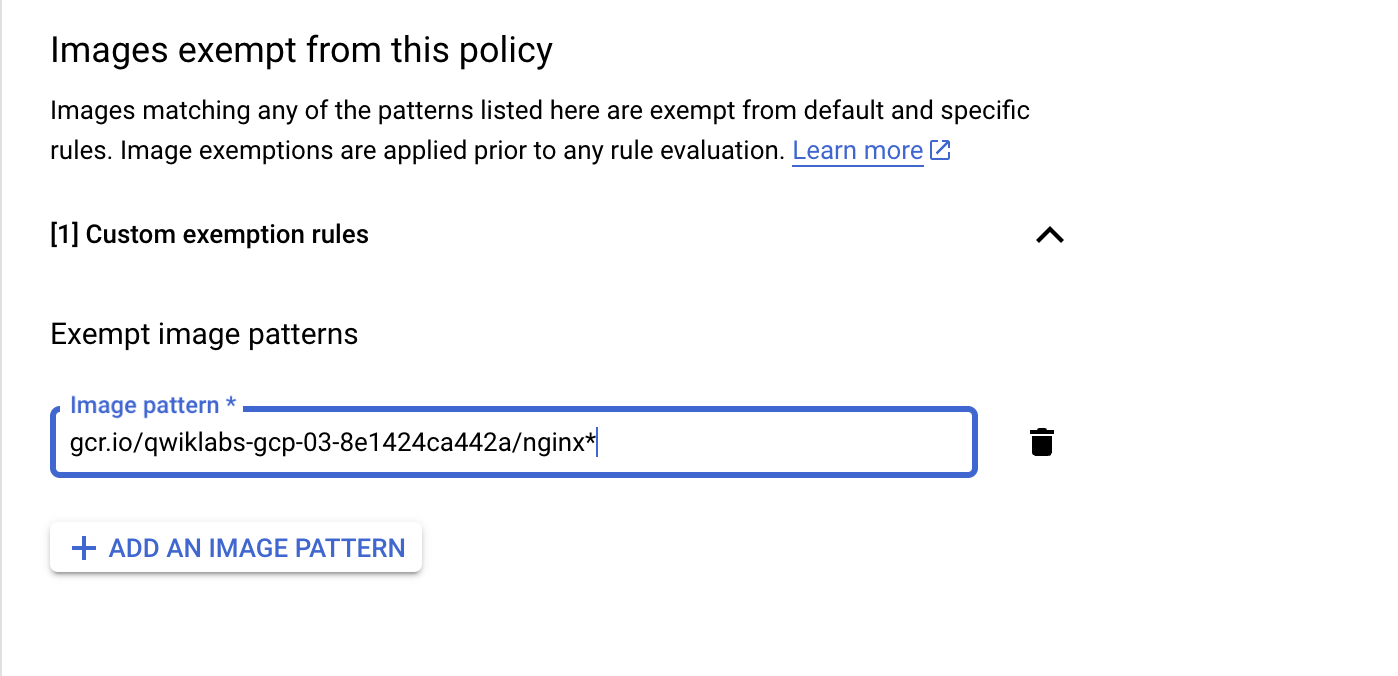

Modifiez la stratégie d'autorisation binaire. Sous Règles d'exception personnalisées, affichez les chemins d'accès de l'image, puis cliquez sur Ajouter un format d'image.

-

Collez le chemin d'accès de l'image que vous avez copié précédemment et cliquez sur Terminé. L'image ci-dessous montre un exemple de chemin d'accès.

- Cliquez sur Enregistrer la stratégie, puis exécutez la commande suivante :

Vous devez maintenant pouvoir lancer ce pod et vérifier que l'ajout de registre à la liste d'autorisation fonctionne correctement.

- Exécutez la commande suivante pour effectuer un nettoyage et une préparation aux étapes à venir :

Tester la tâche terminée

Cliquez sur Vérifier ma progression pour valider la tâche exécutée. Si vous avez réussi à mettre à jour la stratégie d'autorisation binaire pour ajouter le registre de conteneur à la liste d'autorisation, une note d'évaluation s'affichera.

Tâche 9 : Appliquer des attestations

Ajouter des registres d'images de conteneurs à la liste d'autorisation constitue une excellente première étape pour empêcher les images de conteneurs indésirables d'être exécutées dans un cluster. Cependant, il existe d'autres mesures que vous pouvez prendre pour vous assurer que le conteneur est créé correctement.

Nous vous conseillons de vérifier de manière cryptographique qu'une image de conteneur donnée a été approuvée pour le déploiement. Ceci est effectué par une "autorité d'attestation" qui indique ou atteste le fait qu'une étape en particulier a été effectuée. Pour ce faire, l'autorité d'attestation utilise une clé PGP pour signer un extrait de métadonnées décrivant le hachage SHA256 d'une image de conteneur et l'envoie à un dépôt de métadonnées central : l'API Container Analysis.

Plus tard, lorsque le contrôleur d'admission confirmera si une image de conteneur est autorisée à s'exécuter en consultant une stratégie d'autorisation binaire qui nécessite la présence d'attestations sur une image, il vérifiera si l'API Container Analysis contient les extraits signés des métadonnées indiquant quelles étapes ont été effectuées. Grâce à ces renseignements, le contrôleur d'admission saura s'il doit autoriser ou refuser l'exécution de ce pod.

Ensuite, exécutez une attestation manuelle d'une image de conteneur. Vous jouerez le rôle d'une autorité d'attestation humaine et vous effectuerez toutes les étapes pour signer une image de conteneur, créer une stratégie exigeant la présence de cette attestation sur les images s'exécutant dans votre cluster, puis diffuser cette image dans un pod.

Configurer les variables nécessaires

- Nom/adresse e-mail du certificateur :

- ID/description de note Container Analysis de votre autorité d'attestation :

- Noms pour que les fichiers créent des charges utiles/requêtes :

Créer une note d'attestation

La première étape consiste à enregistrer l'autorité d'attestation en tant que note Container Analysis avec l'API Container Analysis. Pour ce faire, vous créerez une note d'ATTESTATION et l'enverrez à l'API.

- Créez la charge utile de la note d'

ATTESTATION:

- Envoyez la note d'

ATTESTATIONà l'API Container Analysis :

Vous verrez que le résultat de la commande précédente affiche la note créée. La commande suivante permet aussi de l'afficher :

Créer une clé de signature PGP

Pendant que votre autorité d'attestation utilise une clé PGP pour effectuer la signature cryptographique des métadonnées de l'image, créez une nouvelle clé PGP et exportez la clé PGP publique.

- Configurez une autre variable de shell :

- Créez la clé PGP :

-

Appuyez sur Entrée pour utiliser une phrase secrète vide et accuser réception des avertissements.

-

Extrayez la clé PGP publique :

Enregistrer le certificateur dans l'API d'autorisation binaire

L'étape suivante consiste à créer le "certificateur" dans l'API d'autorisation binaire et à y ajouter la clé PGP publique.

- Créez le certificateur dans l'API d'autorisation binaire :

- Ajoutez la clé PGP au certificateur :

- Répertoriez le certificateur nouvellement créé :

Le résultat doit ressembler à ce qui suit :

Tâche 10 : "Signer" une image de conteneur

Les étapes précédentes ne doivent être effectuées qu'une fois. À partir de ce moment, cette étape est la seule qui doive être répétée pour chaque nouvelle image de conteneur.

L'image nginx sur nginx:latest est déjà créée et disponible pour utilisation. Effectuez-y les attestations manuelles comme s'il s'agissait de votre propre image créée par vos propres processus, et épargnez-vous l'effort de devoir la créer.

- Configurez quelques variables de shell :

- Obtenez l'empreinte PGP :

- Obtenez le condensé SHA256 de l'image de conteneur :

- Créez une charge utile de signature au format JSON :

- Affichez la charge utile de signature générée :

- "Signez" la charge utile avec la clé PGP :

- Affichez la signature générée (message PGP) :

- Créez l'attestation :

- Affichez l'attestation nouvellement créée :

Tâche 11 : Diffuser une image avec la mesure d'attestation activée

La prochaine étape consiste à modifier la stratégie d'autorisation binaire pour s'assurer que l'attestation est présente sur toutes les images qui ne correspondent pas aux critères de la liste d'autorisation.

- Pour changer la stratégie et exiger l'attestation, exécutez la commande suivante, puis copiez l'intégralité du chemin d'accès/du nom de l'autorité d'attestation :

- Ensuite, modifiez la stratégie d'autorisation binaire pour

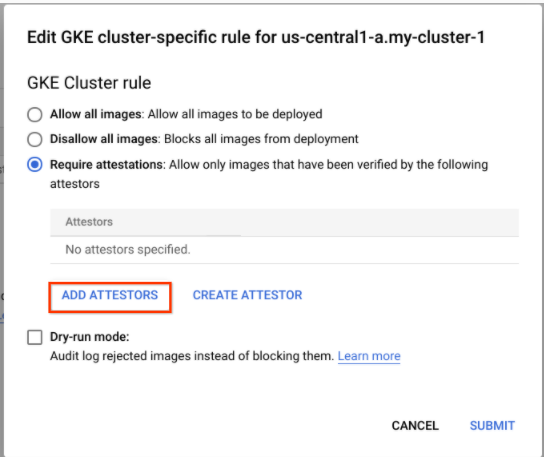

Modifierla règle spécifique au cluster.

Cliquez sur les trois points à côté du nom de votre cluster, puis sur Modifier pour modifier les règles spécifiques à votre cluster.

- Sélectionnez

Exiger des attestations : autoriser uniquement les images qui ont été validées par les certificateurs suivantsplutôt qu'Interdire toutes les imagesdans la fenêtre pop-up.

- Cliquez ensuite sur

Ajouter des certificateurs, puis surAjouter par ID de ressource de certificateur. Saisissez le contenu de votre tampon copier/coller au formatprojects/${PROJECT_ID}/attestors/${ATTESTOR}, puis cliquez sur Ajouter un certificateur, sur Envoyer et enfin sur Enregistrer la stratégie.

La stratégie par défaut devrait encore afficher Disallow all images (Interdire toutes les images), mais la règle spécifique au cluster devrait exiger une attestation.

- Maintenant, obtenez le condensé SHA256 le plus récent de l'image signée des étapes précédentes :

- Après avoir attendu au moins 30 secondes depuis le moment de la mise à jour de la stratégie d'autorisation binaire, exécutez le pod et vérifiez si cela a fonctionné :

Félicitations ! Vous avez maintenant certifié manuellement une image de conteneur et mis en place une stratégie pour cette image dans votre cluster GKE.

Tester la tâche terminée

Cliquez sur Vérifier ma progression pour valider la tâche exécutée. Si vous avez réussi à mettre à jour la stratégie d'autorisation binaire pour modifier la règle spécifique au cluster afin de n'autoriser que les images approuvées par les certificateurs, une note d'évaluation s'affichera.

Tâche 12 : Gérer les situations d'urgence

Du point de vue d'un utilisateur, la stratégie d'autorisation binaire peut bloquer de façon erronée une image ou provoquer un autre problème lié au bon fonctionnement du webhook du contrôleur d'admission.

Dans ce cas d'"urgence", il existe une fonctionnalité "bris de glace" qui utilise une annotation spécifique pour signaler au contrôleur d'admission d'exécuter le pod et d'ignorer l'application de la stratégie.

Cependant, dans ce cas, vos procédures d'urgence peuvent être lancées quelques secondes après l'événement. Les journaux sont disponibles dans Stackdriver :

- Pour exécuter un conteneur

nginxnon signé avec l'annotation "bris de glace", exécutez :

-

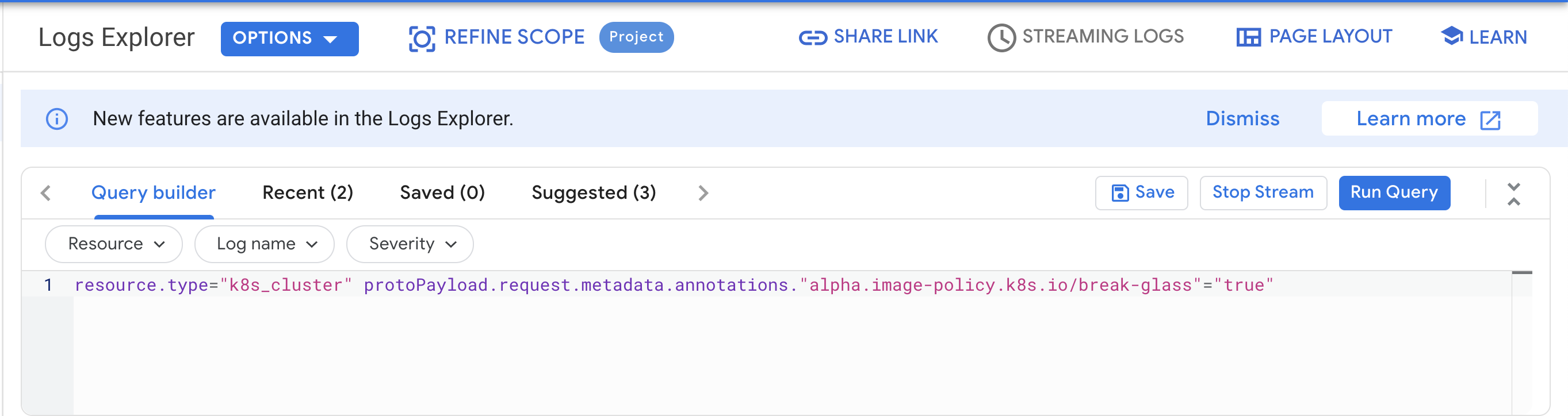

Dans la console Google Cloud, accédez au menu de navigation > Journalisation > Explorateur de journaux.

-

Dans la zone de texte Générateur de requêtes, saisissez la commande suivante, puis cliquez sur Exécuter la requête.

resource.type="k8s_cluster" protoPayload.request.metadata.annotations."alpha.image-policy.k8s.io/break-glass"="true" -

Les événements où le contrôleur d'admission a autorisé un pod en raison de la présence de l'annotation sont affichés. Depuis ce filtre, vous pouvez créer un

Sink(récepteur) qui enverra des journaux correspondant à ce filtre à une destination externe.

Tâche 13 : Suppression

Qwiklabs supprimera toutes les ressources que vous avez créées pour cet atelier, mais il est bon de savoir comment nettoyer votre propre environnement.

- Le script suivant détruira le cluster Kubernetes Engine :

Si vous avez créé votre propre nom de cluster au début de cet atelier, utilisez-le. Dans cet exemple, nous avons utilisé le nom my-cluster-1.

Les dernières lignes du résultat seront :

gcloud container clusters list. Attendez que le cluster soit supprimé.

Tester la tâche terminée

Cliquez sur Vérifier ma progression pour valider la tâche exécutée. Si vous avez réussi à supprimer votre cluster, une note d'évaluation s'affichera.

Les commandes suivantes supprimeront les ressources restantes.

- Supprimez l'image de conteneur qui a été transférée à GCR :

-

Si l'invite

Do you want to continue (Y/n)?(Voulez-vous continuer (OUI/non) ?) s'affiche, saisissezY. -

Supprimez le certificateur :

- Supprimez la note Container Analysis :

Dépannage dans votre environnement

- Si vous mettez à jour la stratégie d'autorisation binaire et essayez très rapidement de lancer un nouveau pod ou conteneur, la stratégie n'aura peut-être pas le temps de prendre effet. Vous devrez peut-être attendre 30 secondes ou plus pour que le changement de stratégie devienne actif. Pour réessayer, supprimez votre pod en utilisant

kubectl delete <nomdupod>et envoyez à nouveau la commande de création de pod. - Exécutez la commande

gcloud container clusters listpour vérifier l'état du cluster. - Si vous activez des fonctionnalités complémentaires comme

--enable-network-policy,--accelerator,--enable-tpuou--enable-metadata-concealment, vous devrez peut-être ajouter des registres supplémentaires à la liste d'autorisation de votre stratégie d'autorisation binaire pour que ces pods puissent s'exécuter. Utilisez la commandekubectl describe pod <podname>pour trouver le chemin d'accès du registre depuis la spécification d'image et l'ajouter à la liste d'autorisation au formatgcr.io/example-registry/*. Ensuite, enregistrez la stratégie. - Si vous obtenez des erreurs concernant les quotas, augmentez vos quotas dans le projet. Consultez la documentation sur les quotas de ressources pour en savoir plus.

Supports concernés

- Quotas Google Cloud

- Inscription à Google Cloud

- Google Cloud Shell

- Autorisation binaire dans GKE

- Notes Container Analysis

- Contrôleur d'admission Kubernetes

- Étapes de lancement

Félicitations !

Terminer votre quête

Cet atelier d'auto-formation fait partie de la quête Qwiklabs Google Kubernetes Engine Best Practices: Security. Une quête est une série d'ateliers associés qui constituent un parcours de formation. Si vous terminez cette quête, vous obtenez un badge attestant de votre réussite. Vous pouvez rendre publics les badges que vous recevez et ajouter leur lien dans votre CV en ligne ou sur vos comptes de réseaux sociaux. Inscrivez-vous à cette quête pour obtenir immédiatement les crédits associés. Découvrez toutes les quêtes disponibles dans le catalogue Google Cloud Skills Boost.

Atelier suivant

Continuez votre quête en suivant l'atelier Utiliser une stratégie de réseau dans Kubernetes Engine, ou consultez les suggestions suivantes :

- Utiliser le contrôle des accès basé sur les rôles dans Kubernetes Engine

- Renforcer la sécurité des configurations par défaut des clusters GKE

Dernière modification du manuel : 11 octobre 2023

Dernier test de l'atelier : 11 octobre 2023

Copyright 2024 Google LLC. Ce logiciel est distribué tel quel, sans garantie ni représentation pour quelque utilisation ou fin que ce soit. Votre utilisation de ce logiciel est sujette à l'accord conclu avec Google.