Before you begin

- Labs create a Google Cloud project and resources for a fixed time

- Labs have a time limit and no pause feature. If you end the lab, you'll have to restart from the beginning.

- On the top left of your screen, click Start lab to begin

Create the VM with desired configurations

/ 20

Download vulnerable web application files on the VM

/ 20

Enable the Web Security Scanner API

/ 20

Run a Web Security Scanner scan and detect application vulnerabilities

/ 20

Correct vulnerabilities and rescan your application using Web Security Scanner

/ 20

O Web Security Scanner (WSS), um dos serviços integrados do Security Command Center, identifica vulnerabilidades de segurança nos web apps do App Engine, do Google Kubernetes Engine (GKE) e do Compute Engine.

Esse serviço rastreia seu app, seguindo todos os links no escopo dos URLs iniciais, e tenta acessar o máximo possível de entradas de usuário e manipuladores de eventos. Ele verifica e detecta automaticamente quatro vulnerabilidades comuns, incluindo scripting em vários sites (XSS), injeção flash, conteúdo misto (HTTP em HTTPS) e bibliotecas desatualizadas/desprotegidas.

O Web Security Scanner permite a identificação precoce de vulnerabilidades e oferece taxas muito baixas de falsos positivos. É possível configurar, executar, programar e gerenciar verificações de segurança com facilidade.

Neste laboratório, você usará o Web Security Scanner para verificar um app Python Flask em busca de vulnerabilidades.

Neste laboratório, você aprenderá a fazer o seguinte:

Para cada laboratório, você recebe um novo projeto do Google Cloud e um conjunto de recursos por um determinado período e sem custos financeiros.

Faça login no Qwiklabs em uma janela anônima.

Confira o tempo de acesso do laboratório (por exemplo, 1:15:00) e finalize todas as atividades nesse prazo.

Não é possível pausar o laboratório. Você pode reiniciar o desafio, mas vai precisar refazer todas as etapas.

Quando tudo estiver pronto, clique em Começar o laboratório.

Anote as credenciais (Nome de usuário e Senha). É com elas que você vai fazer login no Console do Google Cloud.

Clique em Abrir Console do Google.

Clique em Usar outra conta, depois copie e cole as credenciais deste laboratório nos locais indicados.

Se você usar outras credenciais, vai receber mensagens de erro ou cobranças.

Aceite os termos e pule a página de recursos de recuperação.

O Cymbal Bank é um banco americano de varejo com mais de 2.000 filiais em todos os 50 estados. Ele oferece serviços abrangentes de débito e crédito, baseados em uma plataforma de pagamentos robusta. O Cymbal Bank é uma instituição legada de serviços financeiros que promove a transformação digital.

Ele foi fundado em 1920 com o nome de Troxler. O grupo Cymbal adquiriu a empresa em 1975, depois de investir pesado nos caixas eletrônicos patenteados do próprio grupo. Conforme o banco se tornou líder nacional, ele colocou foco estratégico na modernização da experiência do cliente, tanto pessoalmente nas agências quanto digitalmente, usando um app lançado em 2014. O banco emprega 42.000 pessoas em todo o país e, em 2019, registrou US$ 24 bilhões em receita.

O Cymbal Bank tem interesse em desenvolver um novo aplicativo bancário para os clientes corporativos usando a tecnologia Google Cloud. A segurança para aplicativos é algo crítico, e é importante para o CTO saber como o Google Cloud identifica e reduz as vulnerabilidades de segurança de aplicativos. Como Cloud Security Engineer, você tem a tarefa de demonstrar os recursos avançados de verificação de vulnerabilidades de apps do Security Command Center.

Nesta tarefa, você vai configurar a infraestrutura para demonstrar uma vulnerabilidade de app ao CTO do Cymbal Bank. Mais especificamente, você vai implantar uma máquina virtual e criar uma regra de firewall para que o Web Security Scanner possa acessar o app vulnerável que você pretende implantar.

Na barra de título do console do Google Cloud, clique em Ativar o Cloud Shell (

Crie um endereço IP estático que possa ser usado para verificar um web app vulnerável executando o seguinte comando:

Copie o endereço IP (uma única linha da saída) e salve em um bloco de notas.

Execute este comando para criar uma instância de VM e executar o aplicativo vulnerável.

O script de inicialização vai instalar o python-flask, um framework de web apps que é usado para executar um aplicativo Python simples e demonstrar a vulnerabilidade de scripting em vários sites (XSS), que é uma vulnerabilidade comum da segurança de web apps.

Clique em Verificar meu progresso para conferir o objetivo.

Nesta tarefa, você vai ter acesso ao código do aplicativo e vai introduzir uma vulnerabilidade a ser detectada pelo Web Security Scanner. Isso será feito na forma de um app, que consiste em um formato simples que recebe uma entrada do usuário e a emite sem nenhuma alteração.

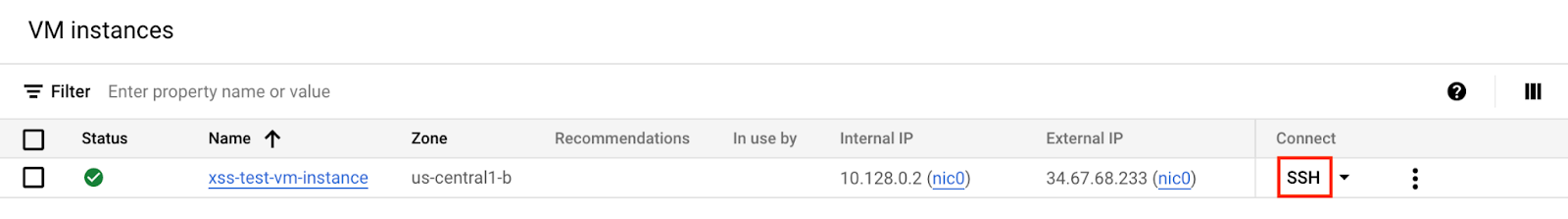

No console do Cloud, acesse o Menu de navegação (

A primeira inicialização pode levar alguns instantes.

No botão SSH ao lado da instância:

Isso estabelece uma conexão SSH com a instância de VM em uma nova janela.

Saída:

Encontre o endereço IP estático da VM que você havia copiado no seu bloco de notas.

Substitua YOUR_EXTERNAL_IP no campo de URL abaixo pelo endereço IP e abra o URL em uma nova guia do navegador:

Com isso, vai aparecer o portal do banco corporativo Cymbal Bank com um formulário da Web.

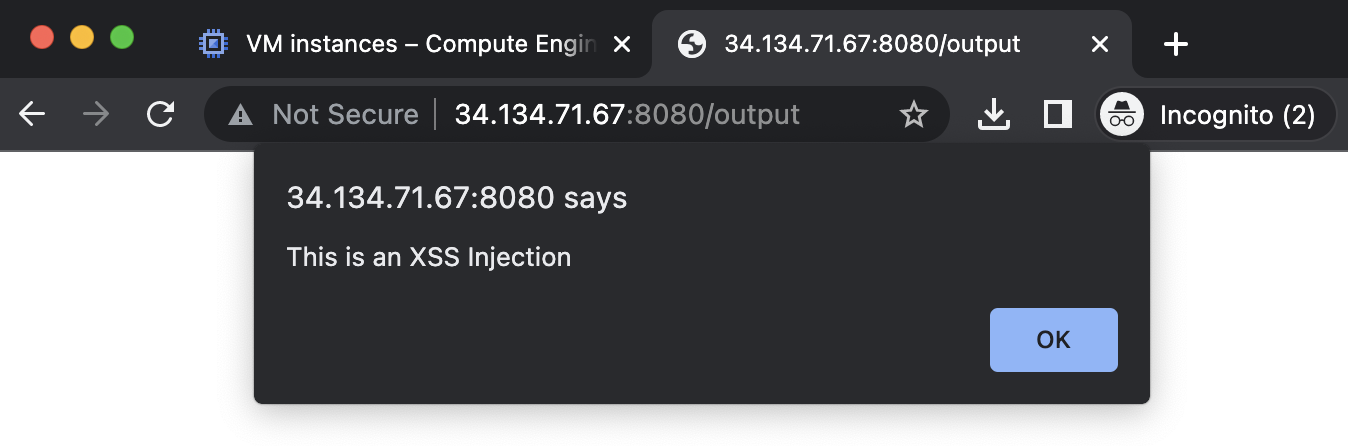

A janela de alerta a seguir será exibida.

Esta é uma vulnerabilidade comum em aplicativos da Web: uma vulnerabilidade de scripting em vários sites. O scripting em vários sites (XSS) é uma vulnerabilidade que permite que invasores executem scripts maliciosos nos navegadores dos usuários no contexto do aplicativo. O navegador interpreta uma string como um JavaScript legítimo e a executa.

Um invasor que usa um bug XSS para injetar JavaScript em uma página HTML consegue acesso quase ilimitado às sessões conectadas das vítimas que visitam a página: eles podem roubar dados do usuário, fazer adulterações, alterar as configurações de privacidade ou segurança ou, até mesmo, alterar completamente a aparência e o funcionamento do produto. Ou ainda pior, uma vulnerabilidade XSS em um aplicativo, por mais irrelevante que pareça, pode comprometer outro conteúdo dentro do mesmo domínio.

Esta é uma das muitas vulnerabilidades de aplicativos que o Web Security Scanner pode ajudar a identificar.

Clique em Verificar meu progresso para conferir o objetivo.

Agora que o app vulnerável foi iniciado, é hora de demonstrar ao CTO as habilidades do Web Security Scanner. Mas primeiro, você precisa configurar a API usada para a execução do WSS.

Volte para a guia do navegador do console do Cloud.

No Menu de navegação (

No campo Pesquisar APIs e serviços, digite Web Security Scanner e pressione Enter.

Selecione a API Web Security Scanner.

Clique em Ativar para ativar a API Web Security Scanner.

Clique em Verificar meu progresso para conferir o objetivo.

Nesta tarefa, você vai configurar uma verificação do app para conferir se há vulnerabilidades de segurança.

Abra o Menu de navegação (

Clique em + Nova verificação.

Na seção URLs iniciais, o campo URL inicial 1 já foi preenchido com o endereço IP estático.

Adicione o número de porta 8080 para que o URL inicial seja semelhante ao seguinte:

Se estiver presente, exclua URL inicial 2.

Revise os campos restantes na tela Criar nova verificação:

Verifique se a Autenticação ainda está definida comoNenhum e se Programar está como Nunca.

Clique em Mostrar mais para investigar as configurações restantes.

Clique em Salvar para criar a verificação.

Se a sessão expirou, execute este comando para reiniciar o app:

Na janela SSH, você vai encontrar registros gerados que são semelhantes ao exemplo abaixo. Eles são provenientes do Web Security Scanner, que testa todos os URLs possíveis em busca de vulnerabilidades potenciais:

Saída:

Você pode encontrar log statements com estes códigos de status HTTP:

Confira a documentação Códigos de erro e status HTTP para saber mais.

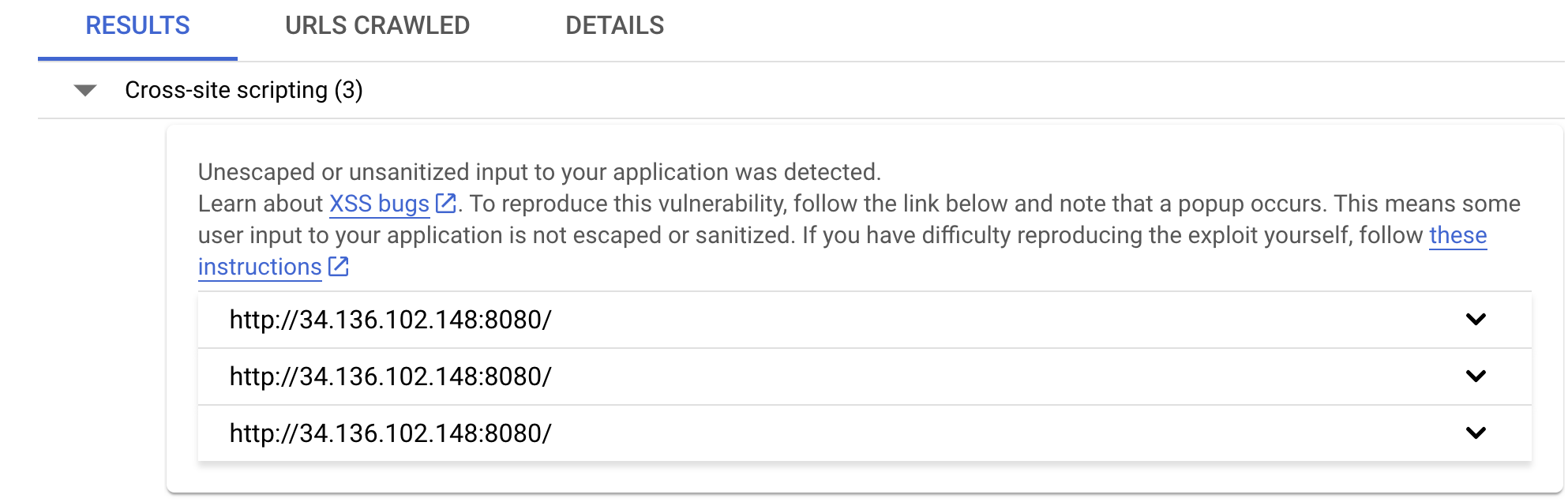

Enquanto a verificação é executada, fique à vontade para acessar as guias Resultados, URLs rastreados e Detalhes. Você também pode conferir este vídeo de apresentação ou este vídeo de verificação de vulnerabilidades para saber mais sobre o Web Security Scanner.

O Web Security Scanner conseguiu verificar todos os URLs iniciais e detectar as vulnerabilidades XSS no aplicativo do Cymbal Bank. A capacidade de automatizar a detecção dessas vulnerabilidades críticas é um grande benefício para organizações preocupadas com a segurança, como o Cymbal Bank.

Clique em Verificar meu progresso para conferir o objetivo.

Agora que você demonstrou que o Web Security Scanner pode detectar uma vulnerabilidade XSS, você precisa corrigir a vulnerabilidade e executar a verificação do app novamente.

# da primeira linha e adicione-o ao início da linha seguinte, com atenção para que o recuo do código fique correto.As linhas finais vão ficar assim:

html_escape_table é um dicionário que contém pares um para um de caracteres HTML especiais como "<" para sua representação de texto. Usamos essa tabela para escapar caracteres HTML especiais, para que nosso formulário processe e interprete os envios apenas como texto bruto. Você pode consultar a documentação O que é o escape de HTML? (em inglês) para saber mais.Agora digite CTRL+X, Y e pressione Enter para salvar as alterações.

Execute o app novamente:

Retorne à guia do navegador do console do Google Cloud (mantenha a página do Web Security Scanner aberta):

Clique em Executar na parte de cima da página.

Na janela SSH, você vai começar a receber registros relacionados aos testes que o Web Security Scanner faz em URLs de app em busca de possíveis vulnerabilidades.

Saída:

Enquanto aguarda os resultados da verificação, faça login no URL http://<EXTERNAL_IP>:8080 usando seu navegador em outra guia.

O formulário da Web é exibido novamente.

Nele, insira a mesma string que você usou antes:

Em seguida, clique no botão POST.

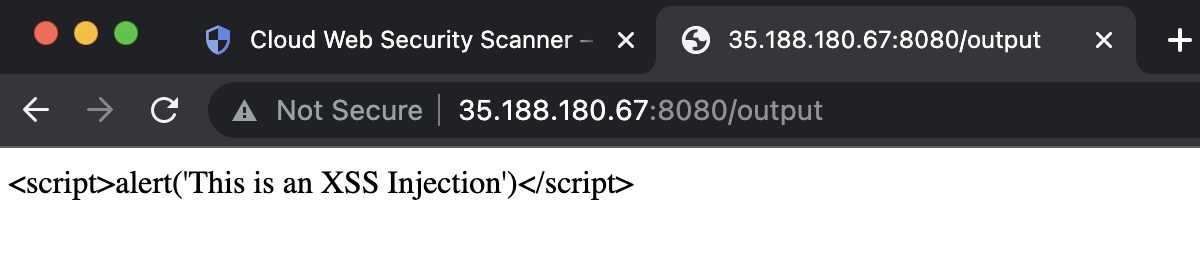

Verifique se, desta vez, você recebe a seguinte string no navegador:

Volte ao console do Google Cloud, para continuar de onde parou na página do Web Security Scanner.

Clique em Executar na parte de cima da página para verificar novamente o app.

Em seguida, você vai notar que os resultados não produzem mais vulnerabilidades XSS.

Clique em Verificar meu progresso para conferir o objetivo.

Deu tudo certo! Você demonstrou ao CTO do Cymbal Bank como identificar e corrigir vulnerabilidades XSS com a poderosa solução Web Security Scanner do Google Cloud.

Clique em Terminar o laboratório após a conclusão. O Google Cloud Ensina remove os recursos usados e limpa a conta por você.

Você vai poder avaliar sua experiência no laboratório. Basta selecionar o número de estrelas, digitar um comentário e clicar em Enviar.

O número de estrelas indica o seguinte:

Feche a caixa de diálogo se não quiser enviar feedback.

Para enviar seu feedback, fazer sugestões ou correções, use a guia Suporte.

Esses treinamentos ajudam você a aproveitar as tecnologias do Google Cloud ao máximo. Nossas aulas incluem habilidades técnicas e práticas recomendadas para ajudar você a alcançar rapidamente o nível esperado e continuar sua jornada de aprendizado. Oferecemos treinamentos que vão do nível básico ao avançado, com opções de aulas virtuais, on demand e por meio de transmissões ao vivo para que você possa encaixá-las na correria do seu dia a dia. As certificações validam sua experiência e comprovam suas habilidades com as tecnologias do Google Cloud.

Manual atualizado em 10 de fevereiro de 2025

Laboratório testado em 10 de fevereiro de 2025

Copyright 2020 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de produtos e empresas podem ser marcas registradas das respectivas empresas a que estão associados.

Este conteúdo não está disponível no momento

Você vai receber uma notificação por e-mail quando ele estiver disponível

Ótimo!

Vamos entrar em contato por e-mail se ele ficar disponível

One lab at a time

Confirm to end all existing labs and start this one