Checkpoints

Install Cloud Service Mesh

/ 50

Deploying a BookInfo application

/ 50

Como instalar o Anthos Service Mesh no Google Kubernetes Engine

- GSP654

- Visão geral

- Configuração e requisitos

- Tarefa 1: Configurar o projeto

- Tarefa 2: Configure seu cluster do GKE

- Tarefa 3: Prepare-se para instalar o Anthos Service Mesh

- Tarefa 4: Valide o Anthos Service Mesh

- Tarefa 5: Instale o Anthos Service Mesh

- Tarefa 6: Implantar o Bookinfo (aplicativo multisserviços que tem o Istio ativado)

- Tarefa 7: Usar o aplicativo Bookinfo

- Tarefa 8: Avalie o desempenho do serviço com o painel do Anthos Service Mesh

- Parabéns!

GSP654

Visão geral

O Istio é um framework de código aberto que conecta, gerencia e protege microsserviços. Ele é usado com qualquer serviço, inclusive os hospedados em um cluster do Kubernetes. Com o Istio, você cria uma rede de serviços implantados com balanceamento de carga, autenticação serviço a serviço, monitoramento e outros recursos sem qualquer mudança no código.

Por exemplo, é normal que sistemas distribuídos confiáveis queiram repetir uma solicitação após uma falha, possivelmente com uma espera exponencial. Há bibliotecas para Java, Golang e NodeJS que fazem isso. No entanto, ao aplicá-las diretamente nos apps, cada um deles precisará resolver o problema sozinho. O arquivo secundário do Istio faz isso automaticamente.

Anthos Service Mesh

O Anthos Service Mesh (ASM) foi desenvolvido com a tecnologia do Istio. Com ele, você tem uma distribuição do Istio totalmente compatível e testada no Anthos, o que permite criar e implantar uma malha de serviço com o Anthos GKE em um cluster em operação no Google Cloud ou no local.

Você pode usar os perfis de configuração incluídos, que têm definições recomendadas personalizadas para o Google Kubernetes Engine ou o Anthos GKE On-Prem.

Além disso, o Anthos Service Mesh oferece um pacote com outros atributos e ferramentas para você observar e gerenciar serviços seguros e confiáveis de maneira unificada:

- Os registros e métricas de serviço do tráfego HTTP(S) no cluster do GKE da malha são ingeridos automaticamente no Google Cloud.

- Os painéis de serviço pré-configurados mostram as informações necessárias para você entender seus serviços.

- Com a telemetria detalhada, você analisa métricas e registros, filtrando e fracionando os dados em vários atributos.

- O resumo das relações entre serviços mostra quem se conecta a cada serviço e os serviços que são interdependentes.

- Os objetivos de nível de serviço (SLOs) oferecem insights sobre a integridade dos serviços. Você pode definir facilmente SLOs e alertas para seus padrões de integridade dos serviços.

O Anthos Service Mesh é a forma mais fácil e avançada de implementar nos clusters do Anthos uma malha de serviço baseada no Istio.

Neste laboratório, você instalará o Anthos Service Mesh em um Cluster do GKE.

Neste curso, você vai:

Neste laboratório, você vai aprender a fazer o seguinte:

- Provisionar um cluster no Google Kubernetes Engine (GKE)

- Instalar e configurar o Anthos Service Mesh

- Implantar o Bookinfo (aplicativo multisserviços que tem o Istio ativado)

- Ativar o acesso externo com um gateway de entrada do Istio

- Usar o aplicativo Bookinfo

- Monitorar o desempenho do serviço com o painel do Anthos Service Mesh

Configuração e requisitos

Antes de clicar no botão Start Lab

Leia estas instruções. Os laboratórios são cronometrados e não podem ser pausados. O timer é iniciado quando você clica em Começar o laboratório e mostra por quanto tempo os recursos do Google Cloud vão ficar disponíveis.

Este laboratório prático permite que você realize as atividades em um ambiente real de nuvem, não em uma simulação ou demonstração. Você vai receber novas credenciais temporárias para fazer login e acessar o Google Cloud durante o laboratório.

Confira os requisitos para concluir o laboratório:

- Acesso a um navegador de Internet padrão (recomendamos o Chrome).

- Tempo para concluir o laboratório---não se esqueça: depois de começar, não será possível pausar o laboratório.

Como iniciar seu laboratório e fazer login no console do Google Cloud

-

Clique no botão Começar o laboratório. Se for preciso pagar, você verá um pop-up para selecionar a forma de pagamento. No painel Detalhes do laboratório à esquerda, você vai encontrar o seguinte:

- O botão Abrir console do Google Cloud

- O tempo restante

- As credenciais temporárias que você vai usar neste laboratório

- Outras informações, se forem necessárias

-

Se você estiver usando o navegador Chrome, clique em Abrir console do Google Cloud ou clique com o botão direito do mouse e selecione Abrir link em uma janela anônima.

O laboratório ativa os recursos e depois abre a página Fazer login em outra guia.

Dica: coloque as guias em janelas separadas lado a lado.

Observação: se aparecer a caixa de diálogo Escolher uma conta, clique em Usar outra conta. -

Se necessário, copie o Nome de usuário abaixo e cole na caixa de diálogo Fazer login.

{{{user_0.username | "Nome de usuário"}}} Você também encontra o Nome de usuário no painel Detalhes do laboratório.

-

Clique em Seguinte.

-

Copie a Senha abaixo e cole na caixa de diálogo de boas-vindas.

{{{user_0.password | "Senha"}}} Você também encontra a Senha no painel Detalhes do laboratório.

-

Clique em Seguinte.

Importante: você precisa usar as credenciais fornecidas no laboratório, e não as da sua conta do Google Cloud. Observação: se você usar sua própria conta do Google Cloud neste laboratório, é possível que receba cobranças adicionais. -

Acesse as próximas páginas:

- Aceite os Termos e Condições.

- Não adicione opções de recuperação nem autenticação de dois fatores (porque essa é uma conta temporária).

- Não se inscreva em testes gratuitos.

Depois de alguns instantes, o console do Google Cloud será aberto nesta guia.

Ativar o Cloud Shell

O Cloud Shell é uma máquina virtual com várias ferramentas de desenvolvimento. Ele tem um diretório principal permanente de 5 GB e é executado no Google Cloud. O Cloud Shell oferece acesso de linha de comando aos recursos do Google Cloud.

- Clique em Ativar o Cloud Shell

na parte de cima do console do Google Cloud.

Depois de se conectar, vai notar que sua conta já está autenticada, e que o projeto está configurado com seu PROJECT_ID. A saída contém uma linha que declara o projeto PROJECT_ID para esta sessão:

gcloud é a ferramenta de linha de comando do Google Cloud. Ela vem pré-instalada no Cloud Shell e aceita preenchimento com tabulação.

- (Opcional) É possível listar o nome da conta ativa usando este comando:

-

Clique em Autorizar.

-

A saída será parecida com esta:

Saída:

- (Opcional) É possível listar o ID do projeto usando este comando:

Saída:

Exemplo de saída:

gcloud, acesse o guia com informações gerais sobre a gcloud CLI no Google Cloud.

Tarefa 1: Configurar o projeto

Verifique a configuração do SDK

-

No Cloud Shell, verifique se sua conta padrão está configurada.

Confirme se o SDK Cloud está configurado para usar sua conta de usuário gerada pelo Qwiklabs.

gcloud config list Saída:

[component_manager] disable_update_check = True [compute] gce_metadata_read_timeout_sec = 5 [core] account = student-xx-xxxx@qwiklabs.net disable_usage_reporting = False project = qwiklabs-gcp-yy-#### [metrics] environment = devshell Your active configuration is: [cloudshell-#####] -

Atualize a configuração do projeto se necessário.

Se o projeto padrão do SDK não estiver definido corretamente, atualize a configuração. Substitua

[project_id]pelo nome do projeto que aparece na seção credential da página de instruções do Qwiklabs:gcloud config set project [project_id]

Configure as variáveis de ambiente

- Defina as variáveis de ambiente que serão usadas nos comandos de configuração e instalação:

- WORKLOAD_POOL ativa a identidade da carga de trabalho, que é a maneira recomendada de acessar com segurança os serviços do Google Cloud por aplicativos do GKE.

- MESH_ID define o rótulo mesh_id no cluster, que é necessário para exibir as métricas no painel do Anthos Service Mesh no console do Cloud.

Verifique se há permissões suficientes

- No Cloud Shell, verifique se sua conta de usuário tem o papel Proprietário atribuído:

Saída:

- Editor do projeto

- Administrador do Kubernetes Engine

- Administrador de IAM do projeto

- Administrador do GKE Hub

- Administrador da conta de serviço

- Administrador da chave da conta de serviço

Tarefa 2: Configure seu cluster do GKE

Crie o cluster

- Agora execute o comando a seguir no Cloud Shell para criar o cluster

centraldo Kubernetes:

Saída:

A criação do cluster levará alguns minutos.

- Quando o processo for finalizado, execute este comando para garantir que o papel

cluster-adminesteja no cluster:

- Configure o kubectl para apontar para o cluster.

Tarefa 3: Prepare-se para instalar o Anthos Service Mesh

O Google fornece a ferramenta asmcli, que permite a instalação ou upgrade do Anthos Service Mesh. Se você permitir, asmcli vai configurar o projeto e o cluster da seguinte maneira:

- Conceder as permissões necessárias do Identity and Access Management (IAM) no seu projeto do Google Cloud

- Ativar as APIs do Google necessárias no seu projeto do Cloud

- Definir um identificador no cluster para reconhecer a malha

- Criar uma conta de serviço que permita que os componentes do plano de dados, como o proxy sidecar, acessem com segurança os dados e recursos do seu projeto

- Registrar o cluster na frota caso necessário

Use asmcli para instalar o Anthos Service Mesh no seu cluster.

- Baixe a versão que instala o Anthos Service Mesh 1.20.3 no diretório de trabalho atual:

- Torne o script executável:

- Habilite a API do Service Mesh:

Tarefa 4: Valide o Anthos Service Mesh

É possível executar asmcli validate para garantir que o projeto e o cluster sejam configurados conforme necessário para instalar o Anthos Service Mesh. Com essa opção, o asmcli não faz alterações no projeto ou no

cluster e também não instala o Anthos Service Mesh.

O asmcli confere se:

- o seu ambiente tem as ferramentas necessárias;

- o cluster atende aos requisitos mínimos;

- você tem as permissões necessárias para o projeto específico;

- todas as APIs do Google necessárias estão ativadas no projeto.

- Execute o comando a seguir para validar as configurações e fazer o download do arquivo de instalação e do pacote

asmpara o diretório OUTPUT_DIR:

Com a validação, você deve ter uma saída semelhante a esta:

Tarefa 5: Instale o Anthos Service Mesh

O comando a seguir instala o Anthos Service Mesh. A sinalização "--enable_all" permite que o script ative as APIs do Google necessárias, defina as permissões do Identity and Access Management e faça as atualizações necessárias no cluster, o que inclui ativar a Identidade da carga de trabalho do GKE.

- Execute o comando a seguir para instalar o Anthos Service Mesh:

A saída será semelhante a esta:

Clique em Verificar meu progresso para conferir o objetivo.

Instale um gateway de entrada

O Anthos Service Mesh oferece a opção de implantar e gerenciar gateways como parte da malha de serviço. Um gateway descreve um balanceador de carga que opera na borda da malha e recebe conexões HTTP/TCP de entrada ou saída. Os gateways são proxies Envoy que fornecem um controle detalhado sobre o tráfego que entra e sai da malha.

- Crie um namespace para o gateway de entrada, caso ainda não tenha feito isso. Os gateways são cargas de trabalho de usuários, e recomendamos não implantá-los no namespace do plano de controle.

-

Ative a injeção automática no gateway aplicando um rótulo de revisão no namespace do gateway. O identificador de revisão é usado pelo webhook do injetor do arquivo secundário para associar os proxies injetados a uma revisão específica do plano de controle.

- Use o seguinte comando para localizar o identificador de revisão em

istiod:

kubectl get deploy -n istio-system -l app=istiod -o \ jsonpath={.items[*].metadata.labels.'istio\.io\/rev'}'{"\n"}' - Armazene este valor em uma variável de ambiente:

REVISION=$(kubectl get deploy -n istio-system -l app=istiod -o \ jsonpath={.items[*].metadata.labels.'istio\.io\/rev'}'{"\n"}') - Aplique o identificador de revisão ao namespace. No comando a seguir, REVISION é o valor do rótulo de revisão "istiod" que você anotou na etapa anterior:

kubectl label namespace $GATEWAY_NS \ istio.io/rev=$REVISION --overwrite - Ative a injeção de proxy do Istio

kubectl label namespace default istio-injection=enabled kubectl label namespace $GATEWAY_NS istio-injection=enabled - Use o seguinte comando para localizar o identificador de revisão em

-

Acesse o diretório especificado em

--output_dir:

- É possível implantar a configuração de exemplo do gateway de entrada localizada no diretório

samples/gateways/istio-ingressgateway/sem fazer alterações, mas se necessário, você pode modificá-la:

Ative a injeção do arquivo secundário

O Anthos Service Mesh usa proxies sidecar para aumentar a segurança, a confiabilidade e a observabilidade da rede. Ele abstrai essas funções do contêiner principal de um aplicativo e as implementa em um proxy comum fora do processo como um contêiner separado no mesmo pod.

-

Antes de implantar cargas de trabalho, configure uma injeção do proxy sidecar para o Anthos Service Mesh monitorar e proteger o tráfego.

-

Para ativar a injeção automática, remova o identificador "istio-injection" (se houver um) e aplique o de revisão.

-

No comando a seguir, especifique o namespace como default onde a injeção automática será ativada, e "REVISION" é o identificador de revisão que você anotou na etapa anterior:

"istio-injection" not found na saída. Isso significa que o namespace não tinha o identificador "istio-injection" anteriormente, o que é normal em novas implantações ou instalações do Anthos Service Mesh. Se esse cluster já estivesse executando cargas de trabalho, seria necessário reiniciar os pods para acionar novamente a injeção automática.

Tarefa 6: Implantar o Bookinfo (aplicativo multisserviços que tem o Istio ativado)

Nesta tarefa, você irá configurar o aplicativo de microsserviços de amostraBookinfo e analisar o app.

Visão geral do Bookinfo

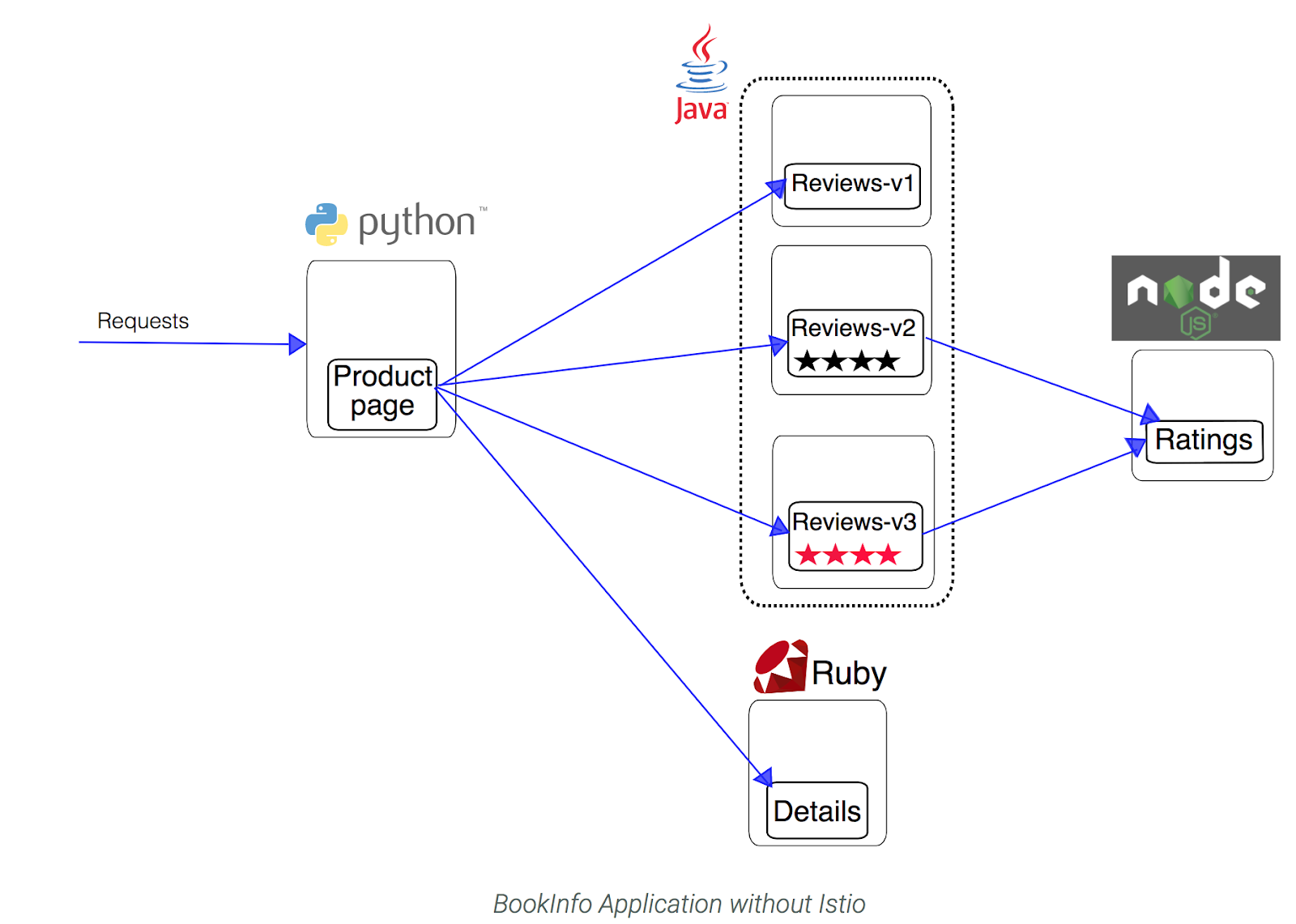

Agora que o ASM está configurado e foi verificado, implante o BookInfo, um dos aplicativos de amostra que vem com a instalação. Este aplicativo simples de simulação de uma livraria é composto por quatro microsserviços, todos gerenciados com o Istio. Cada microsserviço é escrito em uma linguagem diferente para demonstrar como é possível usar o Istio com várias linguagens sem qualquer mudança no código.

Os microsserviços são os seguintes:

- productpage: chama os microsserviços "details" e "reviews" para preencher a página

- details: contém as informações dos livros

- reviews: contém as avaliações dos livros. Também chama o microsserviço "ratings"

- ratings: contém as informações de classificação dos livros que acompanham as avaliações

Há três versões do microsserviço reviews:

- O "Reviews v1" não chama o serviço "ratings".

- O "Reviews v2" chama o serviço "ratings" e mostra cada classificação com estrelas pretas (1 a 5).

- O "Reviews v3" chama o serviço "ratings" e mostra cada classificação com estrelas vermelhas (1 a 5).

A arquitetura completa do aplicativo é semelhante a esta:

O código-fonte e todos os arquivos usados nesse exemplo estão no diretório samples/bookinfo do Istio.

Implante o Bookinfo

-

Veja o

.yamlque descreve o aplicativo Bookinfo:istio_dir=$(ls -d istio-* | tail -n 1) cd $istio_dir cat samples/bookinfo/platform/kube/bookinfo.yaml Procure

containerspara saber se cada implantação tem um contêiner por versão de serviço no aplicativo Bookinfo. -

No Cloud Shell, use o seguinte comando para

injetaro arquivo secundário do proxy junto com cada pod de aplicativo implantado:kubectl apply -f samples/bookinfo/platform/kube/bookinfo.yaml Observação: O Istio usa uma versão estendida do proxy Envoy de código aberto e alto desempenho desenvolvido em C++ para mediar todo o tráfego de entrada e saída da malha de serviço.

O Istio usa os diversos recursos incorporados do Envoy, como descoberta de serviços dinâmica, balanceamento de carga, encerramento de TLS, proxy HTTP/2 e gRPC, disjuntores, verificações de integridade, lançamento gradual, divisão de tráfego com base em porcentagem, injeção de falha e métricas aprimoradas.Saída:

service/details created serviceaccount/bookinfo-details created deployment.apps/details-v1 created service/ratings created serviceaccount/bookinfo-ratings created deployment.apps/ratings-v1 created service/reviews created serviceaccount/bookinfo-reviews created deployment.apps/reviews-v1 created deployment.apps/reviews-v2 created deployment.apps/reviews-v3 created service/productpage created serviceaccount/bookinfo-productpage created deployment.apps/productpage-v1 created

Clique em Verificar meu progresso para conferir o objetivo.

Ativar o acesso externo com um gateway de entrada do Istio

Agora que os serviços do Bookinfo estão configurados e ativados, você precisa tornar o aplicativo acessível de fora do cluster do Kubernetes, por exemplo, de um navegador. Use um gateway do Istio para isso.

-

Veja o

.yaml, que descreve a configuração do gateway de entrada do aplicativo:cat samples/bookinfo/networking/bookinfo-gateway.yaml Procure os recursos de malha

GatewayeVirtualServiceque foram implantados. Ogatewayexpõe os serviços aos usuários fora da malha de serviço e permite que recursos do Istio, como monitoramento e regras de rota, sejam aplicados ao tráfego que entra no cluster. -

Configure o gateway de entrada do aplicativo, que expõe um IP externo a ser usado depois:

kubectl apply -f samples/bookinfo/networking/bookinfo-gateway.yaml Saída:

gateway.networking.istio.io/bookinfo-gateway created virtualservice.networking.istio.io/bookinfo created

Verifique as implantações do Bookinfo

-

Confirme se o aplicativo foi implantado e verifique os serviços, os pods e o gateway de entrada:

kubectl get services Saída:

NAME TYPE ... details ClusterIP ... kubernetes ClusterIP ... productpage ClusterIP ... ratings ClusterIP ... reviews ClusterIP ... -

Confira os pods do aplicativo em execução:

kubectl get pods Saída:

NAME READY STATUS RESTARTS AGE details-v1-79f774bdb9-6l54w 2/2 Running 0 101s productpage-v1-6b746f74dc-4xccm 2/2 Running 0 100s ratings-v1-b6994bb9-7g4z2 2/2 Running 0 100s reviews-v1-545db77b95-hkh9p 2/2 Running 0 100s reviews-v2-7bf8c9648f-cmsxj 2/2 Running 0 100s reviews-v3-84779c7bbc-8b8qp 2/2 Running 0 100s Talvez seja necessário executar novamente esse comando até que todos os seis pods estejam com o status Running.

-

Confirme se o aplicativo Bookinfo está em execução enviando uma solicitação

curlpara ele de algum pod no cluster, por exemplo, deratings:kubectl exec -it $(kubectl get pod -l app=ratings \ -o jsonpath='{.items[0].metadata.name}') \ -c ratings -- curl productpage:9080/productpage | grep -o "<title>.*</title>" Saída:

App Bookstore simples -

Confirme se o gateway de entrada foi criado:

kubectl get gateway Saída:

NAME AGE bookinfo-gateway 20m -

Descubra o endereço IP externo do gateway de entrada:

kubectl get svc istio-ingressgateway -n istio-system Saída:

NAME TYPE ... EXTERNAL-IP ... istio-ingressgateway LoadBalancer ... 34.72.220.30 ... Nesse exemplo, o IP externo do gateway de entrada é

34.72.220.30. -

Agora execute o comando a seguir, substituindo

[EXTERNAL-IP]pelo IP externo gerado pelo comando anterior:export GATEWAY_URL=[EXTERNAL-IP] -

Para verificar se o app Bookinfo está em execução, envie uma solicitação

curlde fora do cluster:curl -I http://${GATEWAY_URL}/productpage Saída:

HTTP/1.1 200 OK content-type: text/html; charset=utf-8 content-length: 4183 server: istio-envoy ...

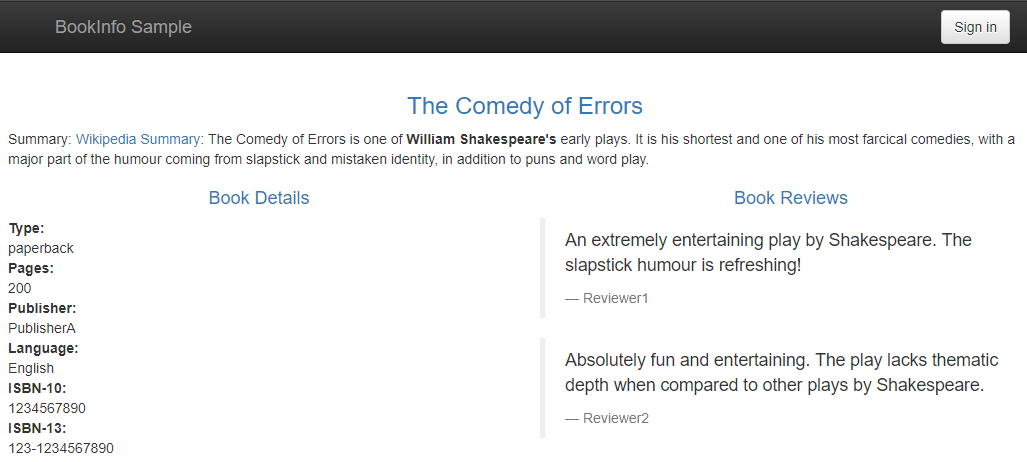

Tarefa 7: Usar o aplicativo Bookinfo

Abra o aplicativo no seu navegador da Web

-

No navegador, acesse

http://[$GATEWAY_URL]/productpagepara ver a página da Web do Bookinfo. Não se esqueça de substituir[$GATEWAY_URL]pelo seu endereço IP externo de trabalho. -

Atualize a página várias vezes.

Você verá três versões das avaliações porque ainda não usamos o Istio para controlar o roteamento de versão.

Três serviços de avaliação de livros são chamados no estilo round-robin:

- Sem estrelas

- Estrelas pretas

- Estrelas vermelhas

A alternância entre os três é o comportamento normal de roteamento/balanceamento do Kubernetes.

Gere uma carga de segundo plano estável

Com o utilitário siege, simule o tráfego para o Bookinfo.

-

No Cloud Shell, instale o siege:

O siege é um utilitário que gera cargas nos sites.

sudo apt install siege -

Com o siege, crie tráfego para seus serviços:

siege http://${GATEWAY_URL}/productpage

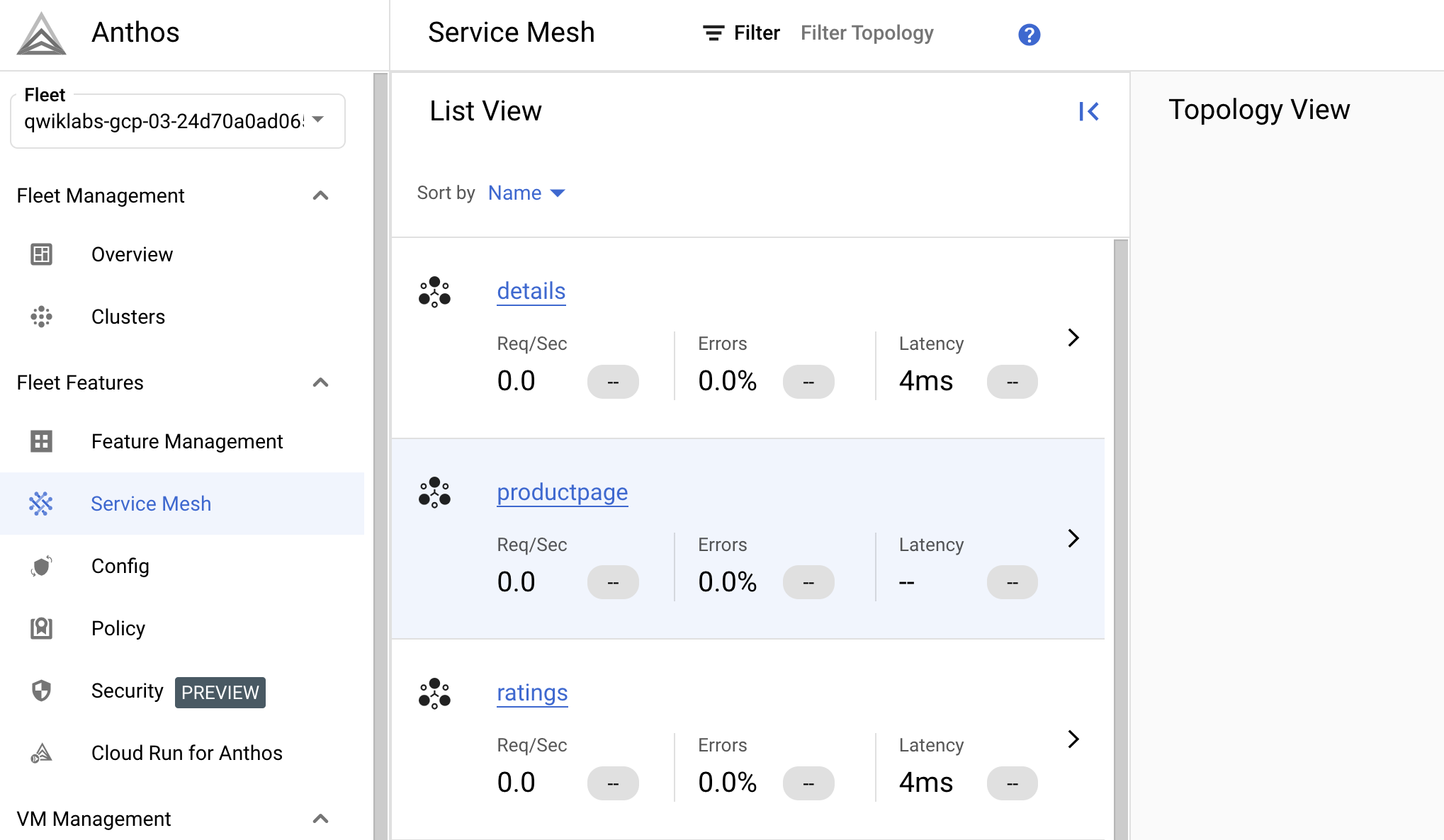

Tarefa 8: Avalie o desempenho do serviço com o painel do Anthos Service Mesh

Colete dados na visualização em tabela "Serviços".

- No console, acesse Menu de navegação > Anthos > Malha de serviço.

Se solicitado, clique em Ativar para ativar a API Anthos.

-

Na metade inferior da tela, a seção Serviço vai aparecer.

Quantos serviços estão na lista?

-

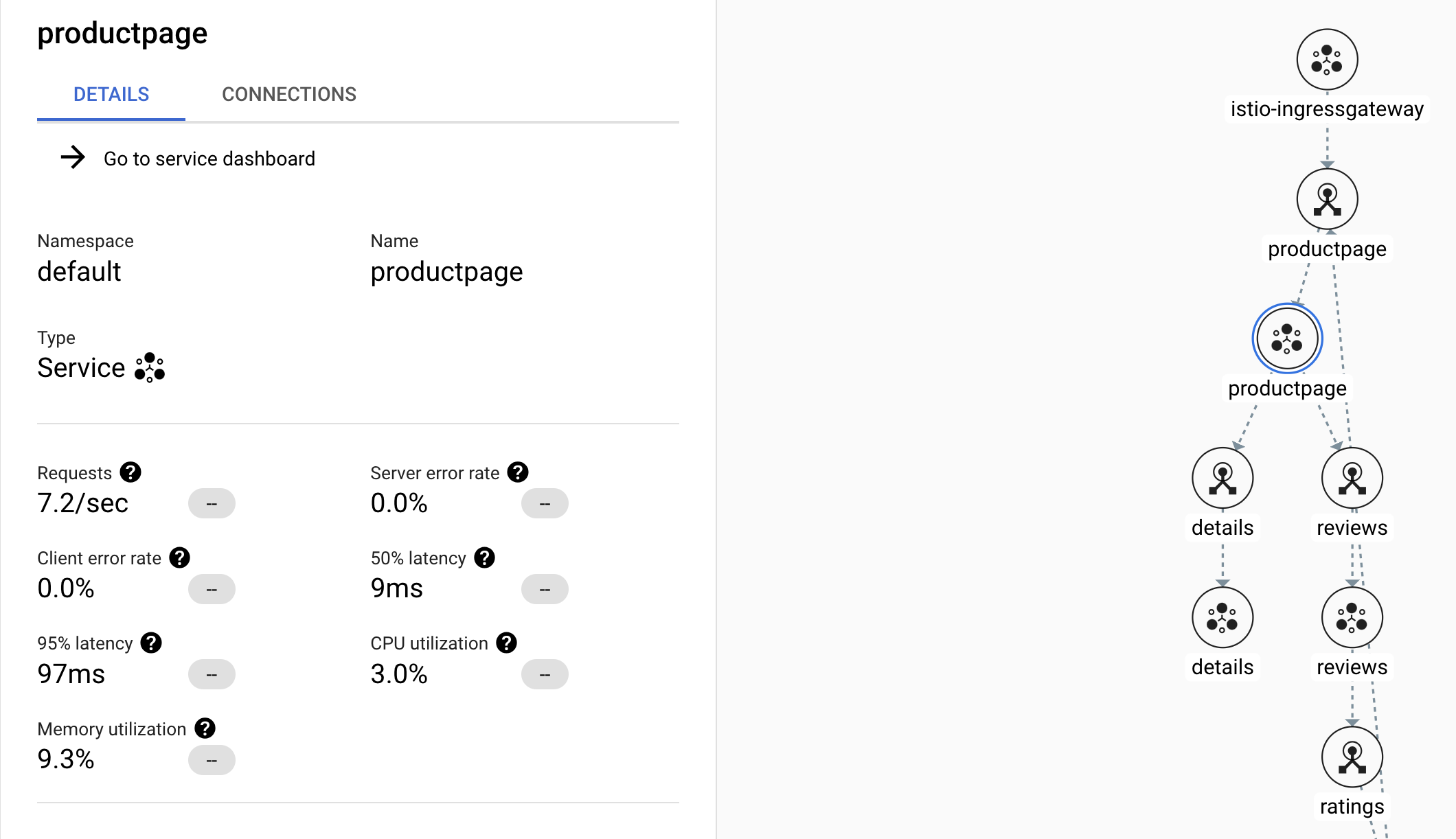

Clique no serviço productpage para ver mais detalhes.

Observe o resumo na parte de cima com detalhes das solicitações/segundo, taxas de erros, latências e uso de recursos.

Se a informação Solicitações > 0 não aparecer, saia e entre novamente no serviço "productpage" após alguns minutos.

-

No lado esquerdo da janela, clique na opção Métricas. Acesse os diferentes gráficos e suas opções de detalhamento.

- Qual é a taxa de solicitação atual e como ela mudou ao longo do tempo?

- Qual é taxa de erros atual e como ela mudou ao longo do tempo?

- Quais latências aparecem no gráfico?

- Qual é o tamanho médio das solicitações?

- Qual é o tamanho médio das respostas?

- Qual é o uso de CPU agregado?

-

Clique na opção Serviços conectados à esquerda.

Ela lista outros serviços que fazem as solicitações de entrada do "productpage" e os serviços que recebem as solicitações de saída dele.

- Quais serviços fazem chamadas para o productpage?

- O productpage chama quais serviços?

- O mTLS é aplicado nas chamadas entre serviços?

Observação: o serviço ratings normalmente não envia solicitações ao serviço "productpage". Como você usou o serviço "ratings" para emitir uma solicitação de teste neste laboratório, ele aparece aqui. -

Retorne ao painel clicando no logotipo do Anthos Service Mesh no canto de cima esquerdo.

Agora analise ou detalhe os outros serviços.

Na seção de cima do painel, há informações sobre alertas e objetivos de nível de serviço (SLOs).

Os SLOs são as metas dos indicadores de nível de serviço (SLIs). Eles representam sua definição de nível de desempenho de um serviço. Um exemplo de SLO é quando 99,9% das solicitações por hora retornam 200 como resposta. Você pode definir uma política de alertas para chamar os funcionários de plantão quando o serviço não estiver atendendo aos SLOs.

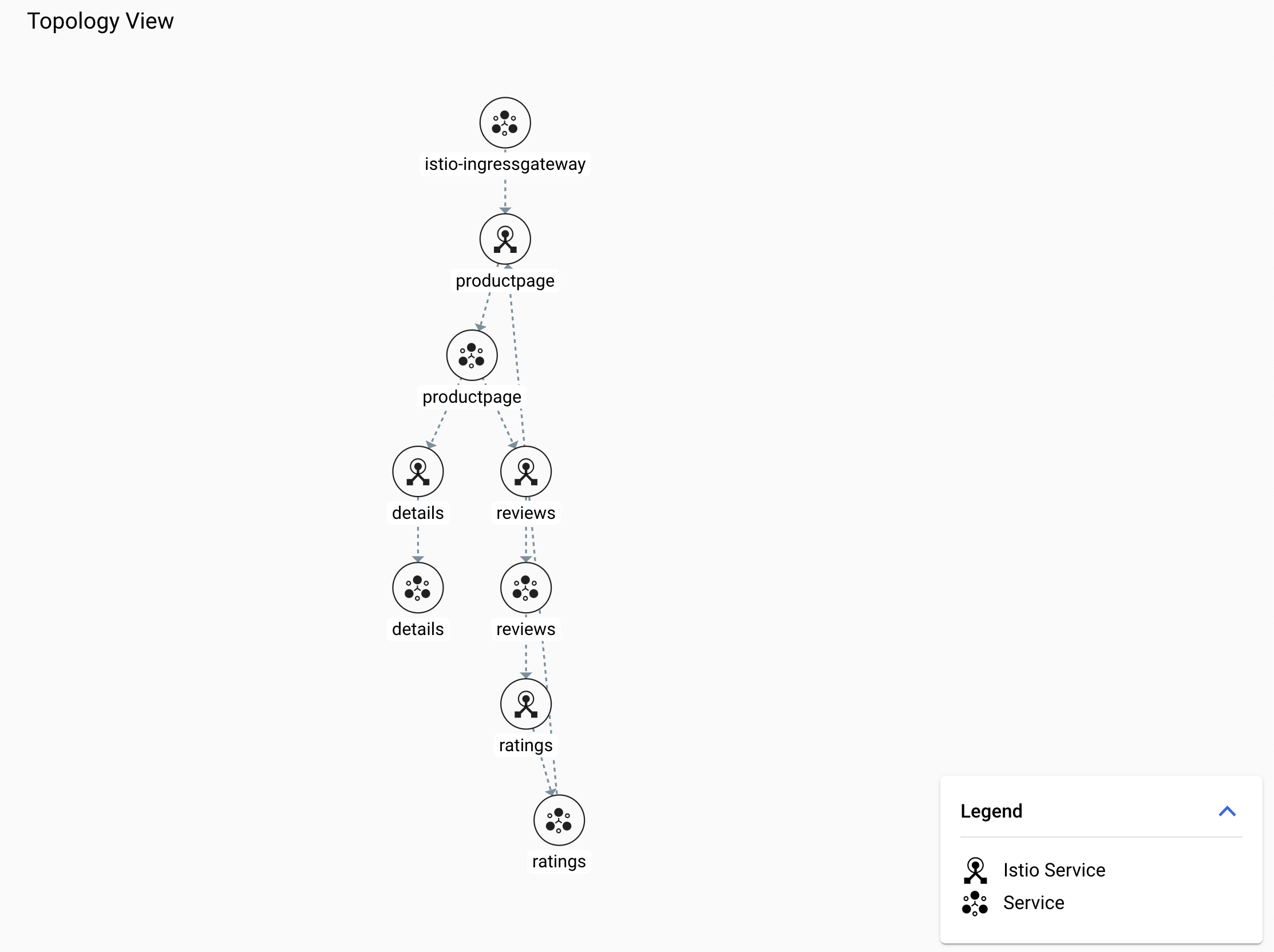

Procure outros laboratórios para definir e testar SLOs.Use a visualização de topologia para ver detalhes da malha

-

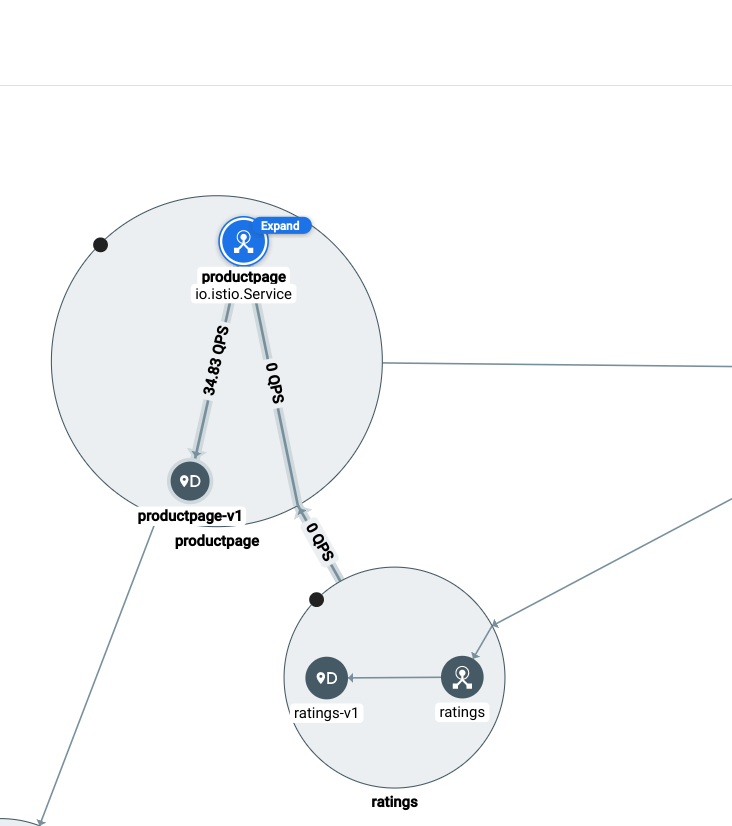

No painel do Anthos Service Mesh, confira a topologia à direita da janela.

É possível que o gráfico de topologia leve alguns minutos para aparecer.

-

Reorganize os nós no gráfico até as relações entre os serviços e as cargas de trabalho estejam claras.

Lembre-se de que as solicitações externas começam no "productpage". Você pode rolar de volta e analisar o diagrama de arquitetura do Bookinfo na seção Visão geral do Bookinfo.

O desenho será parecido com este:

Observação: pode ser necessário clicar em Abrir para acessar todos os nós. -

Clique no nó do serviço productpage.

Você verá um card de detalhes do serviço como este:

- Quantas solicitações por segundo o serviço está recebendo?

- Quais são as latências mediana e de 99%?

-

Passe o cursor sobre cada nó de serviço o observe as estatísticas de borda.

- Quantas solicitações/segundo o serviço productpage está recebendo e de onde?

- Quantas solicitações por segundo o serviço está encaminhando para a carga de trabalho de productpage-v1?

Você verá detalhes do tráfego semelhantes a estes:

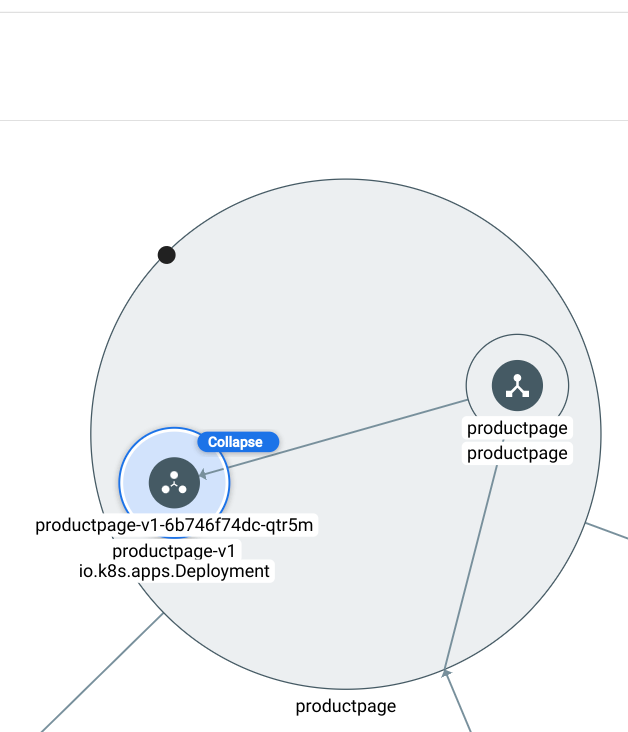

-

Detalhe uma das cargas de trabalho até chegar na implantação, no conjunto de réplicas e nos pods.

O código será semelhante a este:

Parabéns!

Neste laboratório, você implantou um cluster do GKE, o Anthos Service Mesh e um aplicativo com o Istio ativado. Você também usou o painel do Anthos Service Mesh para entender melhor o desempenho do serviço e a topologia do seu aplicativo.

Próximas etapas / Saiba mais

- Perfis de configuração de instalação do Istio

- Aplicativo Bookinfo

- Documentos do Monitoring do Kubernetes Engine

Treinamento e certificação do Google Cloud

Esses treinamentos ajudam você a aproveitar as tecnologias do Google Cloud ao máximo. Nossas aulas incluem habilidades técnicas e práticas recomendadas para ajudar você a alcançar rapidamente o nível esperado e continuar sua jornada de aprendizado. Oferecemos treinamentos que vão do nível básico ao avançado, com opções de aulas virtuais, sob demanda e por meio de transmissões ao vivo para que você possa encaixá-las na correria do seu dia a dia. As certificações validam sua experiência e comprovam suas habilidades com as tecnologias do Google Cloud.

Manual atualizado em 22 de janeiro de 2024

Laboratório testado em 22 de janeiro de 2024

Copyright 2024 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de produtos e empresas podem ser marcas registradas das respectivas empresas a que estão associados.