检查点

Enable Gemini

/ 35

Create a GKE cluster and deploy a web app

/ 35

Remediate a security misconfiguration

/ 30

運用 Gemini 做出安全性決策

總覽

Gemini 版 Google Cloud 是全天候運作的 AI 協作工具,無論使用者的技能程度為何,都能在需要時獲得協助。在本研究室中,您將瞭解如何使用 Security Command Center 的 Gemini 功能,找出及修正 Google Cloud 環境中的安全性設定錯誤。

目標

在本研究室中,您將瞭解如何執行下列工作:

- 在 Google Cloud 專案中啟用 Gemini

- 將範例工作負載部署至 Google Cloud 環境

- 利用 Gemini 找出安全性設定錯誤

- 利用 Gemini 修正安全性設定錯誤

情境

在您監控基礎架構,尋找改進安全防護機制的方法時,Gemini 可協助找出基礎架構或設定相關變更,避免日後發生問題。

在本範例中,您是電子商務公司的資安工程師,該公司會定期部署代管的 Kubernetes 叢集。您需要設法檢查出錯誤設定,同時希望快速取得操作說明,修正雲端環境問題。

設定和需求

在每個研究室中,您都能在固定時間內免付費建立新的 Google Cloud 專案,並使用一組資源。

-

請透過無痕式視窗登入 Qwiklabs。

-

請記下研究室的存取時間 (例如

1:15:00),並確保自己能在時間限制內完成作業。

研究室不提供暫停功能。如有需要,您可以重新開始,但原先的進度恕無法保留。 -

準備就緒後,請按一下「Start lab」。

-

請記下研究室憑證 (使用者名稱和密碼),這組資訊將用於登入 Google Cloud 控制台。

-

按一下「Open Google Console」。

-

按一下「Use another account」,然後複製這個研究室的憑證,並貼入提示訊息。

如果使用其他憑證,系統會顯示錯誤或向您收取費用。 -

接受條款,然後略過資源復原頁面。

工作 1:啟用 Gemini

您將先在 Google Cloud 專案啟用 Gemini,並設定 Google Cloud Qwiklabs 使用者帳戶所需的權限。

-

在 Google Cloud 控制台工具列右上角,點選 Cloud Shell 圖示

。

-

執行下列指令,設定專案 ID 和區域環境變數:

- 執行下列指令,將已登入的 Google 使用者帳戶儲存在環境變數:

-

如果出現提示訊息,請按一下「授權」。

-

為 Gemini 啟用 Cloud AI Companion API:

- 為您的 Google Cloud Qwiklabs 使用者帳戶授予必要的 IAM 角色,以便使用 Gemini:

新增角色後,使用者即可透過 Gemini 取得協助。

點選「Check my progress」,確認工作已完成。

工作 2:建立 GKE 叢集並部署網頁應用程式

您將建立 Google Kubernetes Engine (GKE) 叢集,執行多項微服務。

- 執行下列指令,建立名為

test的 GKE 叢集:

這項程序應該需要幾分鐘的時間。程序完成後,您應看到類似如下的結果:

- 複製含有網頁應用程式程式碼的存放區:

- 使用 kubectl 將一組微服務部署至 GKE 叢集:

- 等待幾分鐘,接著執行下列指令,取得公開 IP 位址,以便在瀏覽器中存取網頁應用程式:

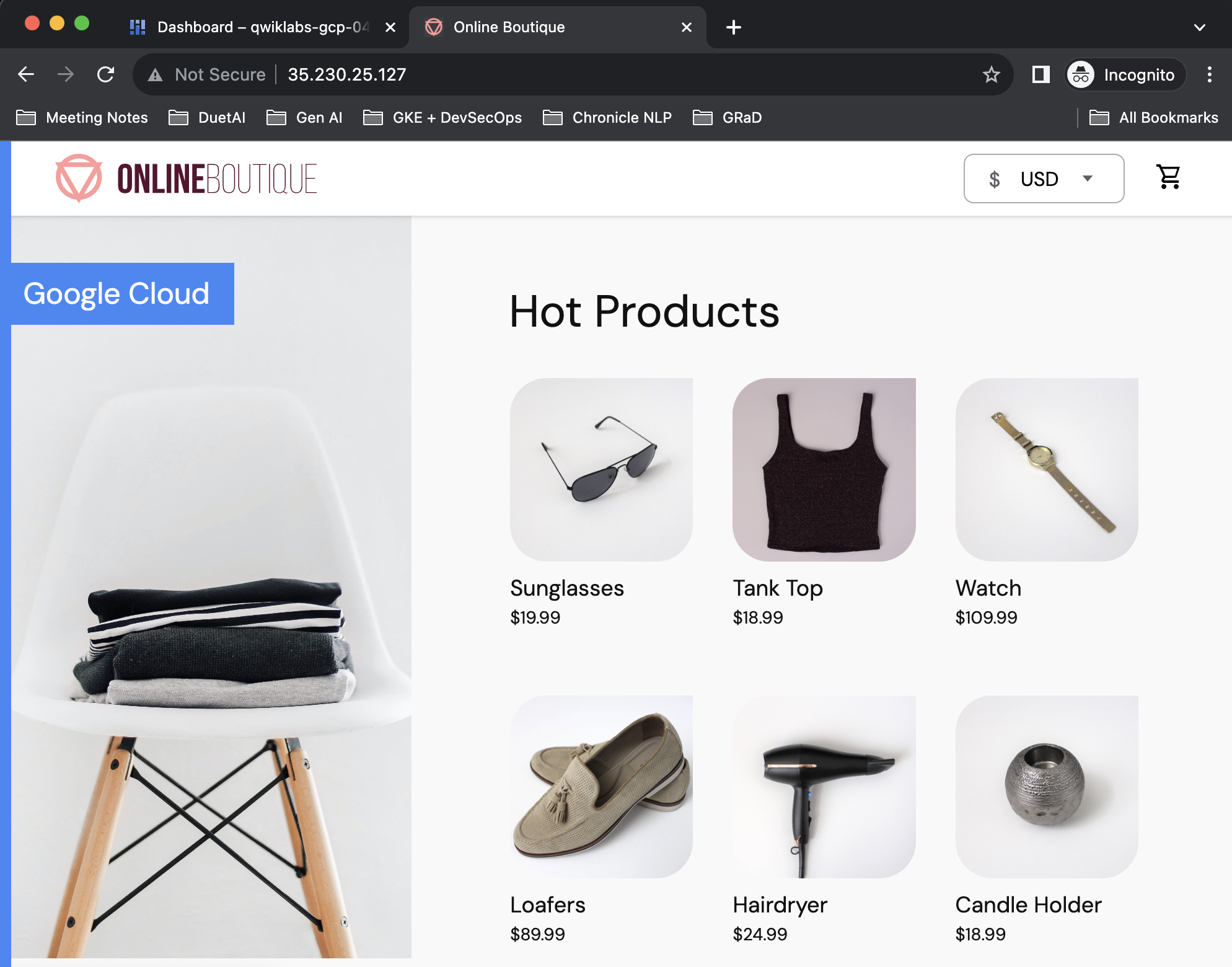

- 從上述指令的輸出結果中複製 IP 位址,然後貼上至新的瀏覽器分頁。

網頁應用程式看起來應類似如下:

點選「Check my progress」,確認工作已完成。

工作 3:利用 Gemini 找出安全性設定錯誤

您現在已有用來執行電子商務應用程式的 GKE 叢集,接下來要使用 Gemini,找出安全防護機制的可改進之處。

-

透過 Google Cloud 控制台返回您的分頁。

-

重新整理 Google Cloud 控制台頁面。

-

將 Cloud Shell 窗格縮到最小。

-

在 Google Cloud 控制台工具列右上角,點選 Gemini 圖示

。

-

按一下「Start Chatting」。

-

輸入下列提示:

Gemini 的回覆應類似如下:

- Security Command Center can help you identify and prioritize security risks across your Google Cloud environment, including GKE clusters.

- Cloud Asset Inventory can help you track and manage your Google Cloud resources, including GKE clusters.

- Cloud Logging can help you collect and analyze logs from your GKE clusters.

- Cloud Monitoring can help you monitor the performance and health of your GKE clusters.

在這個情境中,您決定要透過 Security Command Center 來處理。

- 開啟導覽選單,依序選取「安全性」>「風險總覽」。

您看到多張關於安全漏洞的圖表,想讓 Gemini 快速說明在 Security Command Center 中歸類為安全漏洞的情形。

- 輸入下列提示:

Gemini 的回覆應類似如下:

Source: https://cloud.google.com/security-command-center/docs/finding-classes

-

點選說明文件連結,即可進一步分辨各個發現項目類別。

-

閱讀完畢後,請關閉分頁,返回 Google Cloud 控制台。

-

按一下 Google Cloud 控制台側欄的「發現項目」。

-

如要查看 GKE 叢集的發現項目,請找到「快速篩選器」部分,然後選取「資源類型」下方的「Google container cluster」。

您應會看到一些嚴重性為「中」的發現項目。

- 按一下「叢集 Secret 加密功能已停用」發現項目。

這個發現項目面板的頂端,應會顯示標題為「AI 生成的摘要」的部分,這份摘要是由 Gemini 提供,類似如下:

MEDIUM severity finding of type CLUSTER_SECRETS_ENCRYPTION_DISABLED in the google.container.Cluster named test...

This finding indicates that the cluster does not have application-layer secrets encryption enabled. This means that sensitive data, such as user-defined secrets and secrets required for the operation of the cluster, such as service account keys, are stored in etcd in plain text. This is a security risk, as an attacker who gains access to etcd could read these secrets.

To fix this finding, you need to enable application-layer secrets encryption for the cluster. You can do this by going to the Google Kubernetes Engine (GKE) console and clicking on the Security tab. Under Application-layer secrets encryption, click on Edit Application-layer Secrets Encryption. Select the Enable Application-layer Secrets Encryption checkbox and choose a database encryption key. Click Save Changes...

Gemini 的這份摘要進一步擴充了發現項目的簡短說明,更詳細地描述以明文儲存 Secret 的問題,並提供一種修正此發現項目的方法和操作說明。

-

退出這個資訊面板。

-

接著點選「權限過高的帳戶」,並查看 Gemini 提供的摘要,類似如下:

MEDIUM severity finding of type OVER_PRIVILEGED_ACCOUNT in the google.container.Cluster named test...

The finding is caused by the fact that the GKE node uses the Compute Engine default service account, which has broad access by default and may be over privileged for running your Kubernetes Engine cluster.

This finding poses a risk because the Compute Engine default service account has access to all of the resources in the project, including the GKE cluster. If an attacker were to gain access to the service account, they would be able to access all of the resources in the project...

這份摘要提供了特定 Google 說明文件,指出修正此發現項目的方法,也就是為 GKE 叢集建立最低權限的服務帳戶。

-

退出這個資訊面板。

-

按一下「Master authorized networks disabled」發現項目。面板應會顯示 Gemini 的回覆,類似如下:

MEDIUM severity finding of type MASTER_AUTHORIZED_NETWORKS_DISABLED in the google.container.Cluster named test...

Control plane authorized networks improve security for your container cluster by blocking specified IP addresses from accessing your cluster's control plane.

To fix this finding, go to the Kubernetes cluster and click Edit. The edit button might be disabled if the cluster configuration recently changed. If you aren't able to edit the cluster settings, wait a few minutes and try again. On the Control plane authorized networks drop-down list, select Enabled. Click Add authorized network. Specify the authorized networks you want to use. Click Save....

- 退出這個資訊面板。

您已瞭解一些錯誤的環境安全性設定,接下來要按照 Gemini 的建議修正錯誤。

工作 4:修正安全性設定錯誤

您已瞭解可從多方面著手提升 GKE 叢集安全性,接下來就能在 Security Command Center,按照 Gemini 摘要中的操作說明,修正「Master authorized networks disabled」發現項目。

-

開啟導覽選單,依序選取「Kubernetes Engine」>「叢集」。

-

按一下稍早建立的叢集名稱,即「test」。

-

向下捲動至「網路」部分。

-

點選「控制層授權網路」旁的鉛筆圖示。

-

勾選「啟用控制層授權網路」旁的方塊。

-

勾選「Allow access through Google Cloud public IP addresses」旁的方塊。

-

按一下「儲存變更」。

-

按一下側欄的「叢集」。

系統會開始更新叢集,且「狀態」部分會顯示不停轉動的轉輪圖示。

-

在控制層網路政策的更新期間,請從 Google Cloud 控制台工具列開啟 Gemini。

-

輸入下列提示:

Gemini 的回覆應類似如下:

To add an authorized network, go to the Google Kubernetes Engine page in the Google Cloud console. Click the name of the cluster you want to modify. Under Networking, in the Control plane authorized networks field, click edit Edit control plane authorized networks...

更新版控制層政策套用後,可能需要幾分鐘才能生效。

- 在叢集旁的「狀態」欄看到綠色勾號,就表示已順利更新叢集設定。

點選「Check my progress」,確認工作已完成。

關閉研究室

如果您已完成研究室,請按一下「End Lab」(關閉研究室)。Qwiklabs 會移除您已用的資源,並清除使用帳戶。

您可以為研究室的使用體驗評分。請選取合適的星級評等並提供意見,然後按一下「Submit」(提交)。

星級評等代表您的滿意程度:

- 1 星 = 非常不滿意

- 2 星 = 不滿意

- 3 星 = 普通

- 4 星 = 滿意

- 5 星 = 非常滿意

如果不想提供意見回饋,您可以直接關閉對話方塊。

如有任何想法、建議或指教,請透過「Support」(支援) 分頁提交。

Copyright 2024 Google LLC 保留所有權利。Google 和 Google 標誌是 Google LLC 的商標,其他公司和產品名稱則有可能是其關聯公司的商標。