Prüfpunkte

Enable Gemini

/ 35

Create a GKE cluster and deploy a web app

/ 35

Remediate a security misconfiguration

/ 30

Mit Gemini die richtigen Sicherheitsentscheidungen treffen

Übersicht

Gemini für Google Cloud ist ein rund um die Uhr verfügbares KI-Tool, über das Menschen mit den unterschiedlichsten Kenntnissen immer die passende Unterstützung erhalten. In diesem Lab erfahren Sie, wie Sie mit den Gemini-Features von Security Command Center sicherheitsrelevante Fehlkonfigurationen in Ihrer Google Cloud-Umgebung erkennen und beheben.

Lernziele

Aufgaben in diesem Lab:

- Gemini in einem Google Cloud-Projekt aktivieren

- Beispielarbeitslasten in einer Umgebung in Google Cloud bereitstellen

- Mit Gemini sicherheitsrelevante Fehlkonfigurationen erkennen

- Mit Gemini sicherheitsrelevante Fehlkonfigurationen beheben

Szenario

Gemini ist der richtige Helfer, wenn Sie Ihre Infrastruktur auf mögliche Optimierungen Ihres Sicherheitsstatus prüfen möchten. Das Tool ermittelt, wie Sie Ihre Infrastruktur oder Konfiguration ändern können, um zukünftige Probleme zu verhindern.

Gehen Sie in diesem Beispiel davon aus, dass Sie als Security Engineer bei einem E-Commerce-Unternehmen arbeiten, bei dem regelmäßig verwaltete Kubernetes-Cluster bereitgestellt werden. Sie möchten prüfen, ob es Fehlkonfigurationen gibt, und eine kurze und prägnante Anleitung dazu erhalten, wie Sie diese Probleme in Ihrer Cloud-Umgebung beheben können.

Einrichtung und Anforderungen

Für jedes Lab werden Ihnen ein neues Google Cloud-Projekt und die entsprechenden Ressourcen für eine bestimmte Zeit kostenlos zur Verfügung gestellt.

-

Melden Sie sich über ein Inkognitofenster in Qwiklabs an.

-

Beachten Sie die Zugriffszeit (z. B.

1:15:00). Das Lab muss in dieser Zeit abgeschlossen werden.

Es gibt keine Pausenfunktion. Sie können bei Bedarf neu starten, müssen dann aber von vorn beginnen. -

Wenn Sie bereit sind, klicken Sie auf Lab starten.

-

Notieren Sie sich Ihre Anmeldedaten (Nutzername und Passwort). Mit diesen Daten melden Sie sich in der Google Cloud Console an.

-

Klicken Sie auf Google Console öffnen.

-

Klicken Sie auf Anderes Konto verwenden. Kopieren Sie den Nutzernamen und das Passwort für dieses Lab und fügen Sie beides in die entsprechenden Felder ein.

Wenn Sie andere Anmeldedaten verwenden, tritt ein Fehler auf oder es fallen Kosten an. -

Akzeptieren Sie die Nutzungsbedingungen und überspringen Sie die Seite zur Wiederherstellung der Ressourcen.

Aufgabe 1: Gemini aktivieren

Zuerst aktivieren Sie Gemini in Ihrem Google Cloud-Projekt und konfigurieren die erforderlichen Berechtigungen für Ihr Qwiklabs-Nutzerkonto in Google Cloud.

-

Klicken Sie in der Google Cloud Console oben rechts in der Symbolleiste auf das Cloud Shell-Symbol (

).

-

Führen Sie die folgenden Befehle aus, um die Umgebungsvariablen für die Projekt-ID und Region festzulegen:

- Führen Sie den folgenden Befehl aus, um das angemeldete Google-Nutzerkonto in einer Umgebungsvariable zu speichern:

-

Klicken Sie auf Autorisieren, wenn Sie dazu aufgefordert werden.

-

Aktivieren Sie die Cloud AI Companion API für Gemini:

- Gewähren Sie dem Google Cloud Qwiklabs-Nutzerkonto die nötigen IAM-Rollen, damit Gemini verwendet werden kann:

Nach dem Hinzufügen dieser Rollen können Sie Gemini verwenden.

Klicken Sie auf Fortschritt prüfen.

Aufgabe 2: GKE-Cluster erstellen und Webanwendung bereitstellen

Sie erstellen jetzt ein GKE-Cluster (Google Kubernetes Engine), das Mikrodienste ausführt.

- Führen Sie den folgenden Befehl aus, um ein GKE-Cluster mit dem Namen

testzu erstellen:

Dies sollte einige Minuten dauern. Sobald der Vorgang abgeschlossen ist, sollte ein Ergebnis angezeigt werden, das in etwa so aussieht:

- Klonen Sie jetzt ein Repository, das Code für eine Webanwendung enthält:

- Stellen Sie mit kubectl Mikrodienste für das GKE-Cluster bereit:

- Führen Sie nach einigen Minuten den folgenden Befehl aus, um die öffentliche IP-Adresse für den Browserzugriff auf Ihre Webanwendung abzurufen:

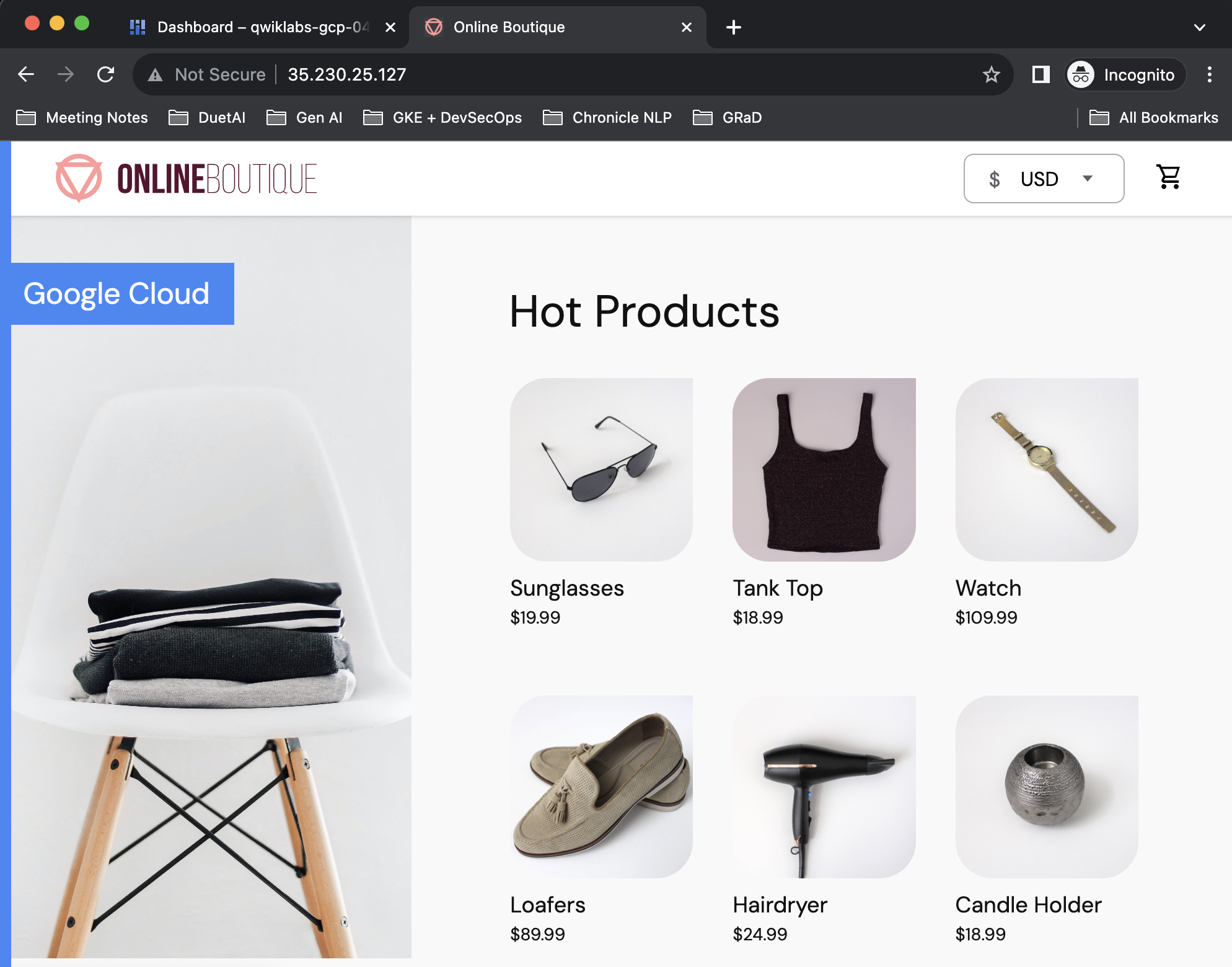

- Kopieren Sie die IP-Adresse aus der Ausgabe des Befehls oben und fügen Sie sie in einen neuen Browsertab ein.

Es sollte eine Webanwendung geöffnet werden, die in etwa so aussieht:

Klicken Sie auf Fortschritt prüfen.

Aufgabe 3: Mit Gemini sicherheitsrelevante Fehlkonfigurationen erkennen

Sie haben nun ein bestehendes GKE-Cluster, das eine E-Commerce-App ausführt. Als Nächstes können Sie Bereiche ermitteln, in denen Sie mit Gemini Ihren Sicherheitsstatus optimieren können.

-

Öffnen Sie wieder Ihren Tab mit der Google Cloud Console.

-

Aktualisieren Sie die Seite der Google Cloud Console.

-

Minimieren Sie den Cloud Shell-Bereich.

-

Klicken Sie in der Google Cloud Console oben rechts in der Symbolleiste auf das Gemini-Symbol (

).

-

Klicken Sie auf Start Chatting.

-

Geben Sie den folgenden Prompt ein:

Gemini sollte eine Antwort ausgeben, die in etwa so aussieht:

- Mit dem Security Command Center lassen sich Sicherheitsrisiken in der gesamten Google Cloud-Umgebung ermitteln und priorisieren, u. a. auch in GKE-Clustern.

- Über das Cloud Asset Inventory können Sie Ihre Google Cloud-Ressourcen erfassen und verwalten, u. a. auch GKE-Cluster.

- Cloud Logging ist die richtige Wahl, wenn Sie Protokolle aus Ihren GKE-Clustern sammeln und analysieren möchten.

- Cloud Monitoring hilft Ihnen beim Monitoring der Leistung und Integrität Ihrer GKE-Cluster.

In diesem Szenario entscheiden Sie sich für Security Command Center.

- Öffnen Sie das Navigationsmenü und wählen Sie Sicherheit > Risikoübersicht aus.

Da es mehrere Visualisierungen gibt, in denen es um Sicherheitslücken geht, sollten Sie Gemini um einen schnellen Überblick darüber bitten, was in Security Command Center als Sicherheitslücke klassifiziert wird.

- Geben Sie den folgenden Prompt ein:

Die Antwort von Gemini sollte in etwa so lauten:

Source: https://cloud.google.com/security-command-center/docs/finding-classes

-

Klicken Sie auf den Dokumentationslink, um besser zwischen Ergebnisklassen unterscheiden zu können.

-

Lesen Sie sich die Informationen zu Ergebnisklassen durch, schließen Sie den Tab und kehren Sie zur Google Cloud Console zurück.

-

Klicken Sie in der Seitenleiste der Google Cloud Console auf Ergebnisse.

-

Suchen Sie den Abschnitt „Schnellfilter“ und wählen Sie unter „Ressourcentyp“ Google Container Cluster aus, um sich die Ergebnisse für Ihren GKE-Cluster anzusehen.

Sie sollten einige Ergebnisse mit mittlerem Schweregrad sehen.

- Klicken Sie auf das Ergebnis Cluster-Secrets-Verschlüsselung deaktiviert.

Oben in diesem Ergebnisbereich sollten Sie den Abschnitt „KI-generierte Zusammenfassung“ sehen. Hier wird eine Zusammenfassung von Gemini angezeigt, die in etwa so aussieht:

MEDIUM severity finding of type CLUSTER_SECRETS_ENCRYPTION_DISABLED in the google.container.Cluster named test...

This finding indicates that the cluster does not have application-layer secrets encryption enabled. This means that sensitive data, such as user-defined secrets and secrets required for the operation of the cluster, such as service account keys, are stored in etcd in plain text. This is a security risk, as an attacker who gains access to etcd could read these secrets.

To fix this finding, you need to enable application-layer secrets encryption for the cluster. You can do this by going to the Google Kubernetes Engine (GKE) console and clicking on the Security tab. Under Application-layer secrets encryption, click on Edit Application-layer Secrets Encryption. Select the Enable Application-layer Secrets Encryption checkbox and choose a database encryption key. Click Save Changes...

Diese Zusammenfassung von Gemini führt die Kurzbeschreibung des Ergebnisses weiter aus. Das Problem, das durch das Speichern von Secrets in Nur-Text entsteht, wird detaillierter beschrieben und Sie erhalten eine Anleitung dazu, wie Sie diese Risiken beseitigen könnten.

-

Verlassen Sie diesen Informationsbereich.

-

Klicken Sie als Nächstes auf das Ergebnis Überprivilegiertes Konto und sehen Sie sich die Zusammenfassung von Gemini an, die in etwa so aussieht:

MEDIUM severity finding of type OVER_PRIVILEGED_ACCOUNT in the google.container.Cluster named test...

The finding is caused by the fact that the GKE node uses the Compute Engine default service account, which has broad access by default and may be over privileged for running your Kubernetes Engine cluster.

This finding poses a risk because the Compute Engine default service account has access to all of the resources in the project, including the GKE cluster. If an attacker were to gain access to the service account, they would be able to access all of the resources in the project...

In dieser Zusammenfassung werden spezifische Dokumente von Google bereitgestellt, die Informationen dazu enthalten, wie das Risiko beseitigt werden kann. Dafür wird ein Dienstkonto mit geringsten Berechtigungen erstellt, das Sie für GKE-Cluster nutzen sollten.

-

Verlassen Sie diesen Informationsbereich.

-

Klicken Sie schließlich auf das Ergebnis Autorisierte Masternetzwerke deaktiviert. Gemini sollte eine Antwort im Bereich ausgeben, die in etwa so lautet:

MEDIUM severity finding of type MASTER_AUTHORIZED_NETWORKS_DISABLED in the google.container.Cluster named test...

Control plane authorized networks improve security for your container cluster by blocking specified IP addresses from accessing your cluster's control plane.

To fix this finding, go to the Kubernetes cluster and click Edit. The edit button might be disabled if the cluster configuration recently changed. If you aren't able to edit the cluster settings, wait a few minutes and try again. On the Control plane authorized networks drop-down list, select Enabled. Click Add authorized network. Specify the authorized networks you want to use. Click Save....

- Verlassen Sie diesen Informationsbereich.

Da Sie nun einige der sicherheitsrelevanten Fehlkonfigurationen in Ihrer Umgebung kennen, nutzen Sie die Empfehlungen von Gemini zur Behebung dieser Schwachstellen.

Aufgabe 4: Sicherheitsrelevante Fehlkonfigurationen beheben

Sie haben sich nun mehrere Bereiche zur Verbesserung der Sicherheit Ihres GKE-Clusters ansehen können. Als Nächstes kümmern Sie sich um das Ergebnis „Autorisierte Masternetzwerke deaktiviert“ und befolgen zu diesem Zweck die Anleitung in der Zusammenfassung von Gemini in Security Command Center.

-

Öffnen Sie das Navigationsmenü und wählen Sie Kubernetes Engine > Cluster aus.

-

Klicken Sie auf den Namen des zuvor erstellten Clusters („test“).

-

Scrollen Sie nach unten zum Abschnitt Netzwerk.

-

Klicken Sie auf das Stiftsymbol neben Autorisierte Netzwerke der Steuerungsebene.

-

Aktivieren Sie das Kästchen neben Autorisierte Netzwerke der Steuerungsebene aktivieren.

-

Aktivieren Sie das Kästchen unterhalb von Zugriff über öffentliche IP-Adressen von Google Cloud zulassen.

-

Klicken Sie auf Änderungen speichern.

-

Klicken Sie in der Seitenleiste auf Cluster.

Sie sehen, dass der Cluster aktualisiert wird. Dies wird anhand eines sich drehenden Rads im Abschnitt „Status“ angezeigt.

-

Öffnen Sie Gemini über die Symbolleiste der Google Cloud Console, während die Updates der Netzwerkrichtlinie für die Steuerungsebene durchgeführt werden.

-

Geben Sie den folgenden Prompt ein:

Die Antwort von Gemini sollte in etwa so lauten:

To add an authorized network, go to the Google Kubernetes Engine page in the Google Cloud console. Click the name of the cluster you want to modify. Under Networking, in the Control plane authorized networks field, click edit Edit control plane authorized networks...

Es kann mehrere Minuten dauern, bis die aktualisierte Richtlinie für die Steuerungsebene angewendet wird.

- Wenn Sie ein grünes Häkchen in der Spalte Status neben Ihrem Cluster sehen, wissen Sie, dass die Konfiguration des Clusters aktualisiert wurde.

Klicken Sie auf Fortschritt prüfen.

Lab beenden

Wenn Sie das Lab abgeschlossen haben, klicken Sie auf Lab beenden. Qwiklabs entfernt daraufhin die von Ihnen genutzten Ressourcen und bereinigt das Konto.

Anschließend erhalten Sie die Möglichkeit, das Lab zu bewerten. Wählen Sie die entsprechende Anzahl von Sternen aus, schreiben Sie einen Kommentar und klicken Sie anschließend auf Senden.

Die Anzahl der Sterne hat folgende Bedeutung:

- 1 Stern = Sehr unzufrieden

- 2 Sterne = Unzufrieden

- 3 Sterne = Neutral

- 4 Sterne = Zufrieden

- 5 Sterne = Sehr zufrieden

Wenn Sie kein Feedback geben möchten, können Sie das Dialogfeld einfach schließen.

Verwenden Sie für Feedback, Vorschläge oder Korrekturen den Tab Support.

© 2024 Google LLC. Alle Rechte vorbehalten. Google und das Google-Logo sind Marken von Google LLC. Alle anderen Unternehmens- und Produktnamen können Marken der jeweils mit ihnen verbundenen Unternehmen sein.