チェックポイント

Enable Gemini

/ 35

Create a GKE cluster and deploy a web app

/ 35

Remediate a security misconfiguration

/ 30

Gemini を使用してセキュリティに関する意思決定を行う

概要

Gemini for Google Cloud は、あらゆるスキルレベルのユーザーを必要に応じて支援する、常時稼働の AI コラボレーターです。このラボでは、Security Command Center の Gemini 機能を使用して、Google Cloud 環境内のセキュリティに関する構成ミスを特定し、修復する方法を学習します。

目標

このラボでは、次のタスクの実行方法について学びます。

- Google Cloud プロジェクト内で Gemini を有効にする

- サンプルのワークロードを Google Cloud 内の環境にデプロイする

- Gemini を使用してセキュリティに関する構成ミスを特定する

- Gemini を使用してセキュリティに関する構成ミスを修復する

シナリオ

インフラストラクチャをモニタリングしてセキュリティ ポスチャーを改善する方法を検討する際、Gemini は、インフラストラクチャや構成の変更を特定するのに役立ち、今後発生し得る問題を回避することができます。

ここでは、マネージド Kubernetes クラスタを定期的にデプロイしている e コマース企業を例に挙げます。あなたは、この会社のセキュリティ エンジニアです。構成ミスがないかどうかを確認する方法を必要としており、利用しているクラウド環境でそれらの問題を修正するための迅速な手順を探しています。

設定と要件

各ラボでは、新しい Google Cloud プロジェクトとリソースセットを一定時間無料で利用できます。

-

Qwiklabs にシークレット ウィンドウでログインします。

-

ラボのアクセス時間(例:

1:15:00)に注意し、時間内に完了できるようにしてください。

一時停止機能はありません。必要な場合はやり直せますが、最初からになります。 -

準備ができたら、[ラボを開始] をクリックします。

-

ラボの認証情報(ユーザー名とパスワード)をメモしておきます。この情報は、Google Cloud Console にログインする際に使用します。

-

[Google Console を開く] をクリックします。

-

[別のアカウントを使用] をクリックし、このラボの認証情報をコピーしてプロンプトに貼り付けます。

他の認証情報を使用すると、エラーが発生したり、料金の請求が発生したりします。 -

利用規約に同意し、再設定用のリソースページをスキップします。

タスク 1. Gemini を有効にする

まず、Google Cloud プロジェクトで Gemini を有効にし、Google Cloud Qwiklabs ユーザー アカウントに必要な権限を設定します。

-

Google Cloud コンソールのツールバーの右上にある Cloud Shell アイコン(

)をクリックします。

-

次のコマンドを実行して、プロジェクト ID とリージョンの環境変数を設定します。

- ログインに使用した Google ユーザー アカウントを環境変数に保存するには、次のコマンドを実行します。

-

[承認] をクリックします(求められた場合)。

-

Gemini 用の Cloud AI Companion API を有効にします。

- Gemini を使用できるよう、必要な IAM ロールを Google Cloud の Qwiklabs ユーザー アカウントに付与します。

これらのロールを追加すると、ユーザーは Gemini の支援機能を利用できるようになります。

[進行状況を確認] をクリックして、実行したタスクを確認します。

タスク 2. GKE クラスタを作成してウェブアプリをデプロイする

ここで、Google Kubernetes Engine(GKE)クラスタを作成し、いくつかのマイクロサービスを実行します。

- 次のコマンドを実行して、

testという名前の GKE クラスタを作成します。

これには数分かかることがあります。完了すると、次のような結果が返されます。

- ここで、ウェブアプリのコードを含むリポジトリのクローンを作成します。

- kubectl を使用して、一連のマイクロサービスを GKE クラスタにデプロイします。

- 数分後、次のコマンドを実行して、ブラウザでウェブアプリにアクセスするためのパブリック IP アドレスを取得します。

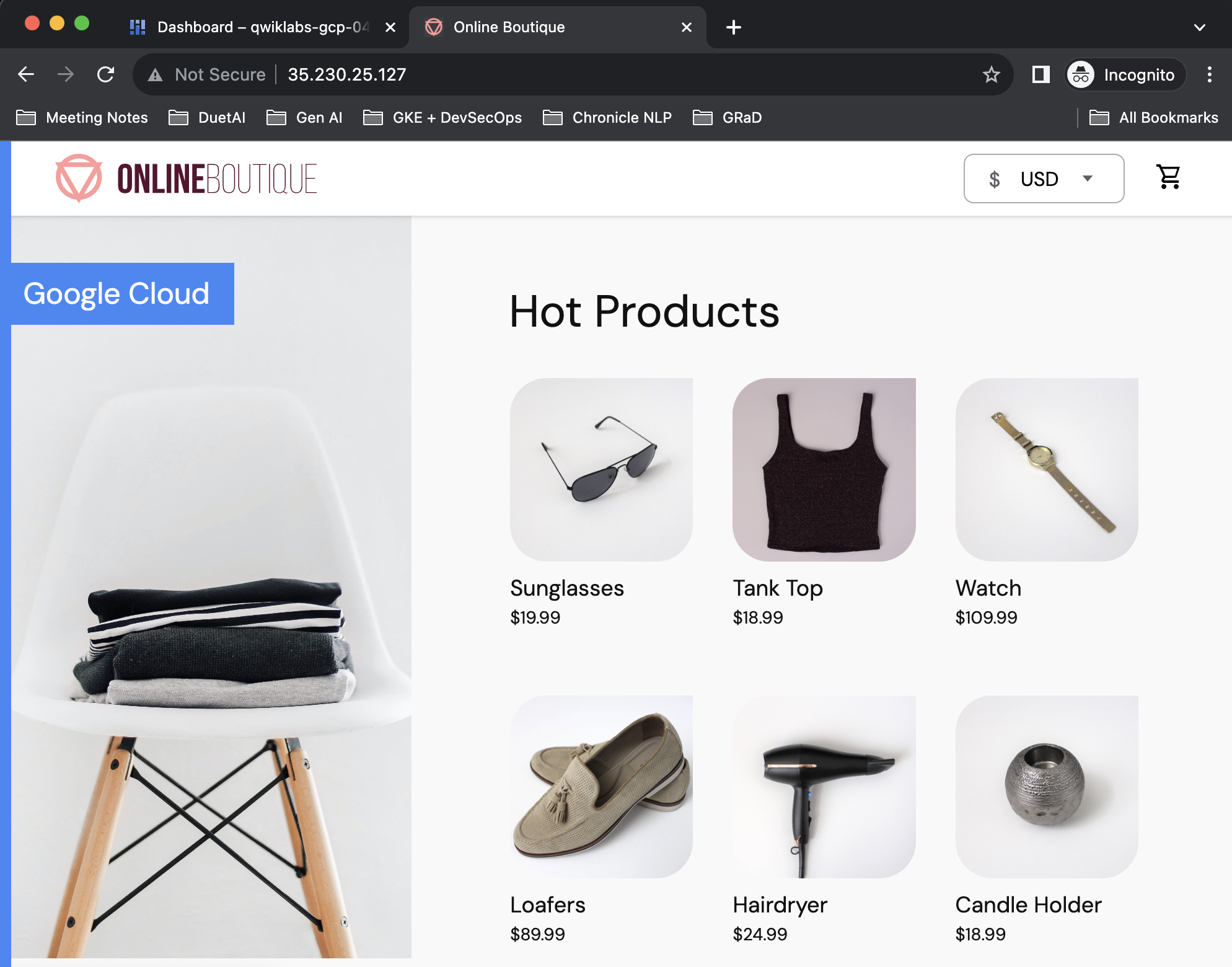

- 上記のコマンド出力から IP アドレスをコピーし、新しいブラウザタブに貼り付けます。

次のようなウェブアプリが表示されます。

[進行状況を確認] をクリックして、実行したタスクを確認します。

タスク 3. Gemini を使用してセキュリティに関する構成ミスを特定する

GKE クラスタで e コマース アプリを実行できるようになったので、セキュリティ ポスチャーを改善できる分野を Gemini を使用して特定します。

-

Google Cloud コンソールのタブに戻ります。

-

Google Cloud コンソール ページを更新します。

-

Cloud Shell ペインを最小化します。

-

Google Cloud コンソールのツールバーの右上にある Gemini アイコン(

)をクリックします。

-

[チャットを開始] をクリックします。

-

次のプロンプトを入力します。

Gemini から、次のような回答が返されます。

- Security Command Center can help you identify and prioritize security risks across your Google Cloud environment, including GKE clusters.

- Cloud Asset Inventory can help you track and manage your Google Cloud resources, including GKE clusters.

- Cloud Logging can help you collect and analyze logs from your GKE clusters.

- Cloud Monitoring can help you monitor the performance and health of your GKE clusters.

このシナリオでは、Security Command Center を使用します。

- ナビゲーション メニューを開き、[セキュリティ] > [リスクの概要] を選択します。

脆弱性について説明しているビジュアリゼーションが複数あるため、Security Command Center で何が脆弱性として分類されているかをすぐに理解できるよう Gemini に尋ねます。

- 次のプロンプトを入力します。

Gemini から、次のような回答が返されます。

Source: https://cloud.google.com/security-command-center/docs/finding-classes

-

ドキュメントのリンクをクリックすると、検出結果クラスの詳細を確認できます。

-

確認後、タブを閉じて Google Cloud コンソールに戻ります。

-

Google Cloud コンソールのサイドバーにある [検出結果] をクリックします。

-

GKE クラスタの検出結果を確認するには、[クイック フィルタ] セクションの [リソースの種類] にある [Google container cluster] を選択します。

重大度が中の検出結果が表示されます。

- クラスタ シークレットの暗号化が無効になっている検出結果をクリックします。

この検出結果パネルの上部には「AI 生成の概要」というタイトルのセクションがあり、次のような Gemini による要約が表示されます。

test という名前の google.container.Cluster で CLUSTER_SECRETS_ENCRYPTION_DISABLED タイプの重大度が中の検出結果を特定しました...この検出結果は、アプリケーション レイヤでの Secret の暗号化がこのクラスタで有効になっていないことを示しています。また、センシティブ データ(ユーザー定義の Secret など)や、クラスタのオペレーションに必要な Secret(サービス アカウント キーなど)が書式なしテキストで etcd に保存されることを意味します。攻撃者が etcd にアクセスすると、これらの Secret を読み取れる可能性があるため、これはセキュリティ リスクとなります。

この検出結果を修正するには、このクラスタのアプリケーション レイヤでの Secret の暗号化を有効にする必要があります。これを行うには、Google Kubernetes Engine(GKE)コンソールに移動して [セキュリティ] タブを選択し、[アプリケーション レイヤでの Secret の暗号化] で [アプリケーション レイヤでの Secret の暗号化を編集] をクリックします。[アプリケーション レイヤでの Secret の暗号化を有効にする] チェックボックスをオンにしてデータベース暗号鍵を選択し、[変更を保存] をクリックします。

Gemini によるこの要約は、検出結果の簡単な説明を拡張したもので、Secret を平文で保存する場合の問題についてより詳細に説明するとともに、この検出結果を修正する手順の一例を示しています。

-

この情報パネルを閉じます。

-

次に、過剰な権限を持つアカウントの検出結果をクリックし、Gemini による要約を表示します。次のような要約が表示されます。

MEDIUM severity finding of type OVER_PRIVILEGED_ACCOUNT in the google.container.Cluster named test...

The finding is caused by the fact that the GKE node uses the Compute Engine default service account, which has broad access by default and may be over privileged for running your Kubernetes Engine cluster.

This finding poses a risk because the Compute Engine default service account has access to all of the resources in the project, including the GKE cluster. If an attacker were to gain access to the service account, they would be able to access all of the resources in the project...

この要約では、GKE クラスタに使用する最小権限のサービス アカウントを作成することによって検出結果を修正する方法について、Google が提供する具体的なドキュメントについても紹介しています。

-

この情報パネルを閉じます。

-

最後に、マスター承認済みネットワークが無効になっている検出結果をクリックします。Gemini から、次のような回答が返されます。

MEDIUM severity finding of type MASTER_AUTHORIZED_NETWORKS_DISABLED in the google.container.Cluster named test...

Control plane authorized networks improve security for your container cluster by blocking specified IP addresses from accessing your cluster's control plane.

To fix this finding, go to the Kubernetes cluster and click Edit. The edit button might be disabled if the cluster configuration recently changed. If you aren't able to edit the cluster settings, wait a few minutes and try again. On the Control plane authorized networks drop-down list, select Enabled. Click Add authorized network. Specify the authorized networks you want to use. Click Save....

- この情報パネルを閉じます。

これで、利用している環境のセキュリティに関する構成ミスについて理解できました。次は、Gemini の推奨事項を活用して、これらを修正します。

タスク 4. セキュリティに関する構成ミスを修復する

GKE クラスタのセキュリティを改善できる分野について確認できたので、Security Command Center の Gemini による要約で提供された手順を使用して、「マスター承認済みネットワークが無効」になっている検出結果を修復します。

-

ナビゲーション メニューを開き、[Kubernetes Engine] > [クラスタ] を選択します。

-

先ほど作成したクラスタの名前(test)をクリックします。

-

[ネットワーキング] セクションまで下方向にスクロールします。

-

[コントロール プレーン承認済みネットワーク] の横にある鉛筆アイコンをクリックします。

-

[コントロール プレーン承認済みネットワークを有効にする] の横にあるチェックボックスをオンにします。

-

[Google Cloud のパブリック IP アドレスを介したアクセスを許可する] の下にあるチェックボックスをオンにします。

-

[保存] をクリックします。

-

サイドバーから [クラスタ] をクリックします。

[ステータス] セクションに回転するホイールのアイコンが表示され、クラスタが更新されていることが示されます。

-

コントロール プレーンのネットワーク ポリシーの更新が行われている間に、Google Cloud コンソールのツールバーから Gemini を開きます。

-

次のプロンプトを入力します。

Gemini から、次のような回答が返されます。

To add an authorized network, go to the Google Kubernetes Engine page in the Google Cloud console. Click the name of the cluster you want to modify. Under Networking, in the Control plane authorized networks field, click edit Edit control plane authorized networks...

更新したコントロール プレーン ポリシーが適用されるまで、数分かかる場合があります。

- クラスタ構成が正常に更新されると、クラスタの横に表示される [ステータス] 列に緑色のチェックマークが表示されます。

[進行状況を確認] をクリックして、実行したタスクを確認します。

ラボを終了する

ラボでの学習が完了したら、[ラボを終了] をクリックします。ラボで使用したリソースが Qwiklabs から削除され、アカウントの情報も消去されます。

ラボの評価を求めるダイアログが表示されたら、星の数を選択してコメントを入力し、[送信] をクリックします。

星の数は、それぞれ次の評価を表します。

- 星 1 つ = 非常に不満

- 星 2 つ = 不満

- 星 3 つ = どちらともいえない

- 星 4 つ = 満足

- 星 5 つ = 非常に満足

フィードバックを送信しない場合は、ダイアログ ボックスを閉じてください。

フィードバック、ご提案、修正が必要な箇所については、[サポート] タブからお知らせください。

Copyright 2024 Google LLC All rights reserved. Google および Google のロゴは、Google LLC の商標です。その他すべての社名および製品名は、それぞれ該当する企業の商標である可能性があります。