Checkpoints

Enable Gemini

/ 35

Create a GKE cluster and deploy a web app

/ 35

Remediate a security misconfiguration

/ 30

Navegar por decisões de segurança com o Gemini

Informações gerais

O Gemini para Google Cloud atua como um colaborador de IA sempre ativo que ajuda usuários de todos os níveis de habilidade, onde eles precisam. Neste laboratório, você vai aprender a identificar e corrigir configurações de segurança incorretas no seu ambiente do Google Cloud usando os recursos do Gemini do Security Command Center.

Objetivos

Neste laboratório, você vai aprender a:

- Ativar o Gemini em um projeto do Google Cloud

- Implantar exemplos de cargas de trabalho em um ambiente no Google Cloud

- Identificar configurações de segurança incorretas com o Gemini

- Corrigir configurações de segurança incorretas com o Gemini

Cenário

À medida que você monitora sua infraestrutura para buscar maneiras de melhorar sua postura de segurança, o Gemini pode ajudar a identificar mudanças na infraestrutura ou na configuração que evitem problemas no futuro.

Neste exemplo, suponha que você é um engenheiro de segurança de uma empresa de e-commerce que implanta regularmente clusters do Kubernetes gerenciados. Você precisa de uma maneira de ver se há configurações incorretas e quer instruções rápidas para corrigir esses problemas no seu ambiente de nuvem.

Configuração e requisitos

Para cada laboratório, você recebe um novo projeto do Google Cloud e um conjunto de recursos por um determinado período e sem custos financeiros.

-

Faça login no Qwiklabs em uma janela anônima.

-

Confira o tempo de acesso do laboratório (por exemplo,

1:15:00) e finalize todas as atividades nesse prazo.

Não é possível pausar o laboratório. Você pode reiniciar o desafio, mas vai precisar refazer todas as etapas. -

Quando tudo estiver pronto, clique em Começar o laboratório.

-

Anote as credenciais (Nome de usuário e Senha). É com elas que você vai fazer login no Console do Google Cloud.

-

Clique em Abrir Console do Google.

-

Clique em Usar outra conta, depois copie e cole as credenciais deste laboratório nos locais indicados.

Se você usar outras credenciais, vai receber mensagens de erro ou cobranças. -

Aceite os termos e pule a página de recursos de recuperação.

Tarefa 1: ativar o Gemini

Primeiro, você ativa o Gemini no seu projeto do Google Cloud e configura as permissões necessárias para a conta de usuário do Qwiklabs do Google Cloud.

-

Clique no ícone do Cloud Shell (

) na parte superior direita da barra de ferramentas do console do Google Cloud.

-

Para definir as variáveis de ambiente da região e do ID do projeto, execute os seguintes comandos:

- Para armazenar a conta de usuário do Google que está conectada em uma variável de ambiente, execute o seguinte comando:

-

Clique em Autorizar se solicitado.

-

Ative a API Cloud AI Companion para o Gemini:

- Para usar o Gemini, conceda os papéis necessários do IAM à conta de usuário do Qwiklabs do Google Cloud:

Ao adicionar esses papéis, o usuário pode contar com o suporte do Gemini.

Clique em Verificar meu progresso para conferir a tarefa realizada.

Tarefa 2: criar um cluster do GKE e implantar um app da Web

Agora, você vai criar um cluster do Google Kubernetes Engine (GKE) executando alguns microsserviços.

- Execute o seguinte comando para criar um cluster do GKE chamado

test:

Isso deve levar alguns minutos. Após a conclusão, o resultado será parecido com este:

- Agora, clone um repositório que contém código para um app da Web:

- Use o kubectl para implantar um conjunto de microsserviços para o cluster do GKE:

- Após alguns minutos, execute o seguinte comando para obter o endereço IP público para acessar seu app da Web em um navegador:

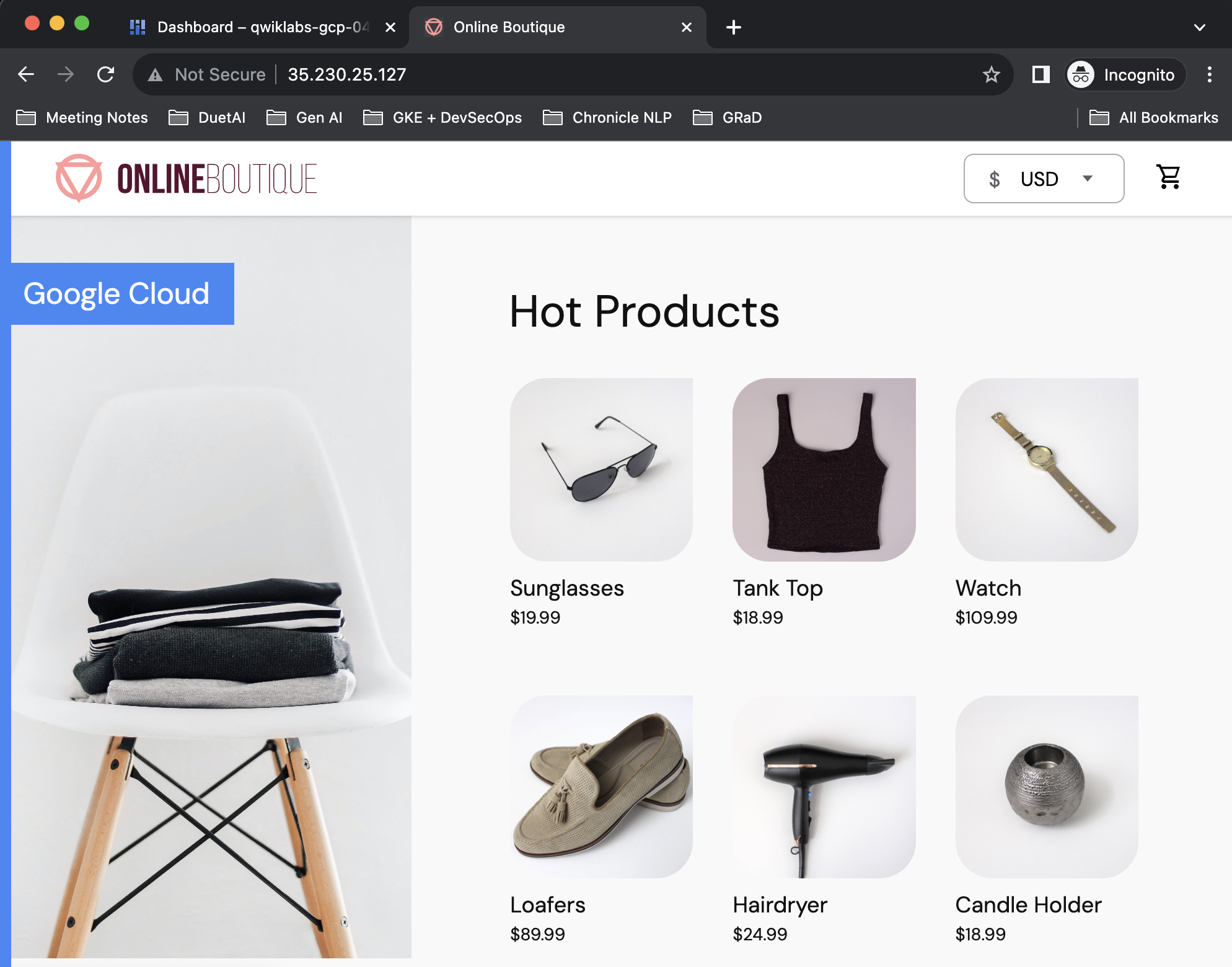

- Copie o endereço IP da saída do comando acima e cole em uma nova guia do navegador.

Deve aparecer um app da Web parecido com este:

Clique em Verificar meu progresso para conferir a tarefa realizada.

Tarefa 3: identificar configurações de segurança incorretas com o Gemini

Agora que você tem um cluster do GKE executando um app de e-commerce, pode identificar áreas de melhoria da postura de segurança com o Gemini.

-

Retorne à guia do console do Google Cloud.

-

Atualize a página do console do Google Cloud.

-

Minimize o painel do Cloud Shell.

-

Clique no ícone do Gemini (

) na parte superior direita da barra de ferramentas do console do Google Cloud.

-

Clique em Iniciar a conversa.

-

Insira o seguinte comando:

O Gemini deve dar uma resposta parecida com esta:

- O Security Command Center pode ajudar você a identificar e priorizar riscos de segurança em seu ambiente do Google Cloud, incluindo clusters do GKE.

- O Inventário de recursos do Cloud pode ajudar você a rastrear e gerenciar seus recursos do Google Cloud, incluindo clusters do GKE.

- O Cloud Logging pode ajudar você a coletar e analisar logs dos clusters do GKE.

- O Cloud Monitoring pode ajudar você a monitorar o desempenho e a integridade dos clusters do GKE.

Nesse cenário, você decide que o Security Command Center parece um bom ponto de partida.

- Abra o menu de navegação e selecione Segurança > Visão geral de riscos.

Com várias visualizações discutindo vulnerabilidades, você quer pedir ajuda ao Gemini para entender de modo geral o que é classificado como vulnerabilidade no Security Command Center.

- Insira o seguinte comando:

A resposta do Gemini precisa ser parecida com esta:

Fonte: https://cloud.google.com/security-command-center/docs/finding-classes

-

Clique no link da documentação para diferenciar melhor as classes das descobertas.

-

Depois de ler sobre elas, feche a guia e volte ao console do Google Cloud.

-

Clique em Descobertas na barra lateral do console do Google Cloud.

-

Para ver as descobertas do seu cluster do GKE, procure a seção "Filtros rápidos" e selecione Cluster do contêiner do Google em Tipo de recurso.

Você vai encontrar uma série de descobertas de gravidade média.

- Clique na descoberta Criptografia de secrets no cluster desativada.

Na parte de cima do painel dessa descoberta, deve haver uma seção com o nome "Resumo gerado por IA", com um resumo do Gemini, parecido com este:

MEDIUM do tipo CLUSTER_SECRETS_ENCRYPTION_DISABLED no google.container.Cluster chamado test...

Essa descoberta indica que o cluster não está com a criptografia de secrets na camada de aplicativos ativada. Isso significa que dados sensíveis, como secrets definidos pelo usuário e secrets necessários para a operação do cluster, como chaves de conta de serviço, estão armazenados no etcd em texto simples. Esse é um risco à segurança porque permite que um invasor tenha acesso ao etcd e possa ler esses secrets.

Para corrigir essa descoberta, é preciso ativar a criptografia de secrets na camada de aplicativos para o cluster. Para isso, acesse o console do Google Kubernetes Engine (GKE) e clique na guia Segurança. Na criptografia de secrets na camada de aplicativos, clique em Editar criptografia de secrets na camada de aplicativos. Marque a caixa de seleção "Criptografia de secrets na camada de aplicativos" e escolha uma chave de criptografia do banco de dados. Clique em Salvar alterações...

Esse resumo do Gemini foi expandido da descrição breve da descoberta, fornecendo uma descrição mais detalhada do problema com o armazenamento de secrets em texto simples e instruções sobre um caminho a seguir para corrigir essa descoberta.

-

Saia deste painel de informações.

-

Em seguida, clique na descoberta Por uma conta privilegiada e confira o resumo fornecido pelo Gemini, parecido com este:

MEDIUM do tipo OVER_PRIVILEGED_ACCOUNT no google.container.Cluster chamado test...

A descoberta foi causada pelo fato de que o nó do GKE usa a conta de serviço padrão do Compute Engine, que tem amplo acesso por padrão e pode ser privilegiada para executar seu cluster do Kubernetes Engine.

Essa descoberta representa um risco porque a conta de serviço padrão do Compute Engine tem acesso a todos os recursos no projeto, incluindo o cluster do GKE. Se um invasor fosse acessar a conta de serviço, ele poderia acessar todos os recursos no projeto...

Esse resumo fornece uma documentação específica do Google sobre como corrigir a descoberta criando uma conta de serviço de privilégio mínimo para usar nos clusters do GKE.

-

Saia deste painel de informações.

-

Por fim, clique na descoberta Redes mestres autorizadas desativadas. O Gemini deve fornecer uma resposta no painel, parecida com esta:

MEDIUM do tipo MASTER_AUTHORIZED_NETWORKS_DISABLED no google.container.Cluster chamado test...

Redes autorizadas do plano de controle melhoram a segurança do cluster de contêiner bloqueando o acesso de endereços IP especificados ao plano de controle do cluster.

Para corrigir essa descoberta, acesse o cluster do Kubernetes e clique em Editar. O botão de edição pode ser desativado se a configuração do cluster tiver mudado recentemente. Se você não puder editar as configurações do cluster, espere alguns minutos e tente de novo. Na lista suspensa "Redes autorizadas do plano de controle", selecione Ativada. Clique em Adicionar rede autorizada. Especifique as redes autorizadas que você quer usar. Clique em Salvar....

- Saia deste painel de informações.

Agora que você já entendeu algumas das configurações de segurança incorretas no seu ambiente, você vai aproveitar as recomendações do Gemini para corrigi-las.

Tarefa 4: Corrigir uma configuração de segurança incorreta

Agora que você teve a chance de revisar várias áreas para começar a melhorar a segurança do seu cluster do GKE, pode corrigir a descoberta "Redes mestres autorizadas desativadas" usando as instruções fornecidas pelo resumo do Gemini no Security Command Center.

-

Abra o menu de navegação e selecione Kubernetes Engine > Clusters.

-

Clique no nome do cluster que você criou antes ("test").

-

Role para baixo até a seção Rede.

-

Clique no ícone de lápis ao lado de Redes autorizadas do plano de controle.

-

Marque a caixa ao lado de Ativar redes autorizadas do plano de controle.

-

Marque a caixa abaixo de Permitir acesso usando endereços IP públicos do Google Cloud.

-

Clique em Salvar.

-

Clique em Clusters na barra lateral.

O cluster vai sendo atualizado, conforme mostra o ícone de roda na seção "Status".

-

Durante as atualizações da política de rede para o plano de controle, abra o Gemini pela barra de ferramentas do console do Google Cloud.

-

Insira o seguinte comando:

A resposta do Gemini precisa ser parecida com esta:

Para adicionar uma rede autorizada, acesse a página do Google Kubernetes Engine no console do Google Cloud. Clique no nome do cluster que você quer modificar. Em "Rede", no campo "Redes autorizadas do plano de controle", clique em "Editar redes autorizadas do plano de controle"...

A aplicação da política atualizada do plano de controle pode levar alguns minutos.

- Quando aparecer uma marca de seleção verde na coluna Status, ao lado do seu cluster, você terá terminado de atualizar sua configuração de cluster.

Clique em Verificar meu progresso para conferir a tarefa realizada.

Finalize o laboratório

Após terminar seu laboratório, clique em End Lab. O Qwiklabs removerá os recursos usados e limpará a conta para você.

Você poderá avaliar sua experiência neste laboratório. Basta selecionar o número de estrelas, digitar um comentário e clicar em Submit.

O número de estrelas indica o seguinte:

- 1 estrela = muito insatisfeito

- 2 estrelas = insatisfeito

- 3 estrelas = neutro

- 4 estrelas = satisfeito

- 5 estrelas = muito satisfeito

Feche a caixa de diálogo se não quiser enviar feedback.

Para enviar seu feedback, fazer sugestões ou correções, use a guia Support.

Copyright 2024 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de empresas e produtos podem ser marcas registradas das empresas a que estão associados.